Two-Tier PKI Hierachy Offline Root CA konfigurieren: Die Root CA wird auf einem Server installiert, welcher nicht Mitglied der Domäne ist. Der Server ist mit keinem Netzwerk verbunden, daher auch Offline-Root CA (ORCA1). Die SubCA wird auf einem Server in der Domäne installiert (APP1). Das Aufwendige dabei ist, das Root CA-Zertifikat und die CRL in Active Directory zu veröffentlichen und das SubCA-Zertifikat offline mittels Root CA zu erstellen.

Als Grundlage verwende ich Active Directory Certificate Services.

ORCA1 installieren

In Teil 4a habe ich ORCA1 als virtuellen Server erstellt und installiert. Der Server hat alle aktuellen Updates installiert.

Certification Authority auf ORCA1 installieren und konfigurieren

- Als lokaler Administrator an ORCA1 anmelden

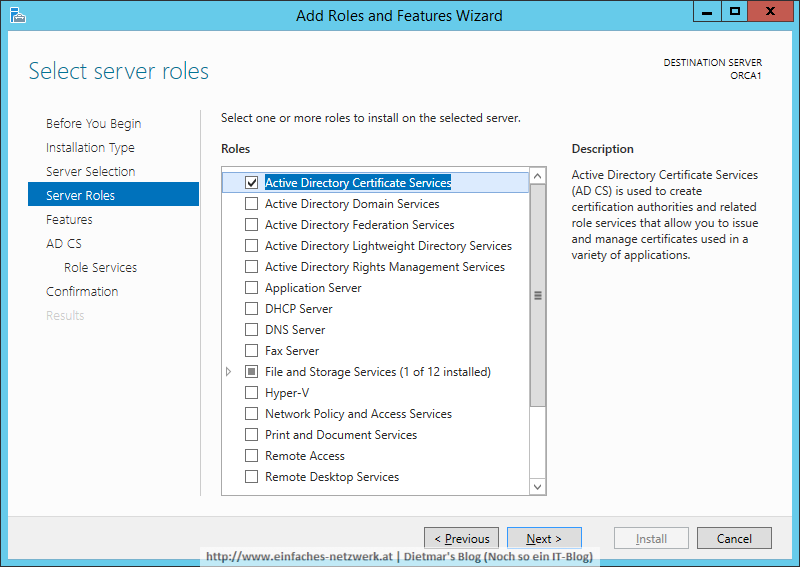

- Server Manager > Manage > Add Roles and Features

- Add Roles and Features Wizard

- Before You Begin > Next

- Installation Type: Role-based or feature-based installation > Next

- Server Selection: ORCA1 > Next

- Server Roles: Active Directory Certificate Services > Add Features > Next

- Features > Next

- AD CS > Next

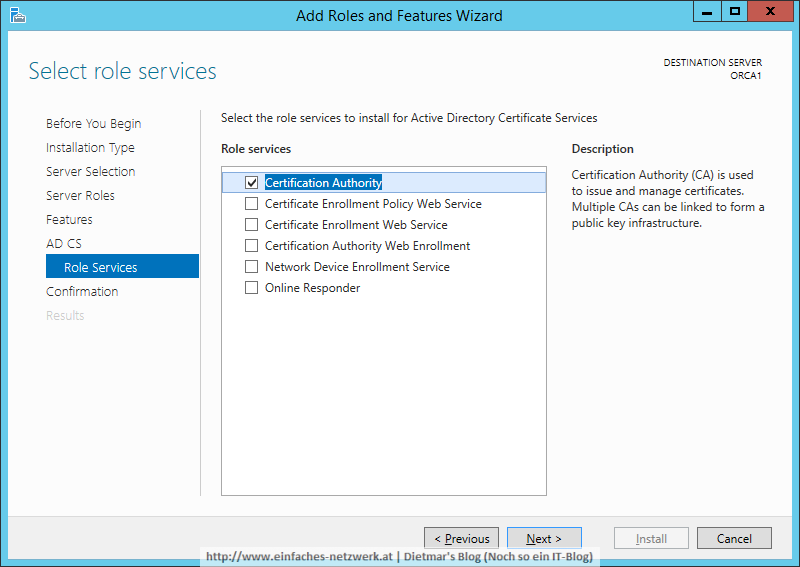

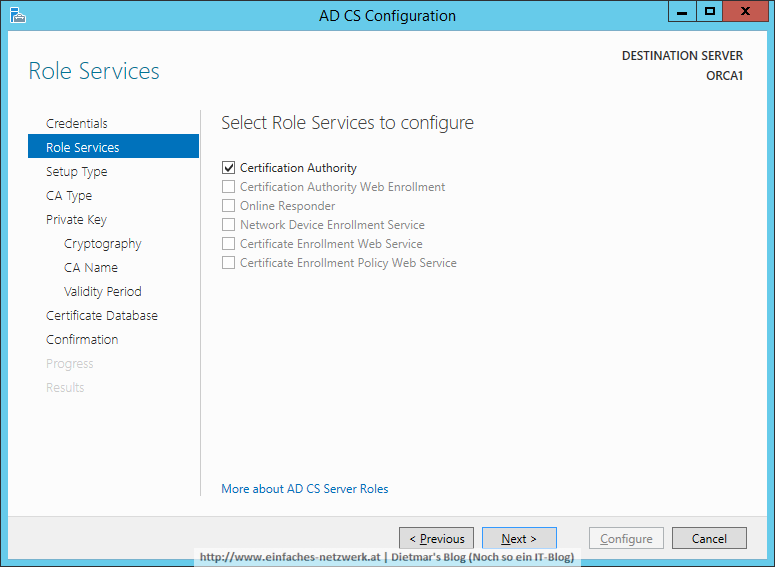

- Role Services: Certification Authority > Next

- Confirmation > Install

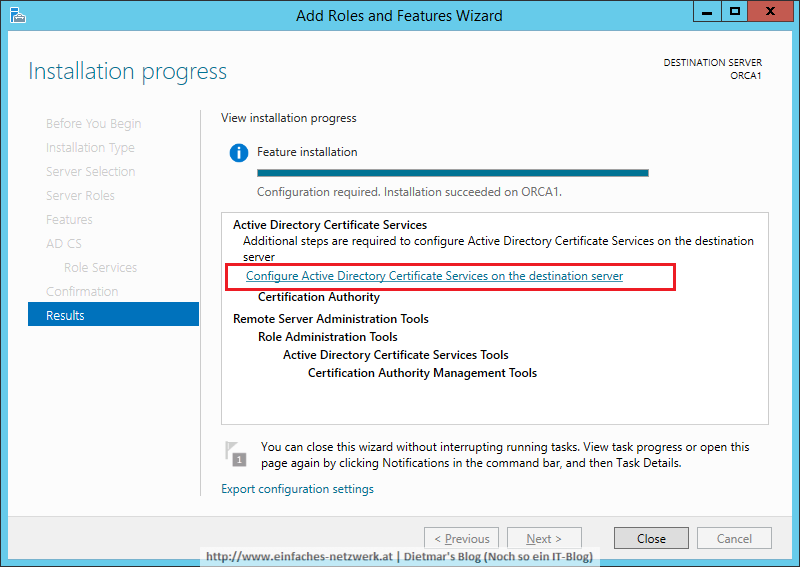

- Results > Configure Active Directory Certificate Services on the destination server > Close

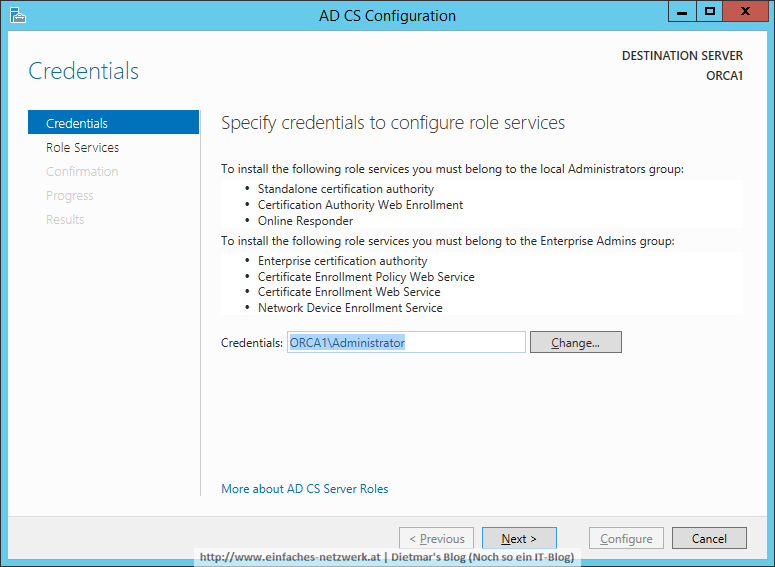

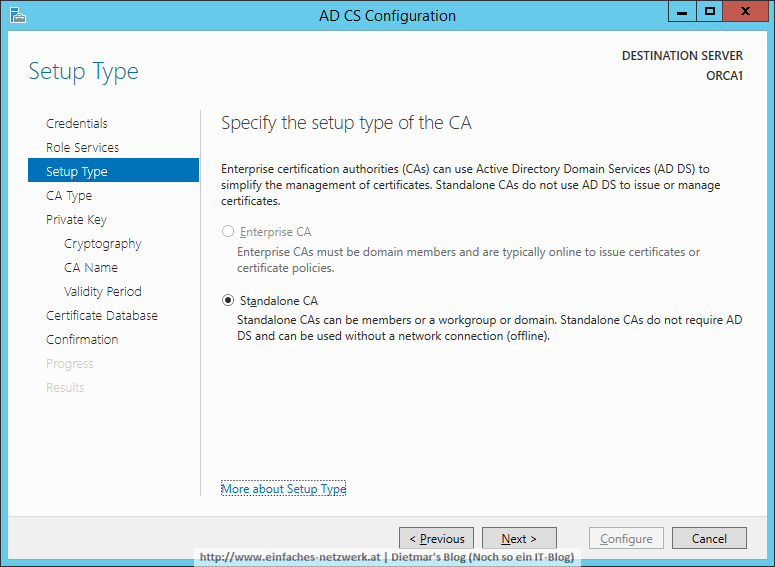

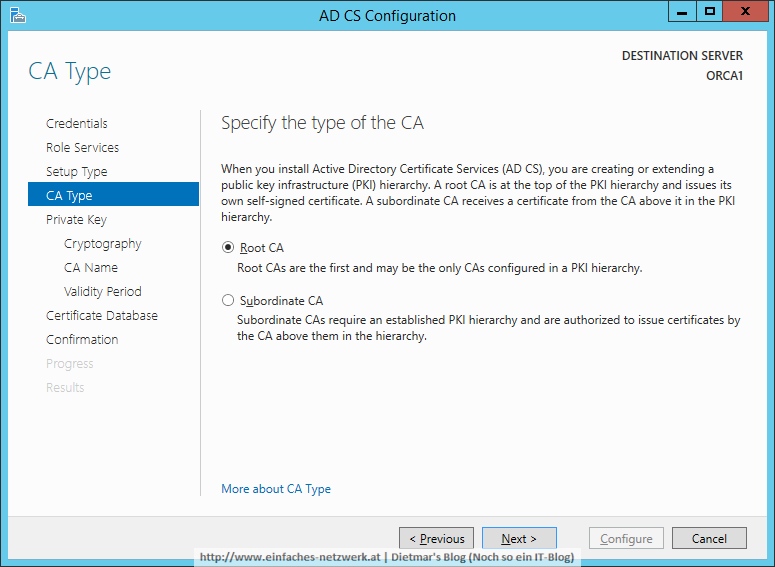

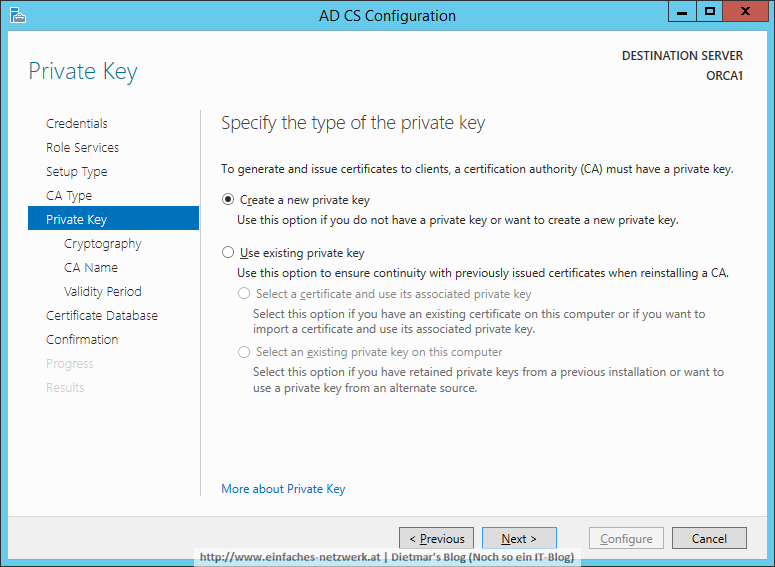

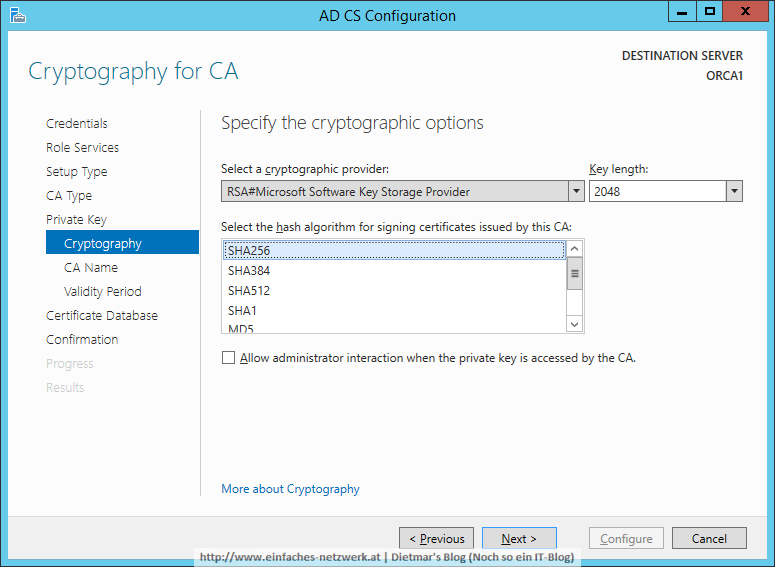

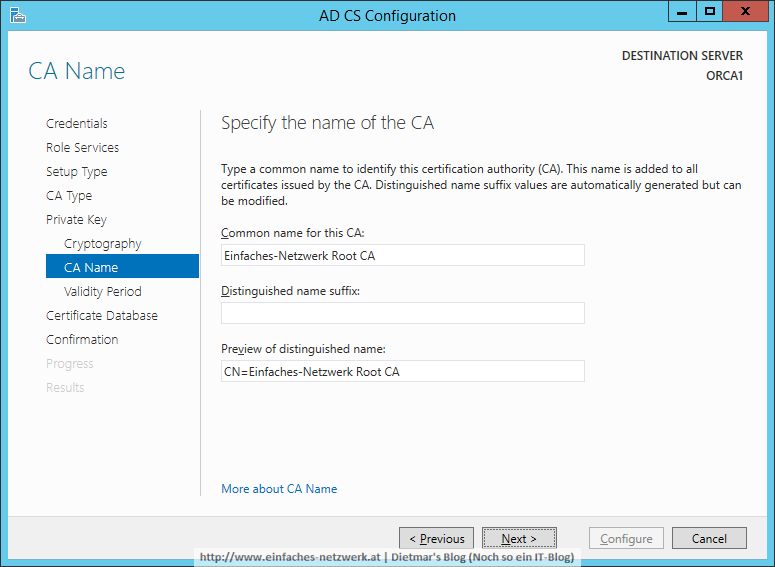

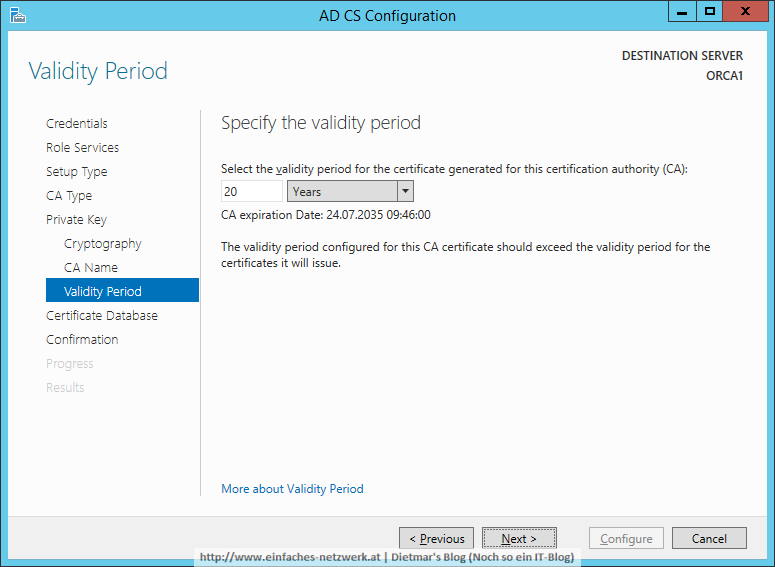

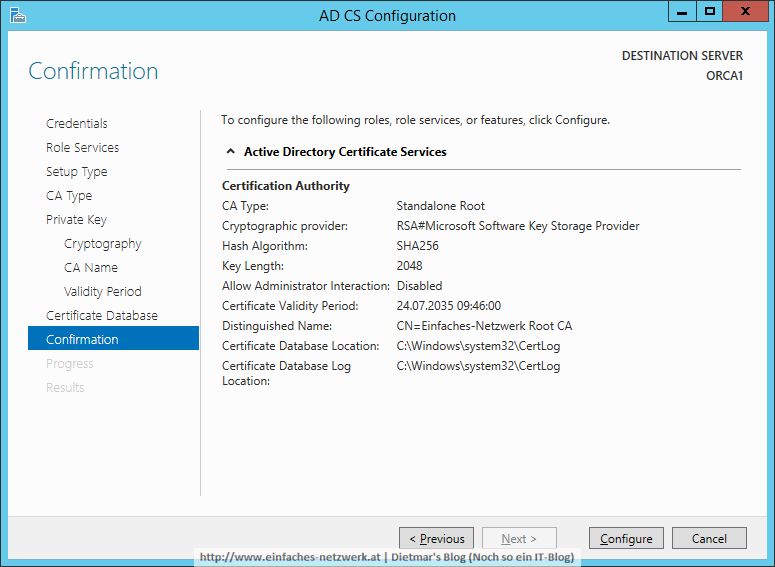

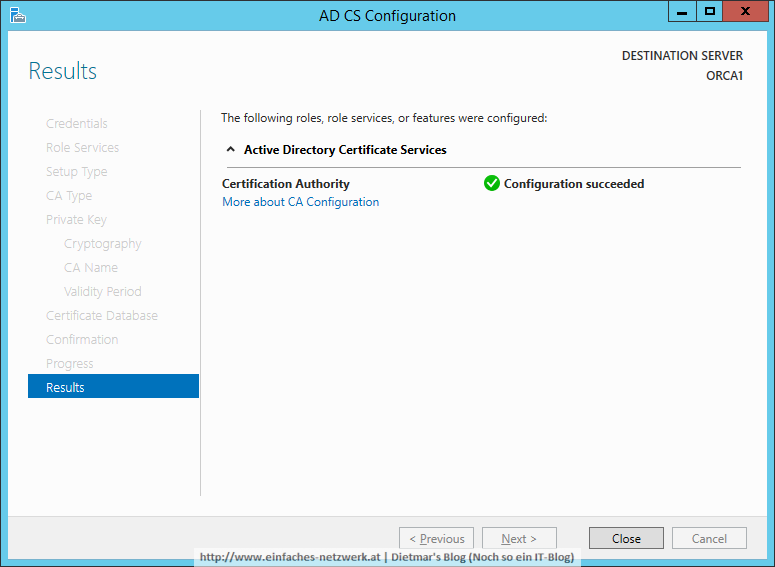

- AD CS Configuration

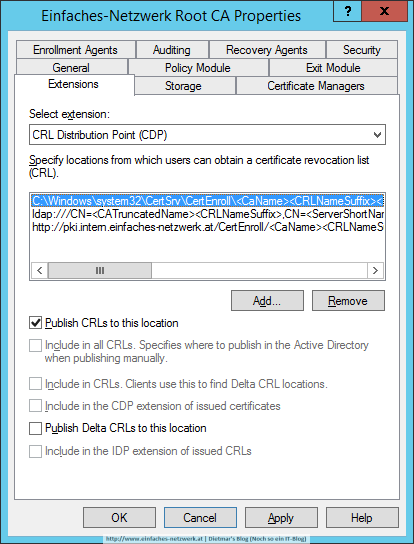

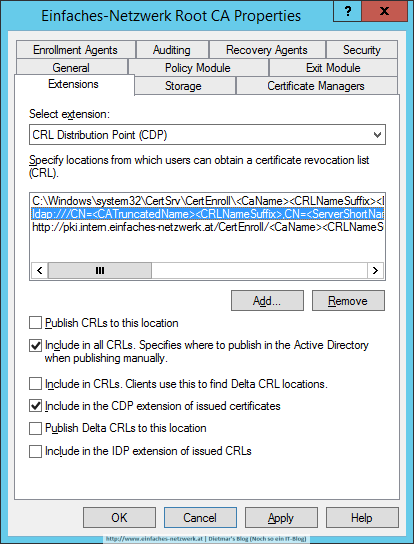

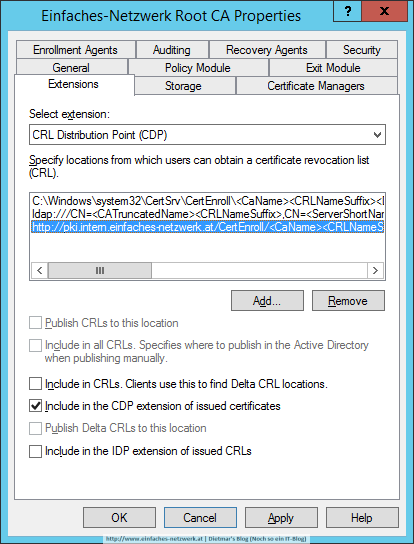

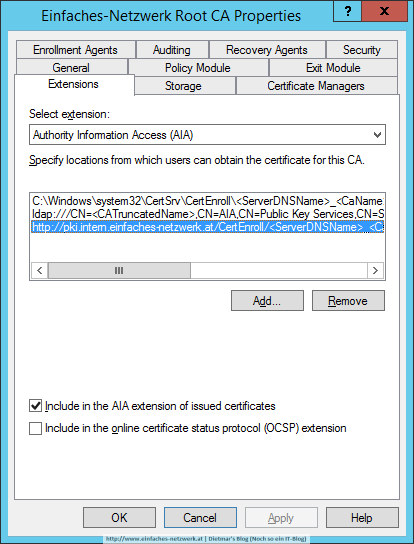

CDP (CRL Distribution Point) und AIA (Authority Information Access) der Root CA konfigurieren

- Server Manager > Tools > Certification Authority

- Einfaches-Netzwerk Root CA rechts anklicken > Properties

- Auf den Reiter Extensions wechseln

- Select extension: CDP

- Wie folgt konfigurieren:

C:\Windows\System32\CertSrv\CertEnroll\<CaName><CRLNameSuffix>.crl http://pki.intern.einfaches-netzwerk.at/CertEnroll/<CaName><CRLNameSuffix>.crl ldap:///CN=<CATruncatedName><CRLNameSuffix>,CN=<ServerShortName>,CN=CDP,CN=Public Key Services,CN=Services,<ConfigurationContainer><CDPObjectClass>

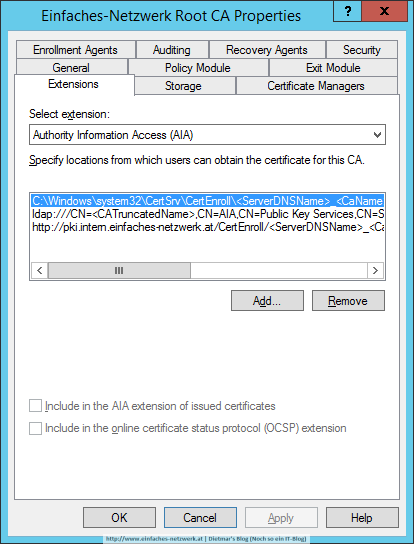

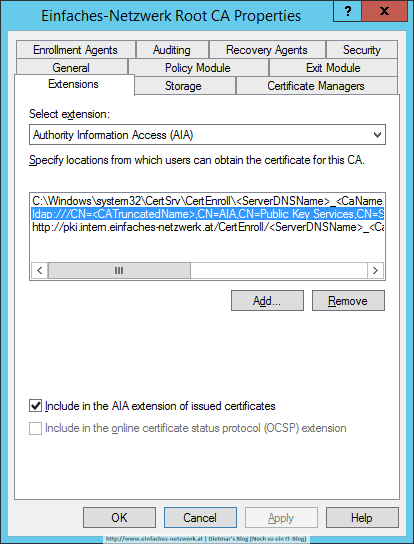

- Select extension: AIA

- Wie folgt konfigurieren:

C:\Windows\system32\CertSrv\CertEnroll\<ServerDNSName>_<CaName><CertificateName>.crt ldap:///CN=<CATruncatedName>,CN=AIA,CN=Public Key Services,CN=Services,<ConfigurationContainer><CAObjectClass> http://pki.intern.einfaches-netzwerk.at/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

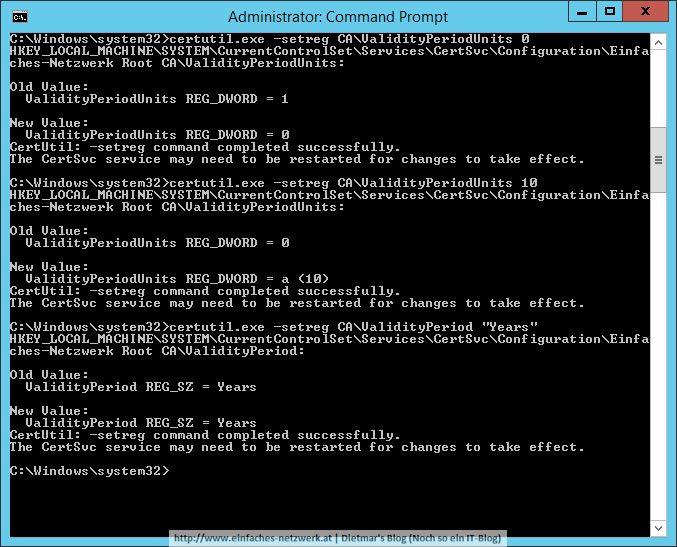

Konfigurationspartition von Active Directory und Gültigkeitsdauer der CRL und den Zertifikaten konfigurieren

Die CA muss so konfiguriert werden, dass die Konfigurationspartition von Active Directory zum Speichern der CDP und AIA-Informationen verwendet wird. Weil der DistiguishedName (DN) der CDP und AIA-Container den Root-Forest-Namen der CA enthalten, muss dieser in der Registry mittels certutil zur Verfügung gestellt werden – ORCA1 ist ja kein Domänenmitglied. Im Anschluss konfiguriere ich die Gültigkeitsdauer der CRL und die der ausgestellten Zertifikate.

- Command Prompt (Admin) starten

- Mit folgendem Befehl die Konfigurationspartition von Active Directory konfigurieren

certutil.exe -setreg CA\DSConfigDN "CN=Configuration,DC=intern,DC=einfaches-netzwerk,DC=at"

- Mit folgenden Befehlen die Gültigkeitsdauer der CRL und den Zertifikaten konfigurieren

certutil.exe -setreg CA\CRLPeriodUnits 52 certutil.exe -setreg CA\CRLPeriod "Weeks" certutil.exe -setreg CA\CRLOverlapPeriodUnits 12 certutil.exe -setreg CA\CRLOverlapPeriod "Hours" certutil.exe -setreg CA\ValidityPeriodUnits 10 certutil.exe -setreg CA\ValidityPeriod "Years"

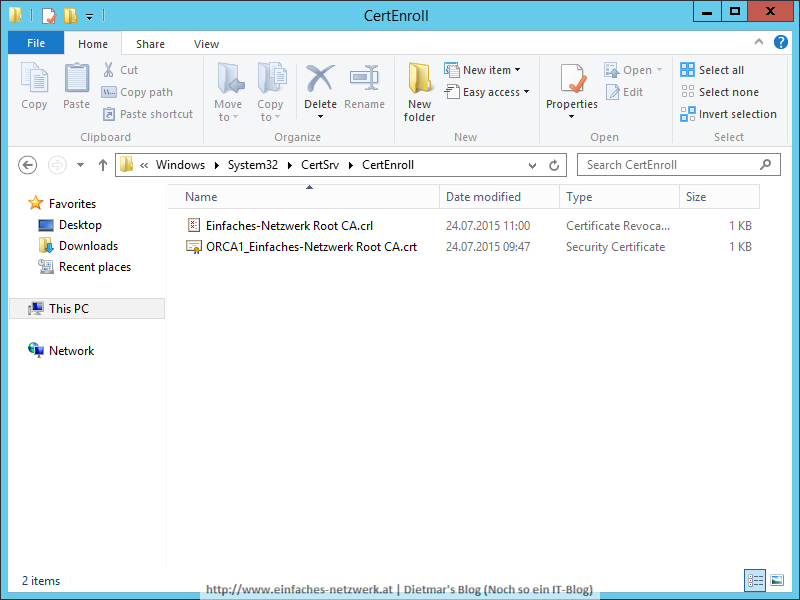

- Mit folgenden Befehlen den CertSvc neu starten und die CRL erstellen

net stop certsvc && net start certsvc certutil.exe -CRL

- Alle Dateien von C:\Windows\System32\CertSrv\CertEnroll\ nach DC1 und APP1 > C:\Temp kopieren

Das Root CA-Zertifikat und die CRL in Active Directory veröffentlichen

Der Befehl speichert das Root CA-Zertifikat in der Konfigurationspartition von Active Directory. Das erlaubt den Domänen-Computern diesem Zertifikat automatisch zu vertrauen, ohne weitere Konfiguration mittels Gruppenrichtlinien.

- Als Administrator an DC1 anmelden

- Command Prompt (Admin) starten

- Mit folgendem Befehl das Root CA-Zertifikat und CRL in AD veröffentlichen

certutil -f -dspublish "C:\Temp\ORCA1_Einfaches-Netzwerk Root CA.crt" RootCA certutil -f -dspublish "C:\Temp\Einfaches-Netzwerk Root CA.crl" ORCA1

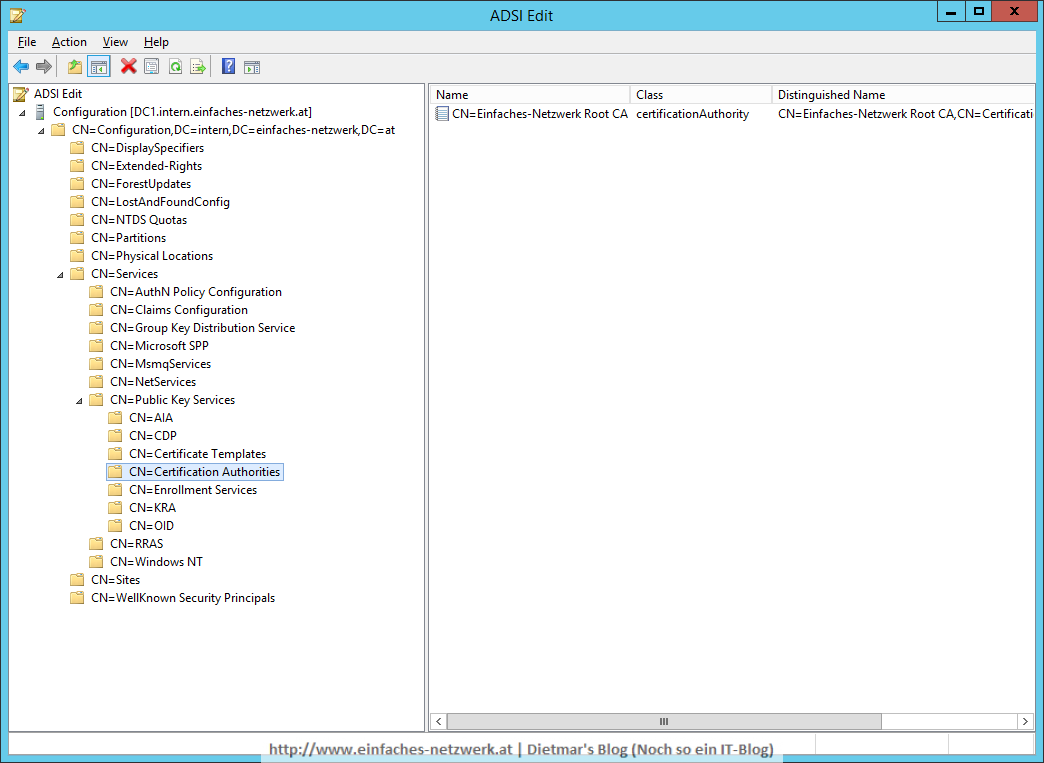

- Die Konfigurationspartition von Active Directory

Weiter gehts mit der SubCA auf APP1 im nächsten Teil.

Hallo Dietmar,

super Praxisbericht! Besonders wichtig ist zu erwähnen, warum man unbedingt eine zweistufige CA aufbauen soll und warum die Root-CA eine Offline CA ist.

Nur eine zweistufe CA lässt das Revoken einer Sub-CA zu, wenn man einen Security-Vorfall und denkt, dass die Sub-CA nicht mehr sicher ist, oder wenn man vor der Laufzeit (leider oft 100 Jahre…) die Sub-CA durch eine neue CA ersetzen möchte.

Die Offline-CA ist auch wichtig, da die wenigsten Administratoren auf Hardware-Schlüssel wie Smartcard oder Crypto-Token setzen oder sich ein Hardware Security Modul – HSM – kaufen.

Ich denke mit Deiner Vorlage haben schon ein paar IT-Admins ihre CA aktivieren können. Danke & weiter so!

Sicher Grüße, Andreas von Verschlüsselt.IT