Virtual Smart Card (VSC) wurde mit Windows 8 und Windows Server 2012 eingeführt. Sie bieten zu physischen Smart Cards eine vergleichbare Sicherheit (Besitz und Wissen). VSCs emulieren eine physische Smart Card, speichern das Zertifikat aber am TPM-Chip mit all seinen Sicherheitsfunktionen (Sperre bei häufigen Fehlversuchen, Anti-Hammering). Wie man die TPM-Sperre aufhebt, habe ich in Teil 20c beschrieben. Praktisch sind VSCs in Verbindung mit Tablets, die selten ein physisches Kartenlesegerät eingebaut haben (z.B. Microsoft Surface). So kann man z.B. mit DirectAccess mittels Zwei-Faktor-Authentifizierung auf Unternehmensressouren zugreifen.

Voraussetzungen:

- mind. Windows Server 2012, mind. Windows 8

- TPM Version 1.2 und Version 2.0; eingeschaltet und aktiviert, Besitz übernommen; darf nicht gesperrt sein

- max. 10 VSCs pro Device

- max. 30 Zertifikate pro VSC

- Public Key Infrastructure

- BitLocker Network Unlock Feature installiert (Teil 20d)

Die Verwendung von Virtual Smart Cards konfigurieren – Schritte:

- Zertifikatsvorlage für die Windows-Anmeldung mit Smart Card konfigurieren

- Auf CLIENT004 eine virtuelle Smart Card erzeugen

- Zertifikat anfordern

- Die virtuelle Smart Card verwenden

Zertifikatsvorlage für die Windows-Anmeldung mit Smart Card konfigurieren

- Als Administrator an SERVER01 anmelden

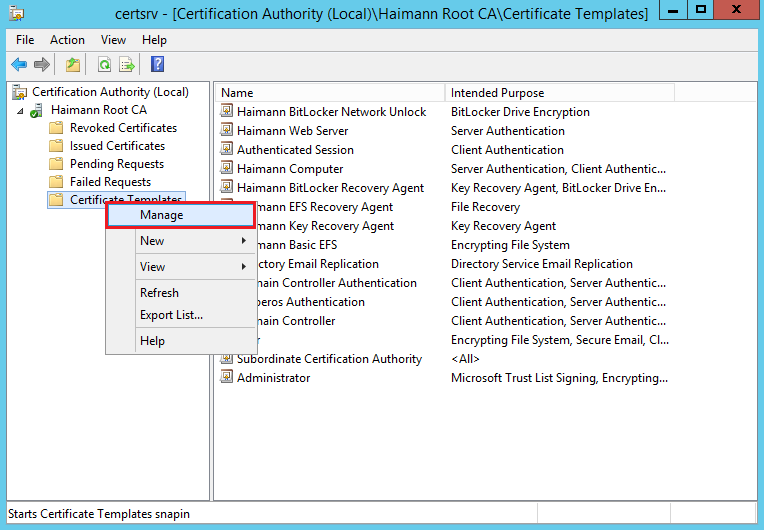

- Server Manager > Local Server > Tools > Certification Authority

- Haimann Root CA erweitern

- Certificate Templates rechts anklicken und im Kontextmenü Manage anklicken

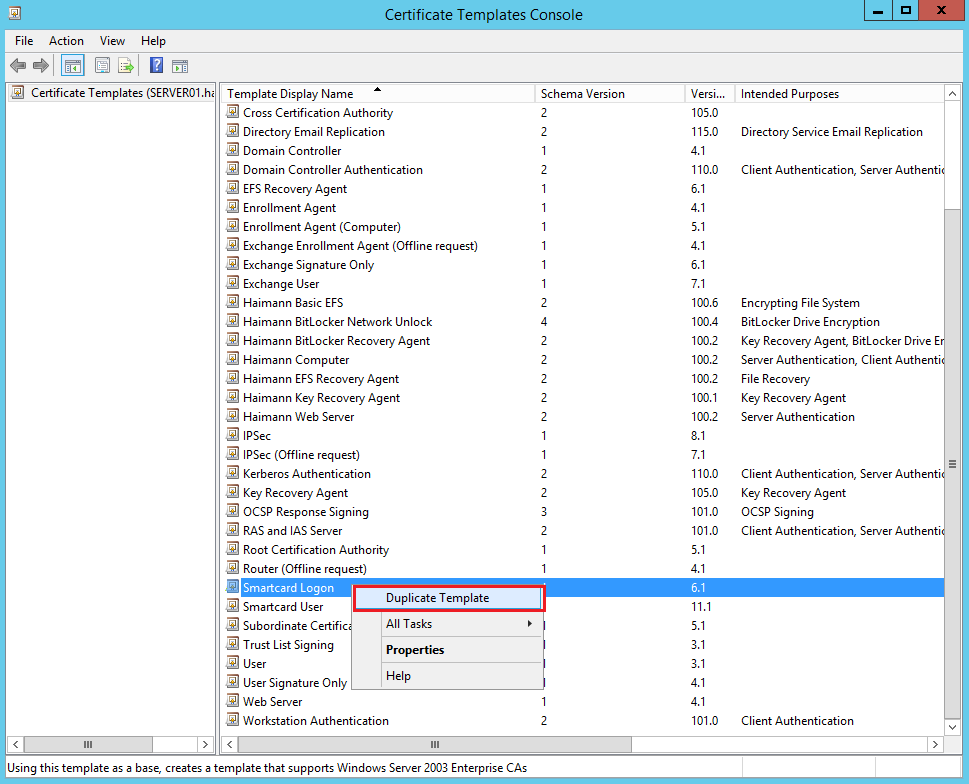

- Im Detailbereich die Zertifikatsvorlage Smartcard Logon rechts anklicken und im Kontextmenü Duplicate Template anklicken

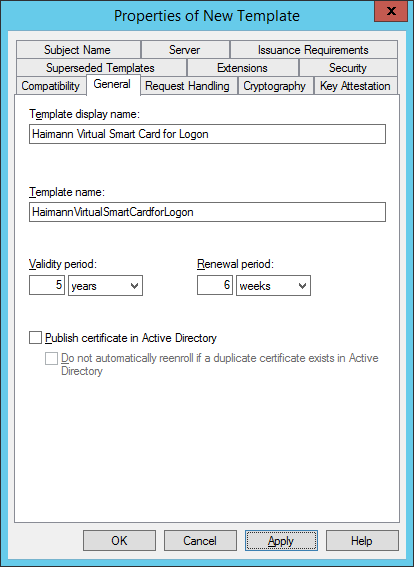

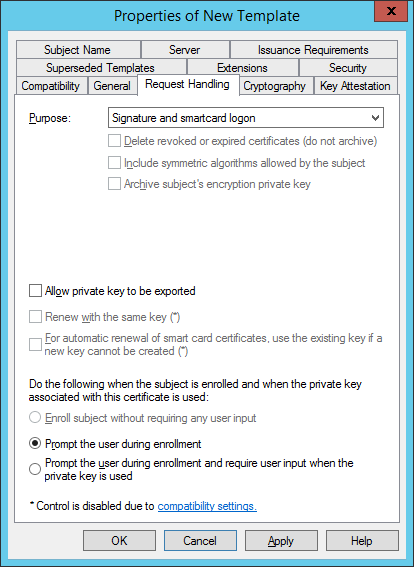

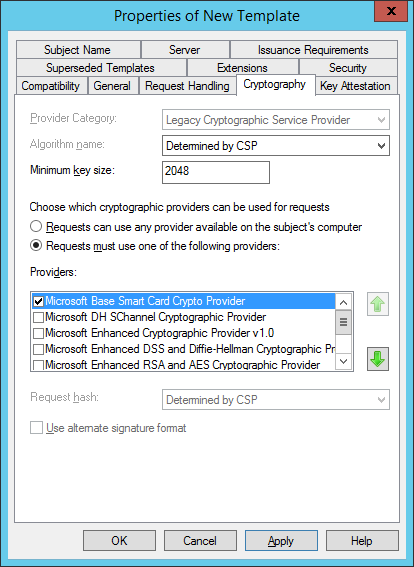

- Properties of New Template

- Reiter General

- Reiter Request Handling

- Reiter Cryptography

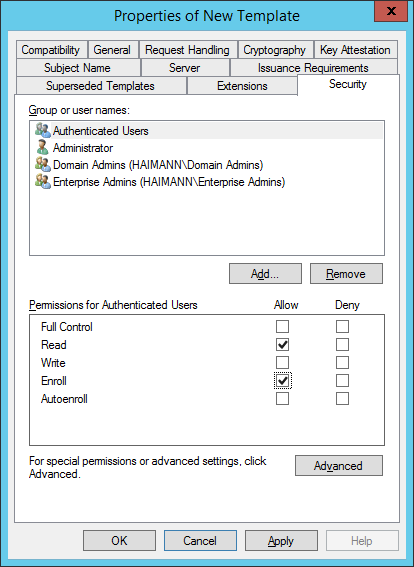

- Reiter Security

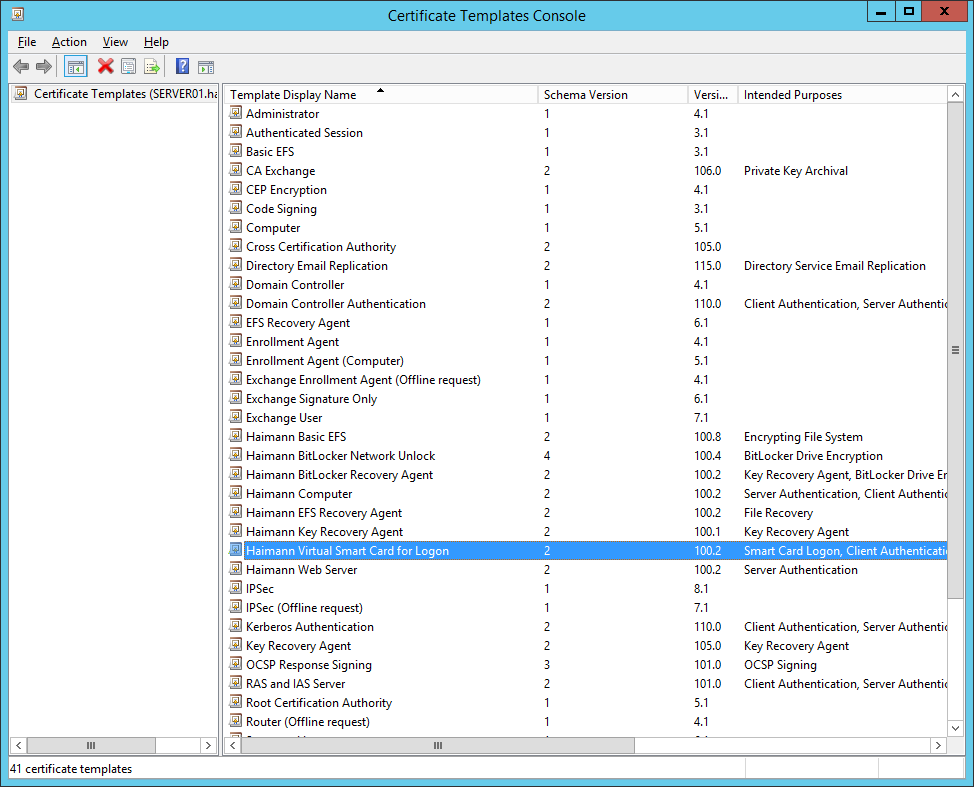

- Certificate Template Console schließen

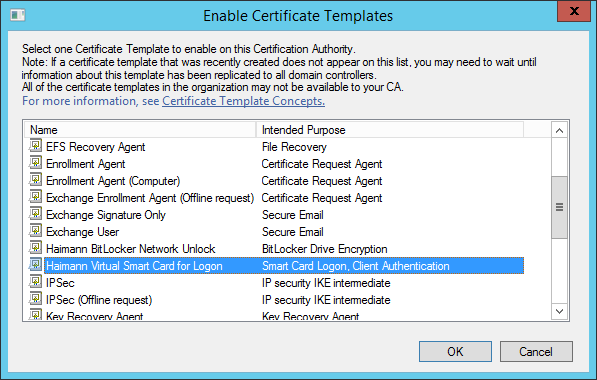

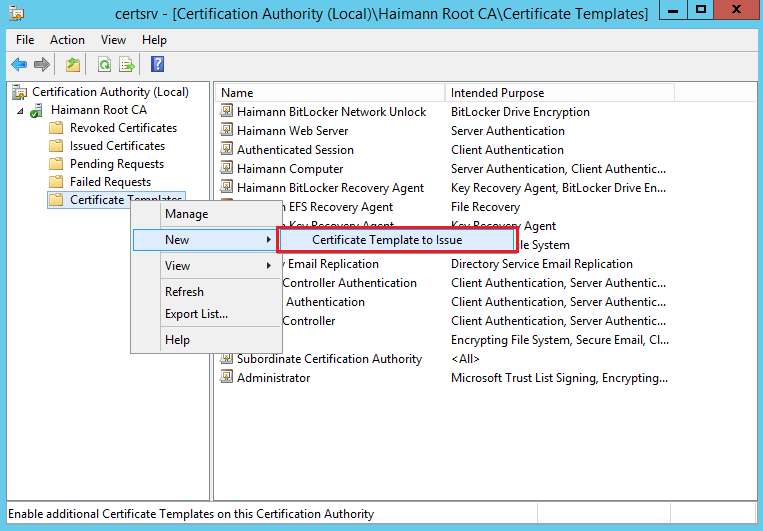

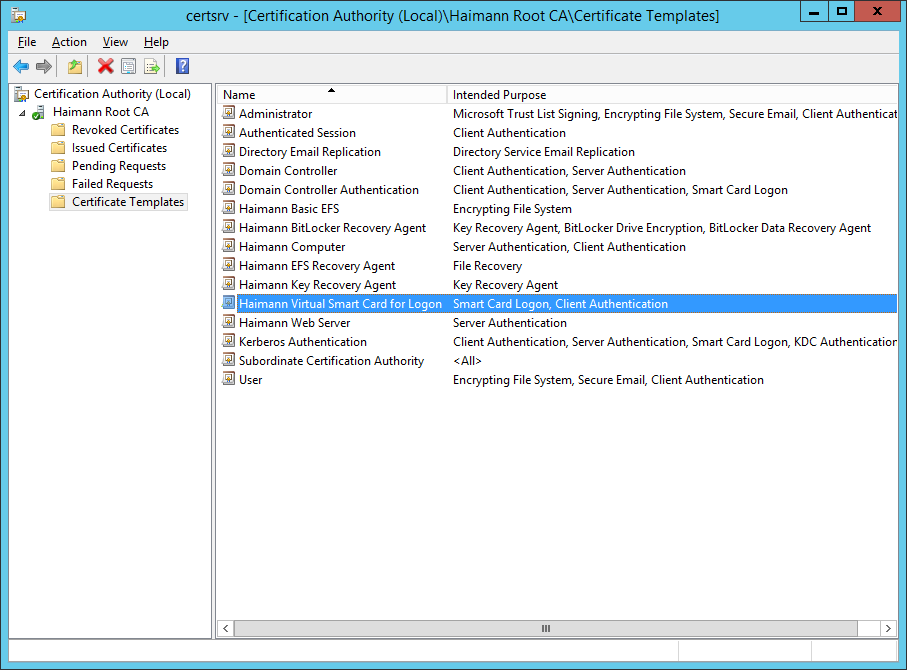

- In der Certification Authority-Konsole Cerificate Templates rechts anklicken und im Kontextmenü New > Certificate Template to Issue anklicken

- Enable Certificate Templates

- Alle Fenster schließen

- Administrator von SERVER01 abmelden

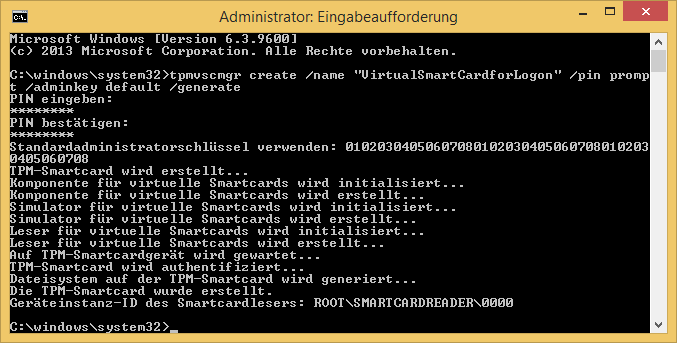

Auf CLIENT004 eine Virtuelle Smart Card erzeugen

- Als Markus auf CLIENT004 anmelden

- Eingabeaufforderung (Administrator) starten

- Mit folgendem Befehl eine virtuelle Smart Card am TPM-Chip erzeugen

tpmvscmgr create /name "VirtualSmartCardforLogon" /pin prompt /adminkey default /generate

- PIN 11223344 eingeben und bestätigen

- Die virtuelle Smart Card wurde erfolgreich erstellt

- Eingabeaufforderung schließen

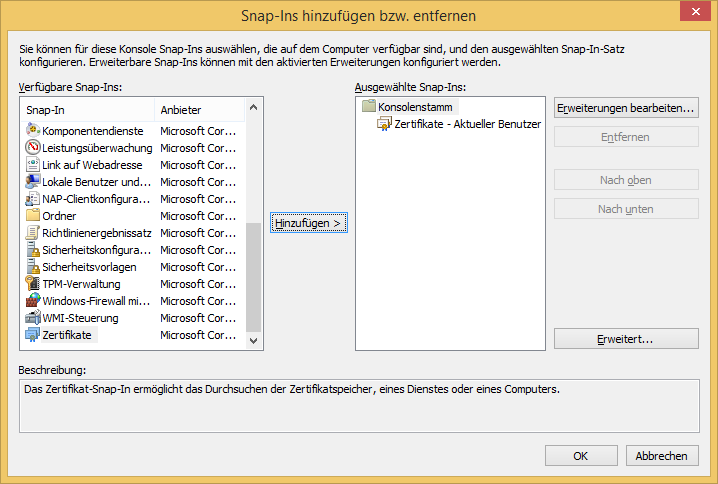

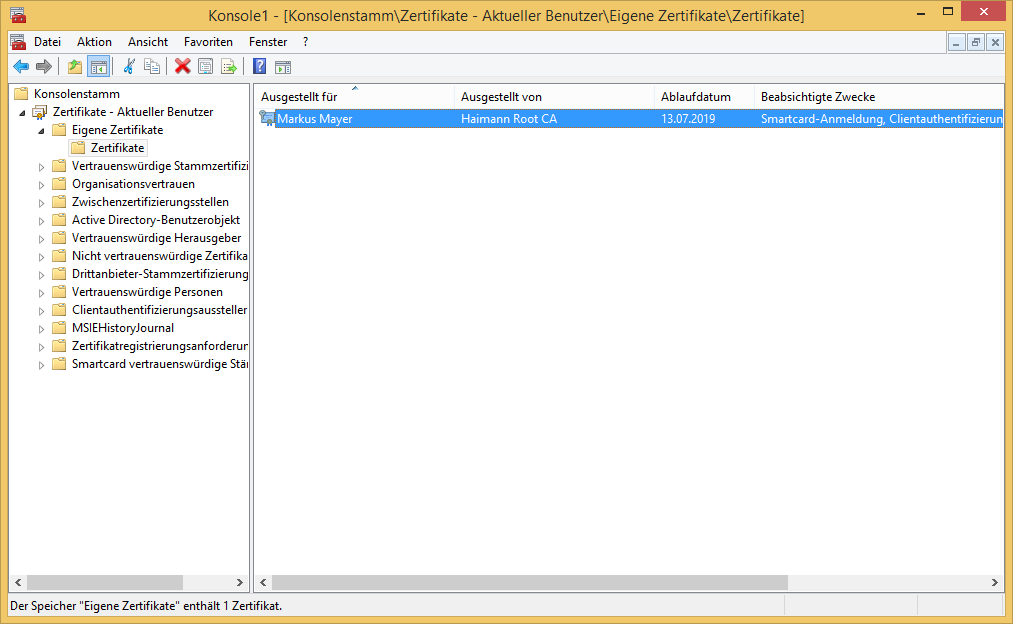

Zertifikat anfordern

- Auf CLIENT004 Start > Suche: MMC

- Das Zertifikate-Snap-In für Aktueller Benutzer hinzufügen

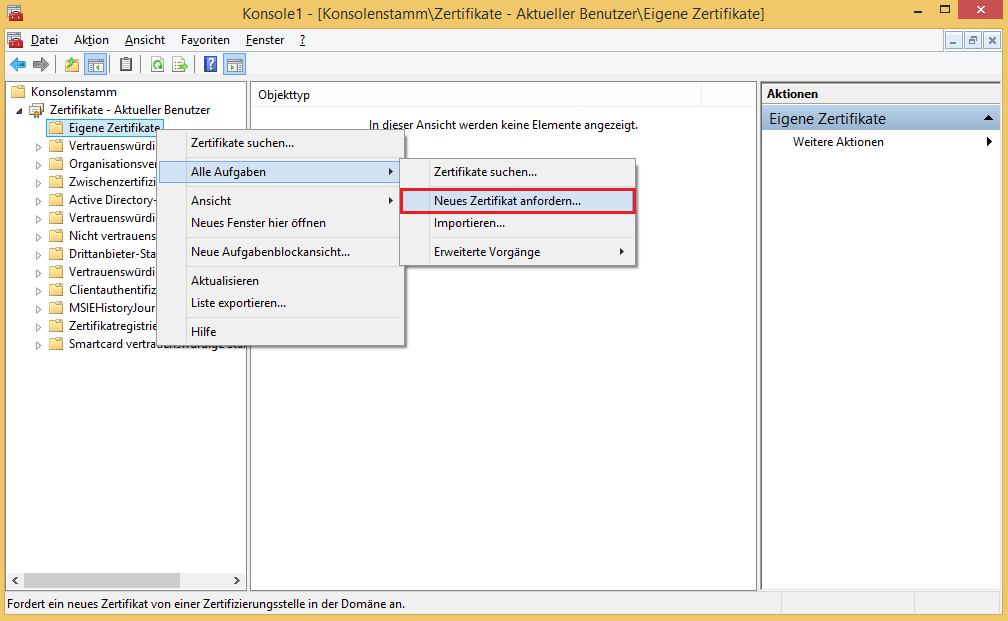

- Zertifikate – Aktueller Benutzer erweitern

- Eigene Zertifikate rechts anklicken und im Kontextmenü Alle Aufgaben > Neues Zertifikat anfordern… anklicken

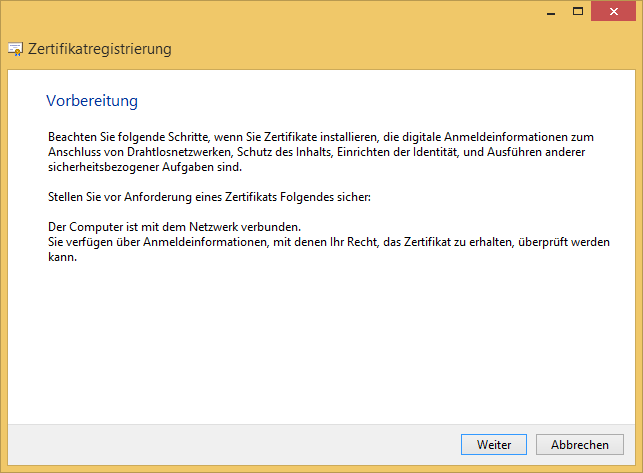

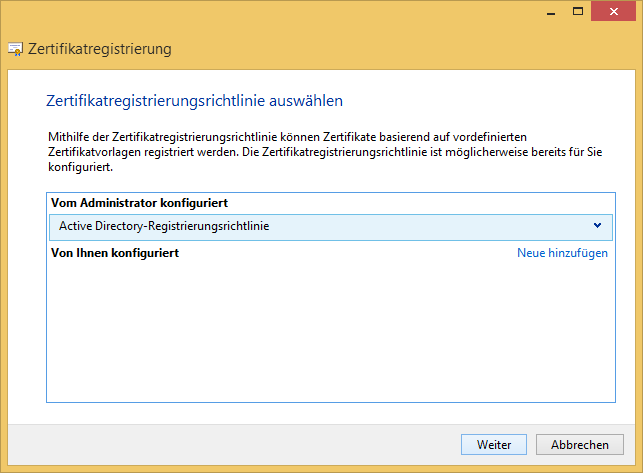

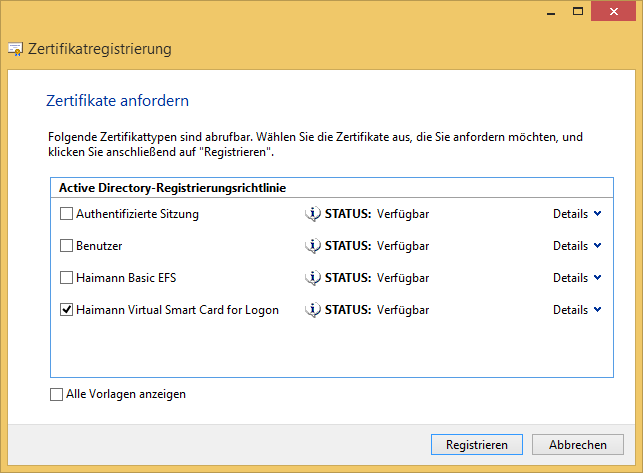

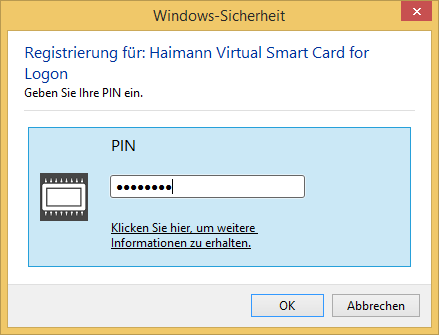

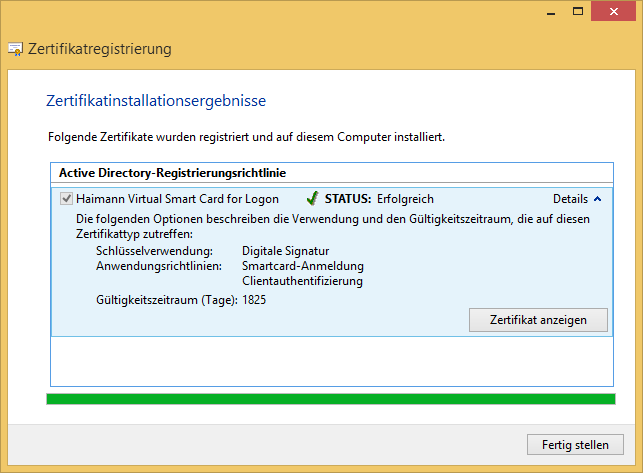

- Zertifikatregistrierung

- MMC schließen

Die virtuelle Smart Card verwenden

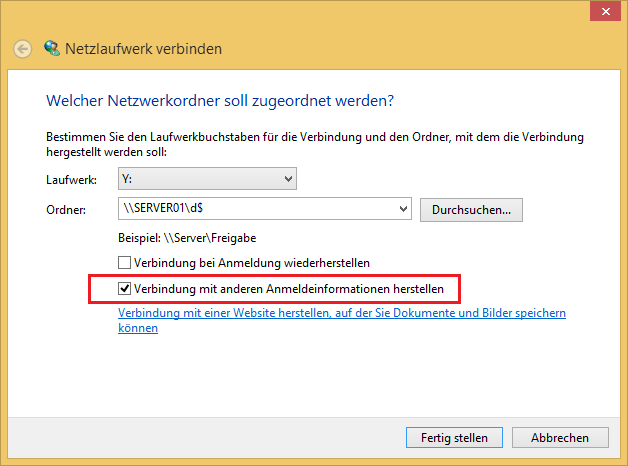

- Auf CLIENT004 im Windows Explorer Netzlaufwerk verbinden

- Verbindung mit anderen Anmeldeinformationen herstellen anhaken > Fertig stellen

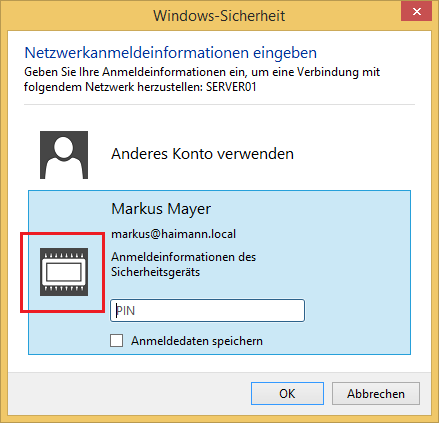

- Windows-Sicherheit: Die PIN-Eingabe mit dem Symbol für die virtuelle Smart Card wird angezeigt > Abbrechen > Abbrechen

- Markus von CLIENT004 abmelden

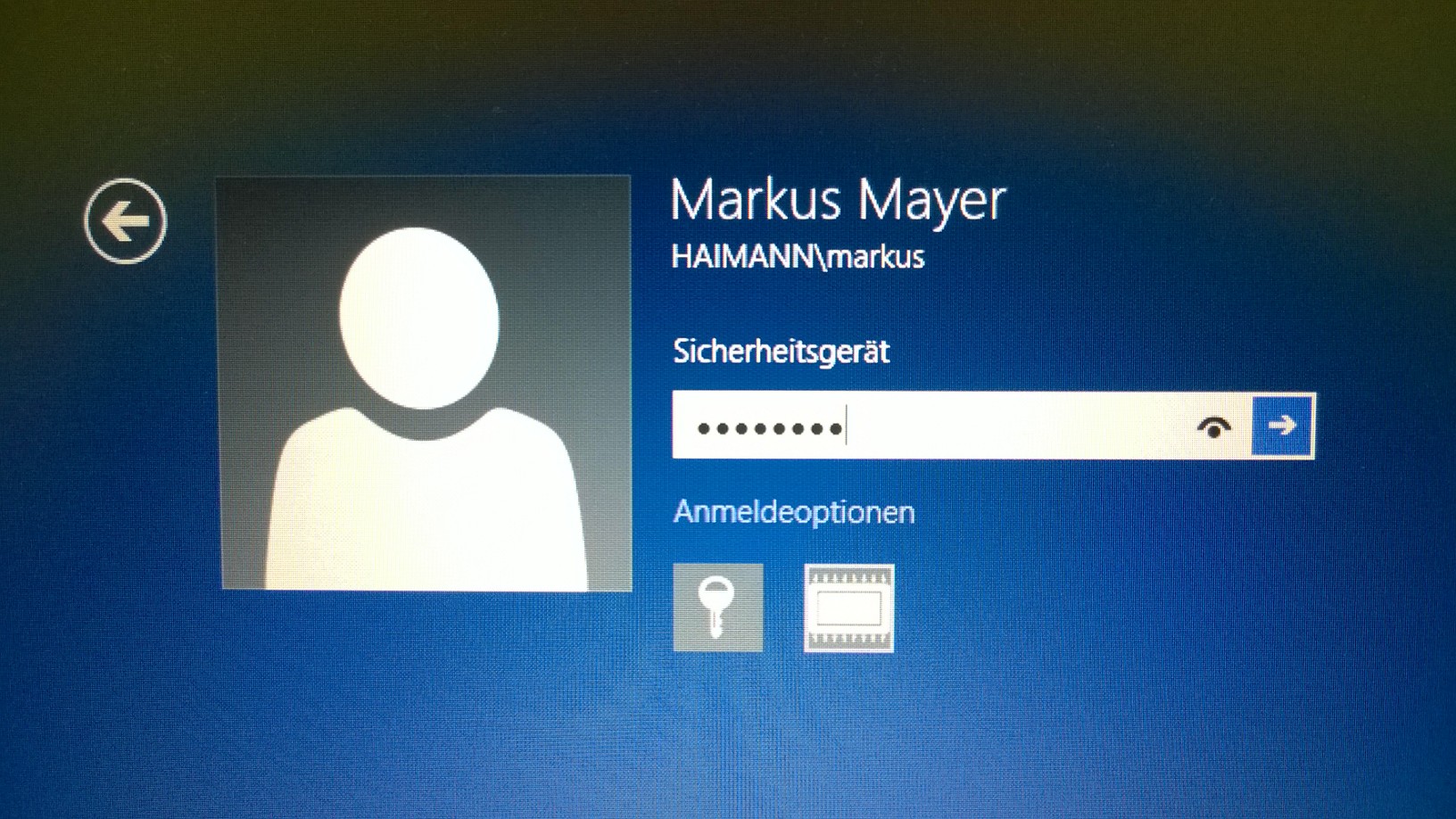

- Am Anmeldefenster Markus anklicken

- Auf Anmeldeoptionen klicken

- Sicherheitsgerät auswählen

- Mit der PIN 11223344 an CLIENT004 anmelden