Bevor ich mit der Erstellung der GPOs beginne, möchte ich den zentralen Speicher für die administrativen Vorlagedateien konfigurieren. Damit werden diese vom SYSVOL am Domain Controller geladen und nicht aus dem lokalen Speicher am Client. So wird sichergestellt, dass alle Gruppenrichtlinien-Administratoren die gleichen Vorlagen zur Verfügung haben, sollten weitere hinzugefügt werden z.B. Office oder MDOP.

Vorbereitung

- Administrative Templates (.admx) for Windows 8.1 Update and Windows Server 2012 R2 Update herunterladen

- Windows8.1-Update-ADMX.msi installieren

Speicherort der Vorlagedateien feststellen

- Als Administrator an DC1 anmelden

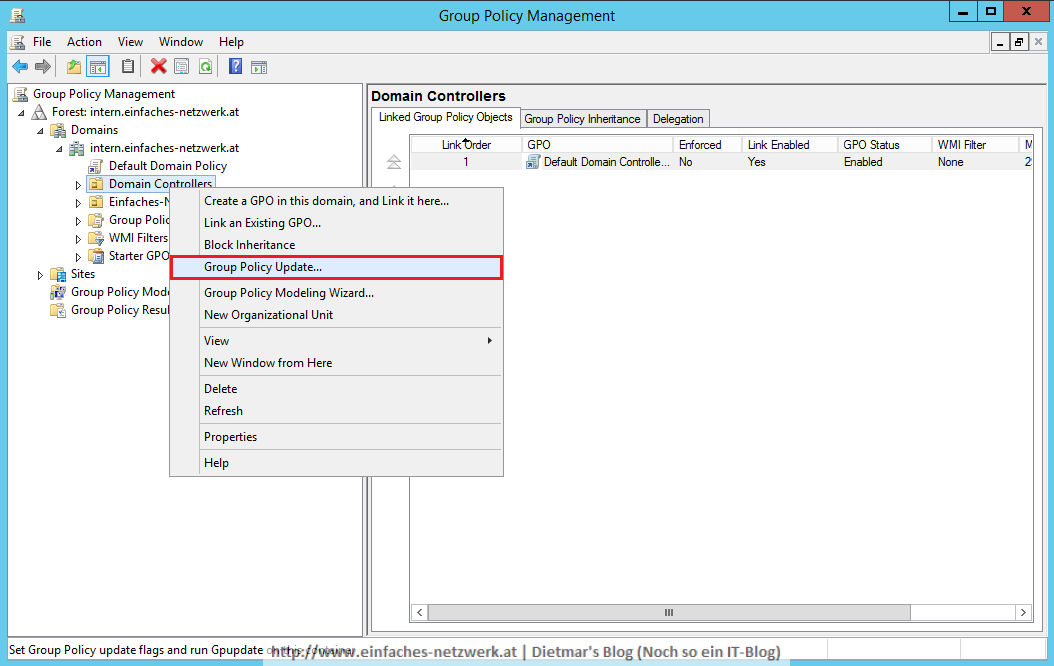

- Server Manager > Tools > Group Policy Management

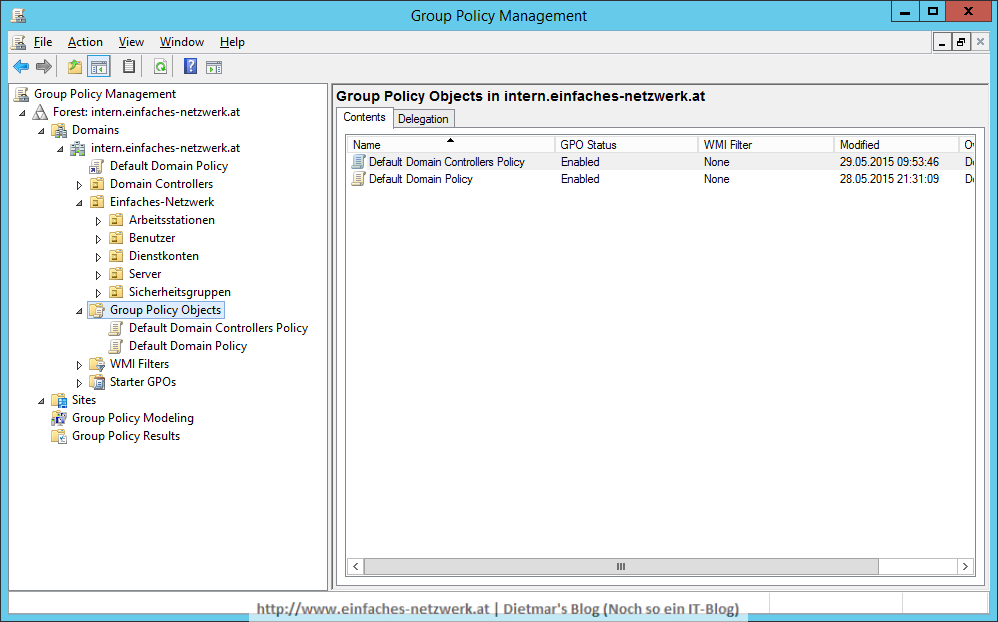

- Group Policy Objects erweitern

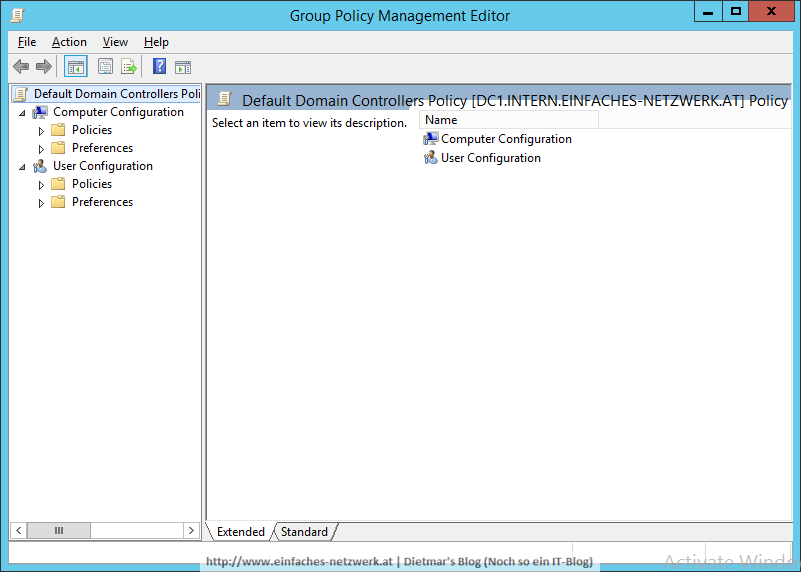

- GPO Default Domain Controllers Policy rechts anklicken > Edit…

- Computer Configuration > Policies erweitern

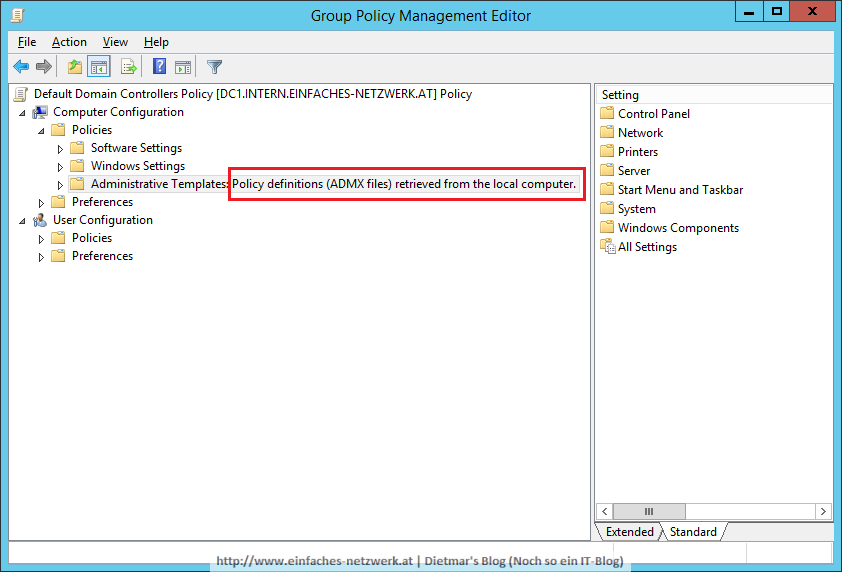

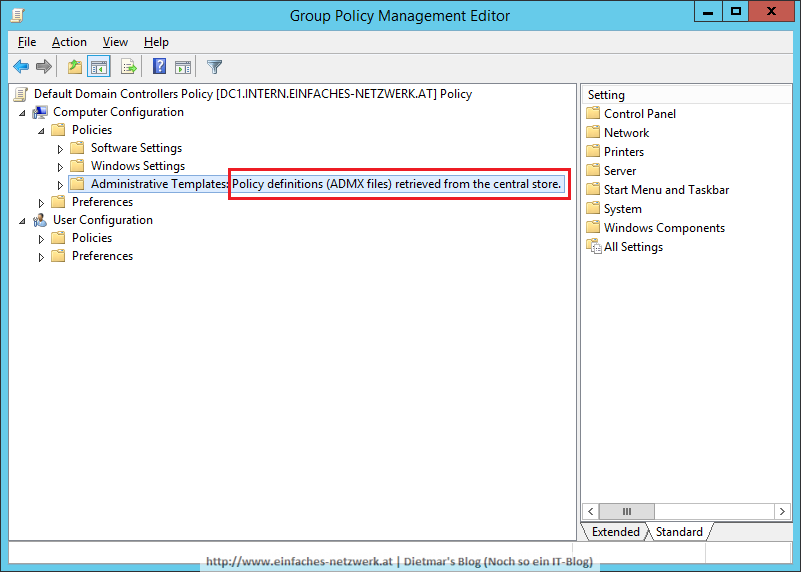

- Administrative Templates markieren

- Group Policy Management Editor schließen

Zentralen Speicher für die administrativen Vorlagedateien erstellen

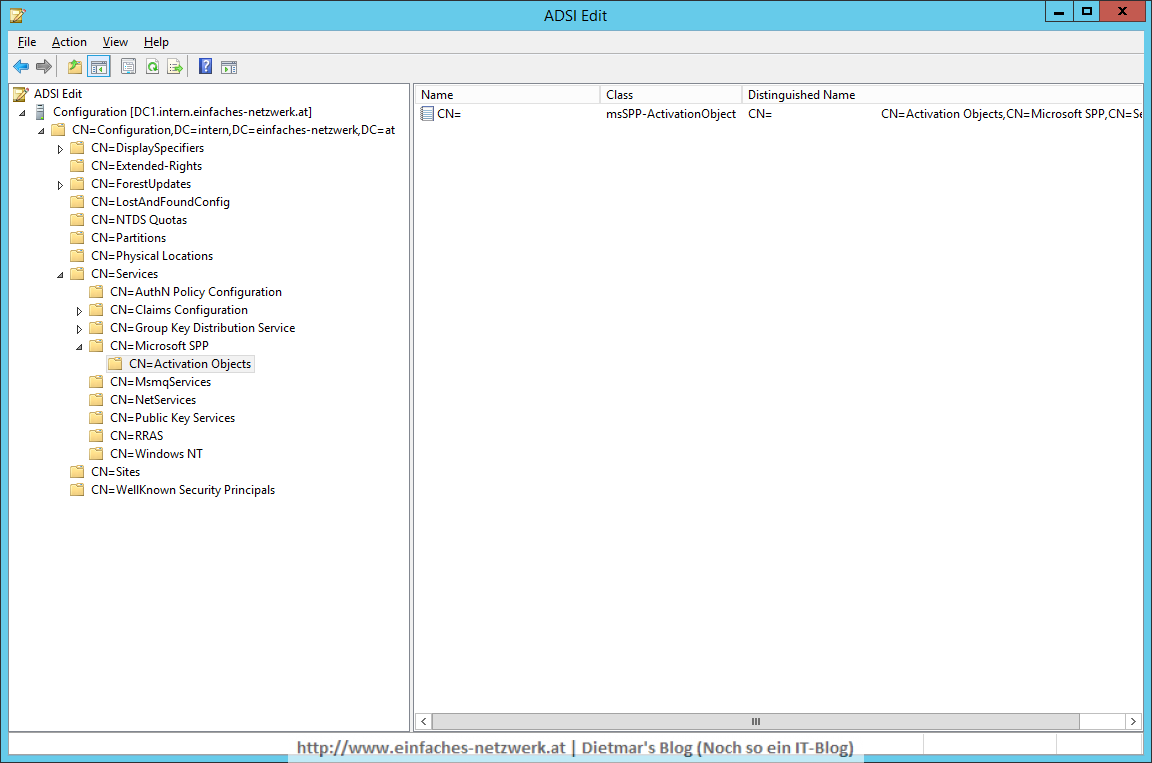

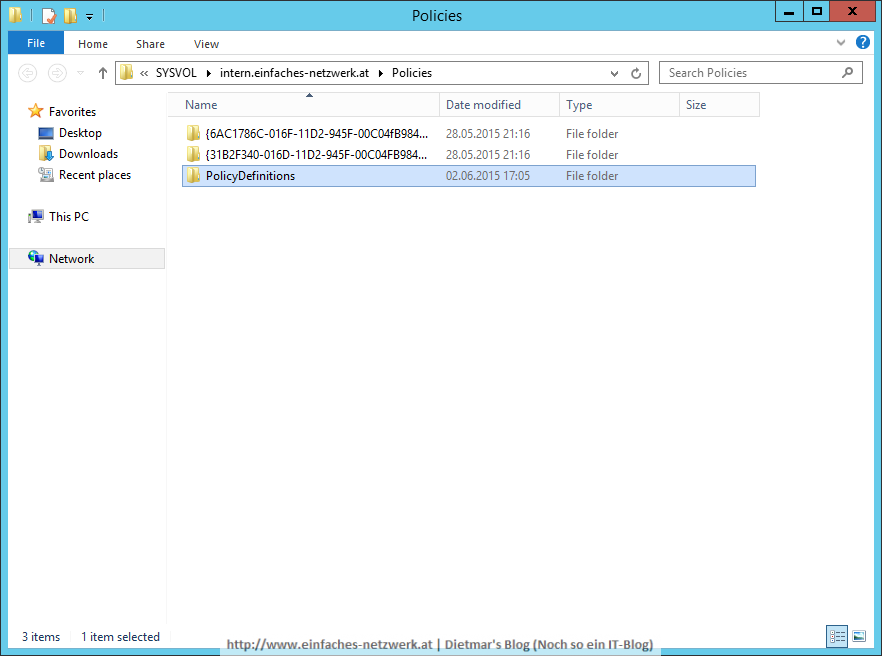

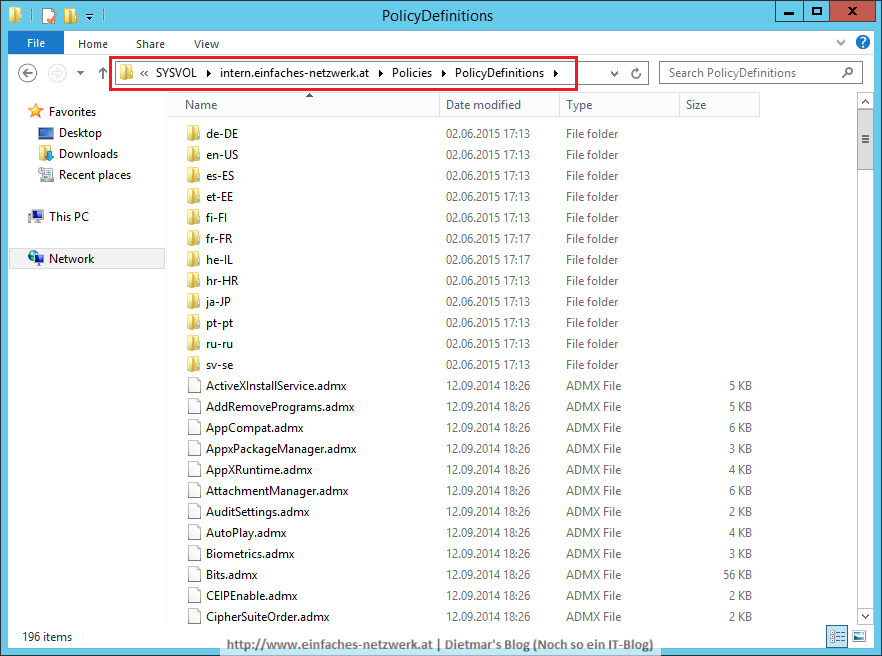

- Den Ordner \\intern.einfaches-netzwerk.at\SYSVOL\intern.einfaches-netzwerk.at\Policies\PolicyDefinitions erstellen

- Den gesamten Inhalt von C:\Program Files (x86)\Microsoft Group Policy\Windows8.1-Update\PolicyDefinitions nach \\intern.einfaches-netzwerk.at\SYSVOL\intern.einfaches-netzwerk.at\Policies\PolicyDefinitions kopieren

- GPO Default Domain Controllers Policy rechts anklicken > Edit…

- Computer Configuration > Policies erweitern

- Administrative Templates markieren

- Group Policy Management Editor schließen

Administrative Vorlagedateien von Office 2013 im zentralen Speicher veröffentlichen

- Office 2013 Administrative Template files (ADMX/ADML) and Office Customization Tool herunterladen

- Die Datei admintemplates_32bit.exe doppelklicken

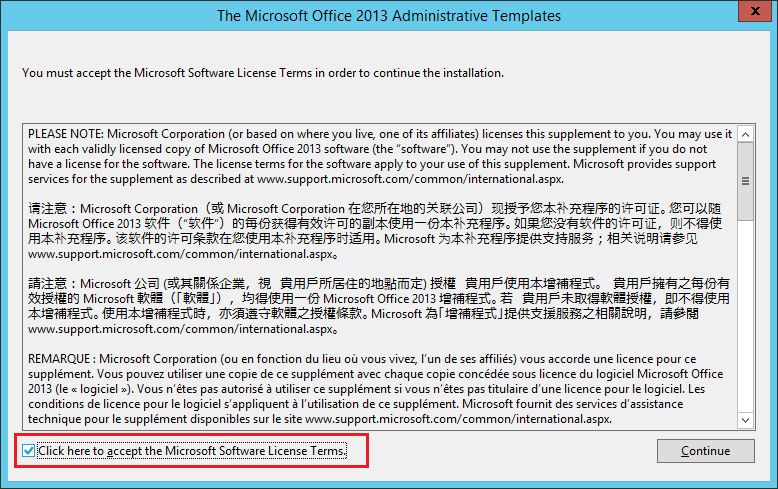

- Die Lizenz bestätigen > Continue

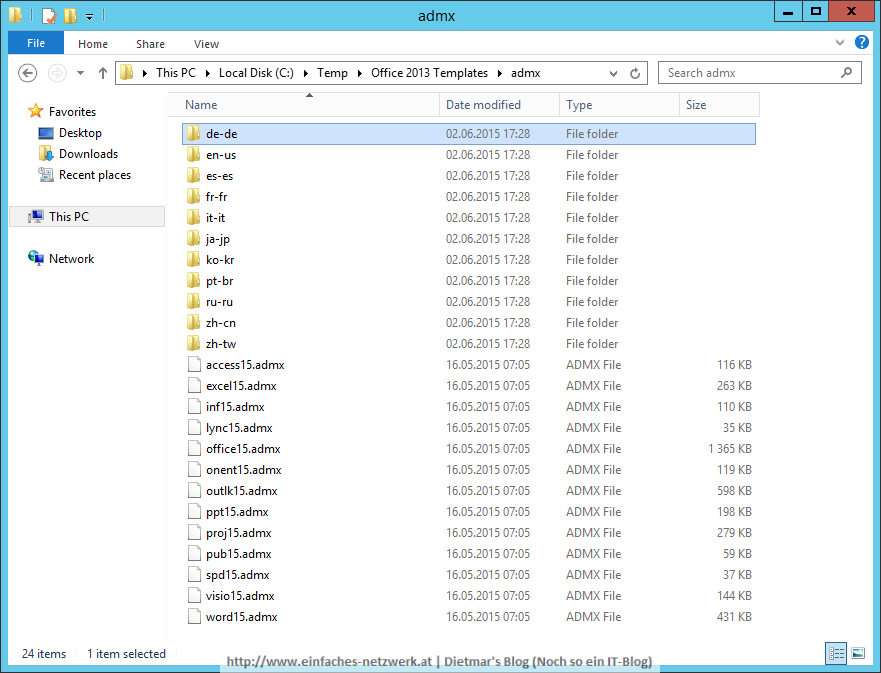

- Den Ordner C:\Temp\Office 2013 Templates erstellen > OK

- Die Dateien werden extrahiert > OK

- Den gesamten Inhalt von C:\Temp\Office 2013 Templates\admx in den zentralen Speicher kopieren

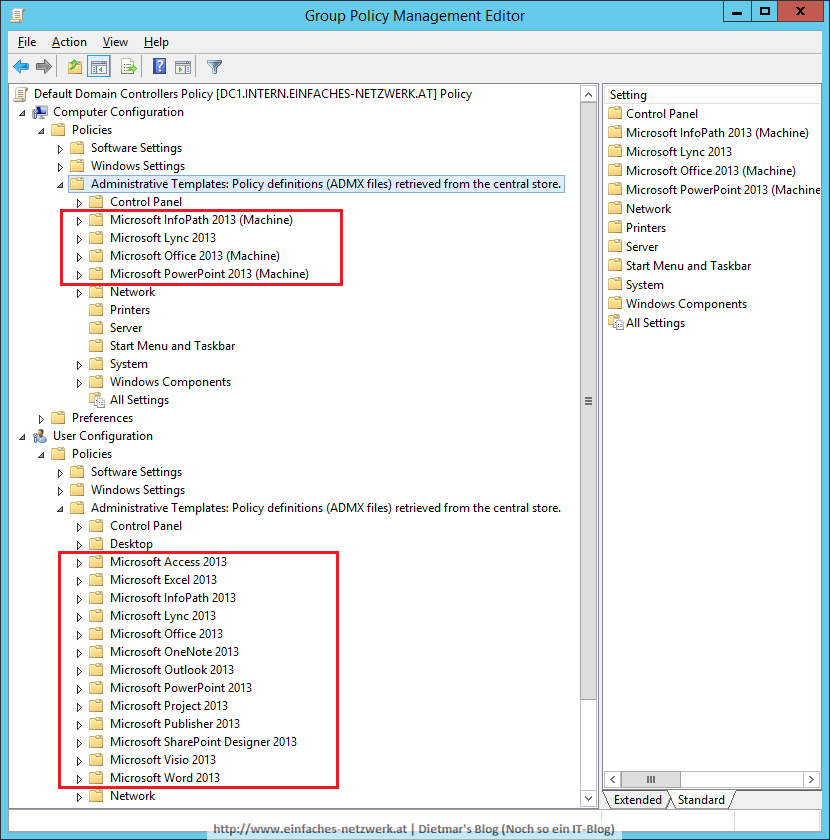

- GPO Default Domain Controllers Policy rechts anklicken > Edit…

- Die Office 2013 Vorlagedateien werden vom zentralen Speicher geladen

- Group Policy Management Editor schließen