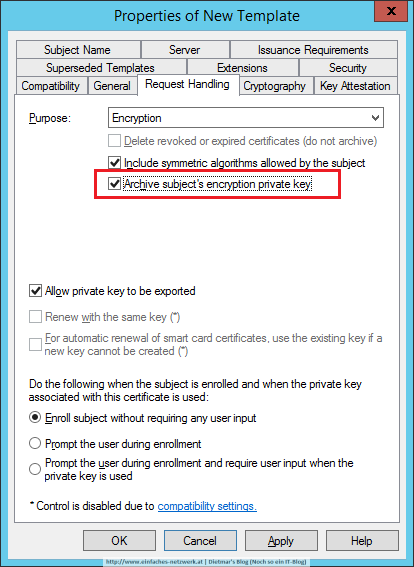

Sollte eine Sicherheitsrichtlinie im Unternehmen das Archivieren der privaten Schlüssel nicht gestatten, kann mit dem privaten Schlüssel des Zertifikats des Datenwiederherstellungs-Agent eine Wiederherstellung verschlüsselter Dateien durchgeführt werden.

Eine Zertifikatsvorlage für den Datenwiederherstellungs-Agent konfigurieren

- Als Administrator an APP1 anmelden

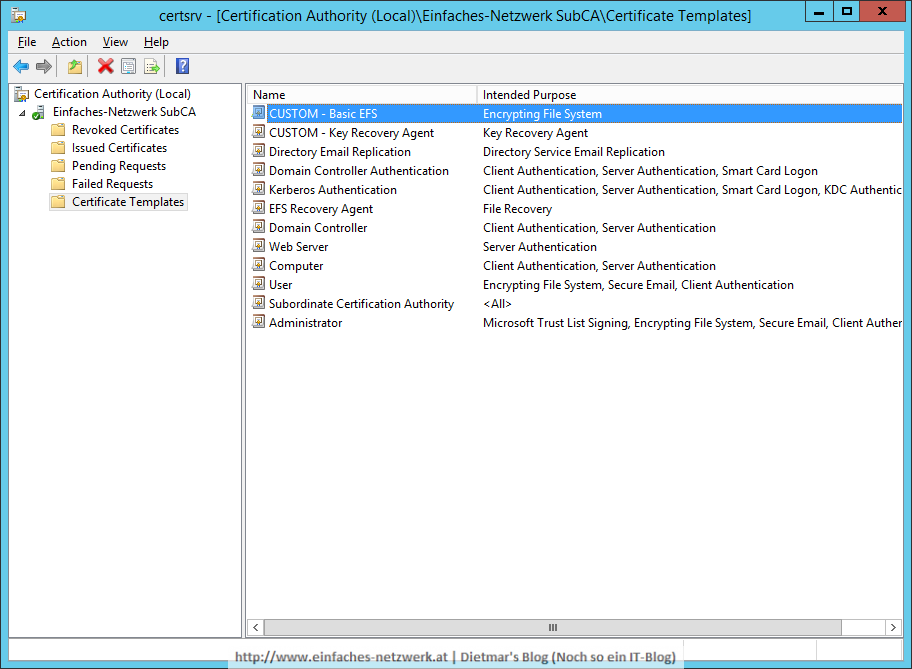

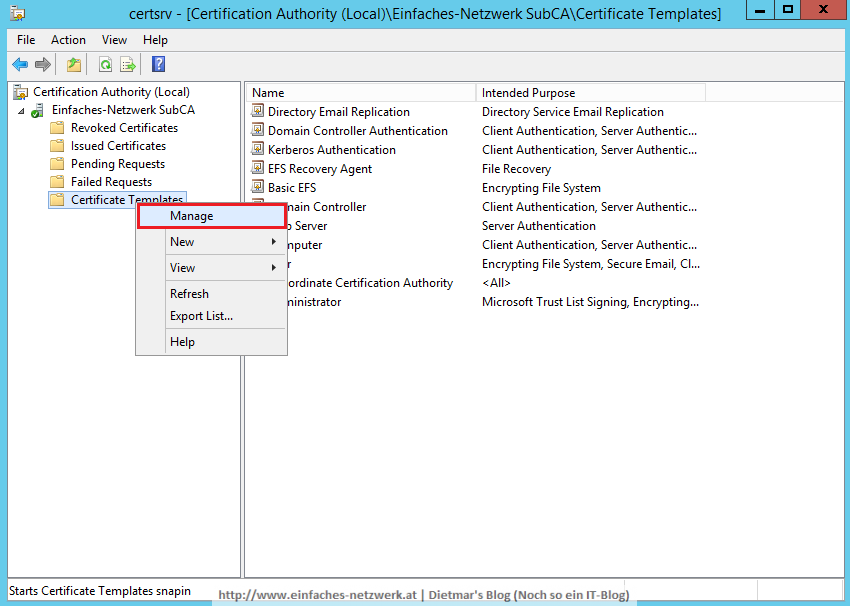

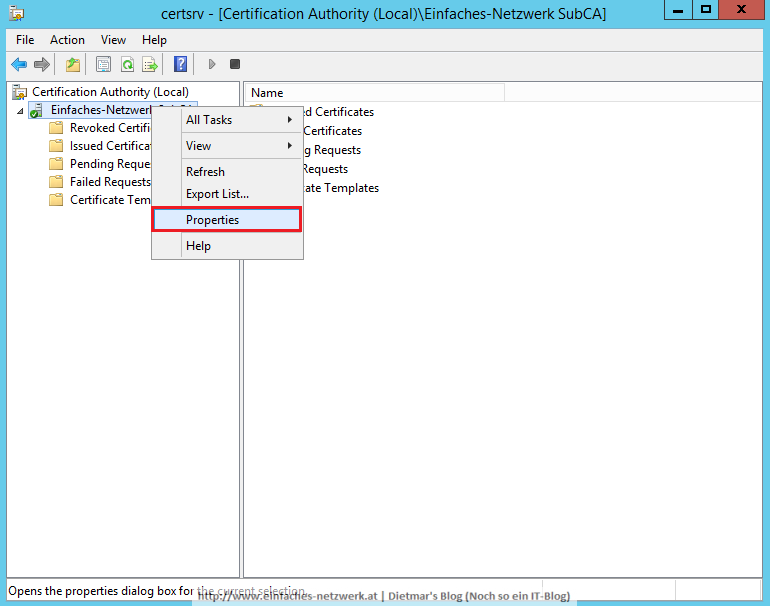

- Server Manager > Tools > Certification Authority

- Einfaches-Netzwerk SubCA erweitern

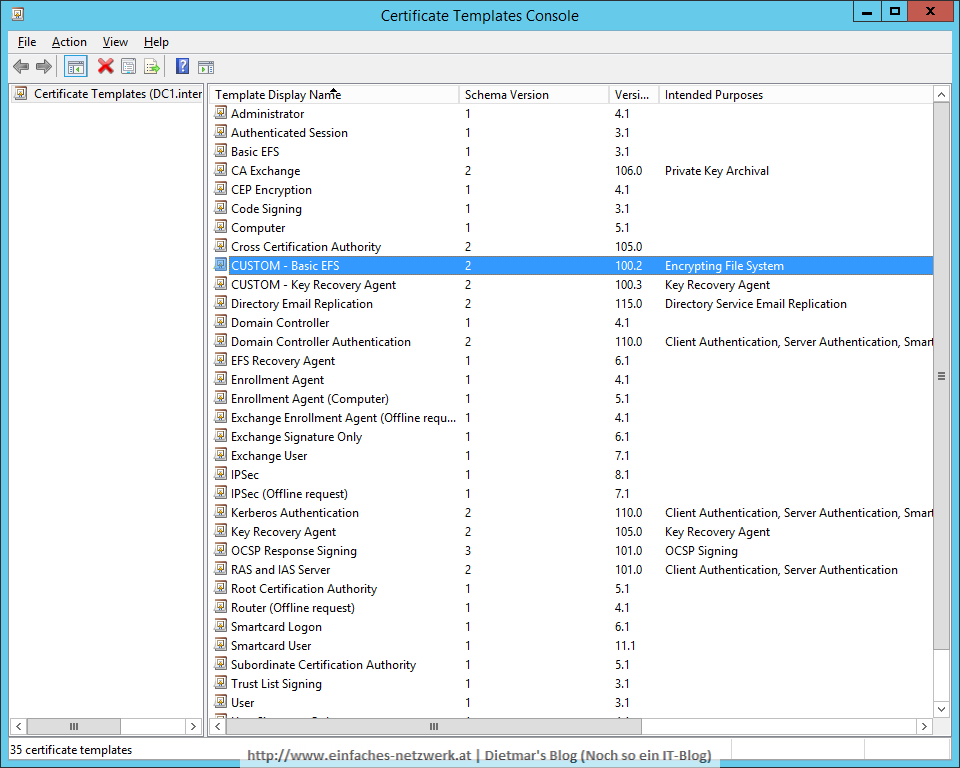

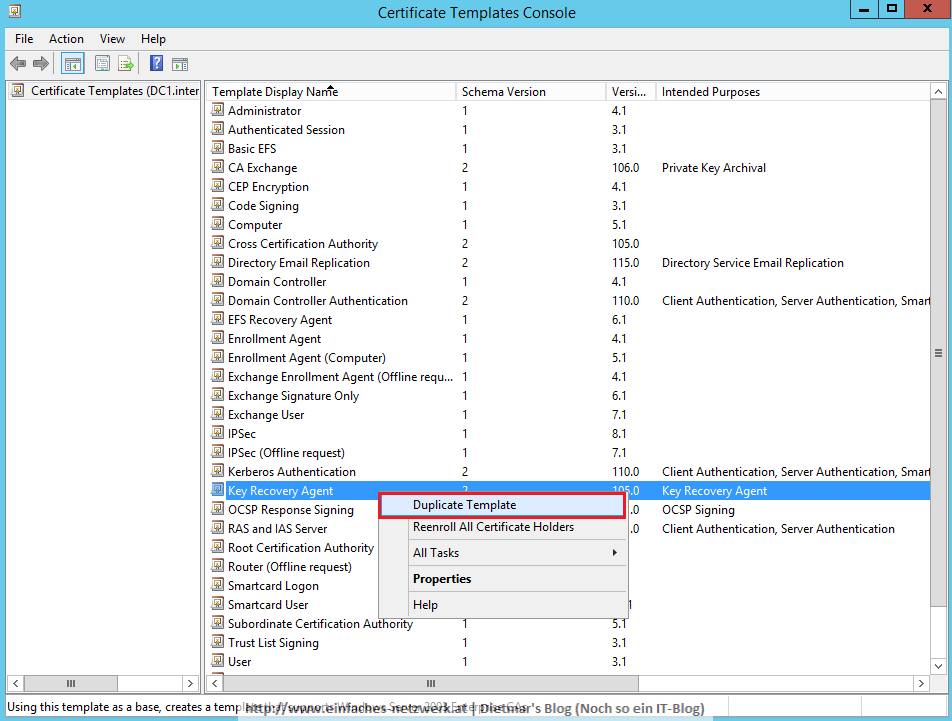

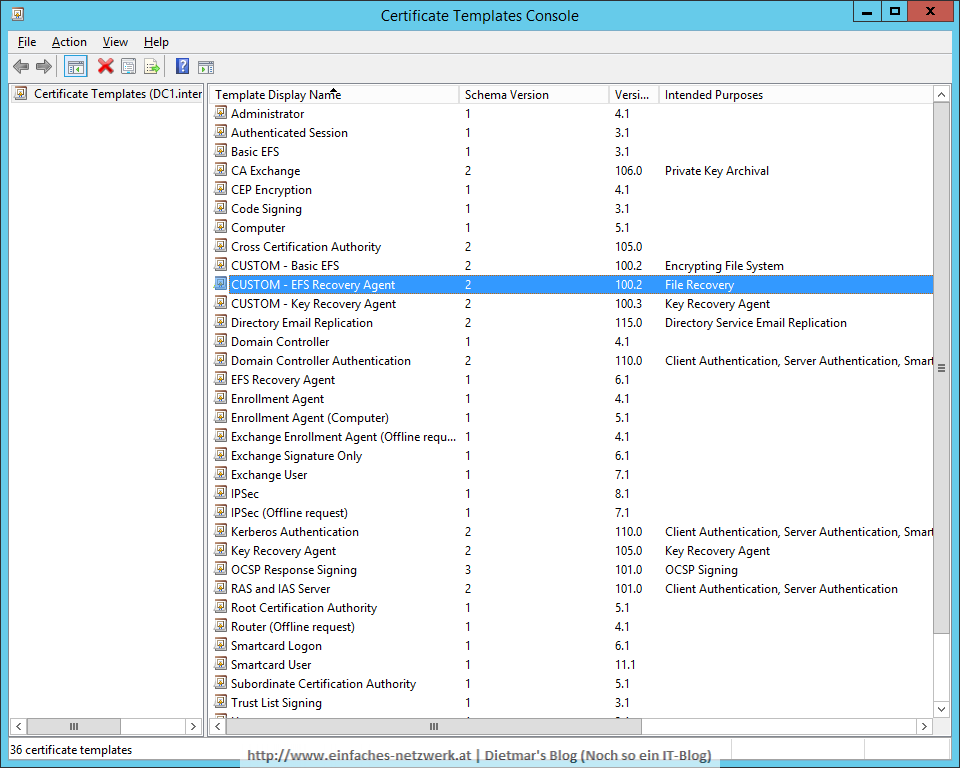

- Den Ordner Certificate Templates rechts anklicken > Manage

- Die Zertifikatsvorlage EFS Recovery Agent rechts anklicken > Duplicate Template

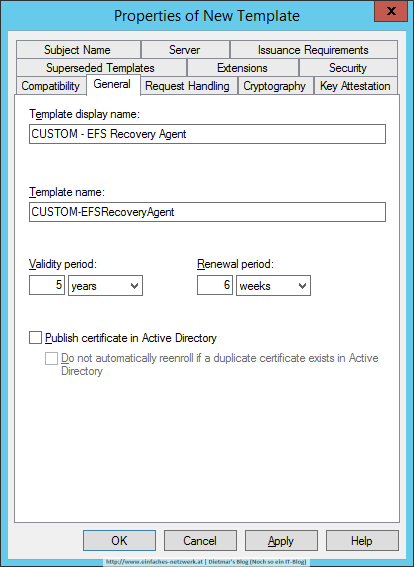

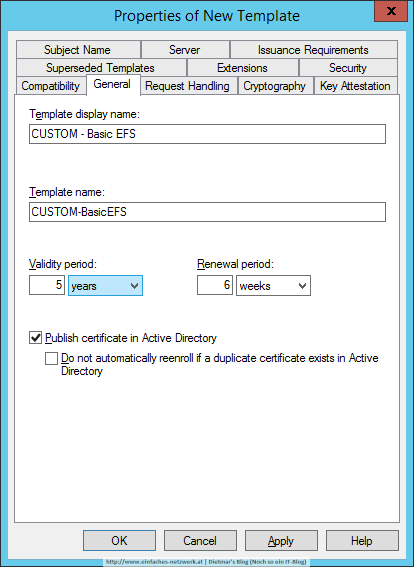

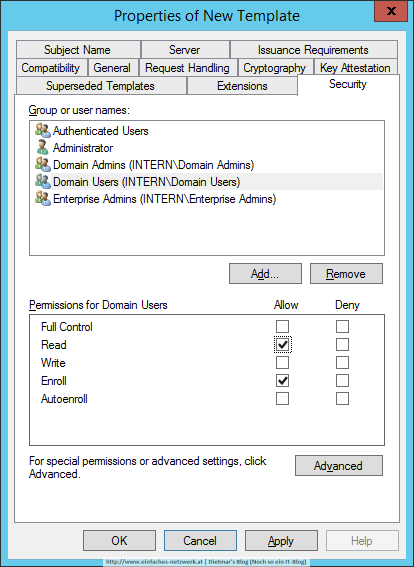

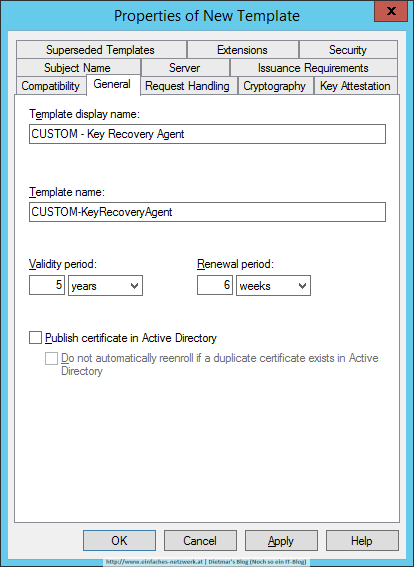

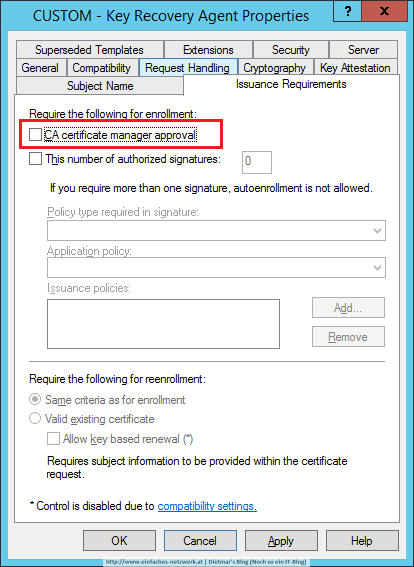

- Properties of New Template

- Reiter General:

- Fenster mit OK schließen

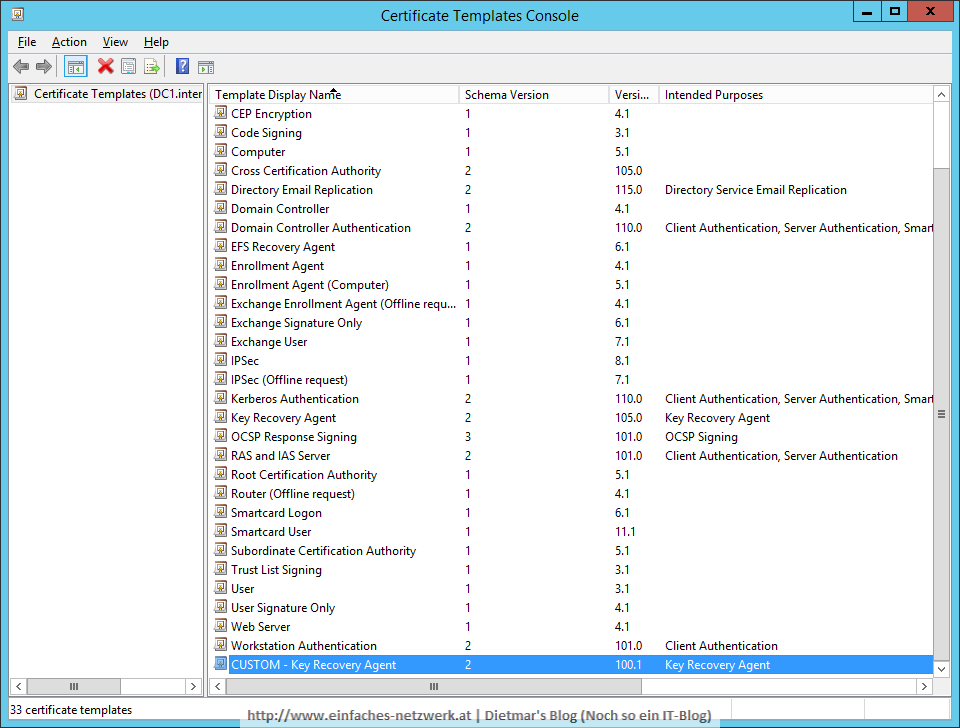

- Certificate Templates-Konsole schließen

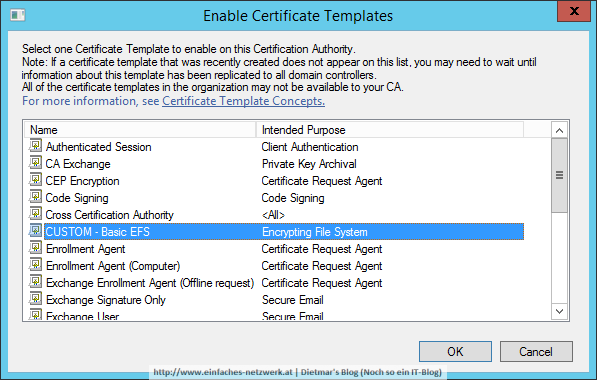

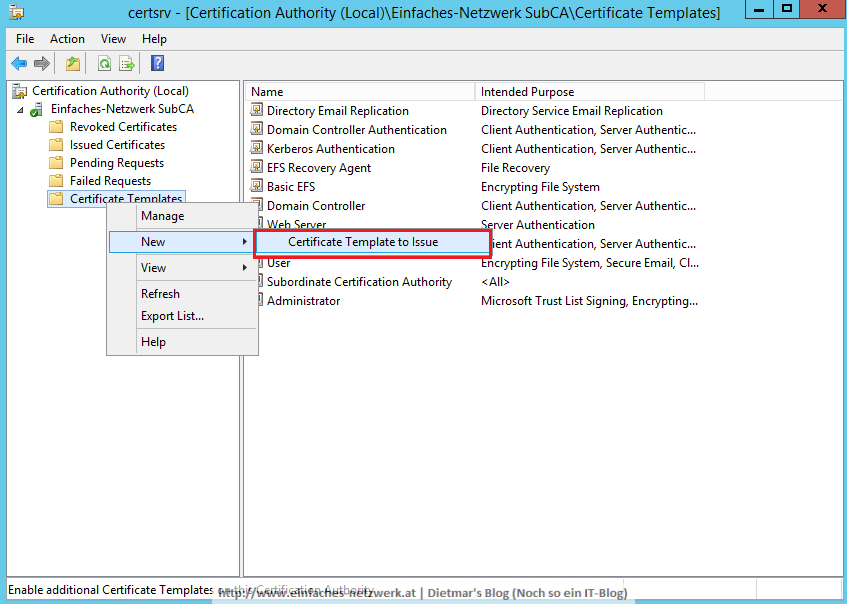

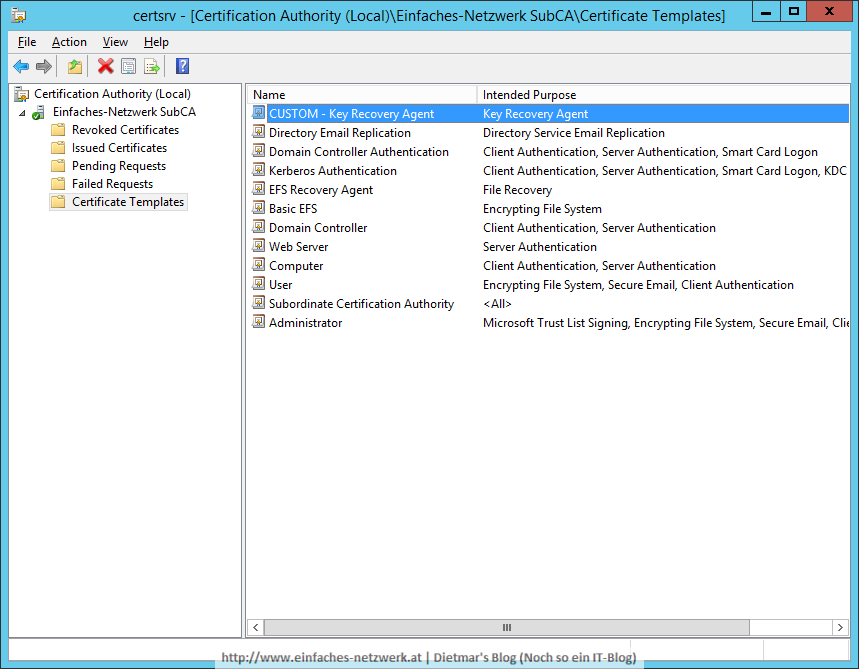

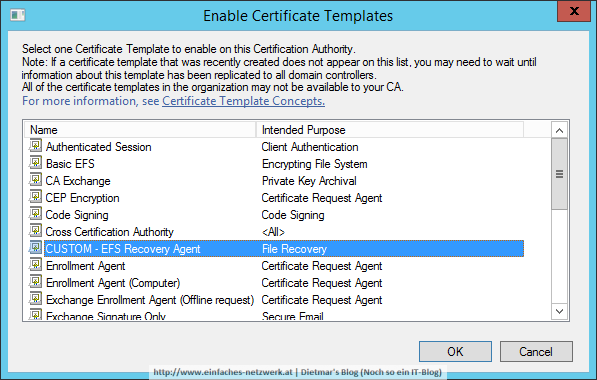

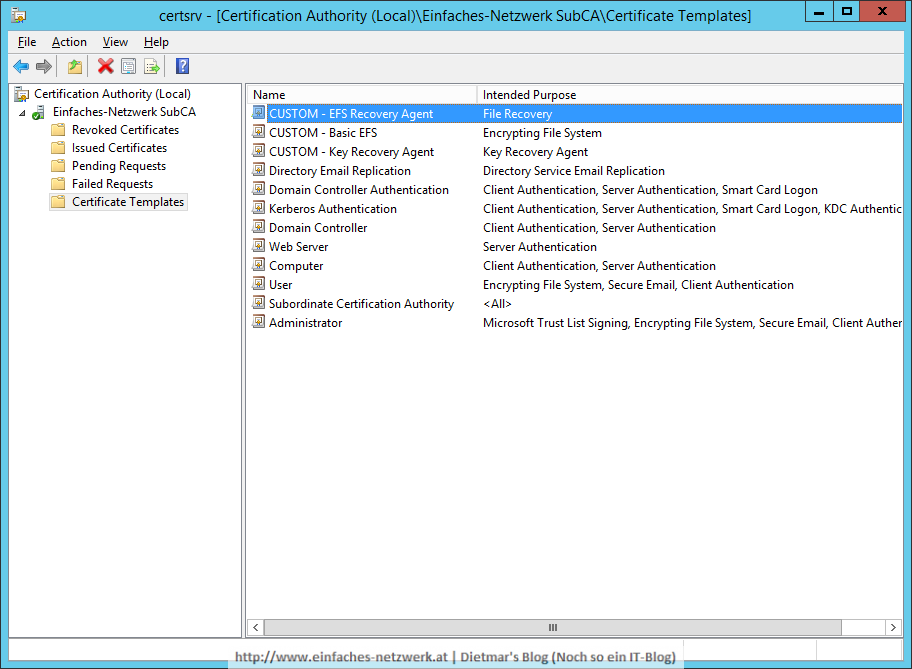

- In der Certification Authority-Konsole Certificate Templates rechts anklicken > New > Certificate Template to Issue

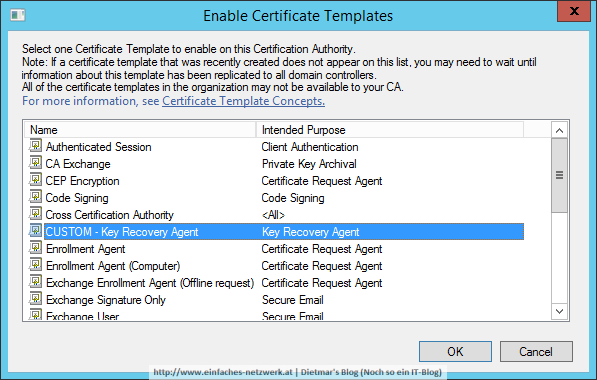

- CUSTOM – EFS Recovery Agent markieren > OK

- EFS Recovery Agent-Template rechts anklicken > Delete

- Alle Fenster schließen

Das Zertifikat für den Data Recovery Agent anfordern und exportieren

- MMC (Admin) starten

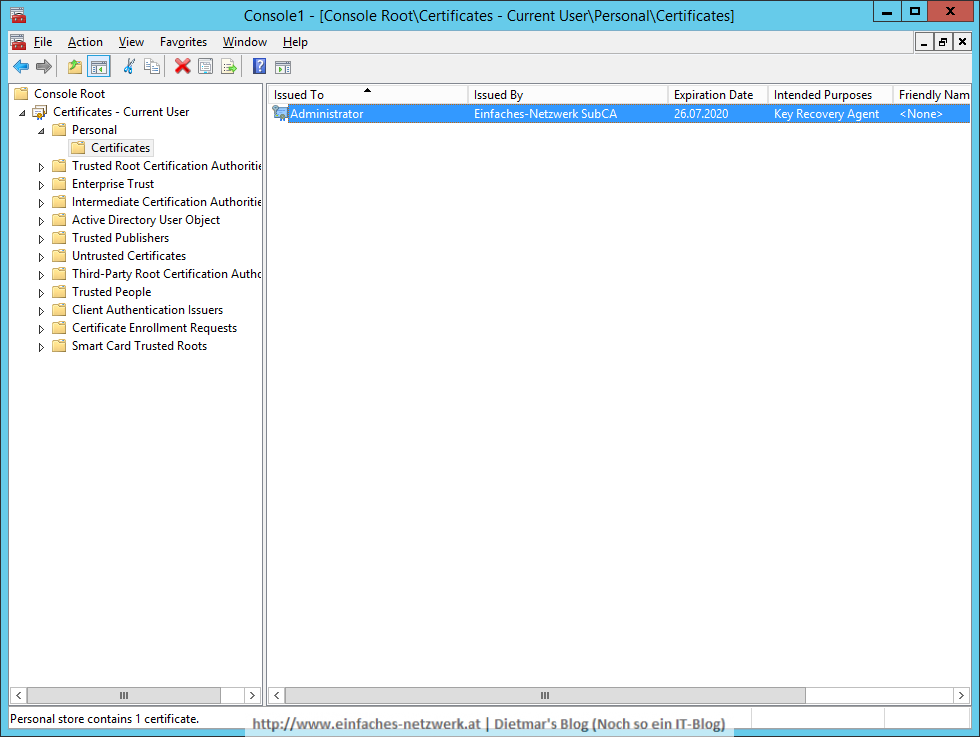

- Das Snap-in Certificates für My user account importieren

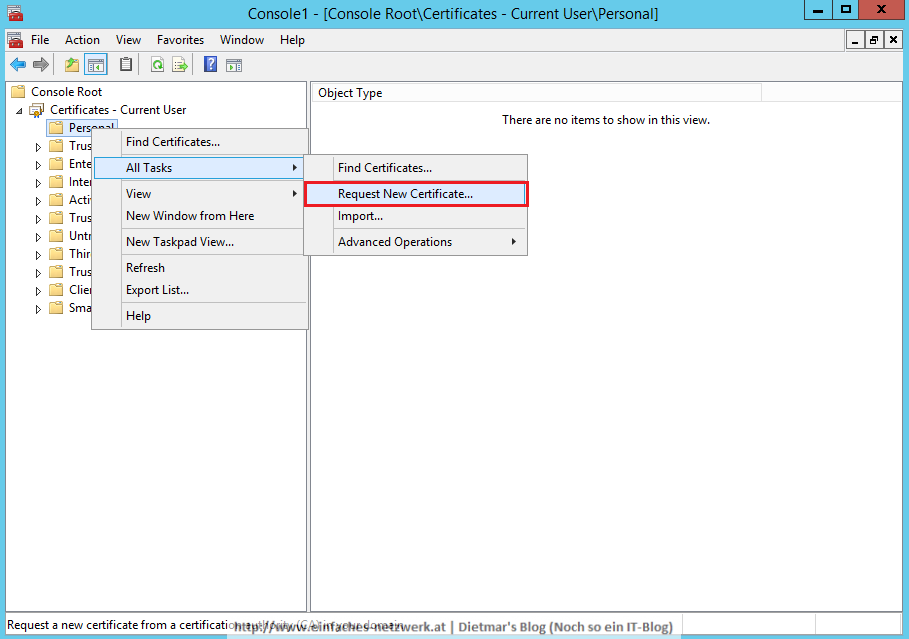

- Den Ordner Personal rechts anklicken > All Tasks > Request New Certificate…

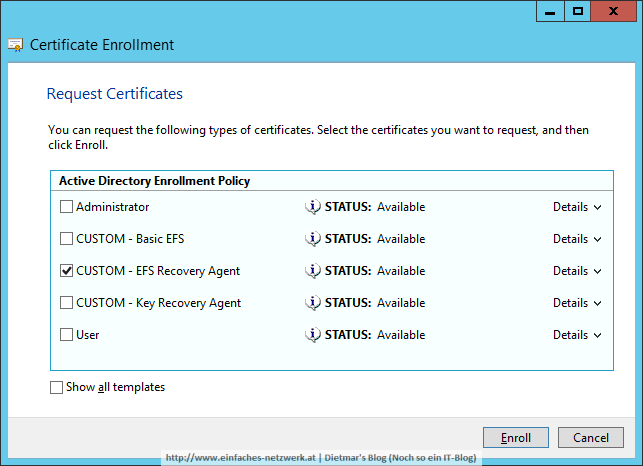

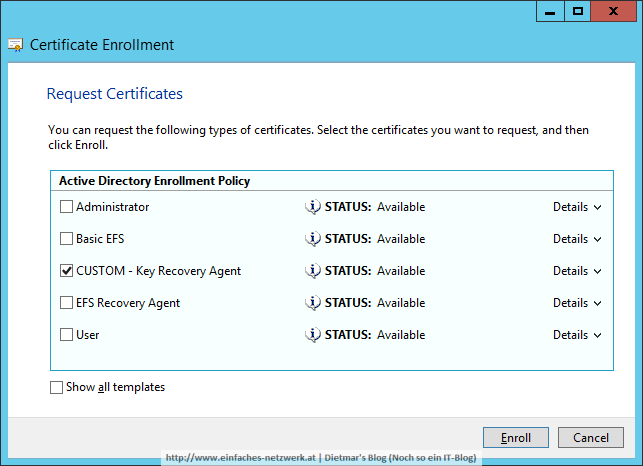

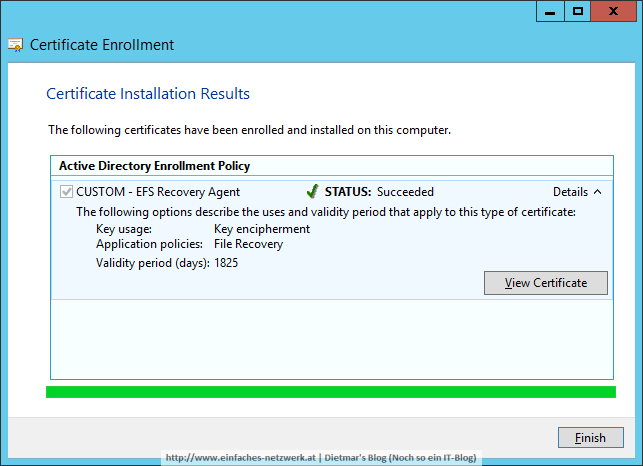

- Certificate Enrollment

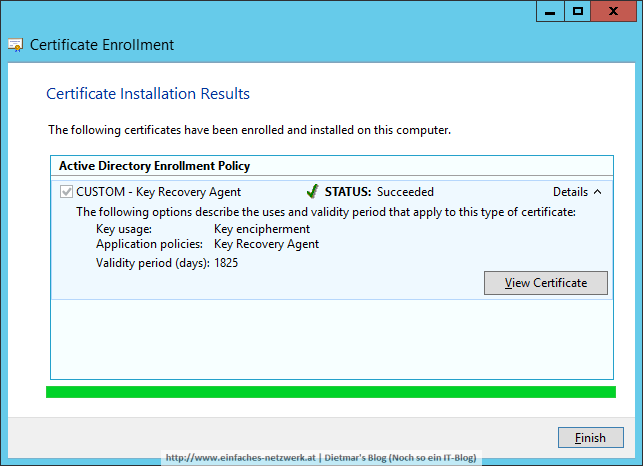

- Finish

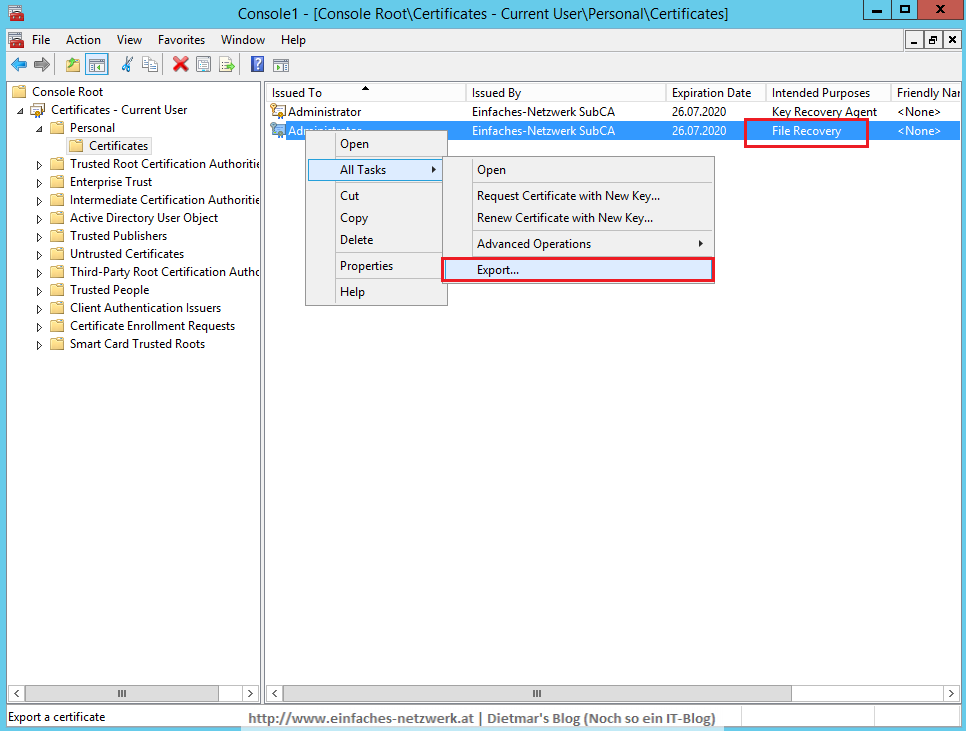

- Das Zertifikat rechts anklicken > All Tasks > Export…

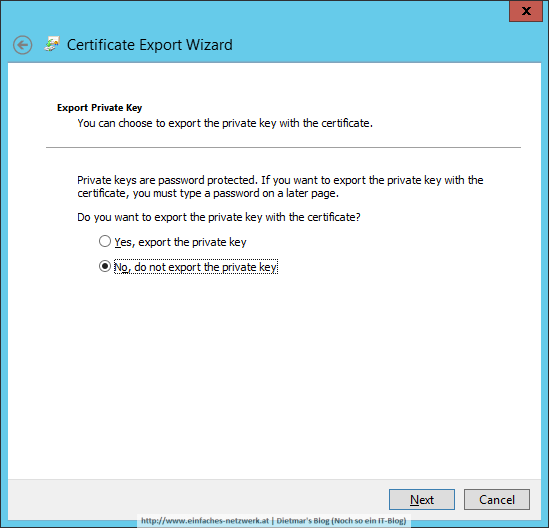

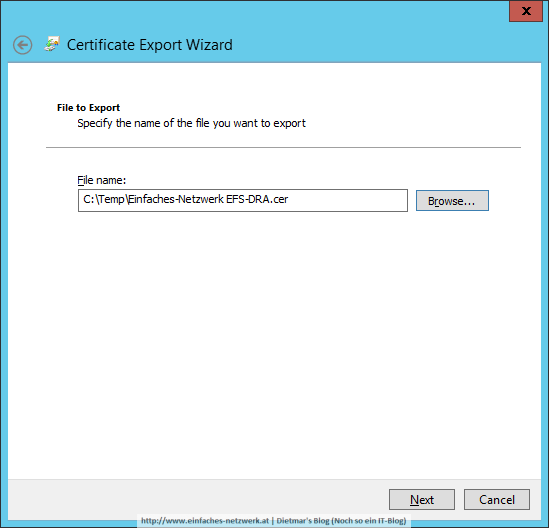

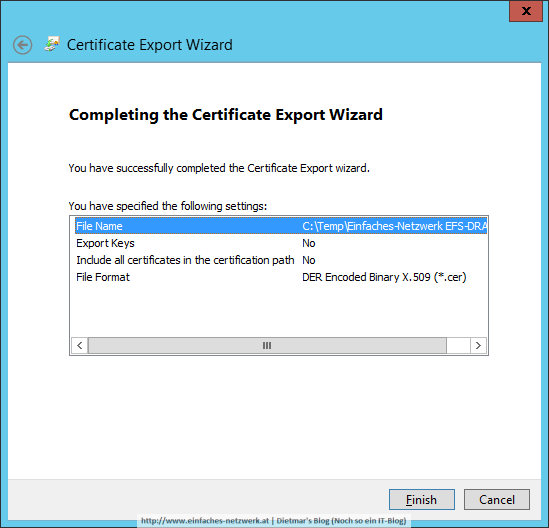

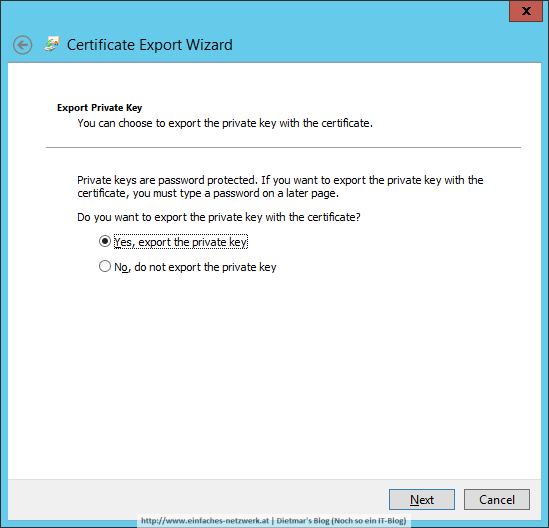

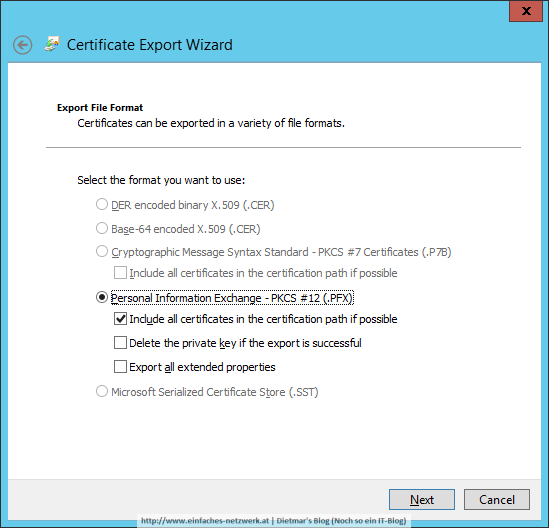

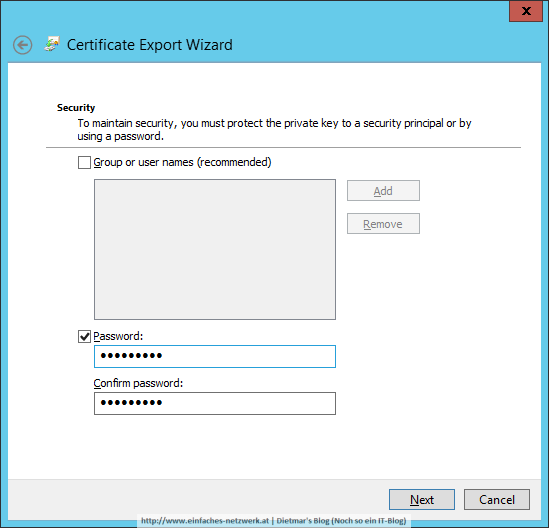

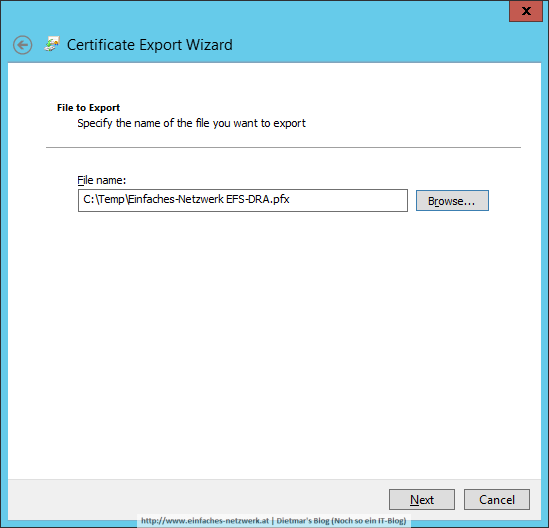

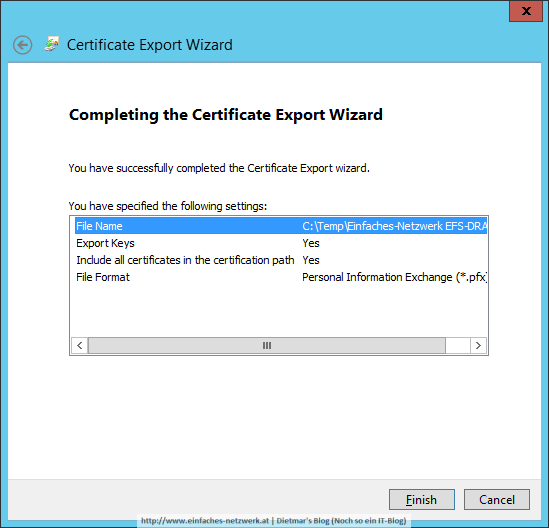

- Certificate Export Wizard

- Das Zertifikat rechts anklicken > All Tasks > Export…

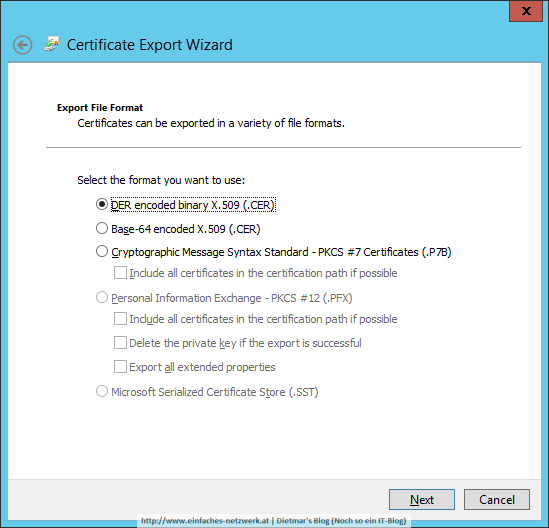

- Certificate Export Wizard

- Alle Fenster schließen

Das DRA-Zertifikat mittels Gruppenrichtlinen verteilen

- Als Administrator an DC1 anmelden

- Server Manager > Tools > Group Policy Management

- Forest\Domain\intern.einfaches-netzwerk.at\Group Policy Objects erweitern

- Das GPO CUSTOM – Client Standard Settings rechts anklicken > Edit…

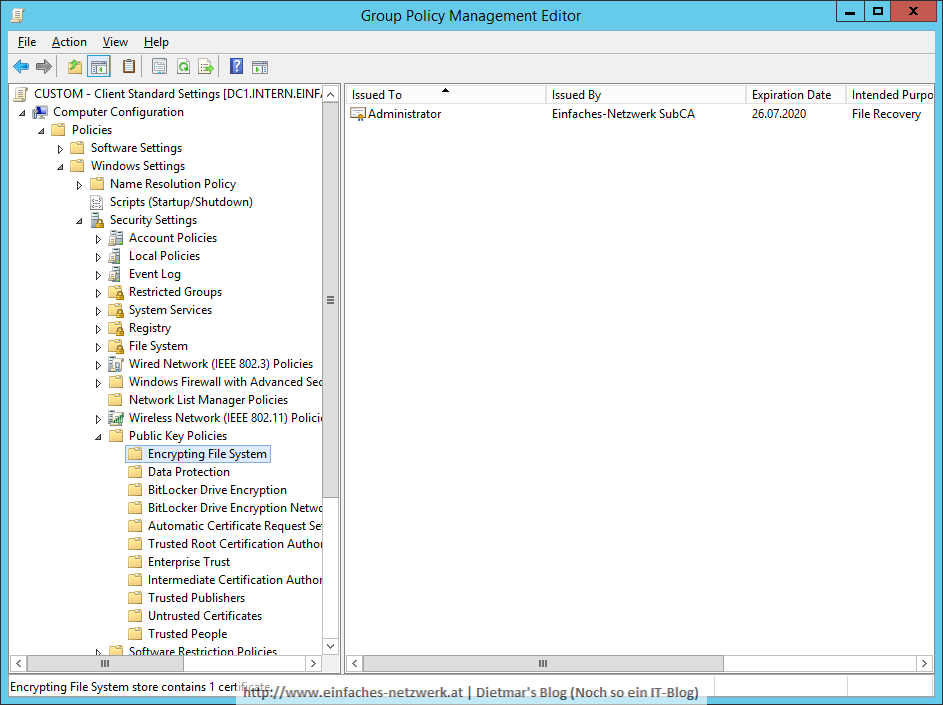

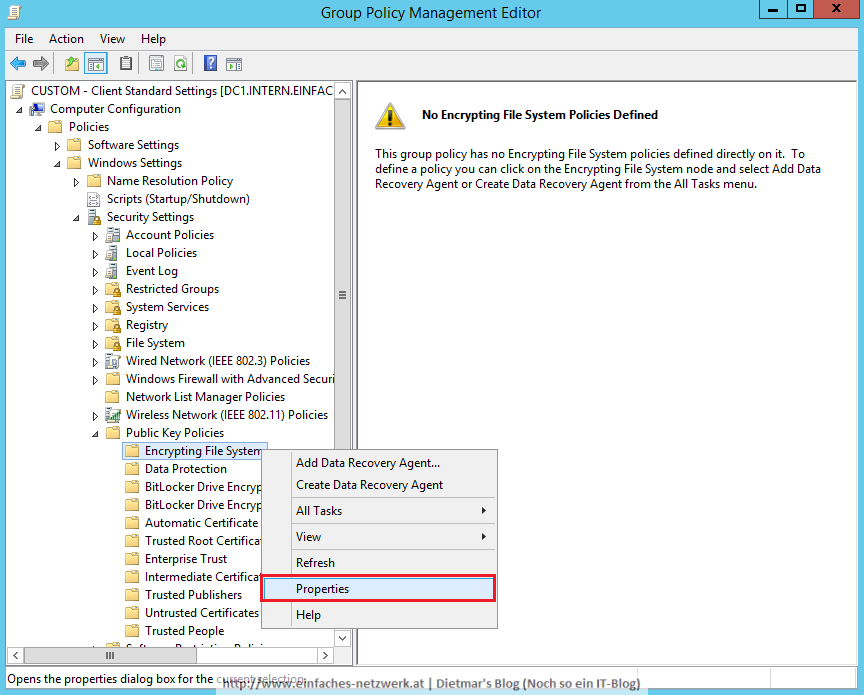

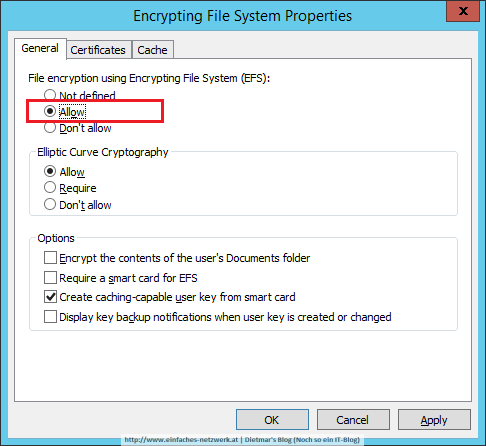

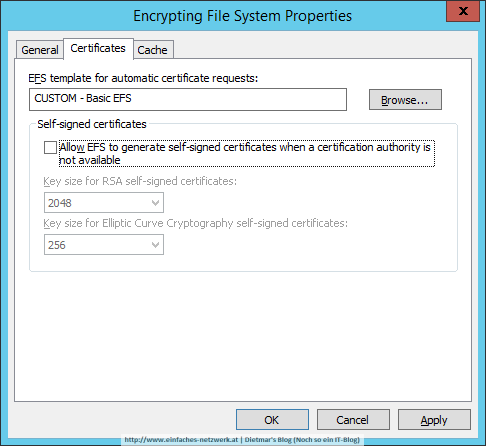

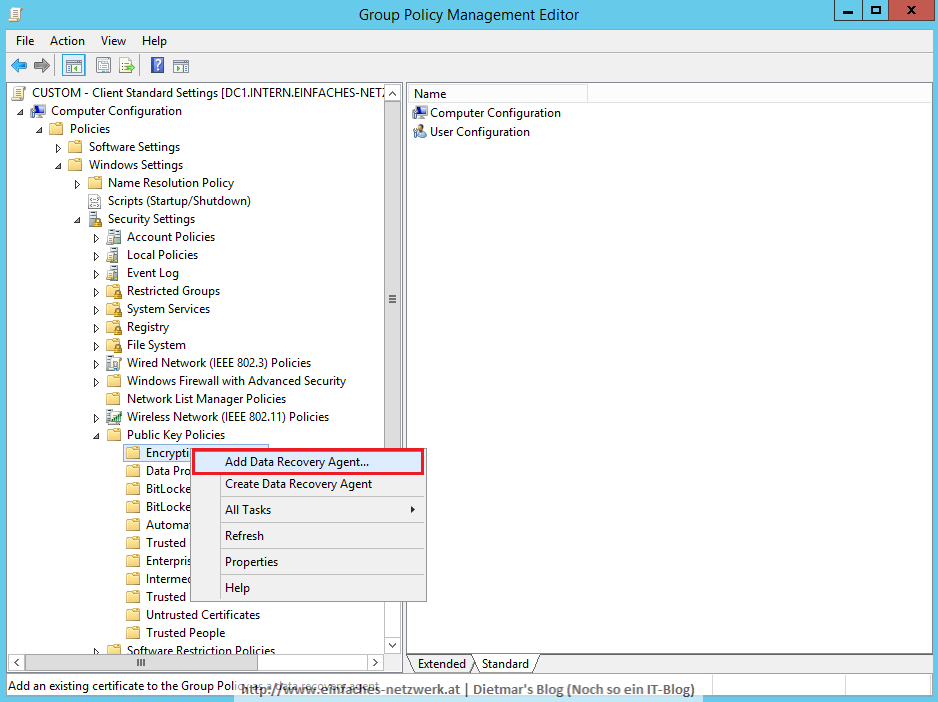

- Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies erweitern

- Encrypting File System rechts anklicken > Add Data Recovery Agent…

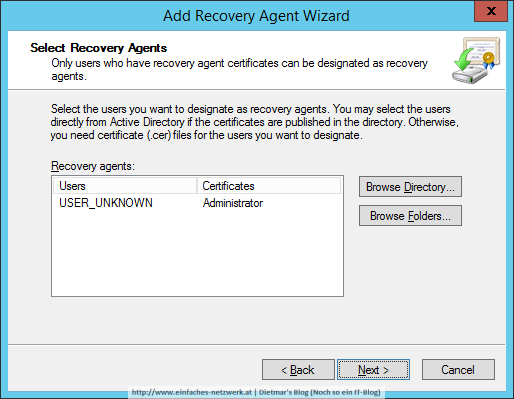

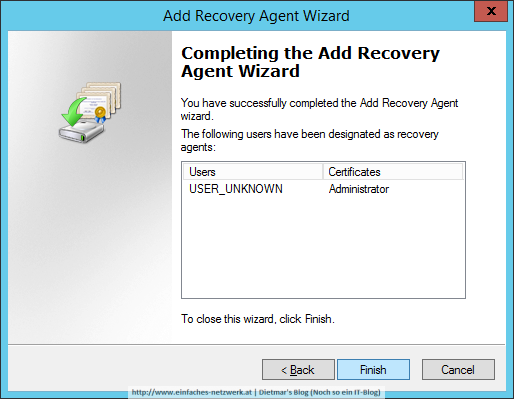

- Add Recovery Agent Wizard:

- Alle Fenster schließen

Die Zertifikate für den EFS-DRA sollten auf einen externen Datenträger kopiert und im Safe aufbewahrt werden. Die Kopien auf dem Server anschließend löschen.