BitLocker-Wiederherstellung durch den Administrator – Schritte:

- Die häufigsten Ursachen für die Wiederherstellung

- Wiederherstellungsschlüssel-ID auf Client003 ermitteln

- Wiederherstellungspasswort ermitteln

- Das erneute starten der BitLocker-Wiederherstellung beim Booten verhindern

Die häufigsten Ursachen für die Wiederherstellung

Quelle: http://technet.microsoft.com/de-de/library/cc771778(v=ws.10).aspx

- Ein Angreifer hat den Computer geändert. Dies gilt für Computer mit TPM (Trusted Platform Module), da die Integrität der Startkomponenten während des Starts von TPM überprüft wird.

- Verschieben des mit BitLocker geschützten Laufwerks auf einen neuen Computer

- Aktualisieren auf ein neues Motherboard mit einem neuen TPM

- Ausschalten, Deaktivieren oder Löschen des TPM

- Aktualisieren wichtiger Komponenten für den frühen Start, die Fehler bei der TPM-Überprüfung verursachen

- Vergessen der PIN, wenn die PIN-Authentifizierung aktiviert ist

- Verlieren des austauschbaren USB-Flashlaufwerks mit dem Systemstartschlüssel, wenn die Authentifizierung mit einem Systemstartschlüssel aktiviert ist

Wiederherstellungsschlüssel-ID auf Client003 ermitteln

Die ist jene ID, die der Benutzer dem Helpdesk bekannt geben muss, wenn die BitLocker-Wiederherstellung beim Bootvorgang gestartet wird. Es muss nicht die gesammte ID bekannt gegeben werden, es reichen die ersten 8 Zeichen davon. Im ersten Schritt ermittle ich auf Client003 in Windows die Wiederherstellungs-ID, damit ich das Wiederherstellungs-Szenario durchspielen kann.

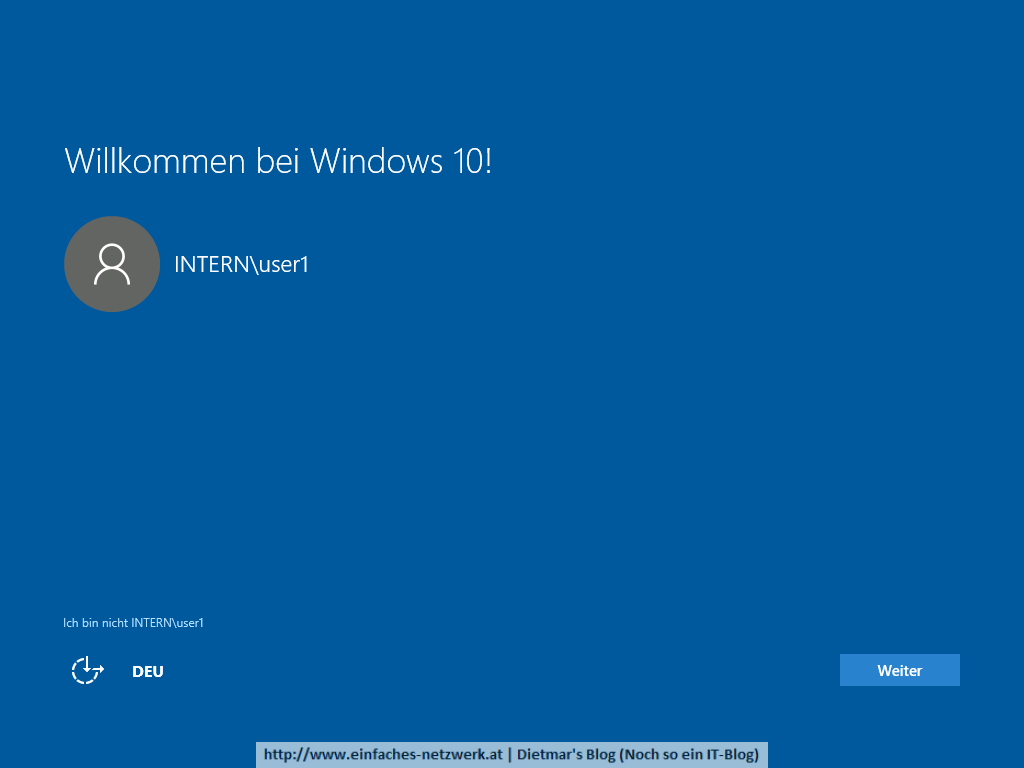

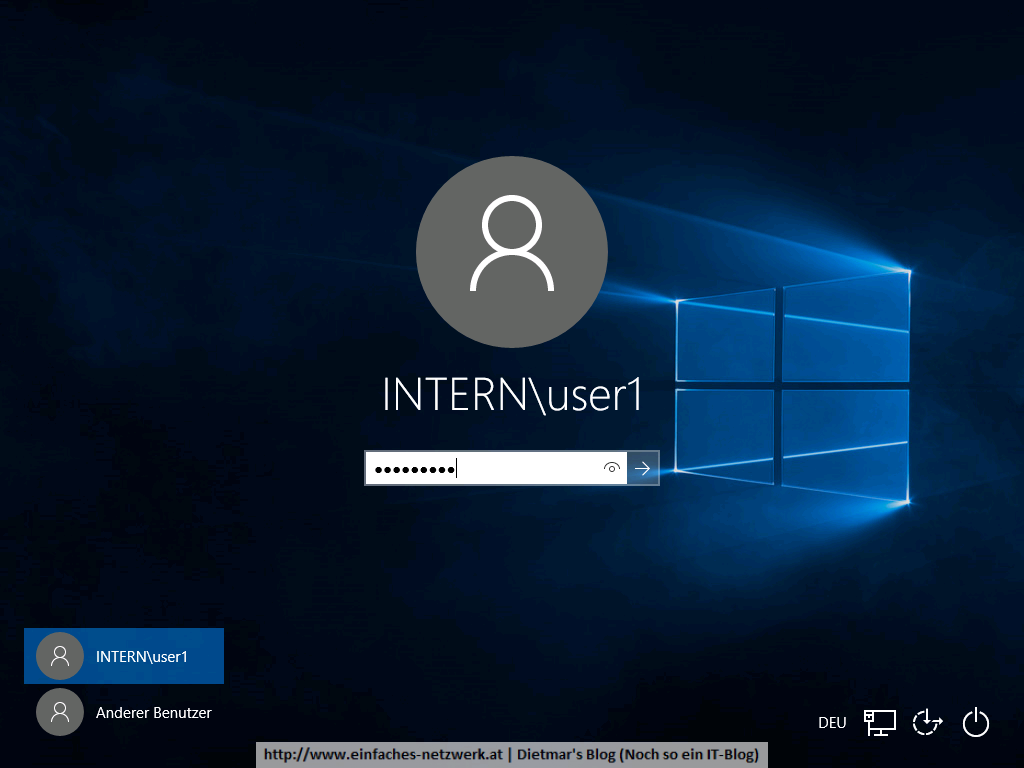

- Als Markus an Client003 anmelden

- Eingabeaufforderung (Administrator) starten

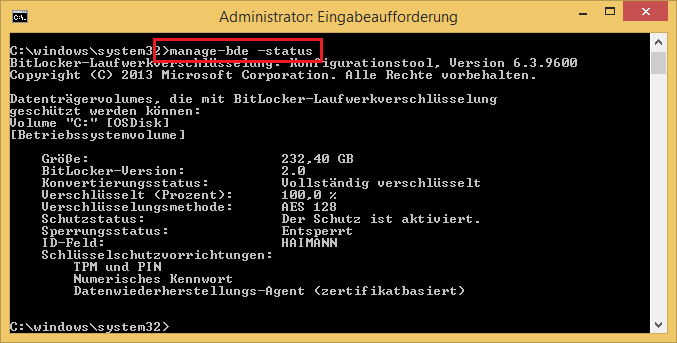

- Mit folgendem Befehl den Status der Verschlüsselung ermitteln

manage-bde -status c:

- Der Status wurde ermittelt

Weiterlesen

Weiterlesen