In dieser Kurzmitteilung möchte ich demonstrieren, wie wir mit einer ConfigMgr-Task Sequence Infineon TPM Security Updates für HP-Geräte installieren. Eine Übersicht der Updates gibt es hier: HPSBHF03568 rev. 11 – Infineon TPM Security Update.

Vorbereitung

Die einzelnen Schritte

- BitLocker anhalten

- manage-bde -protectors c: -disable -rebootcount 0

- BIOS-Passwort temp. leeren

- BiosConfigUtility64.exe /nspwdfile:““ /cspwdfile:“password.bin“ /log

- OSManagedAuthLevel > 4

- reg add HKLM\SOFTWARE\Policies\Microsoft\TPM /f /v OSManagedAuthLevel /t REG_DWORD /d 4

- TPM Chip löschen

- powershell.exe -command “ & {(Get-WmiObject -Namespace root\CIMV2\Security\MicrosoftTpm -Class Win32_TPM).SetPhysicalPresenceRequest(14)}“

- Computer neu starten

- shutdown -r -t 0

- Update installieren

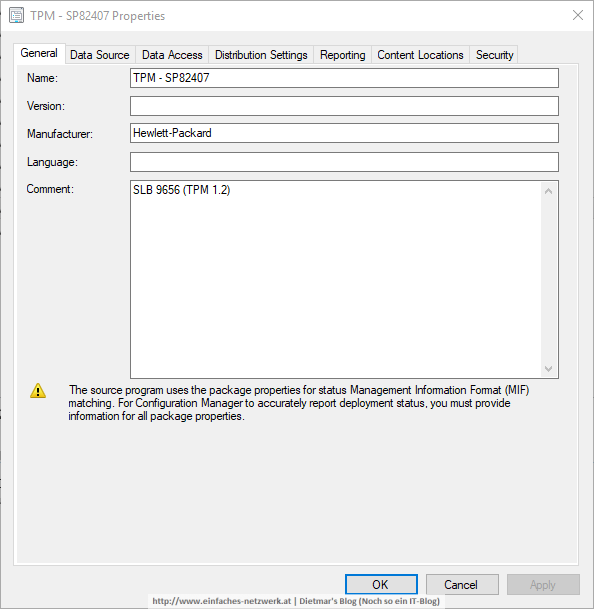

- SLB 9656 (TPM 1.2) > SP82407

- IFXTPMUpdate_TPM12_v0434.com /update /logfile:C:\Temp\TPMUpdate.log

- SLB 9660 (TPM 1.2) > SP82133

- IFXTPMUpdate_TPM12_v0443.com /update /logfile:C:\Temp\TPMUpdate.log

- SLB 9670 (TPM 1.2) > SP87753

- TPMConfig64.exe -s -a1.2 -xVTx

- SLB 9665 (TPM 2.0), SLB 9670 (TPM 2.0) > SP87753

- TPMConfig64.exe -s -a2.0 -xVTx

- SLB 9656 (TPM 1.2) > SP82407

- Computer neu starten

- shutdown -r -t 0

- OSManagedAuthLevel > 2

- reg add HKLM\SOFTWARE\Policies\Microsoft\TPM /f /v OSManagedAuthLevel /t REG_DWORD /d 2

- TPM Chip löschen

- powershell.exe -command “ & {(Get-WmiObject -Namespace root\CIMV2\Security\MicrosoftTpm -Class Win32_TPM).SetPhysicalPresenceRequest(14)}“

- Computer neu starten

- shutdown -r -t 0

- TPM Chip initialisieren

- powershell.exe -command „& {Initialize-Tpm}“

- BIOS-Passwort setzen

- BiosConfigUtility64.exe /nspwdfile:“password.bin“ /cspwdfile:““ /log

- BitLocker aktivieren

- manage-bde -protectors c: -enable

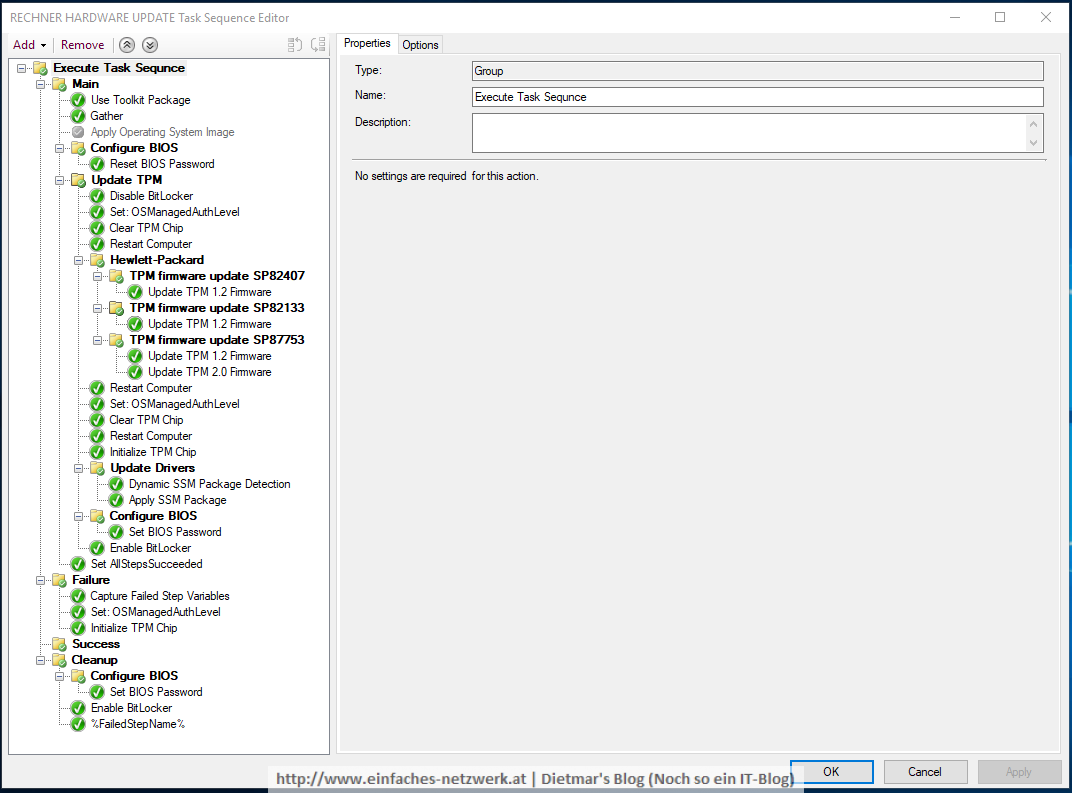

Das Grundgerüst der Task Sequence basiert auf Building a Better Task Sequence von Adam Gross‘ Blog – A Square Dozen.

Task Sequence-Schritte

- Use Toolkit Package

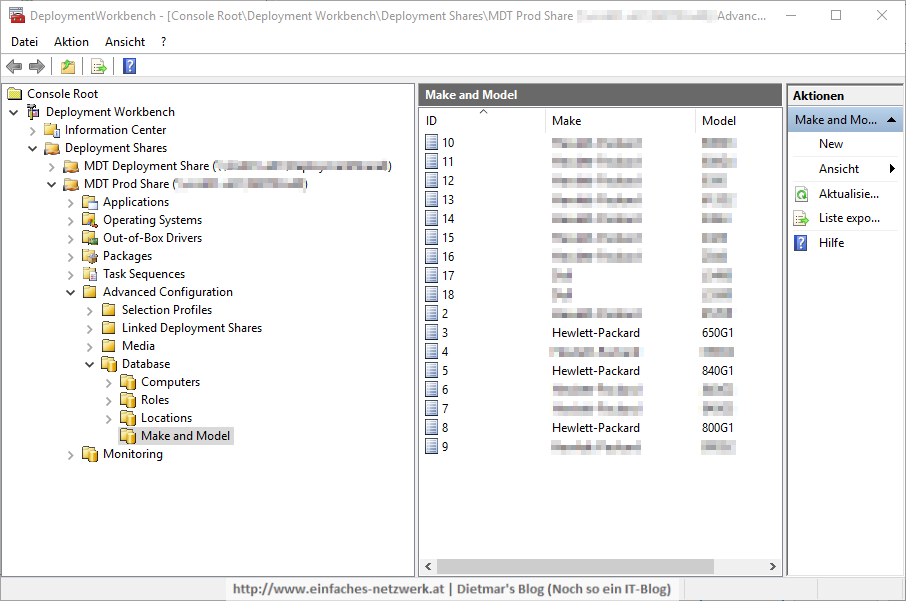

- MDT integrierte Task Sequence mit Zugriff auf eine MDT-Datenbank, in welche die Computermodelle gepflegt werden.

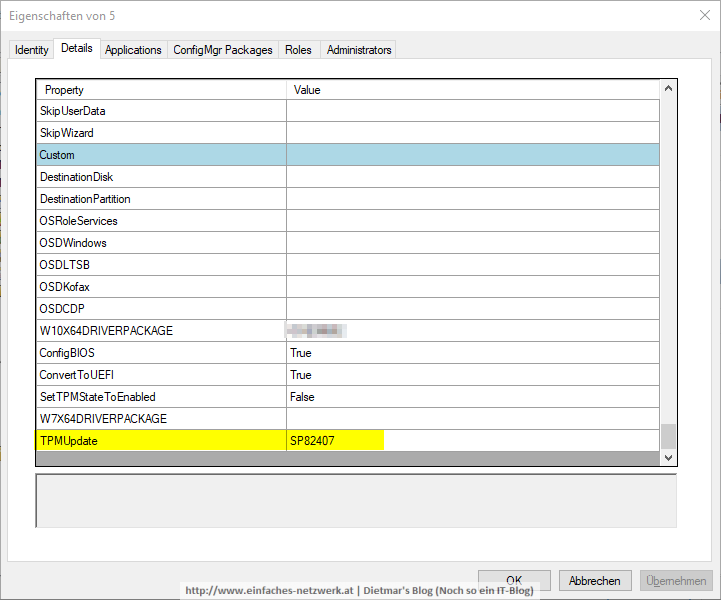

- Für die Ermittlung des richtigen TPM-Updates habe ich eine benutzerdefinierte Spalte in die Tabelle Settings eingefügt > How to extend the MDT 2010 database with custom settings

- MDT integrierte Task Sequence mit Zugriff auf eine MDT-Datenbank, in welche die Computermodelle gepflegt werden.

- Gather

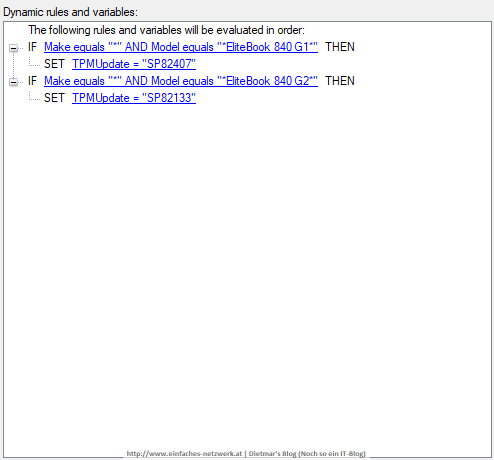

- Die Regel-Datei (CustomSettings.ini) sieht wie folgt aus:

[Settings] Priority=HardwareInfo,MMSettings,Default Properties=MakeAlias,ModelAlias,TPMUpdate [HardwareInfo] UserExit=CUSTOM_AliasUserExit.vbs MakeAlias=#SetMakeAlias()# ModelAlias=#SetModelAlias()# [Default] OSInstall=Y ;Custom Variables [MMSettings] SQLServer=SQLSERVER Port=SQLPORT DBID=SQLUSER DBPwd=SQLPASSWORD Database=MDT Netlib=DBMSSOCN Table=MakeModelSettings Parameters=ModelAlias ModelAlias=Model

- Die Regel-Datei (CustomSettings.ini) sieht wie folgt aus:

- Hinweis: Als Alternative kann man auch Set Dynamic Variables verwenden

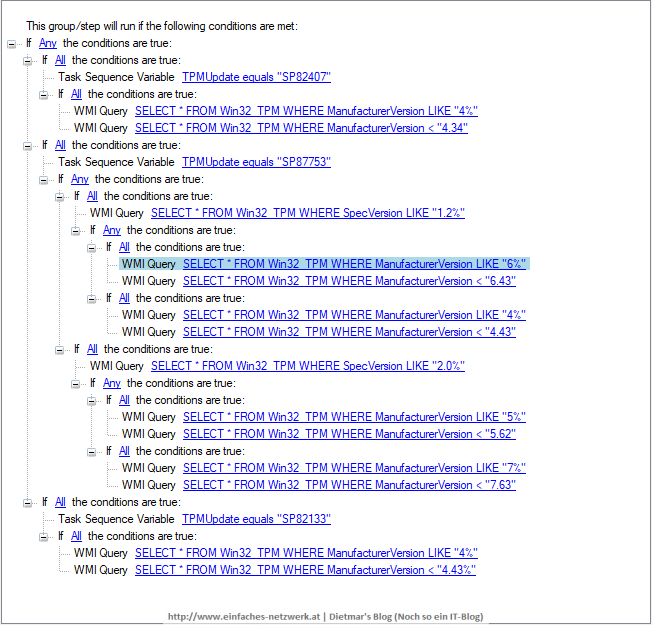

- Gruppe Update TPM

- Bedingung für die Ausführung

- TPM firmware update SP82407 > Update TPM 1.2 Firmware

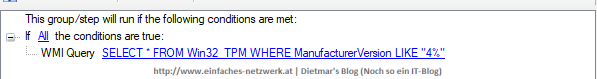

- Bedingung

- TPM firmware update SP82133 > Update TPM 1.2 Firmware

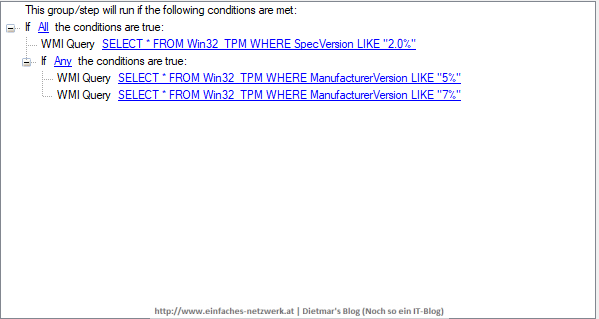

- TPM firmware update SP87753 > Update TPM 1.2 Firmware

- TPM firmware update SP87753 > Update TPM 2.0 Firmware

Schlusswort

Der Rechner muss öfter neu starten. Leider lässt sich auch nicht verhindern, dass bei verschiedenen Modellen nach dem Schritt TPM Chip löschen und dem darauf folgenden Neustart die Tasten F1 oder F3 oder F12 (PPI, Physical Presence Interface) gedrückt werden muss.

Vielen Dank für den ausführlichen Beitrag.

Ich würde mich freuen wieder aktuellere Beiträge lesen zu können.

Lieben Gruß,

Christoph

Vielen Dank fürs Lesen! Stoff wäre genug vorhanden, leider fehlt es mir massiv an Zeit, den Blog damit zu füllen. Vielleicht schaffe ich es heuer wieder einmal… Gibt es denn spezielle Themen, an denen du interessiert wärst? Danke!