Man kann die DirectAccess-Clients mittels ISATAP erreichen und supporten. Microsoft empfiehlt allerdings auf den Einsatz von ISATAP zu verzichten.

Neben WPAD steht auch ISATAP in der globalen Blockliste vom DNS-Server. Um ISATAP nicht für alle Clients erreichbar zu machen, lege ich einen Host (A)-Eintrag DirectAccess-ISATAP in DNS an. Im GPO DirectAccess ISATAP konfiguriere ich dann den Pfad zum ISATAP-Router. Grundsätzlich kann jeder Windows-Server und auch Linux als ISATAP-Router konfiguriert werden. Ich werde dafür den DirectAccess-Server DA1 verwedenden.

DirectAccess-Clients mittels ISATAP erreichen – Schritte:

- Auf DA1 den IPv6-Intranetpräfix und den Schnittstellenindex vom Adapter Intern1 und ISATAP ermitteln und notieren

- In DNS einen Host (A)-Eintrag für DirectAccess-ISATAP erstellen

- Gruppenrichtlinien für ISATAP konfigurieren

- ISATAP-Router konfigurieren

- Gängige Ports für die Fernwartung

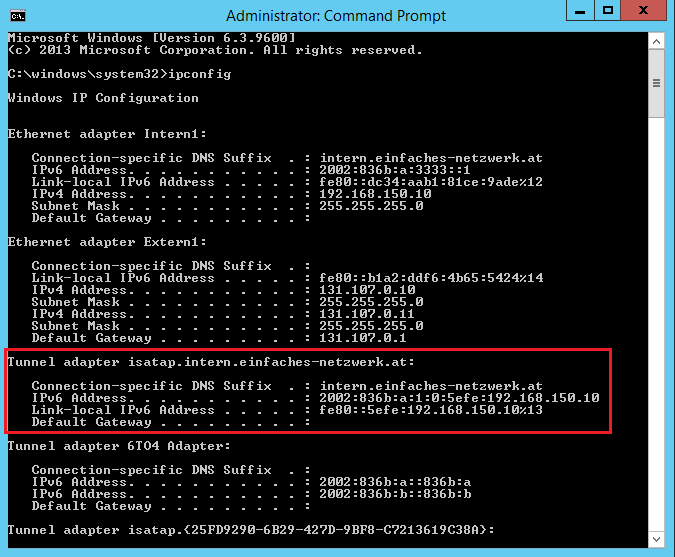

Auf DA1 den IPv6-Intranetpräfix und den Schnittstellenindex vom Adapter Intern1 und ISATAP ermitteln und notieren

- Als Administrator an DA1 anmelden

- Command Prompt (Admin) starten

- Mit folgendem Befehl den IPv6-Intranetpräfix und den Schnittstellenindex vom Adapter Intern1 und ISATAP ermitteln

ipconfig

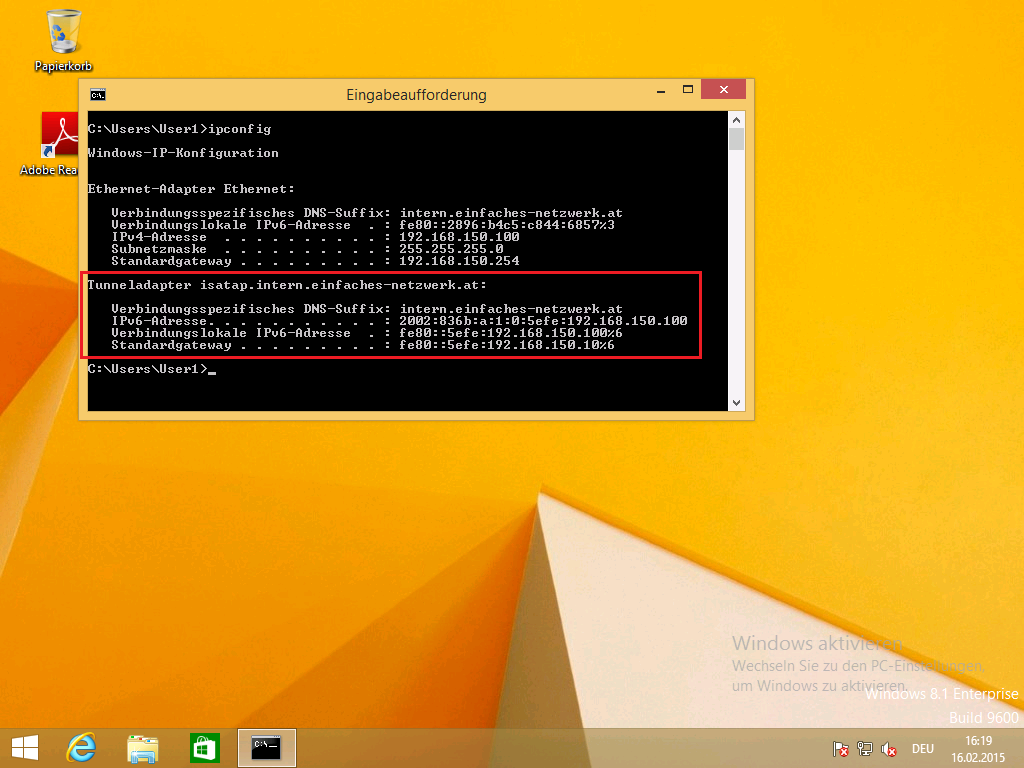

- Command Promt

- Folgende Informationen sind interessant:

- Der relevante ISATAP-Adapter hat die Link-local IPv6 Address fe80::5efe:x.x.x.x

- Hinter der Adresse, nach dem %-Zeichen, steht der Schnittstellenindex des ISATAP-Adapters: 13

- Der Netzwerkadapter Intern1 hat den Schnittstellenindex 12

- Der Netzwerkadapter Intern1 hat die IP-Adresse 192.168.150.10

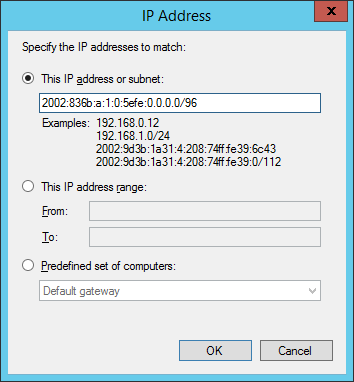

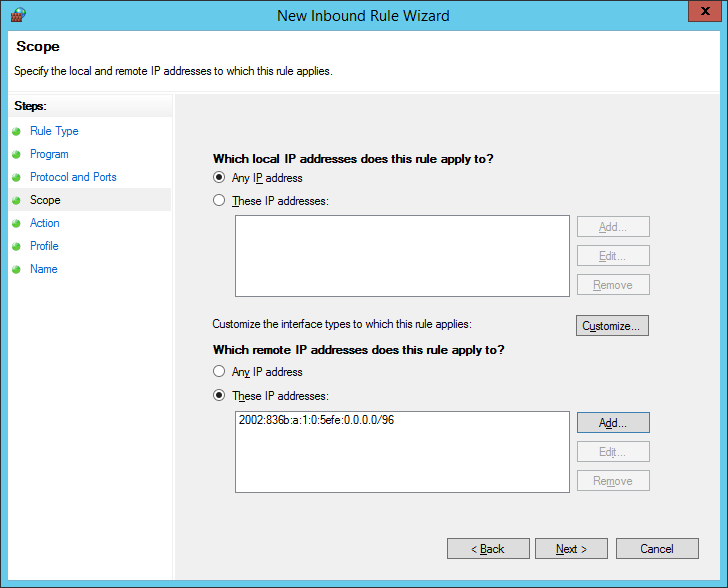

- Der IPv6-Intranetpräfix ist 2002:836b:a:1::/64

- Fenster schließen

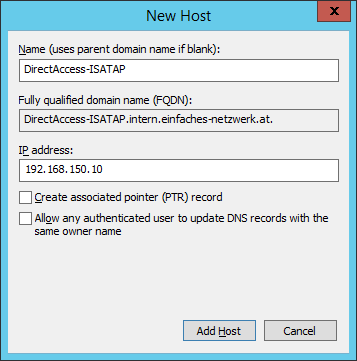

In DNS einen Host (A)-Eintrag für DirectAccess-ISATAP erstellen

- Als Administrator an APP1 anmelden

- Server Manager > Tools > DNS

- DC1\Forward Lookup Zones erweitern

- In der Zone intern.einfaches-netzwerk.at folgenden Host (A)-Eintrag erstellen

- Fenster schließen

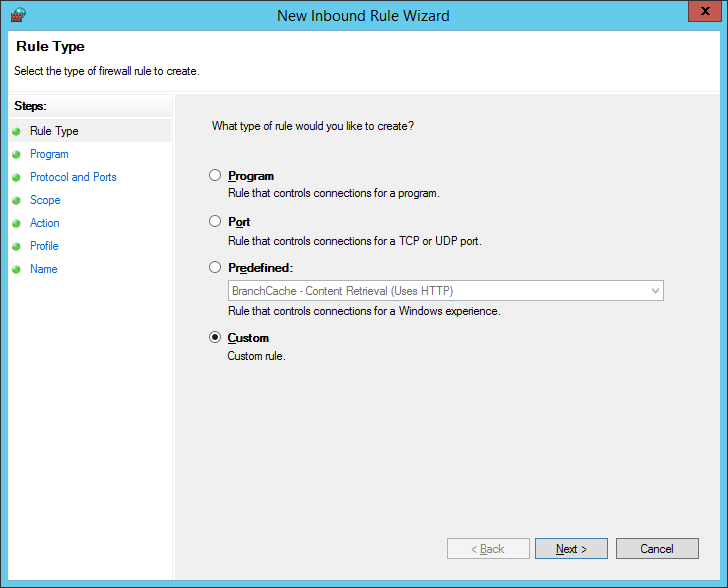

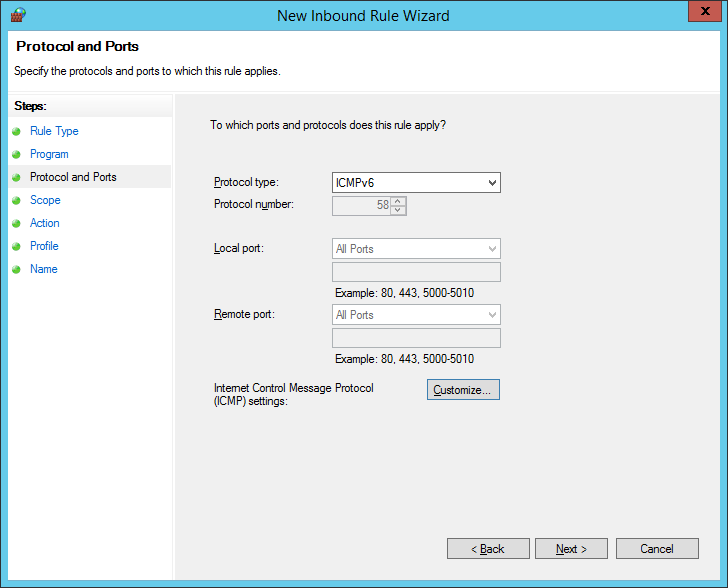

Gruppenrichtlinien für ISATAP konfigurieren

- Server Manager > Tools > Group Policy Management

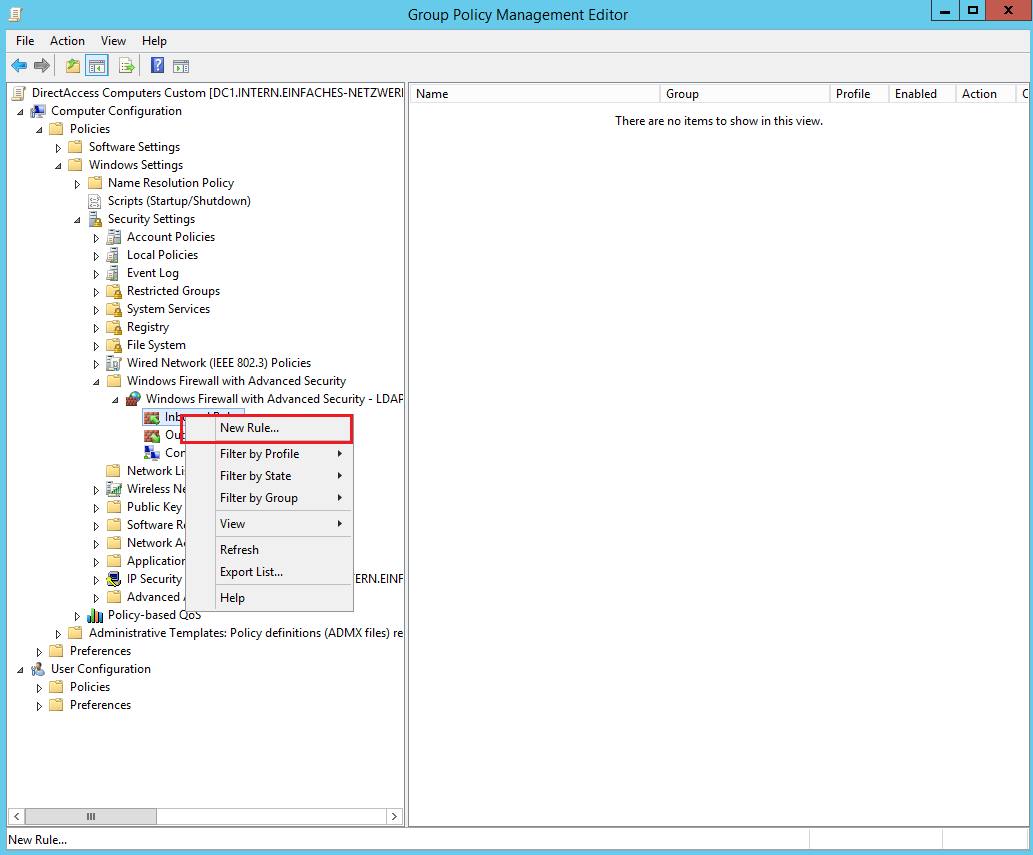

- Das GPO DirectAccess Custom zum Bearbeiten öffnen

- Computer Configuration\Policies\Windows Settings\Security Settings\Windows Firewall with Advanced Security erweitern

- Inbound Rules rechts anklicken > New Rule…

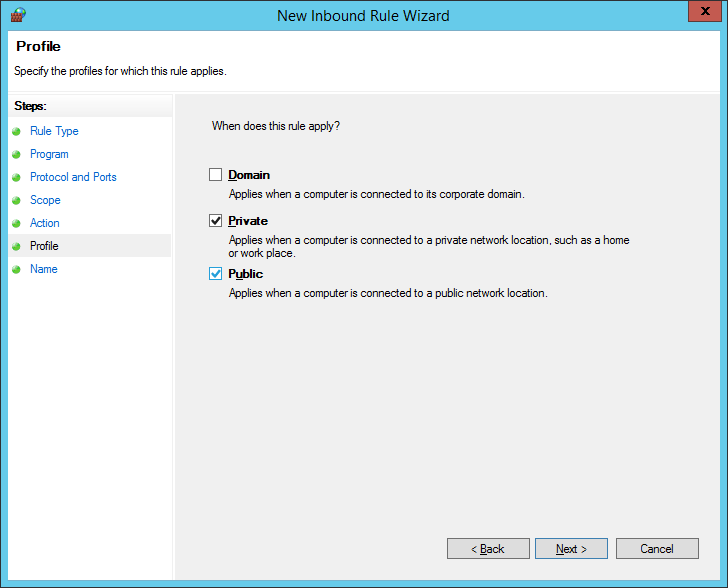

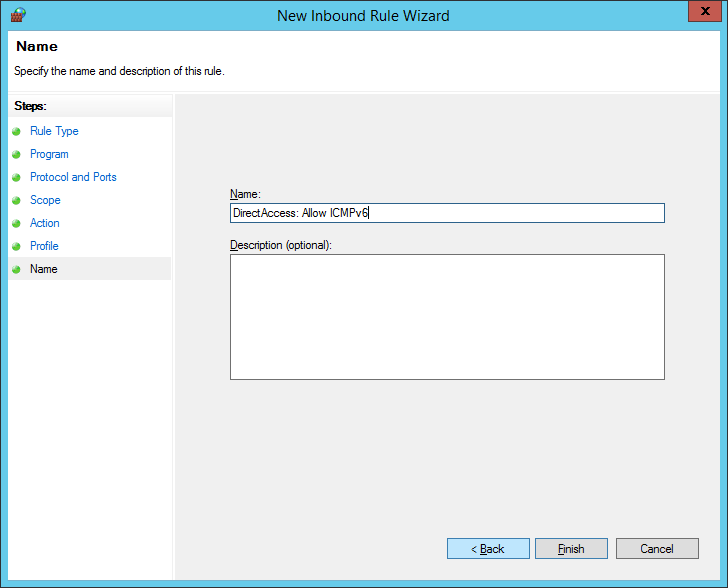

- New Inbound Rule Wizard

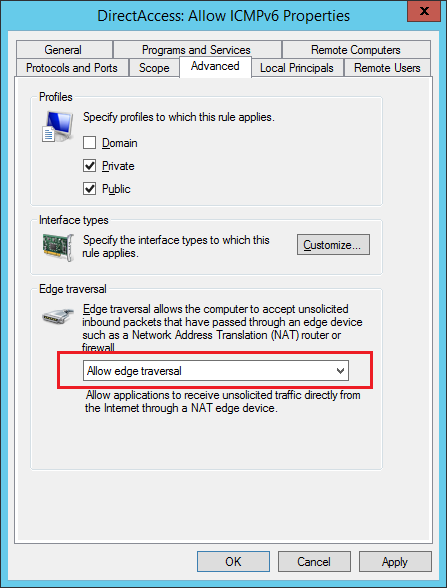

- Die neu erstellte Regel zum Bearbeiten öffnen

- Auf den Reiter Advanced wechseln

- Edge traversal

- Fenster schließen

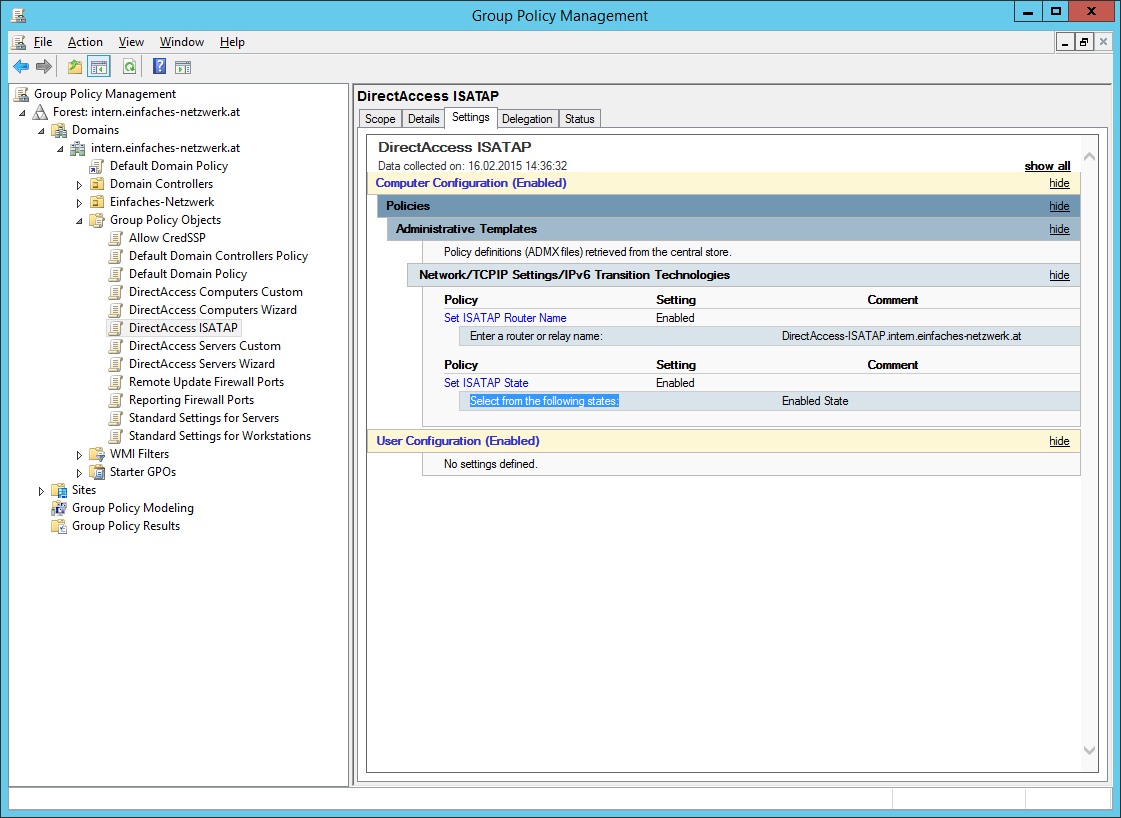

- Das GPO DirectAccess ISATAP zum Bearbeiten öffnen

- Computer Configuration\Policies\Administrative Templates\Network\TCPIP Settings\IPv6 Transition Technologies erweitern

- Folgende Einstellungen vornehmen

- CLIENT1 in Active Directory zur Gruppe DirectAccess ISATAP hinzufügen und neu starten

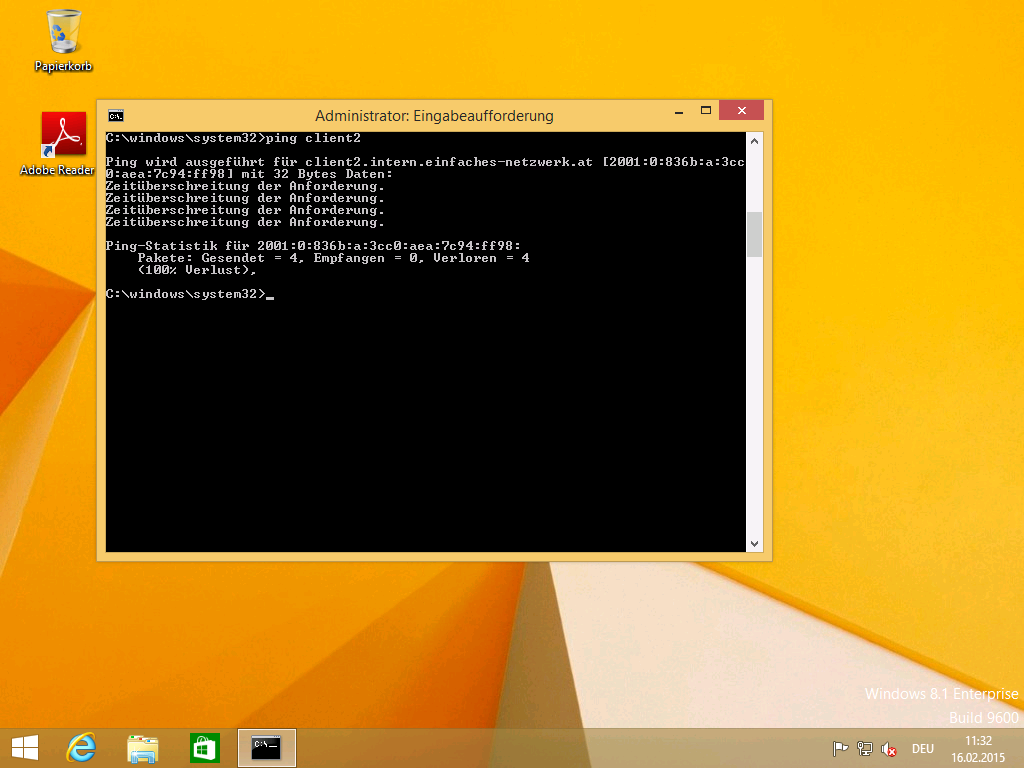

- Von CLIENT1 versuchen CLIENT2 anzupingen > Die Konfiguration des ISATAP-Routers fehlt noch … 😉

ISATAP-Router konfigurieren

- Als Administrator an DA1 anmelden

- Command Prompt (Admin) starten

- Mit folgendem Befehl ISATAP aktivieren

netsh interface isatap set state enabled

- Mit folgendem Befehl die ISATAP-Routeradresse konfigurieren

netsh interface isatap set router 192.168.150.10

- 192.168.150.10 ist die IP-Adresse von Intern1 auf DA1

- Mit folgendem Befehl das ISATAP-Routing konfigurieren

netsh interface ipv6 add route 2002:836b:a:1::/64 13 publish=yes

- 2002:836b:a:1::/64 ist der IPv6-Intranetpräfix

- 13 ist der Schnittstellenindex vom ISATAP-Adapter

- Mit folgendem Befehl die Intranetschnittstellenweiterleitung und -ankündigung an der ISATAP-Schnittstelle konfigurieren

netsh interface ipv6 set interface 13 forwarding=enabled advertise=enabled

- 13 ist der Schnittstellenindex vom ISATAP-Adapter

- Mit folgendem Befehl die Intranetschnittstellenweiterleitung und -ankündigung an der LAN-Schnittstelle konfigurieren

netsh interface ipv6 set interface 12 forwarding=enabled advertise=enabled

- 12 ist der Schnittstellenindex vom LAN-Adapter Intern1

- Mit folgendem Befehl den IP-Helper-Dienst neu starten

net stop iphlpsvc && net start iphlpsvc

- Fenster schließen

- CLIENT1 neu starten und ipconfig ausführen > der ISATAP-Adapter wurde konfiguriert

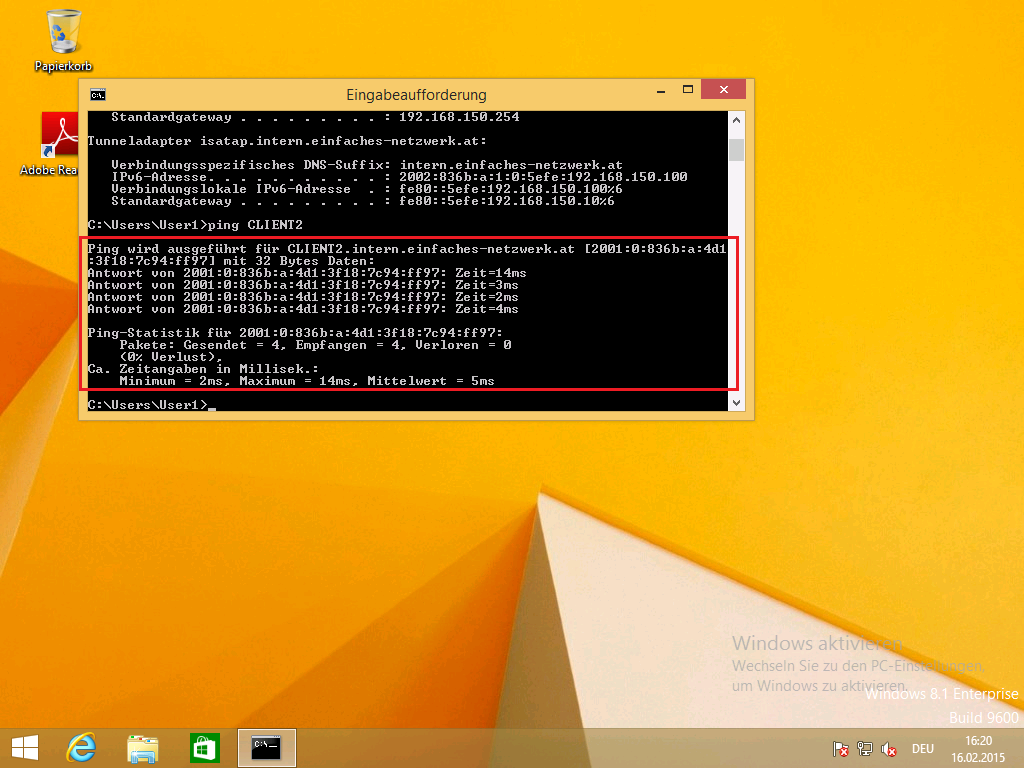

- CLIENT2 anpingen

Funktioniert! 🙂

Gängige Ports für die Fernwartung

Für die Fernwartung eines Clients aus der ConfigMgr 2012 R2-Console sind folgende Firewall-Freigaben notwendig:

- Remote Control (control): TCP 2701

- Remote Assistance (RDP and RTC): TCP 3389