Auf meinen Clients möchte ich Computerzertifikate mittels Auto-Enrollment registrieren. Damit ist der Anfang für eine spätere DirectAccess-Implementierung schon gemacht. 🙂

Eine Zertifikatsvorlage für Computer erstellen und konfigurieren

- Als Administrator an APP1 anmelden

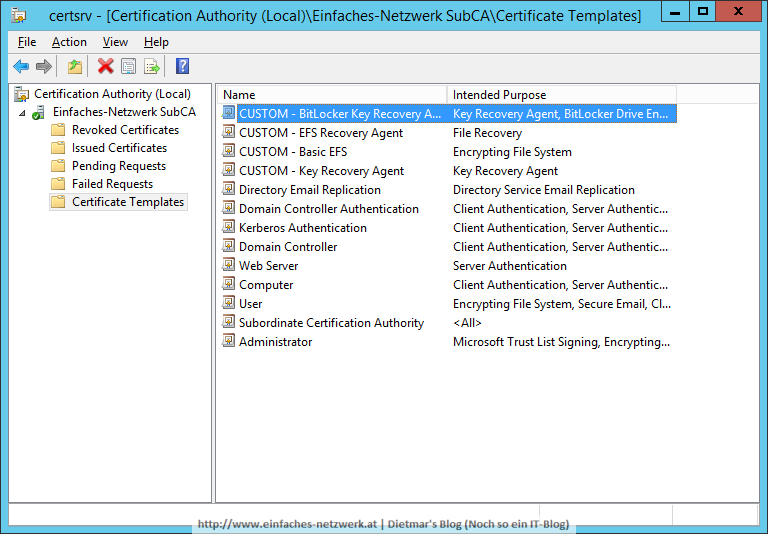

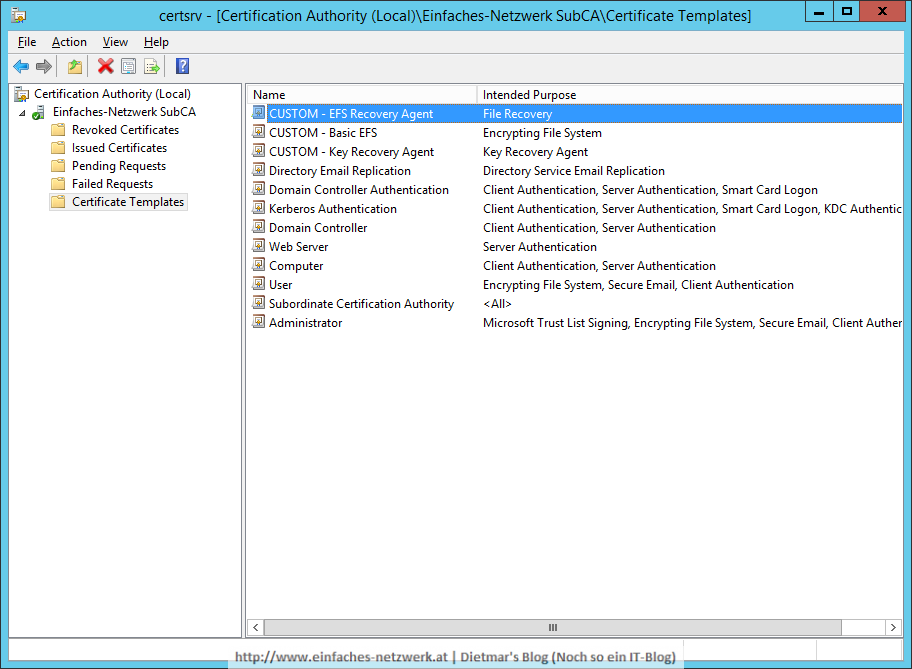

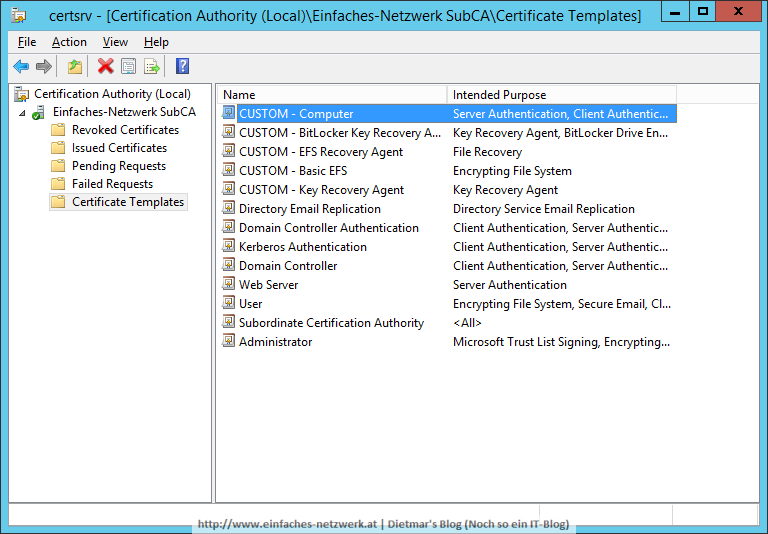

- Server Manager > Tools > Cerification Authority

- Einfaches-Netzwerk SubCA erweitern

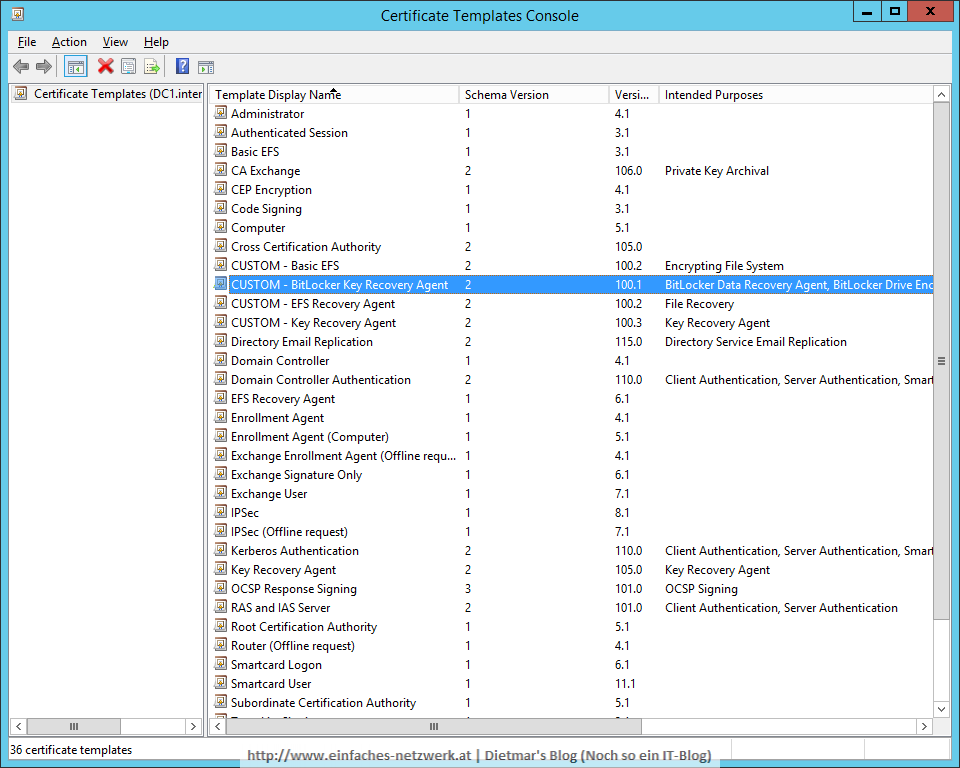

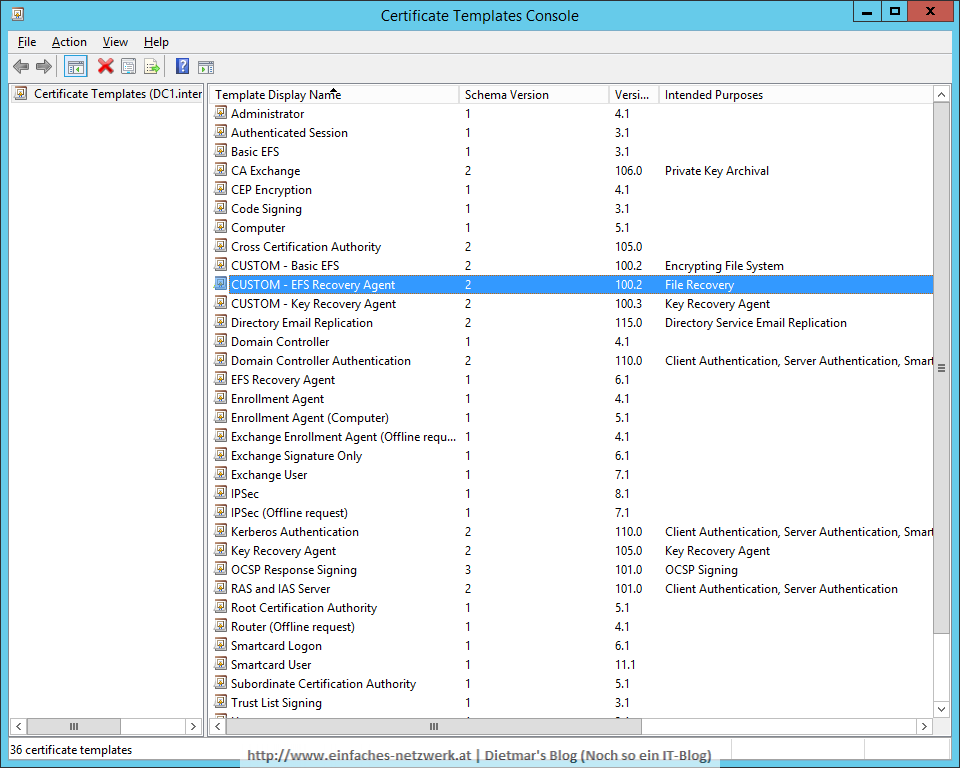

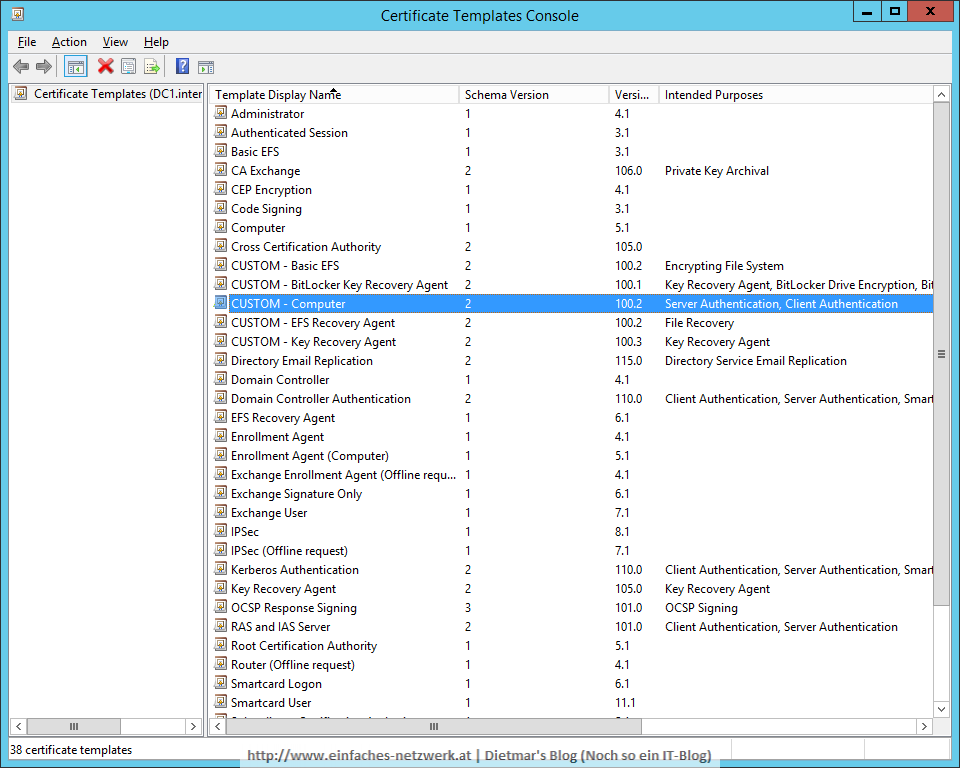

- Certificate Templates rechts anklicken > Manage

- Die Zertifikatsvorlage Computer rechts > Duplicate Template

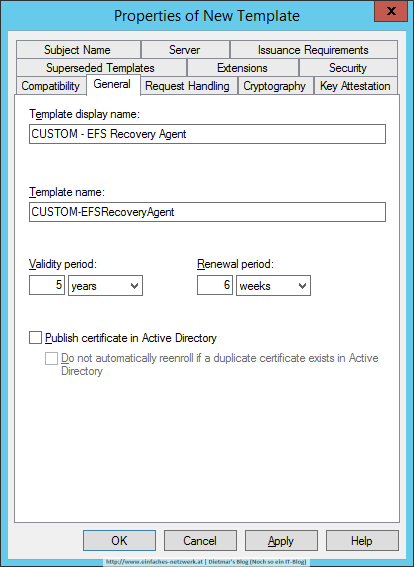

- Properties of New Template:

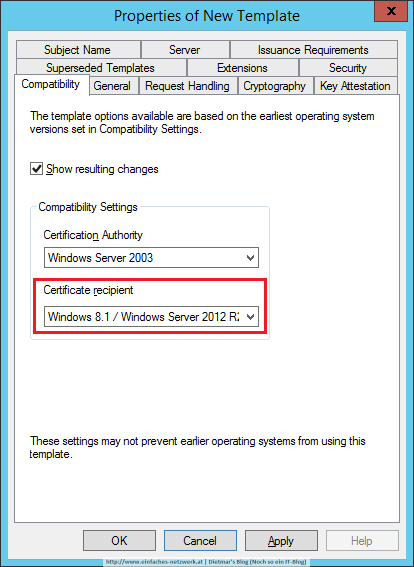

- Reiter Compatibility:

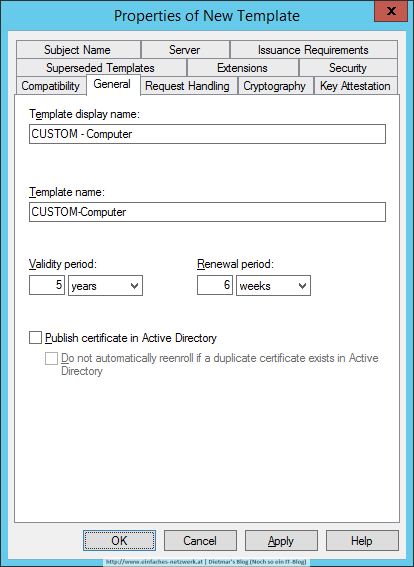

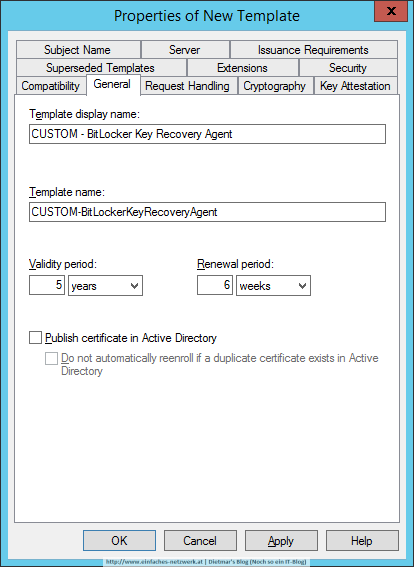

- Reiter General:

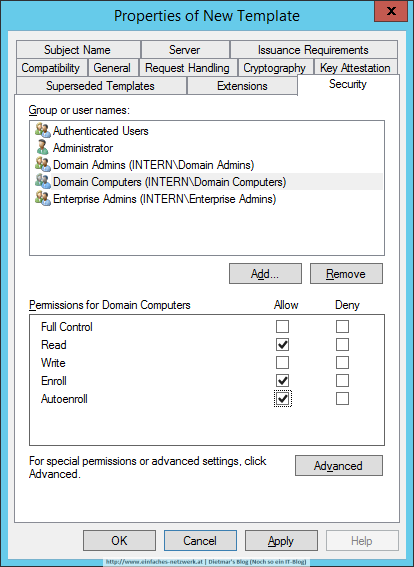

- Reiter Security:

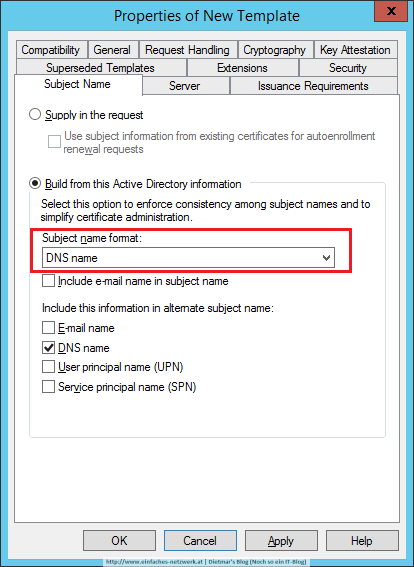

- Reiter Subject Name:

- Fenster mit OK schließen

- Certificate Templates-Konsole schließen

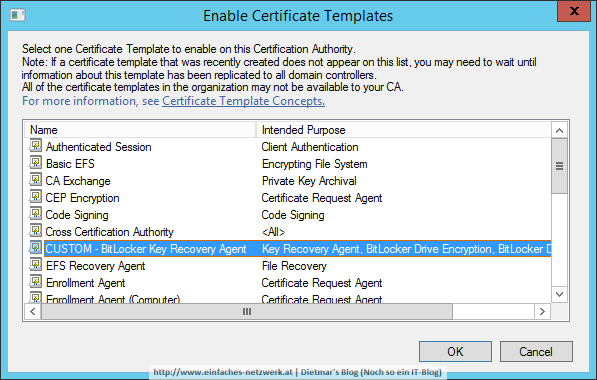

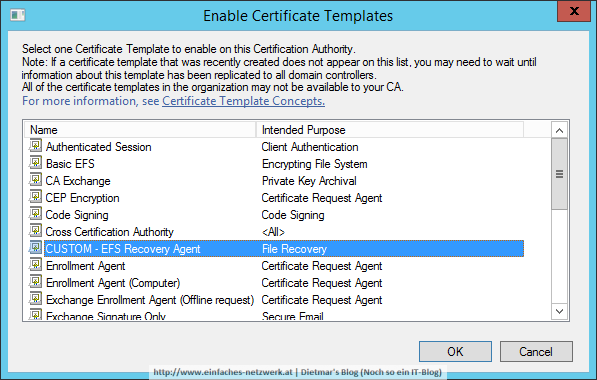

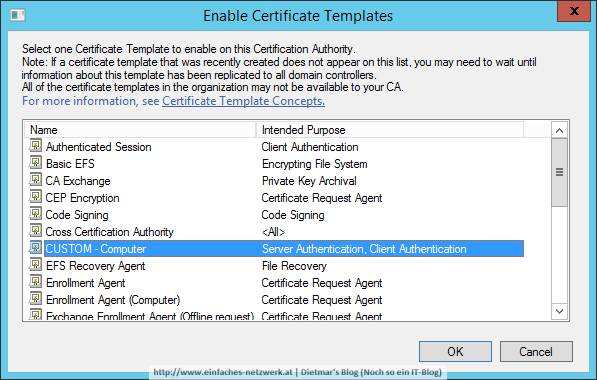

- In der Certification Authority-Konsole Certificate Templates rechts anklicken > New > Certificate Template to Issue

- In der Liste CUSTOM – Computer auswählen > OK

- Zertifikatsvorlage Computer rechts anklicken > Delete anklicken

- Alle Fenster schließen

Auto-Enrollment mittels Gruppenrichtlinen aktivieren

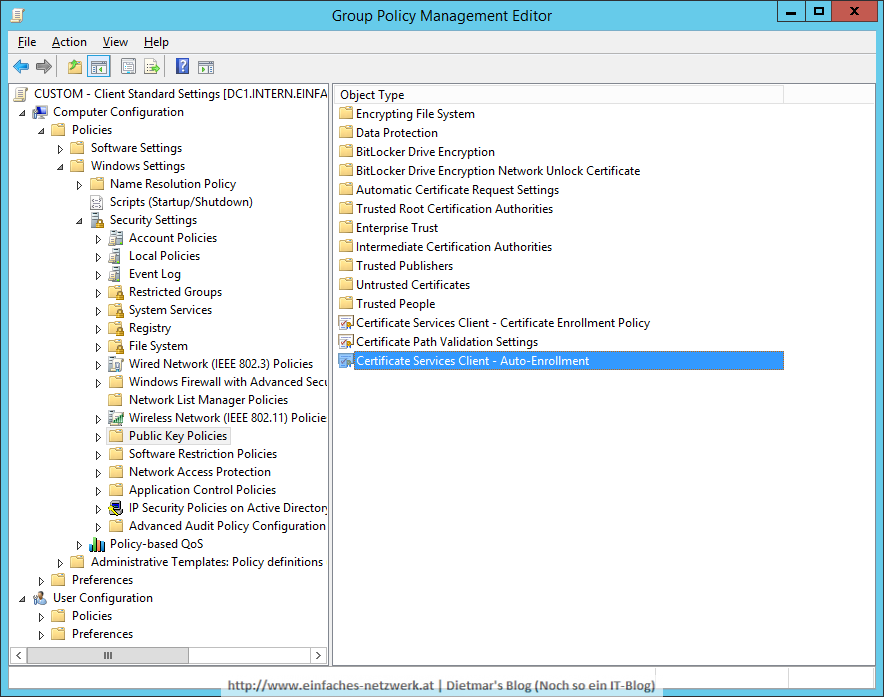

- Als Administrator an DC1 anmelden

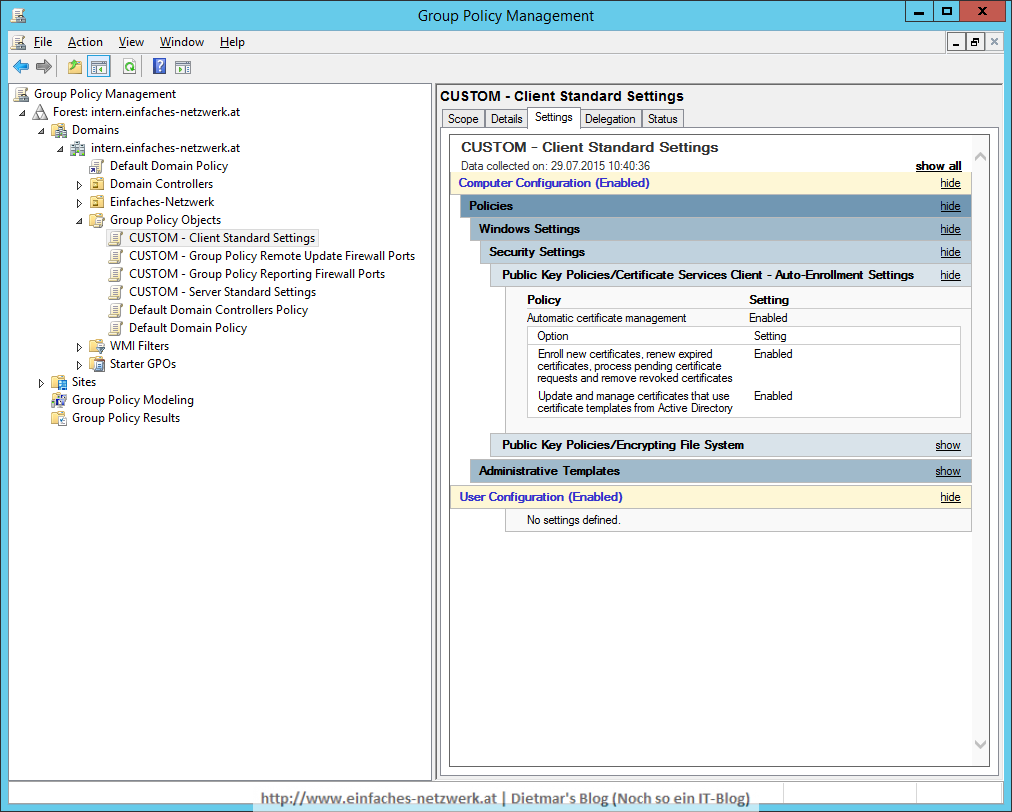

- Server Manager > Tools > Group Policy Management

- Forest\Domains\intern.einfaches-netzwerk.at\Group Policy Objects erweitern

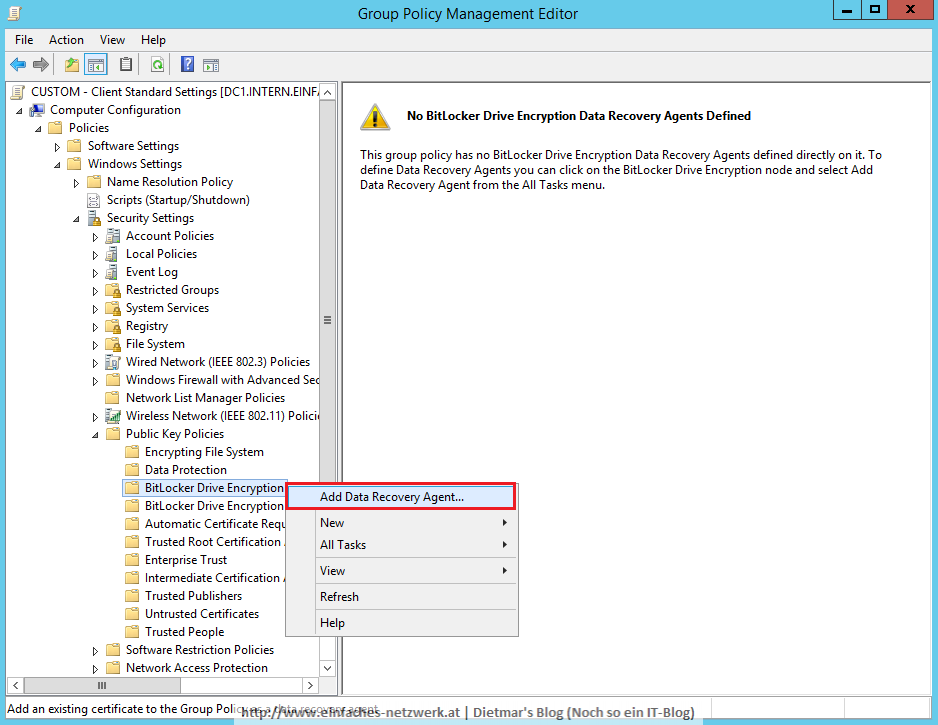

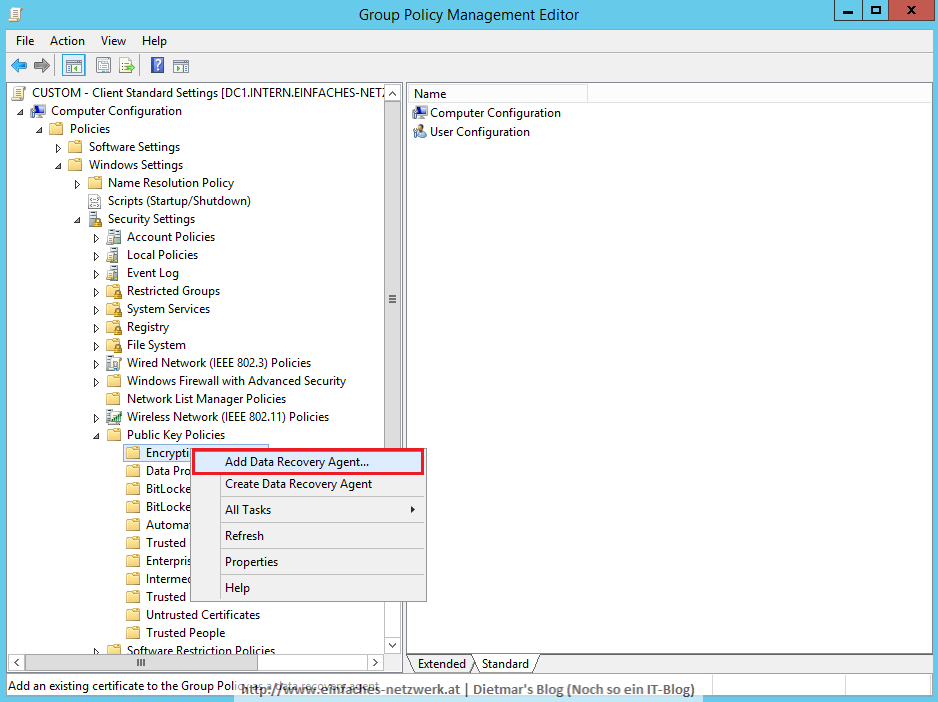

- Das GPO CUSTOM – Client Standard Settings rechts anklicken > Edit…

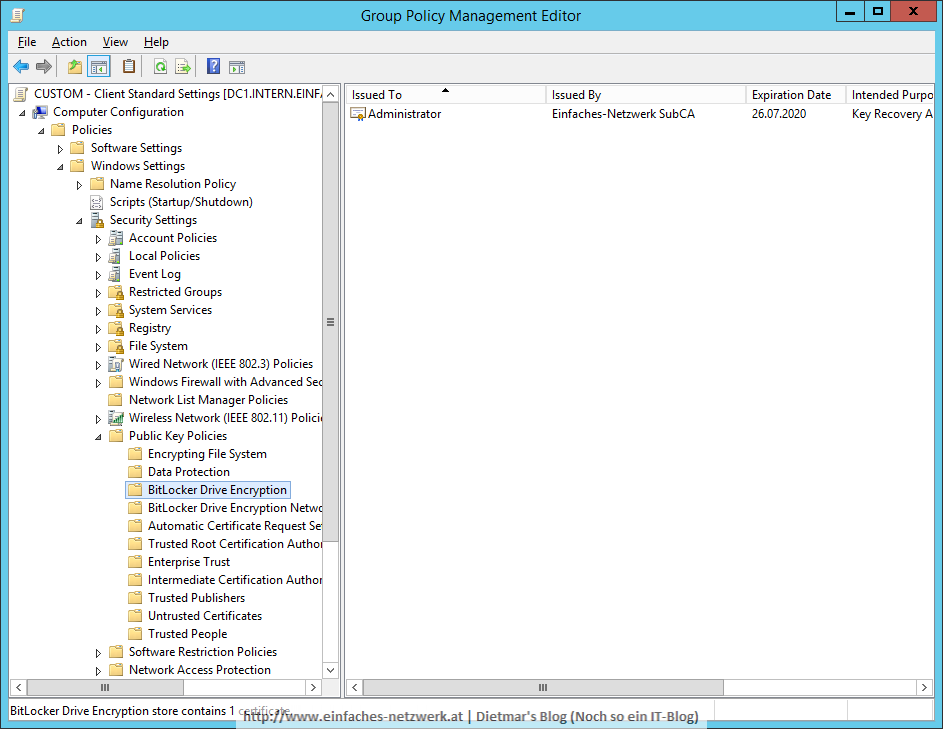

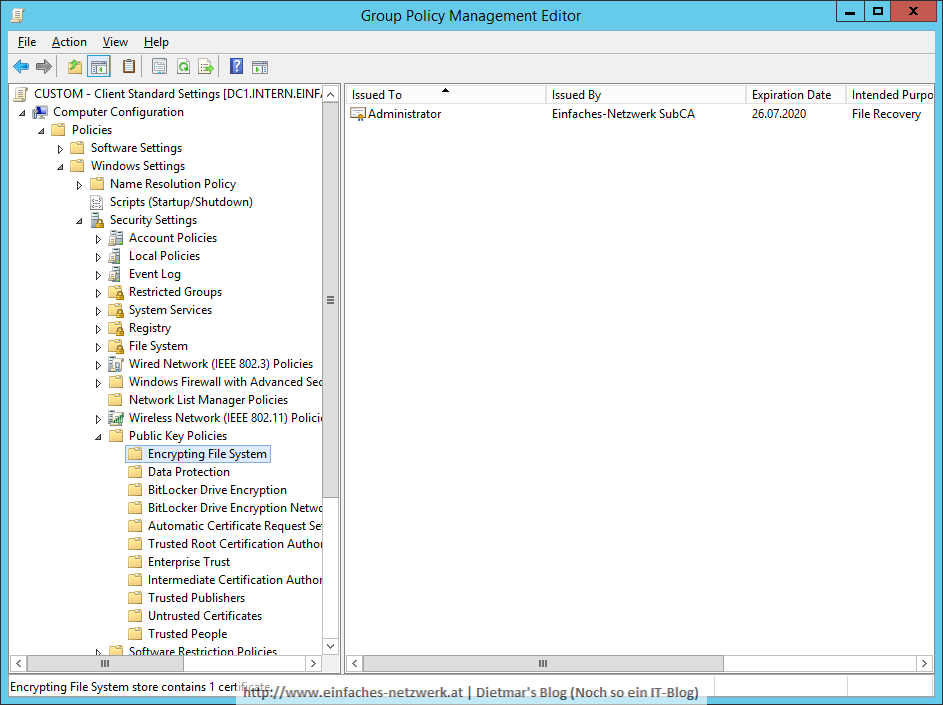

- Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies markieren

- Certificate Services Client – Auto-Enrollment doppelklicken

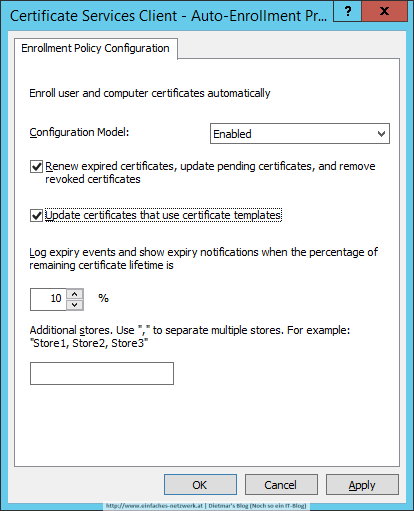

- Certificate Services Client – Auto-Enrollment Properties

- Configuration Model: Enabled

- Renew expired certificates, update pending certificates, and remove revoked certificates aktivieren

- Update certificates that use certificate templates aktivieren (ermöglicht die automatische Registrierung für die Ausstellung von Zertifikaten, die ausgestellte Zertifikate ablösen) > OK

- Alle Fenster schließen