In diesem Artikel beschreibe ich, wie in Teil 2 bereits erwähnt, die grundlegenden Aufgaben als Gruppenrichtlinien-Administrator.

Ein Gruppenrichtlinienobjekt erstellen

Für die Serververwaltung erstelle ich eine Standardrichtlinie, welche folgende Einstellungen beinhaltet:

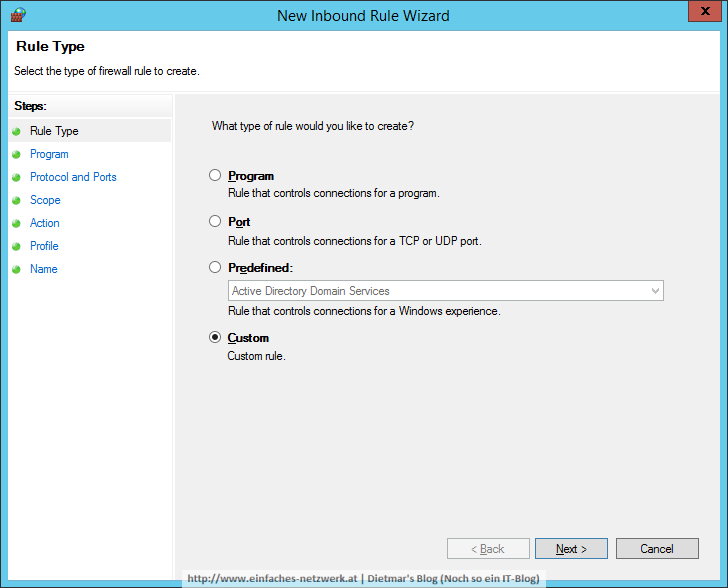

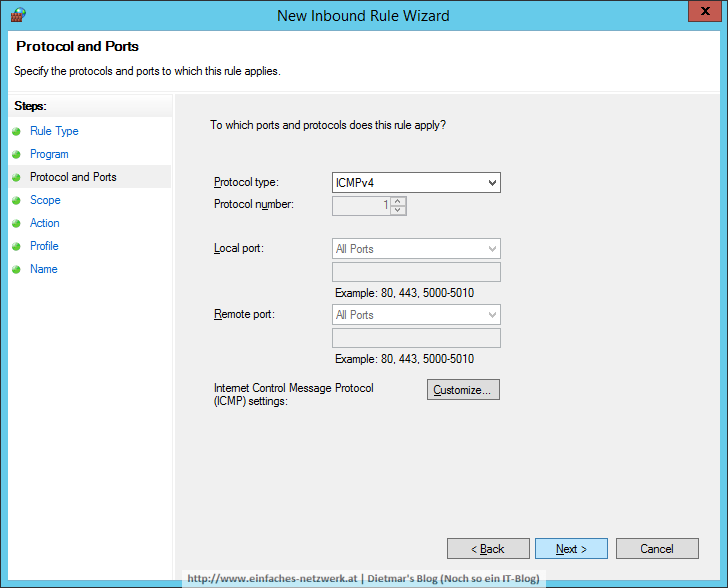

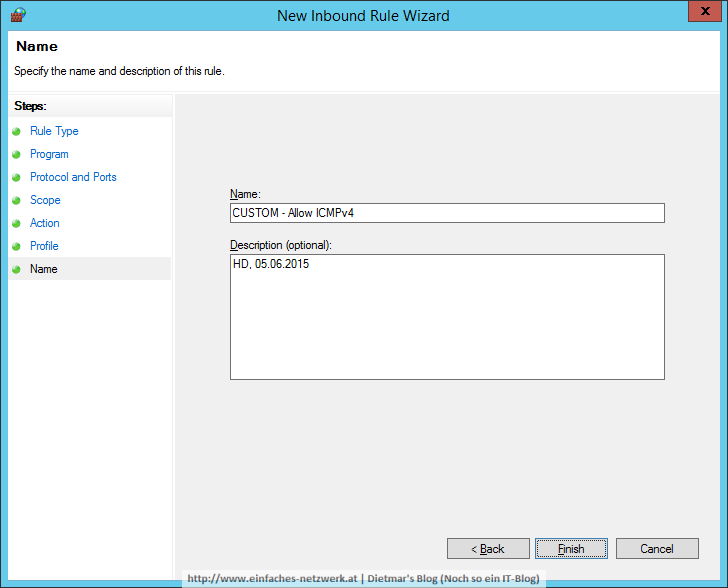

- Firewall: Allow ICMPv4

- Firewall: Allow ICMPv6

- Firewall: Allow Remote Desktop (siehe How to Enable or Disable Remote Desktop via Group Policy Windows 2008)

- CredSSP für PowerShell-Remoting (siehe Multi-Hop Support in WinRM)

In den Beschreibungen der Einstellungen verwende ich HD, für Haimann Dietmar, und das Konfigurationsdatum. Sollte die Einstellung auf Grund eines Problems oder einer bestimmten Anforderung konfiguriert worden sein, gebe ich das in kurzen Stichworten an. So behält man die Übersicht und kann auch nach Monaten noch nachvollziehen wer, wann und warum eine Einstellung konfiguriert wurde.

- Als Administrator an DC1 anmelden

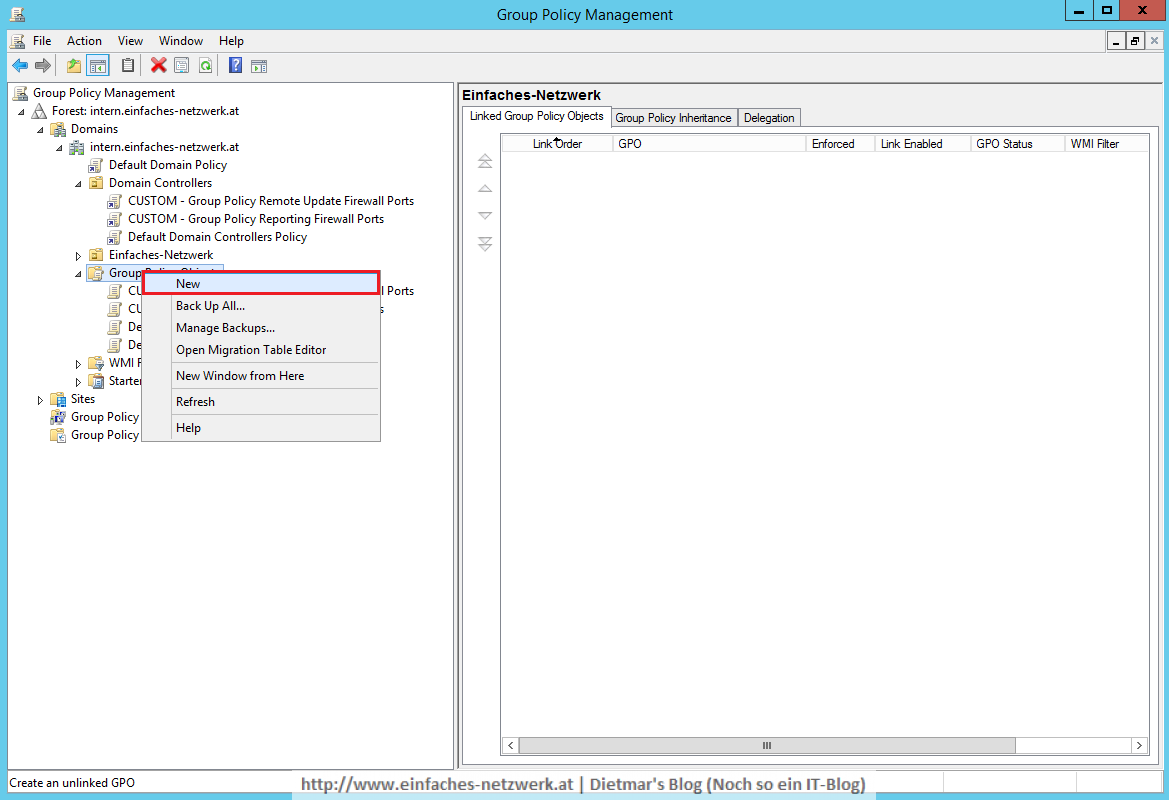

- Server Manager > Tools > Group Policy Management

- Forest\Domains\intern.einfaches-netzwerk.at erweitern

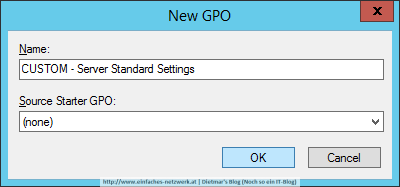

- Group Policy Objects rechts anklicken > New

- New GPO

Ein Gruppenrichtlinienobjekt bearbeiten

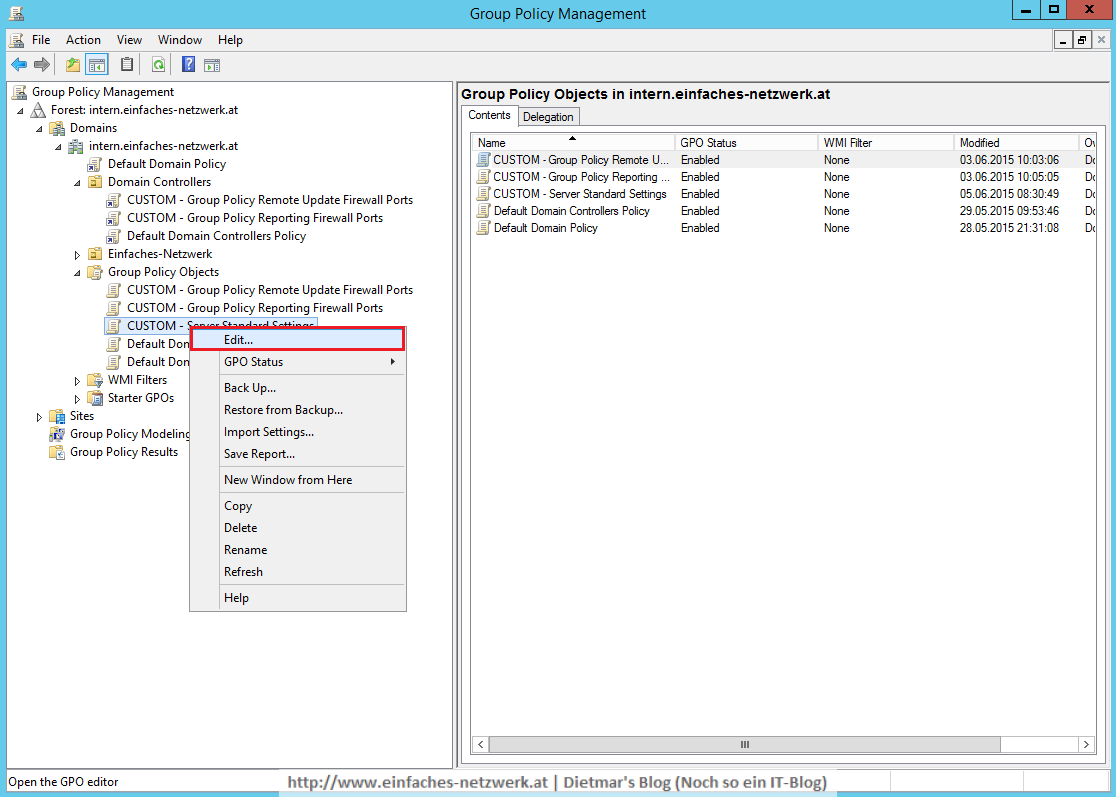

- Auf der linken Seite Group Policy Objects erweitern

- Das GPO CUSTOM – Server Standard Settings rechts anklicken > Edit…

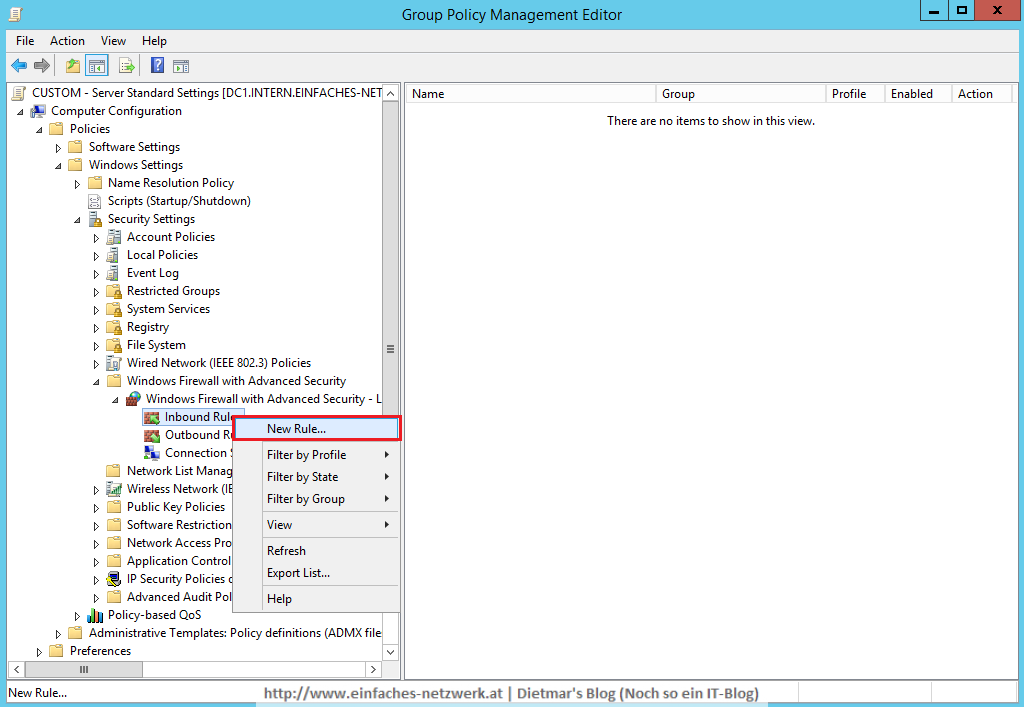

- Computer Configuration\Policies\Windows Settings\Security Settings\Windows Firewall with Advanced Security\Windows Firewall with Advanced Security erweitern

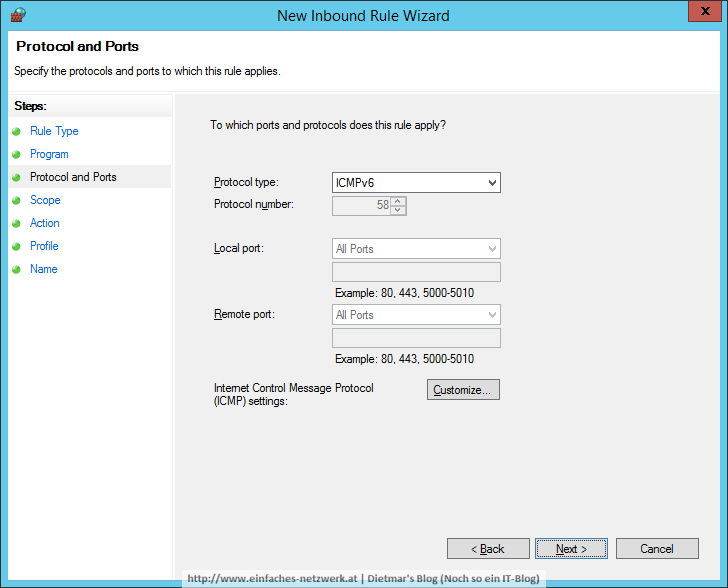

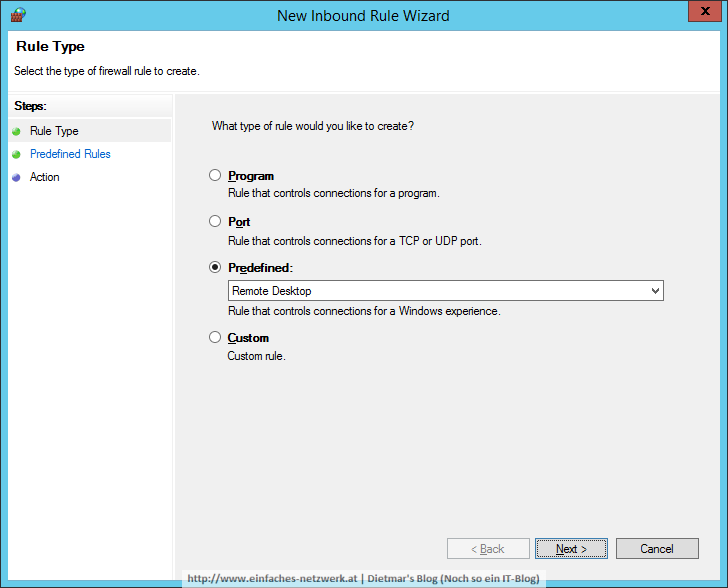

- Inbound Rules rechts anklicken > New Rule…

- New Inbound Rule Wizard

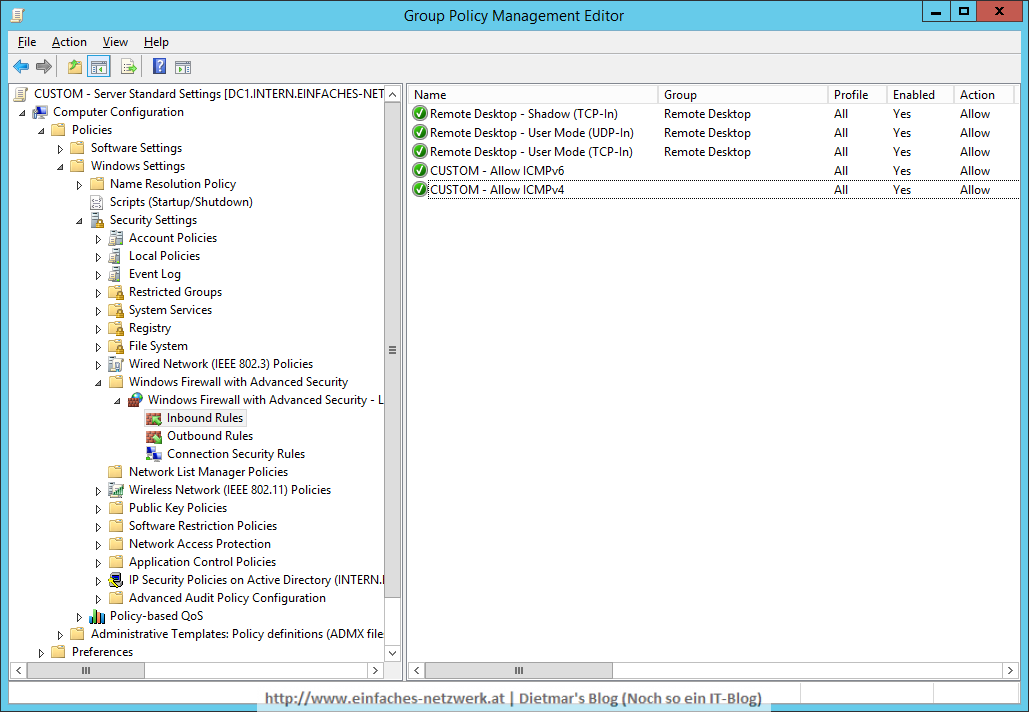

- Eine Regel für ICMPv6 hinzufügen:

- Eine Regel für Remote Desktop hinzufügen:

- Windows Firewall with Advanced Security

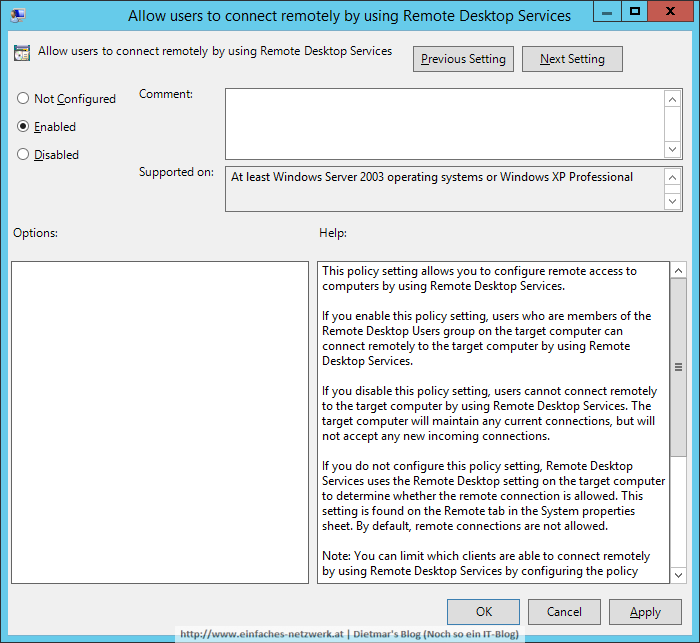

- Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connection

- Folgende Einstellungen konfigurieren:

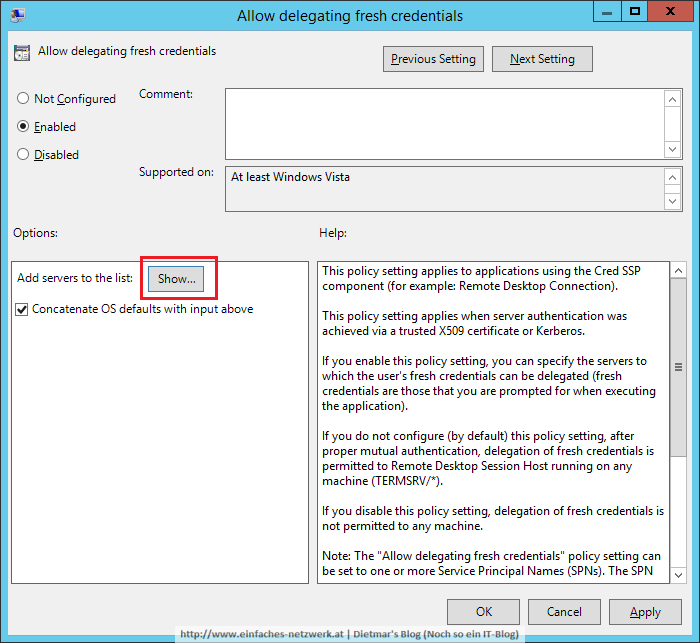

- Computer Configuration\Policies\Administrative Templates\System\Credentials Delegation erweitern

- Folgende Einstellungen konfigurieren:

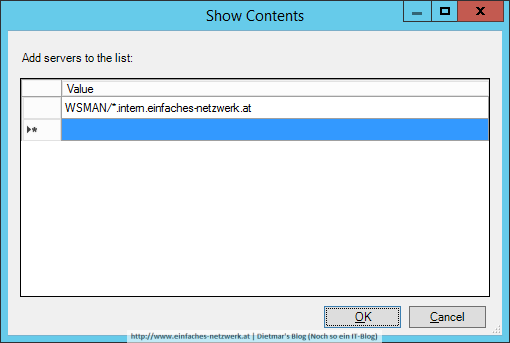

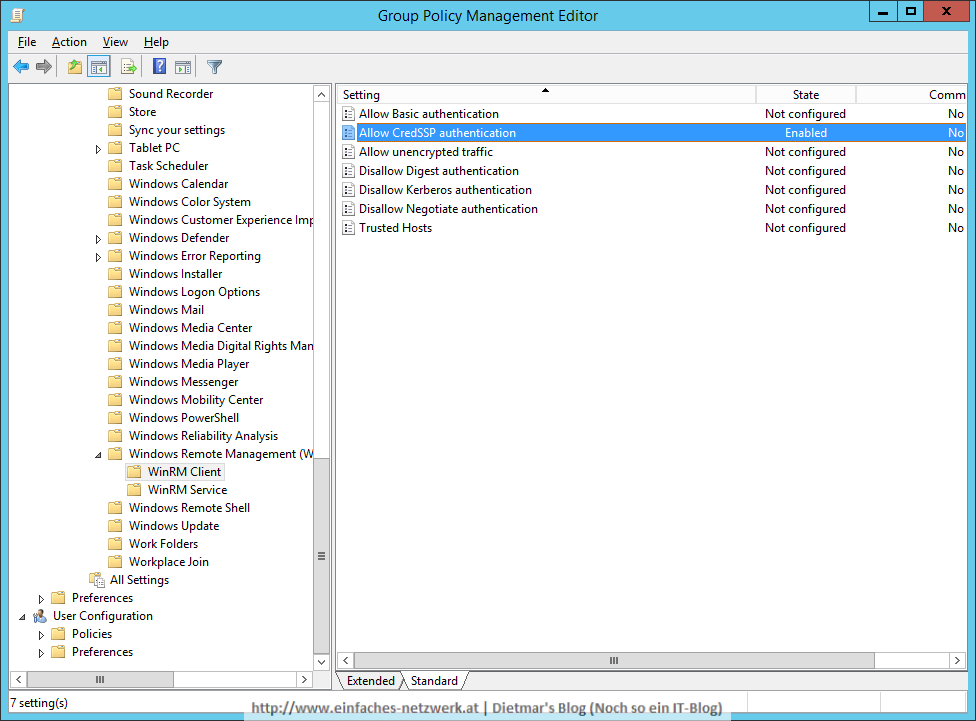

- Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Remote Management (WinRM)\WinRM Client erweitern

- Folgende Einstellungen konfigurieren:

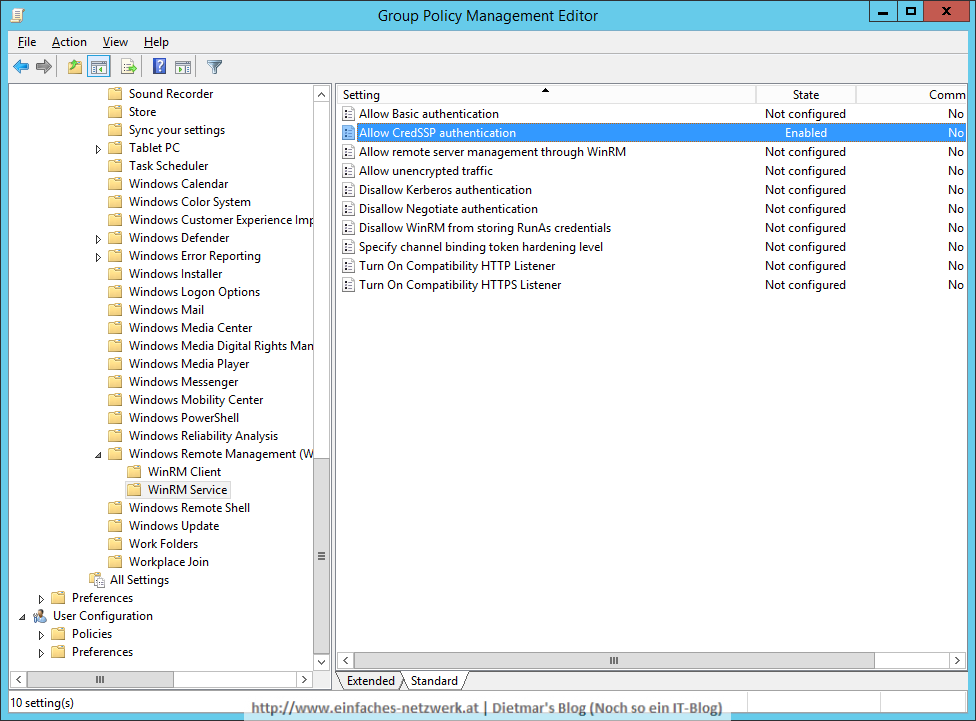

- Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Remote Management (WinRM)\WinRM Service erweitern

- Folgende Einstellungen konfigurieren:

- Editor schließen

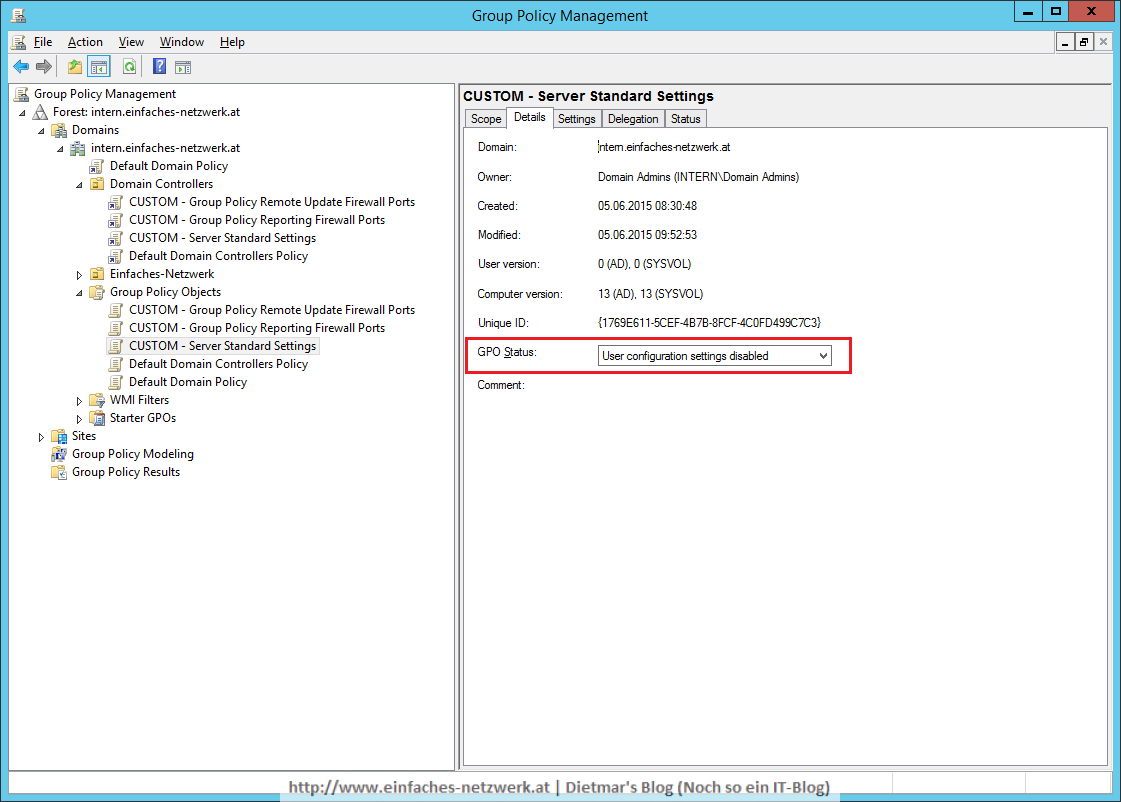

Benutzerkonfiguration deaktivieren

Weil im GPO CUSTOM – Server Standard Settings ausschließlich Computereinstellungen konfiguriert sind, kann ich den Benutzerteil des GPOs deaktiveren.

- Im linken Bereich Group Policy Objects erweitern

- Das GPO CUSTOM – Server Standard Settings markieren

- Auf der rechten Seite zum Reiter Details wechseln

- GPO Status: User configuration settings disabled

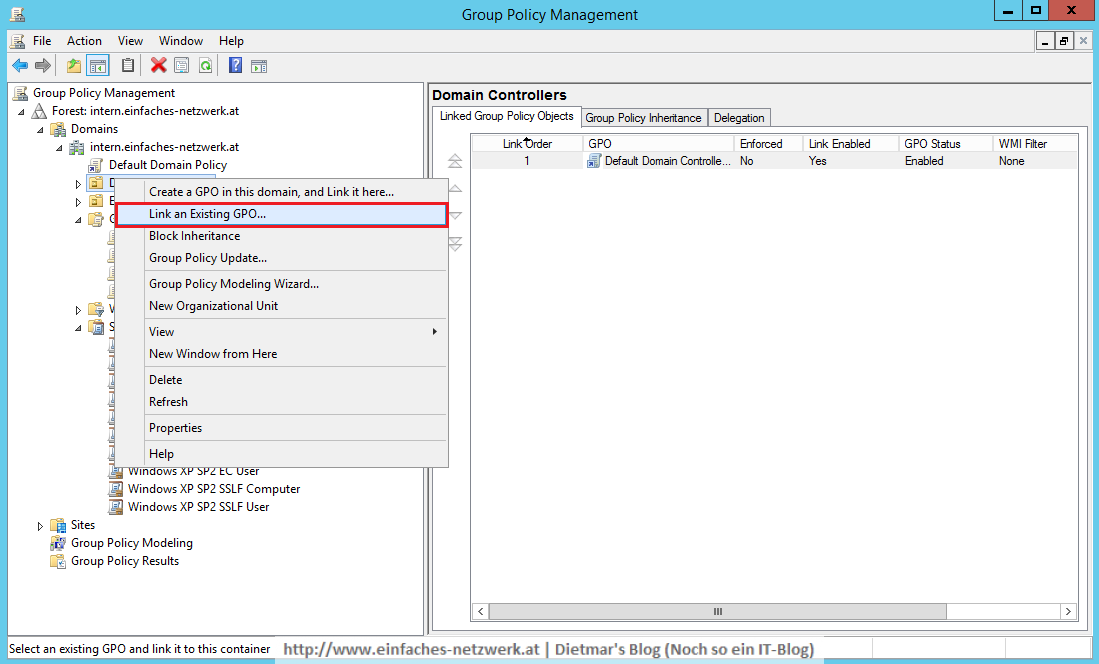

Ein Gruppenrichtlinienobjekt verknüpfen

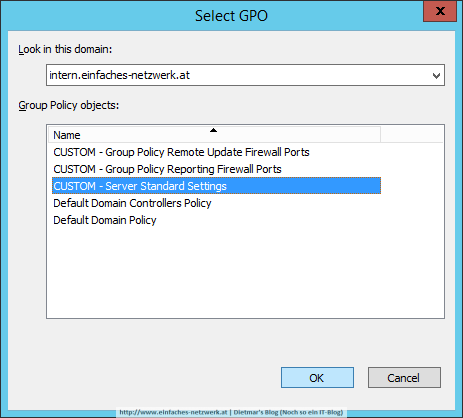

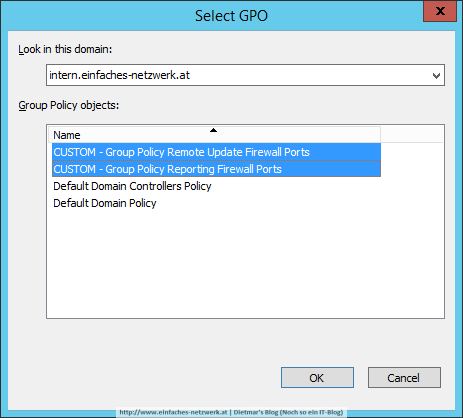

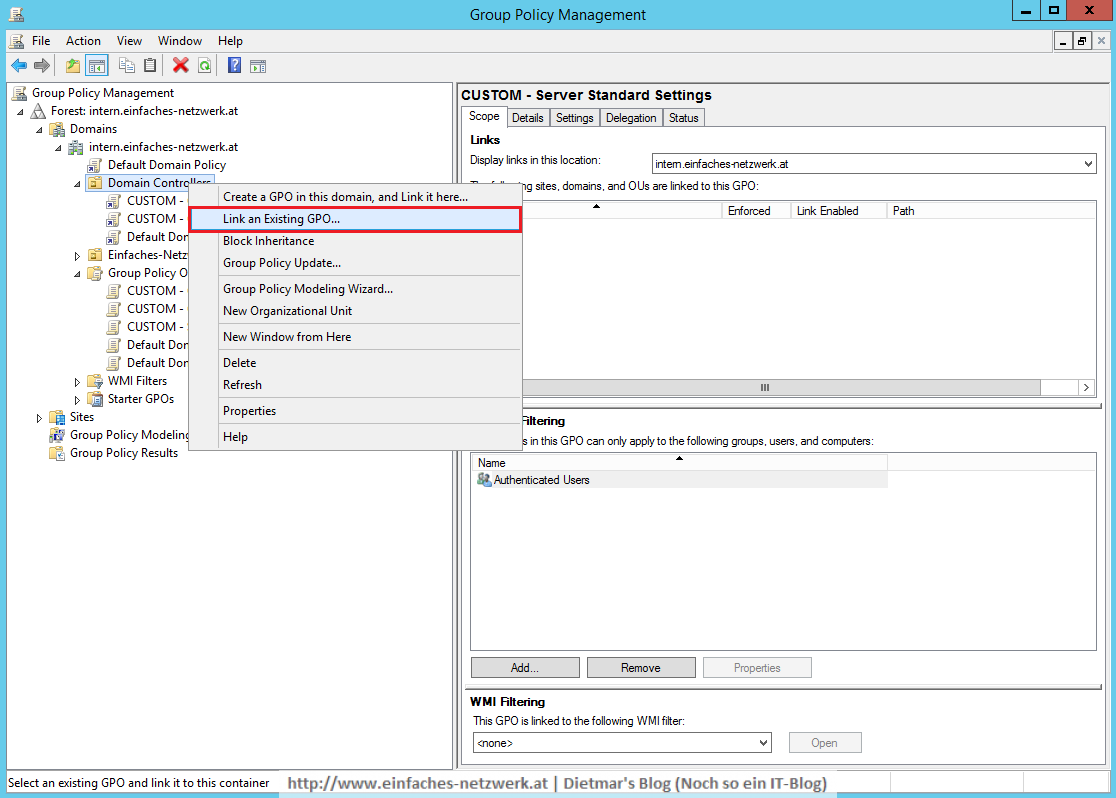

- Die OU Domain Controllers rechts anklicken > Link an existing GPO…

- Select a GPO

- Für folgende OUs wiederholen:

- intern.einfaches-netwzerk.at\Servers

Das Gruppenrichtlinienobjekt CUSTOM – Client Standard Settings erstellen und verknüpfen

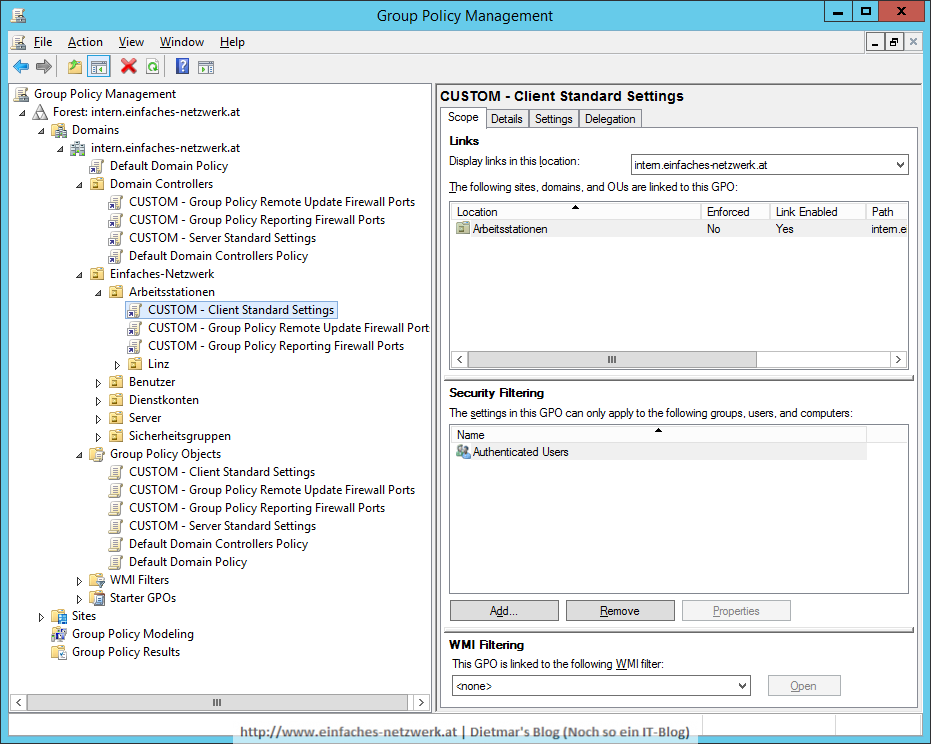

Für die spätere Konfiguration erstelle ich an dieser Stelle das GPO CUSTOM – Client Standard Settings und verknüpfe es mit der OU Einfaches-Netzwerk\Arbeitsstationen. Die Einstellungen folgen in den nächsten Beiträgen.

- Das GPO CUSTOM – Client Standard Settings erstellen

- Mit der OU Einfaches-Netzwerk\Arbeitsstationen verknüpfen

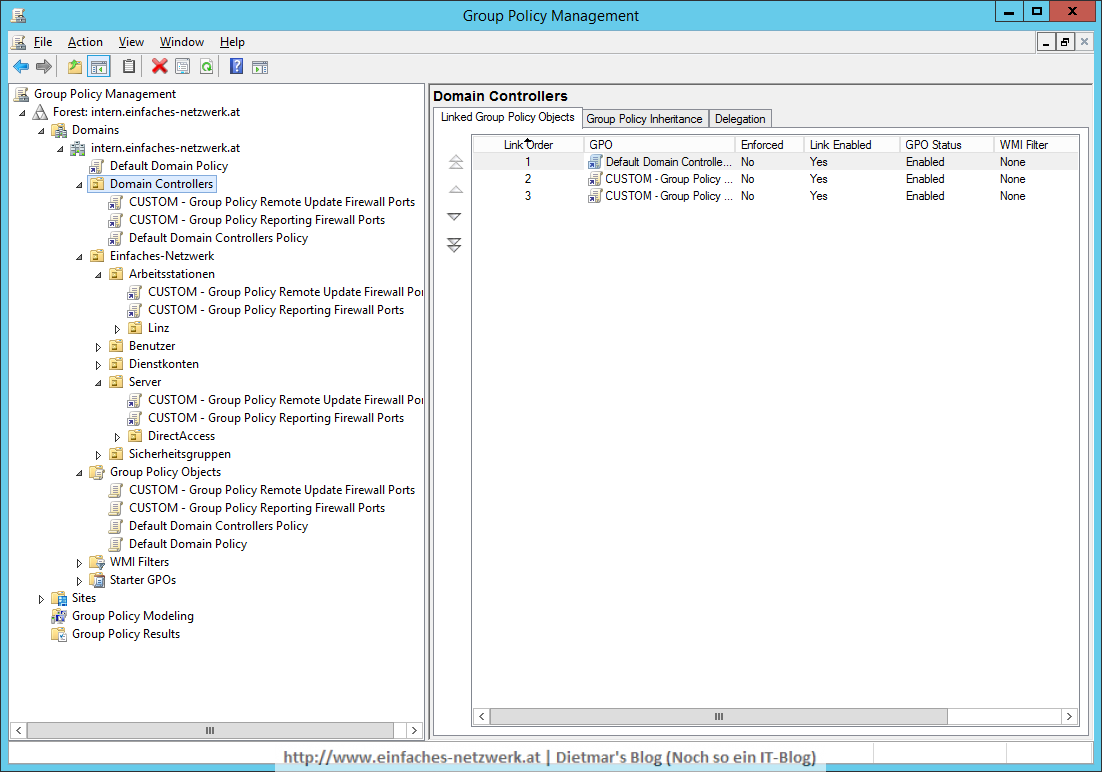

Rangfolge eines Gruppenrichtlinienobjektes ändern

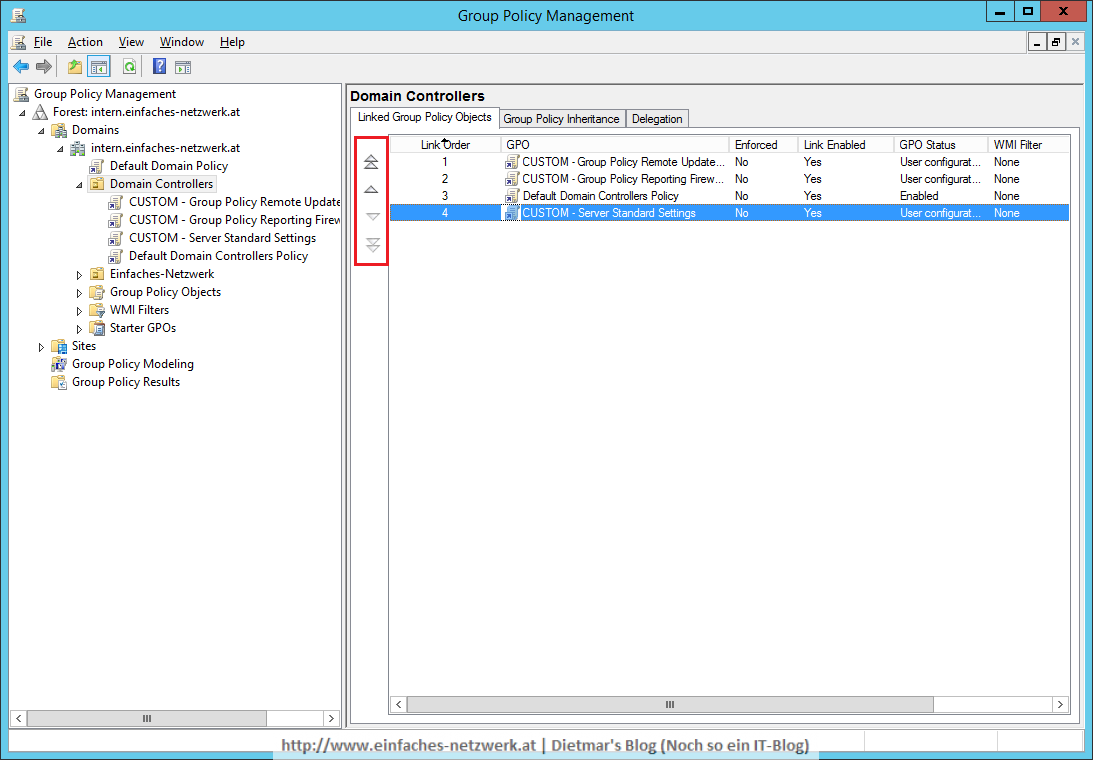

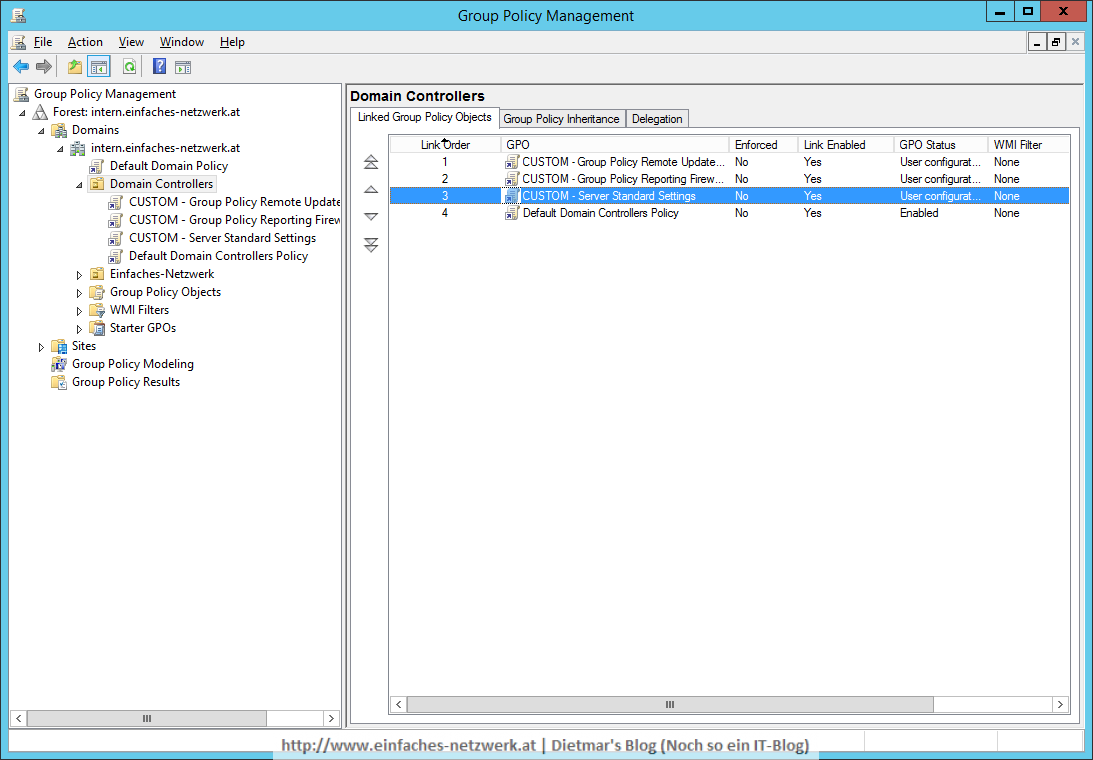

Damit die Einstellungen im GPO CUSTOM – Server Standard Settings Vorrang gegenüber des GPOs Default Domain Controllers Policy haben, schiebe ich das GPO auf einen höheren Rang. Die GPOs in der Liste Link Order am Reiter Linked Group Policy Objects werden von unten nach oben abgearbeitet.

- Auf der linken Seite die OU Domain Controllers markieren

- Auf der Rechten Seite am Reiter Linked Group Policy Objects das GPO CUSTOM – Server Standard Settings markieren

- Rangfolge mit Hilfe der Pfeile um einen Rang verändern

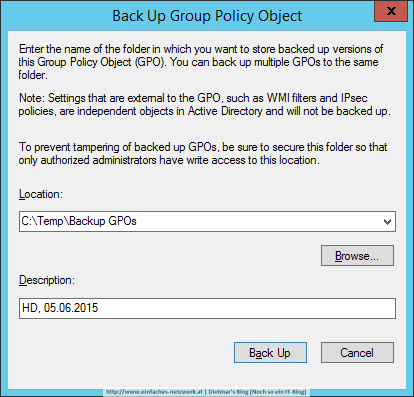

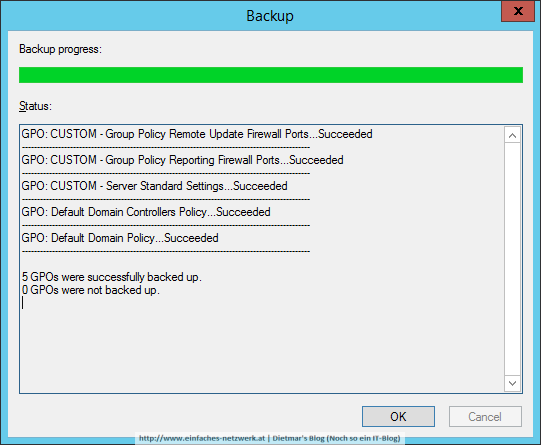

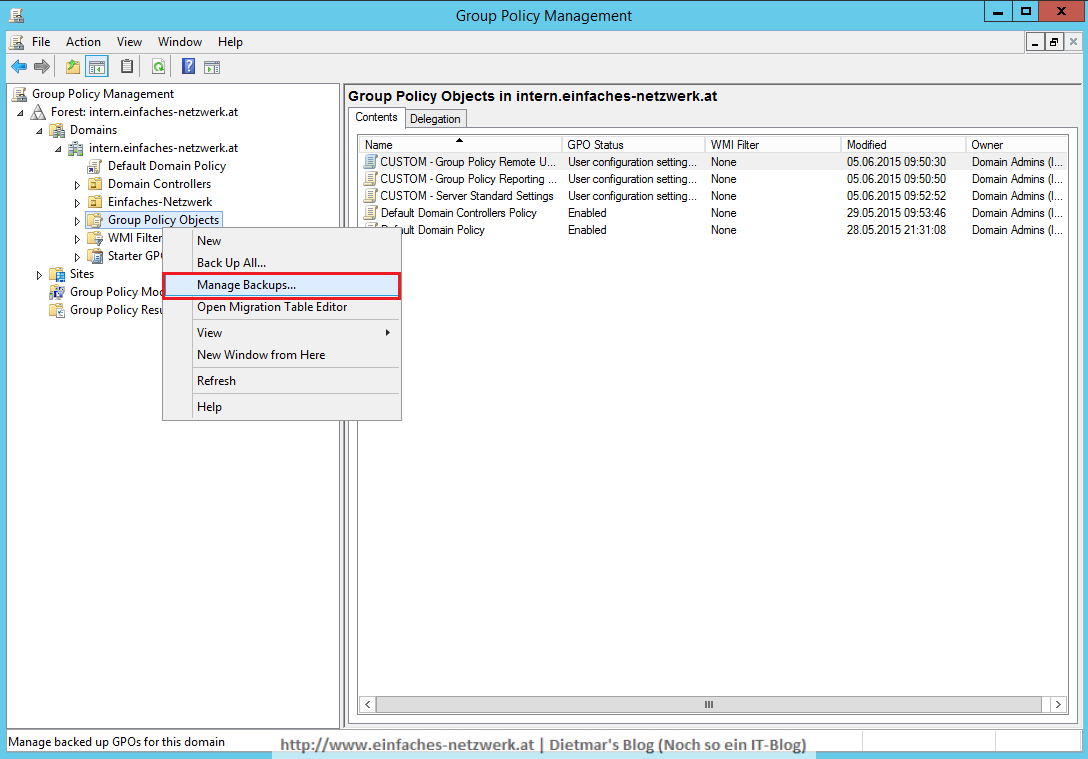

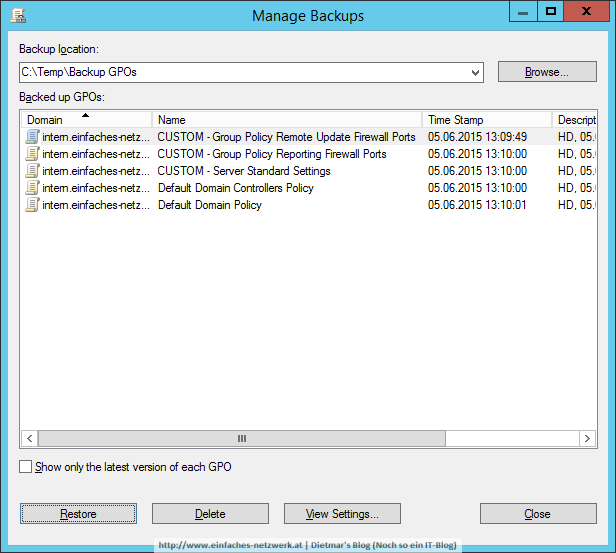

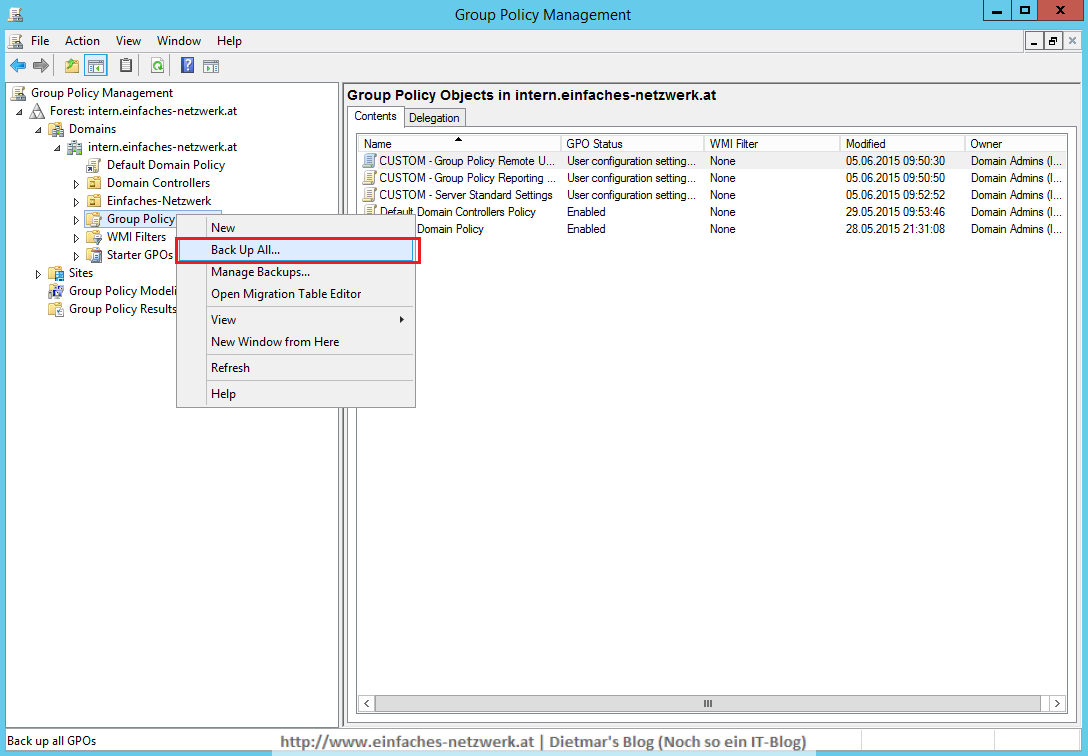

Gruppenrichtlinienobjekte sichern

- Auf der linken Seite Group Policy Objects rechts anklicken > Back Up All…

- Back Up Group Policy Object