Um für eine bestimmte Gruppe von Benutzern in der gleichen OU Einstellungen zu verteilen, kann man mit Hilfe einer Sicherheitsgruppe filtern. Das funktioniert auch umgekehrt: Einstellungen für alle, außer einer bestimmten Gruppe von Benutzern in der gleichen OU verteilen. Erst wenn alle Filter richtig konfiguriert sind, das GPO mit der OU verknüpfen.

Am Ende des Artikels werde ich das GPO und Sicherheitsgruppen wieder löschen.

Weitere Informationen: Core Network Companion Guide: Group Policy Deployment

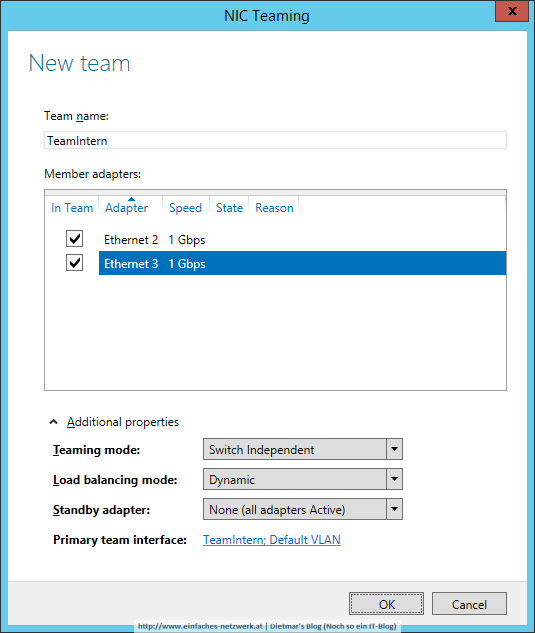

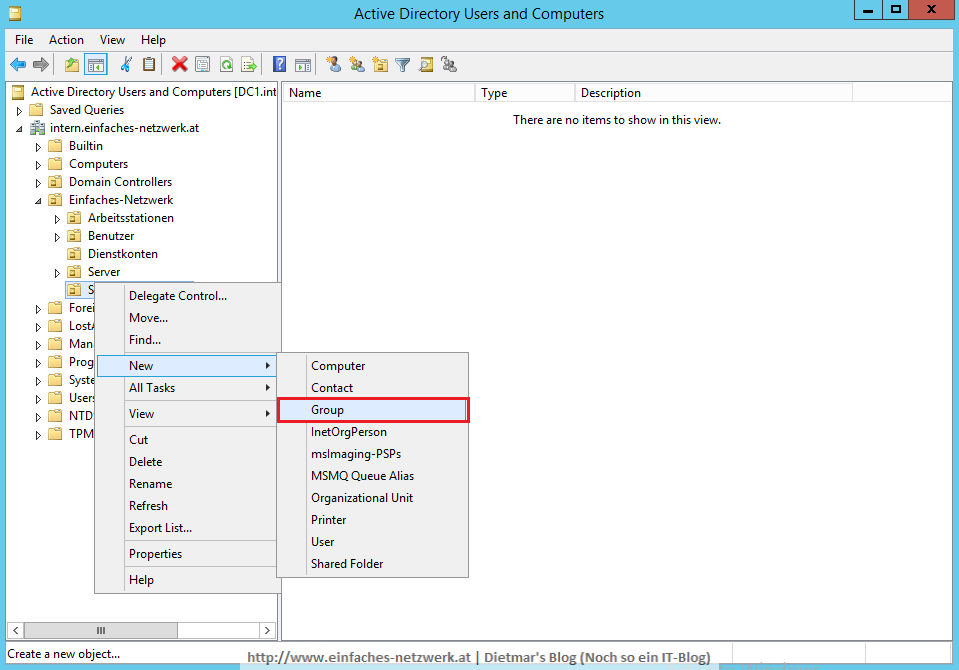

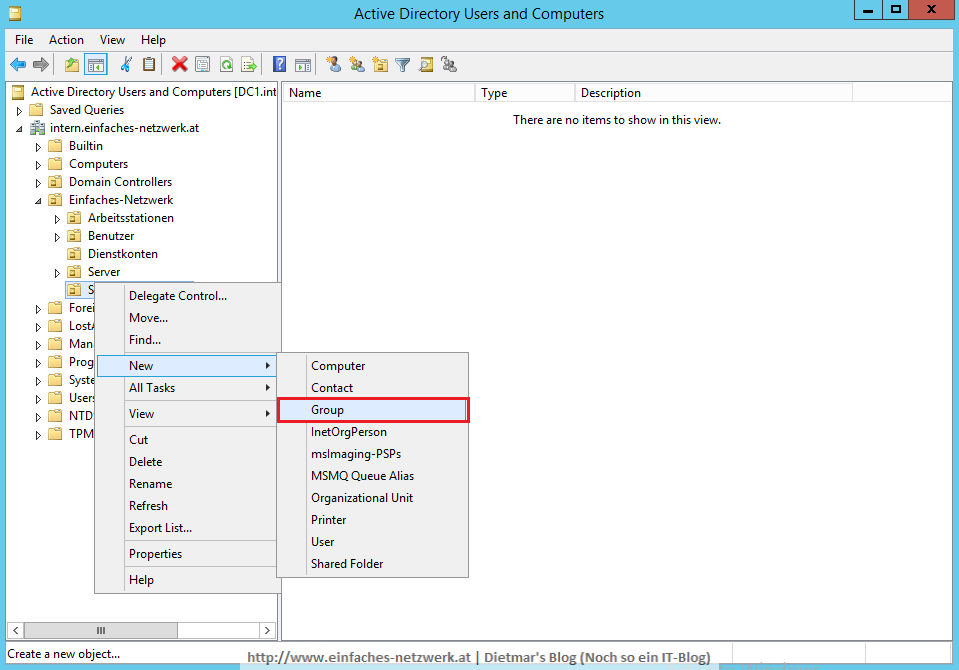

Sicherheitsgruppen in Active Directory erstellen

- Als Administrator an DC1 anmelden

- Server Manager > Tools > Active Directory Users and Computers

- intern.einfaches-netzwerk.at\Einfaches-Netzwerk\Sicherheitsgruppen erweitern

- Sicherheitsgruppen rechts anklicken > New > Group

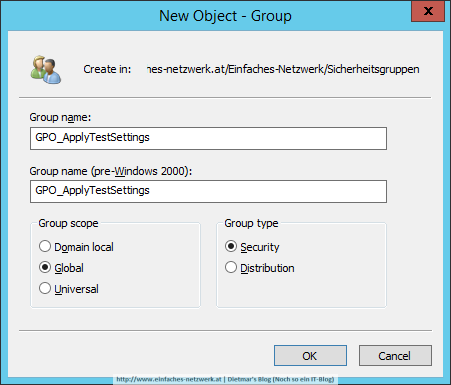

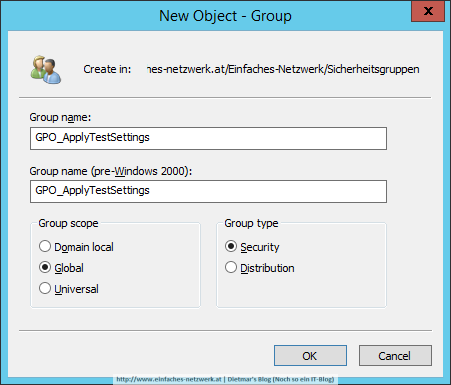

- New Object – Group

- Group name: GPO_ApplyTestSettings > OK

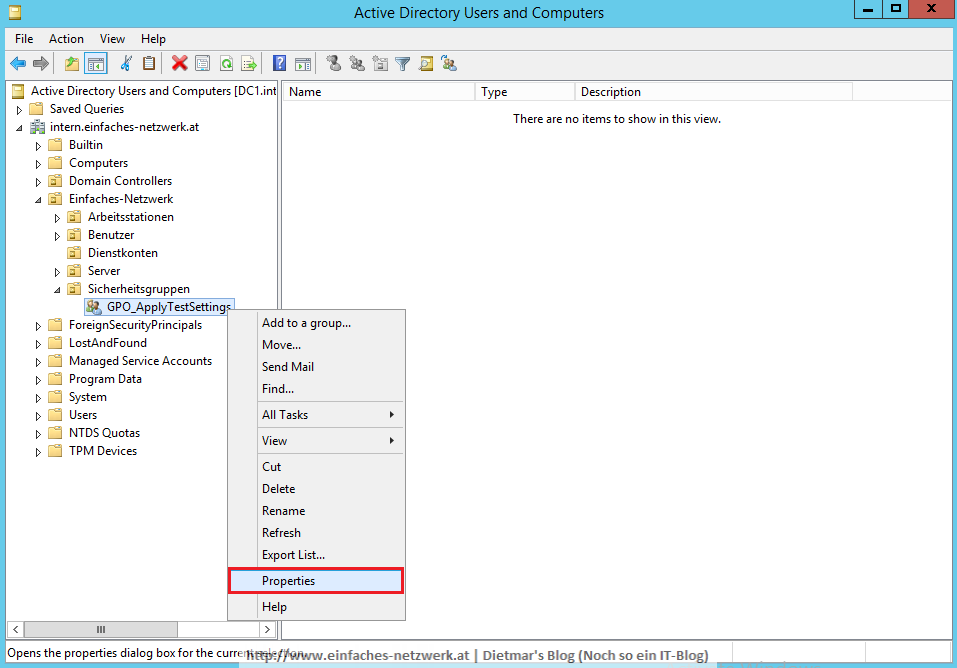

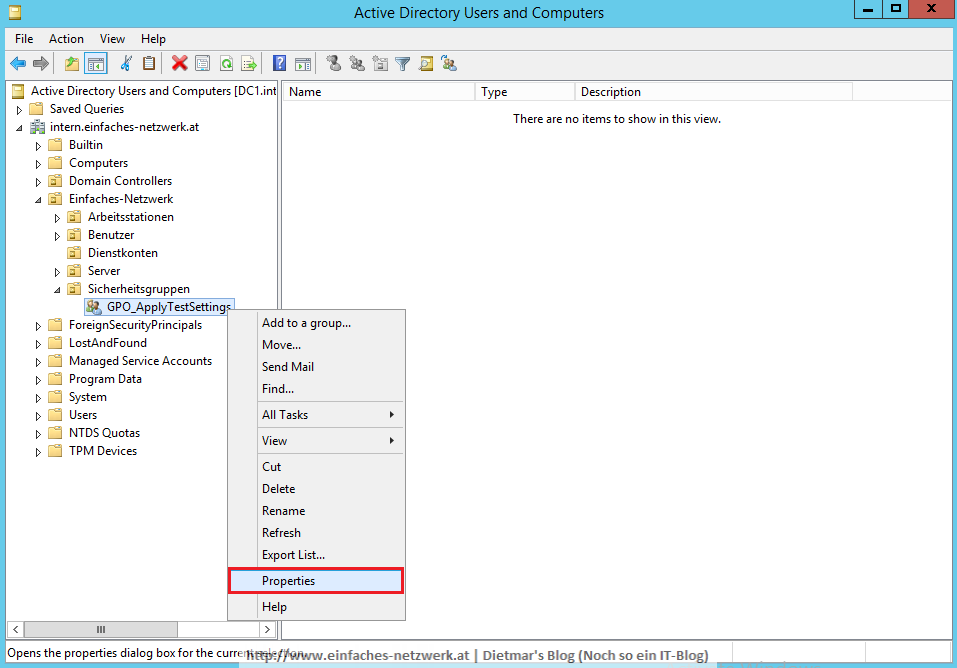

- GPO_ApplyTestSettings rechts anklicken > Properties

- Auf den Reiter Members wechseln > Add… > USER1 > Check Names > OK

- Fenster mit OK schließen

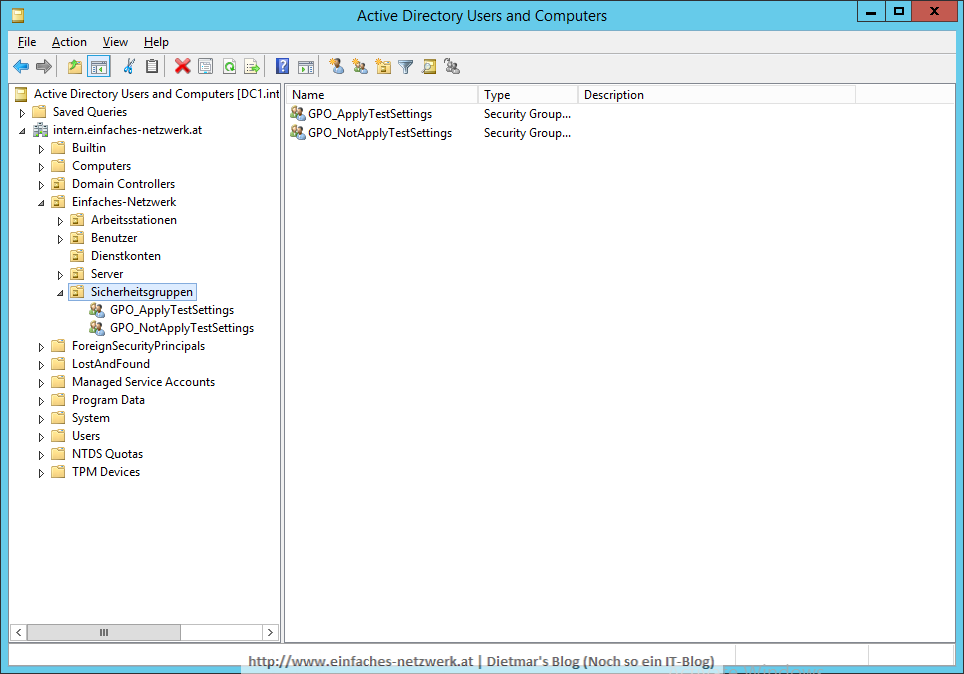

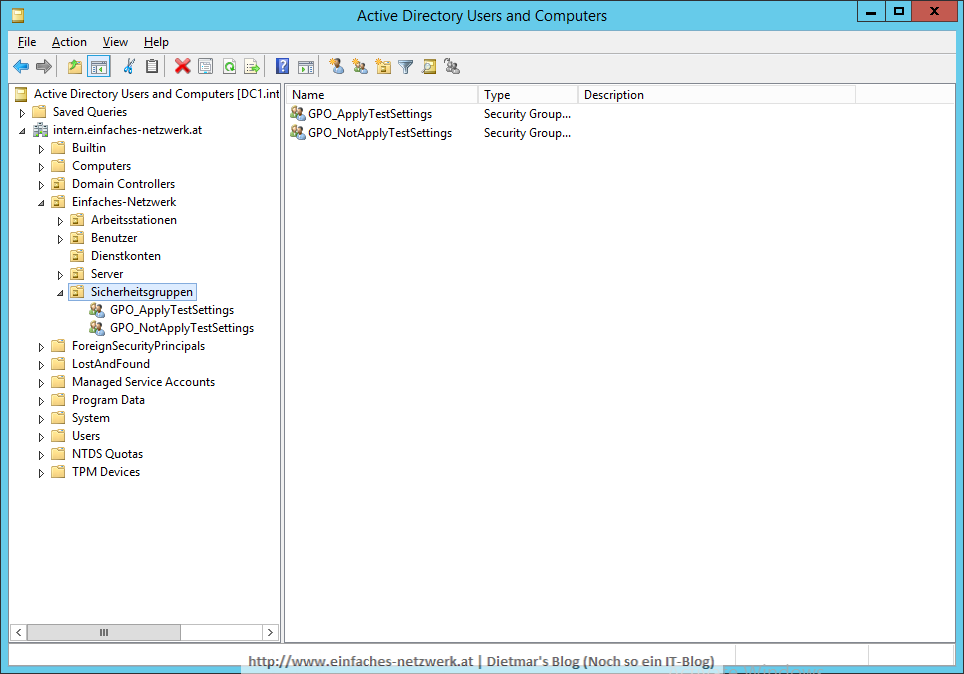

- Folgende Gruppe anlegen:

- Name: GPO_NotApplyTestSettings

- Members: USER2

- Fenster schließen

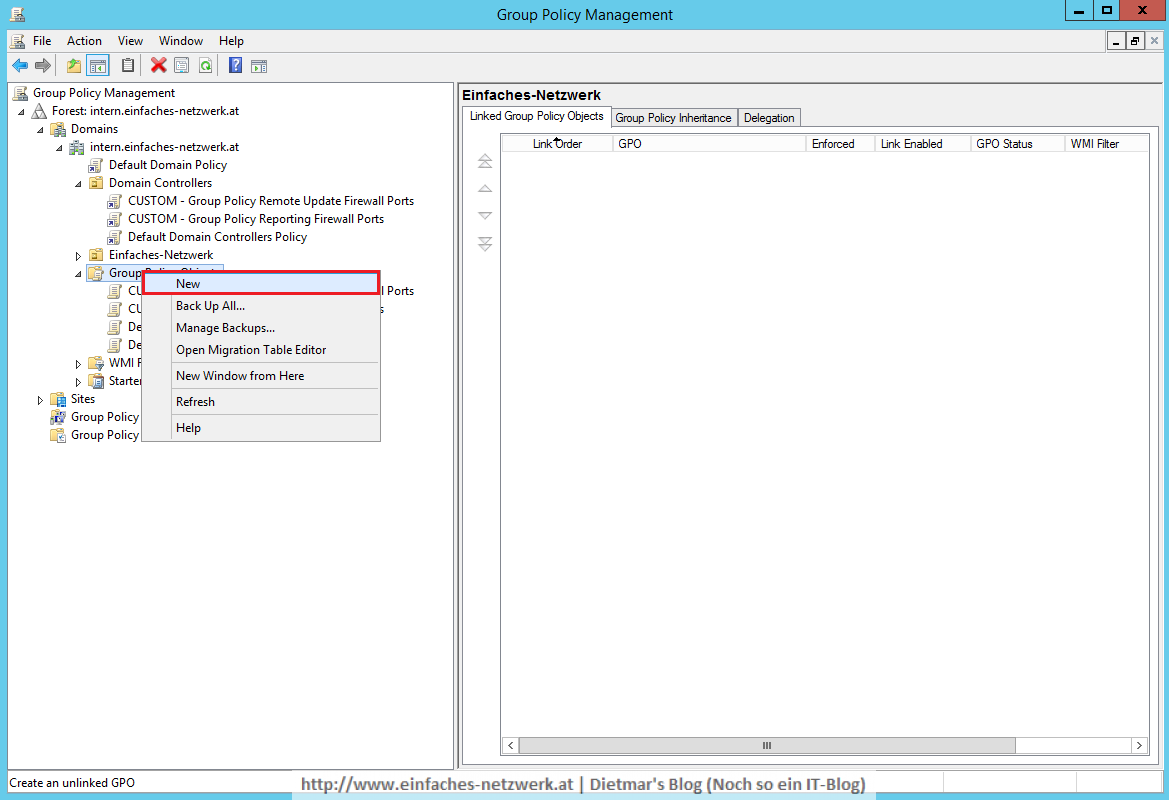

Gruppenrichtlinienobjekt erzeugen

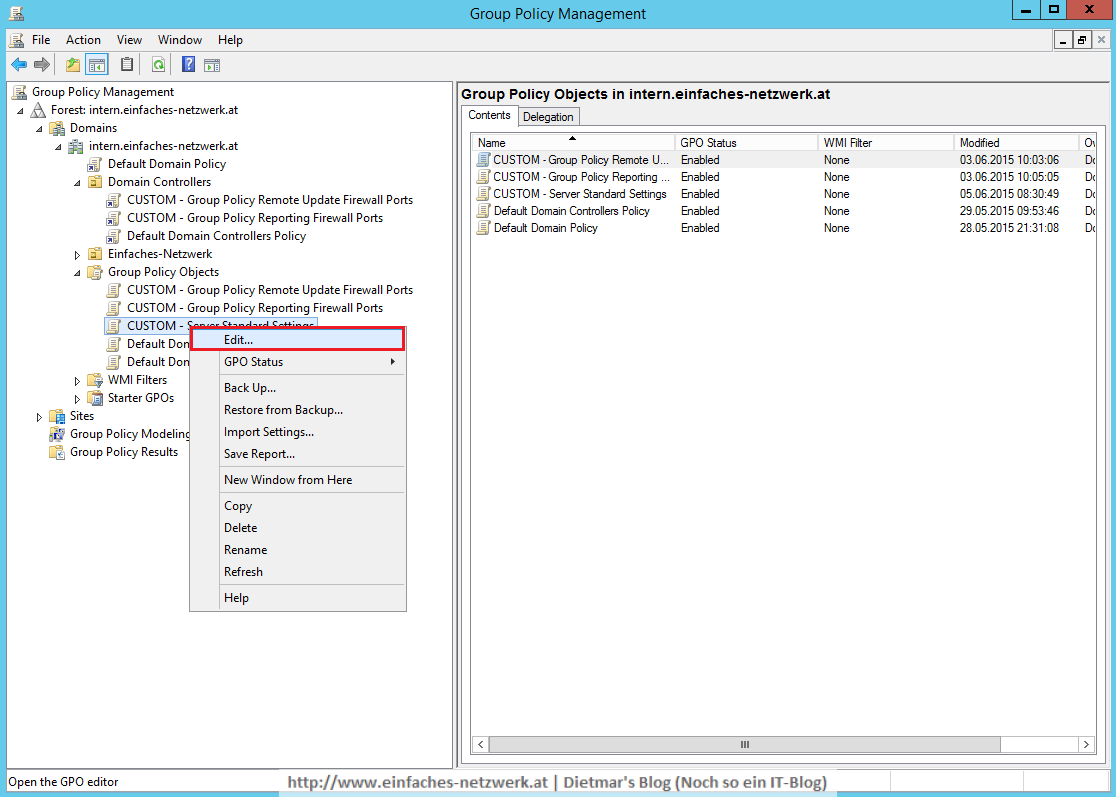

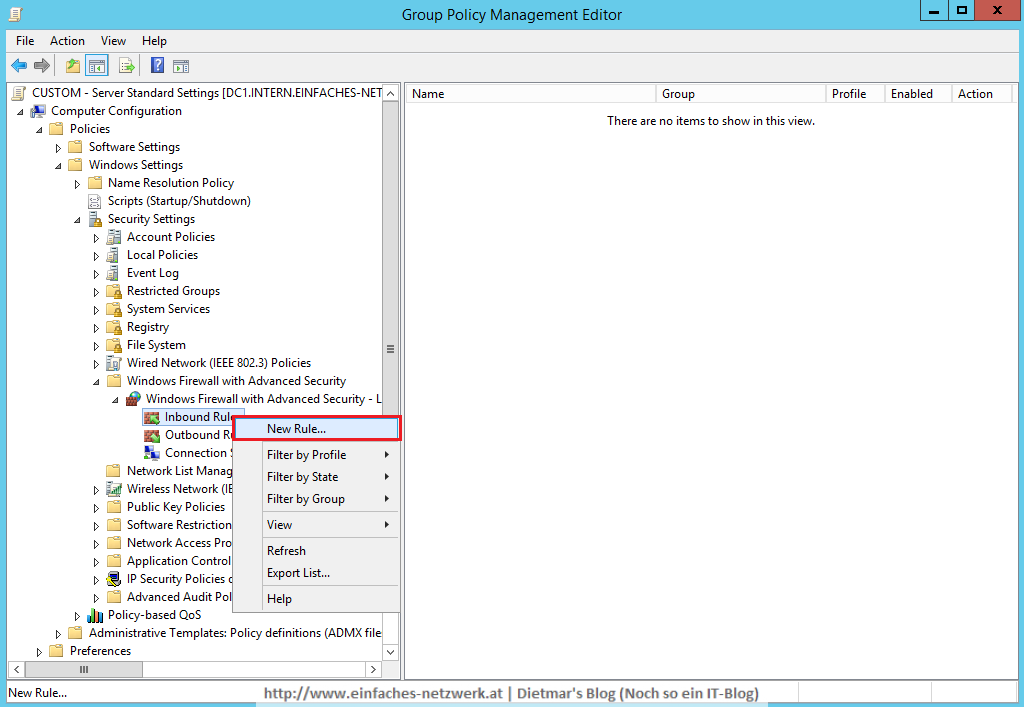

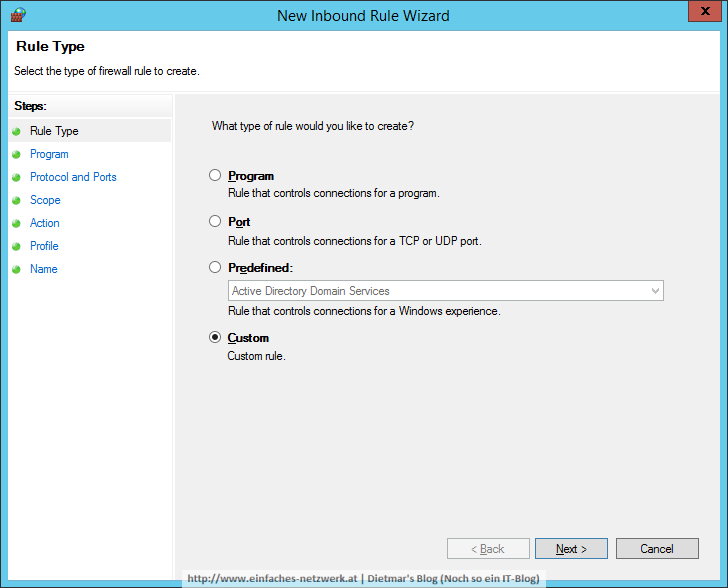

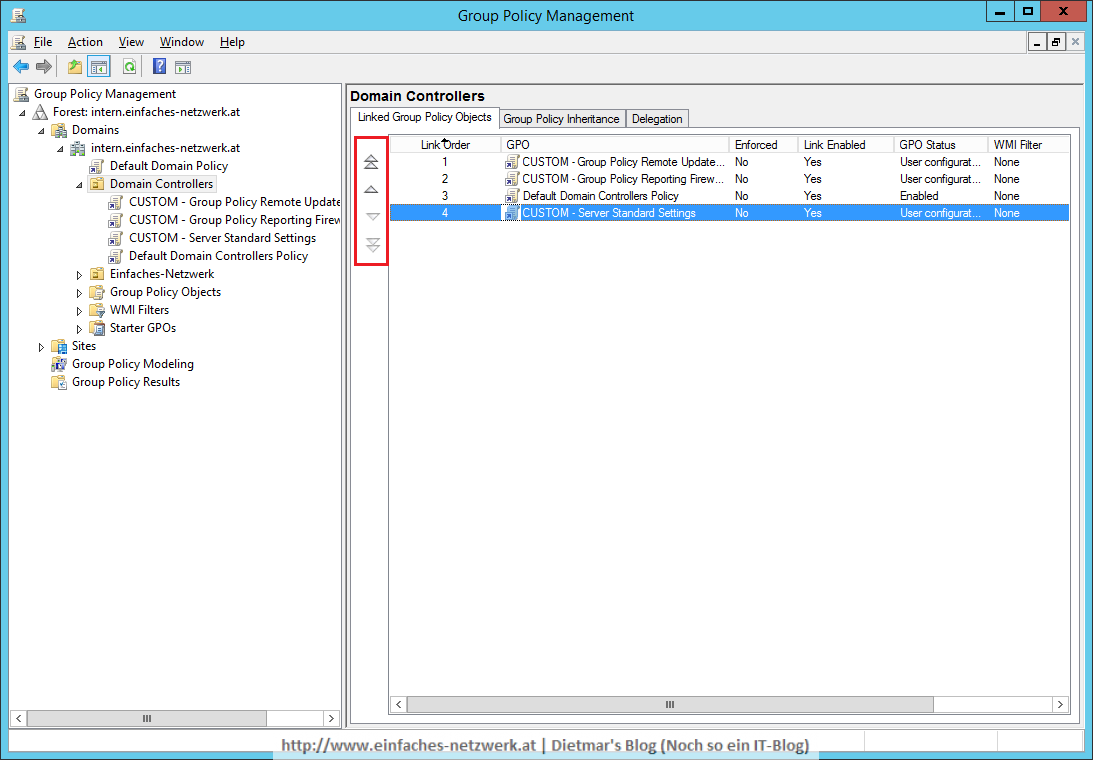

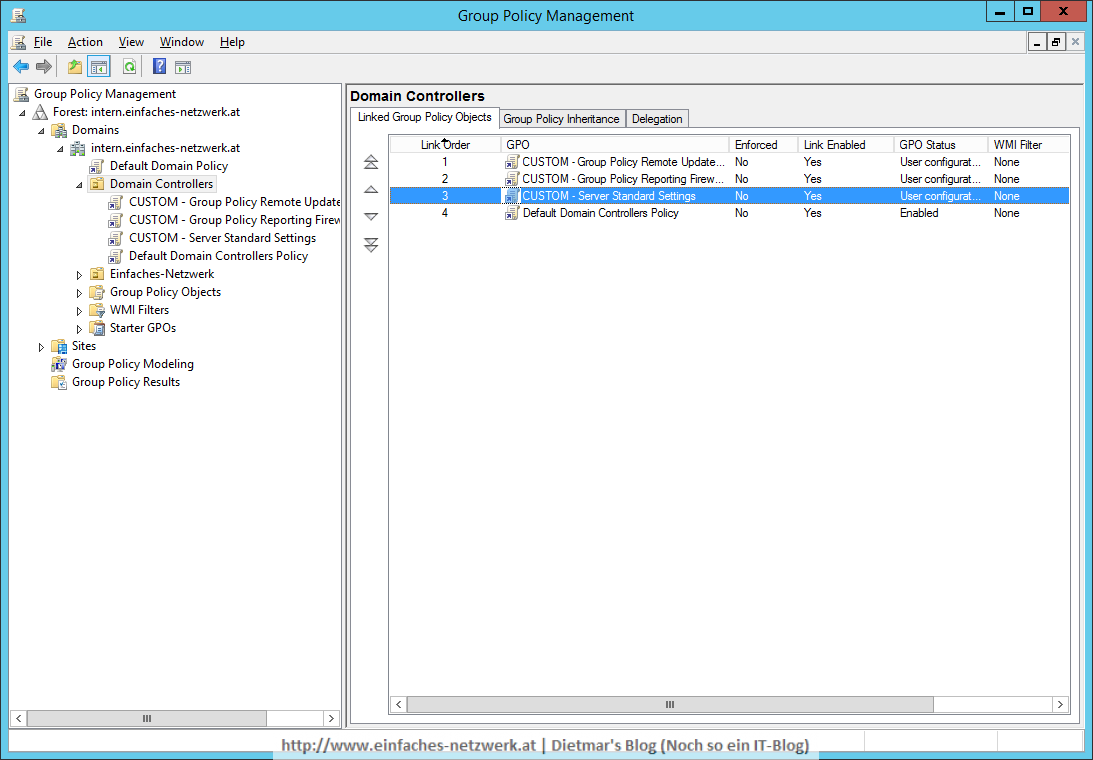

- Server Manager > Tools > Group Policy Management

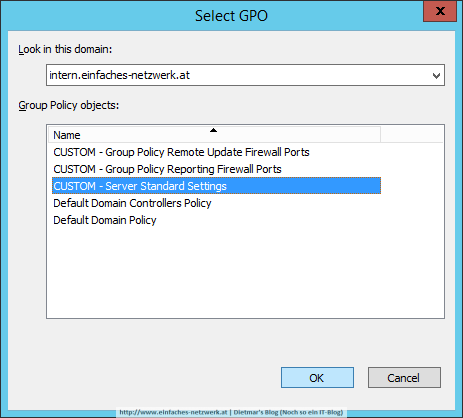

- Forest\Domains\intern.einfaches-netzwerk.at\Group Policy Objects erweitern

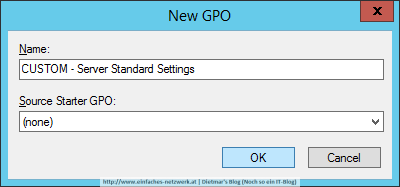

- Das GPO CUSTOM – Test Settings erstellen

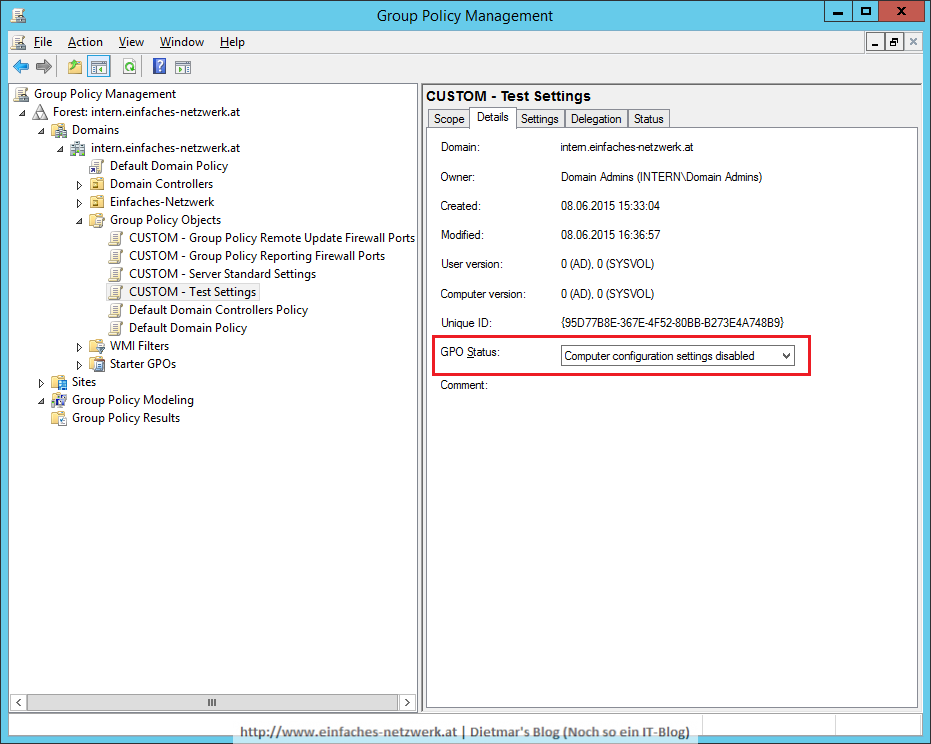

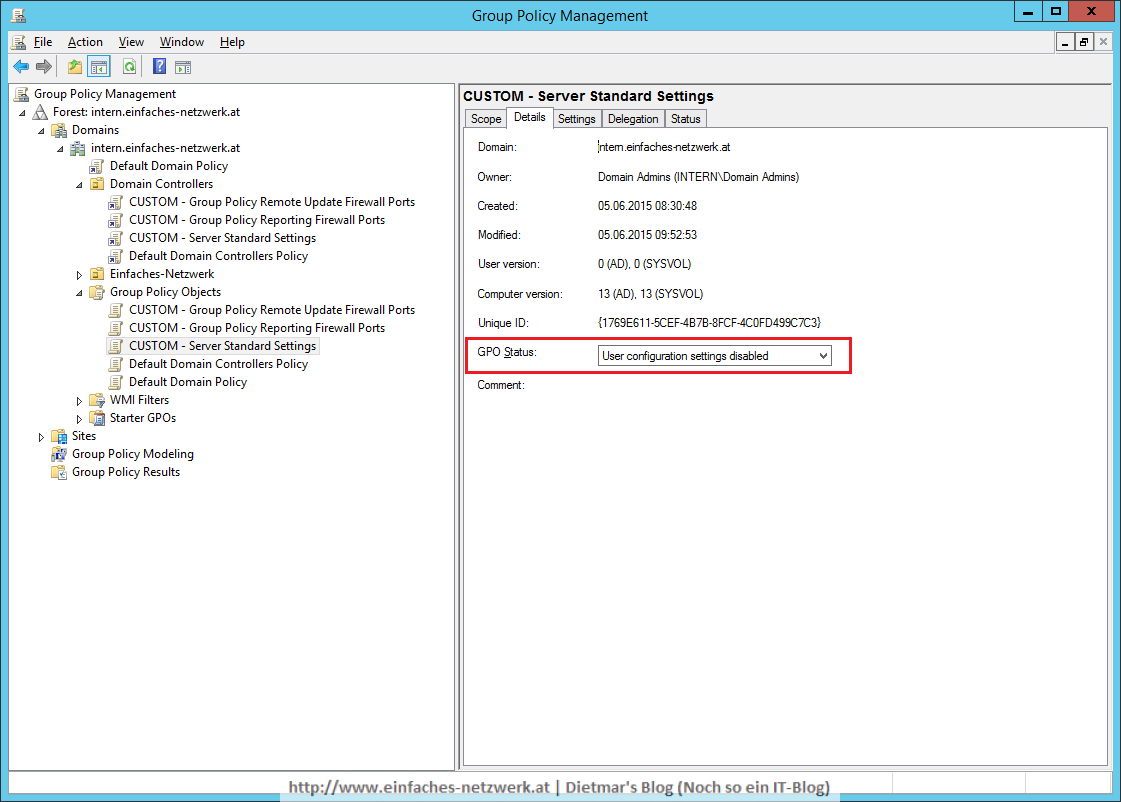

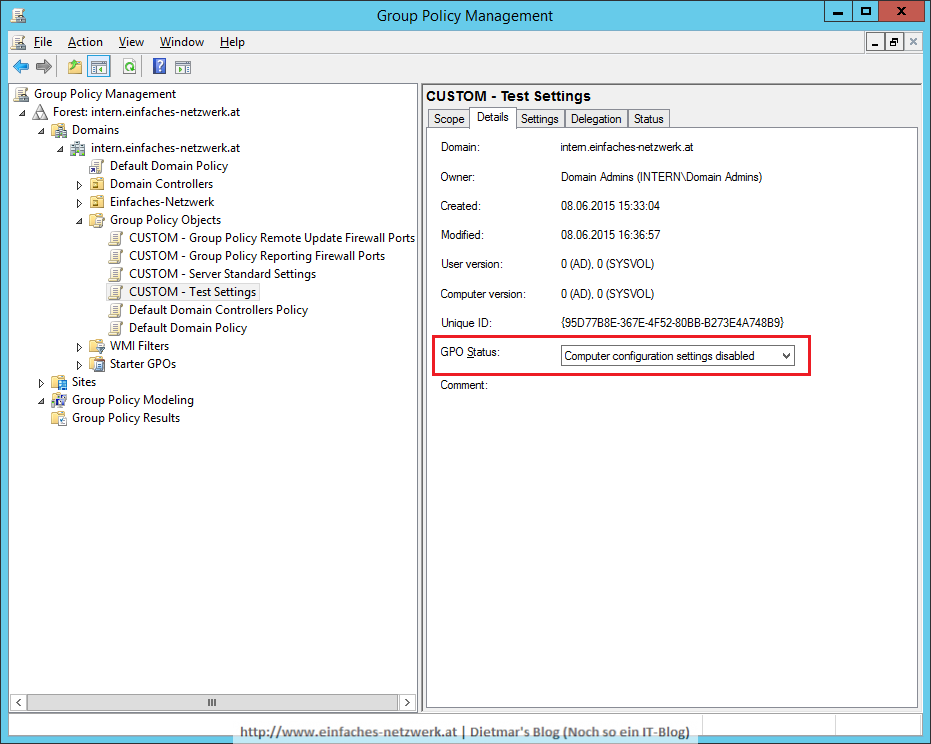

- Auf den Reiter Details wechseln

- Auf der rechten Seite die Computer-Einstellungen deaktivieren

Gruppenrichtlinienobjekt für eine bestimmte Gruppe konfigurieren

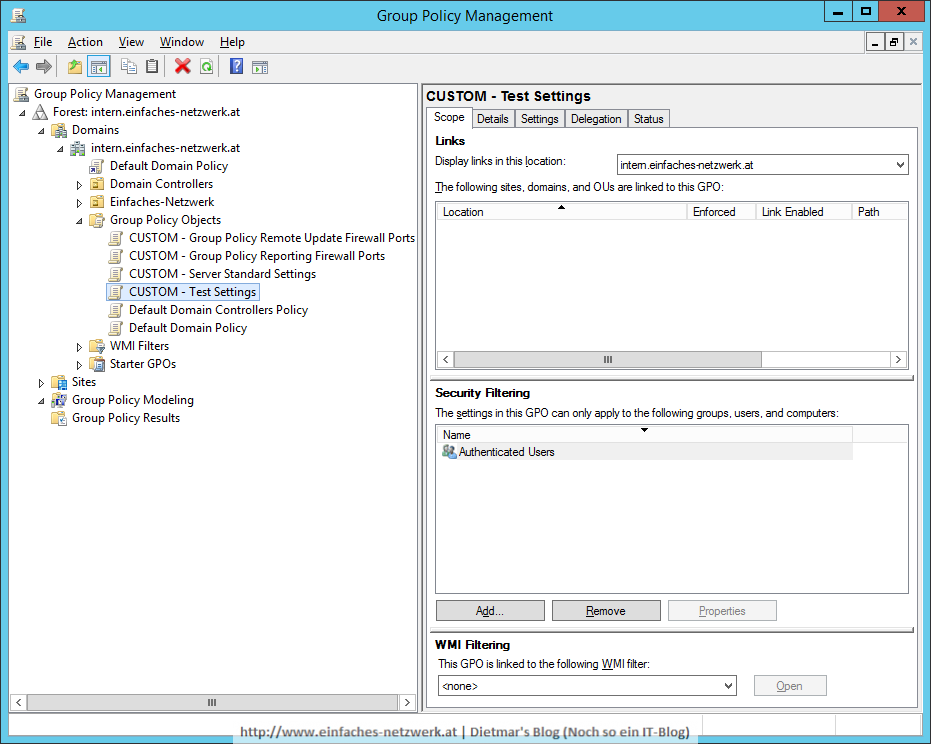

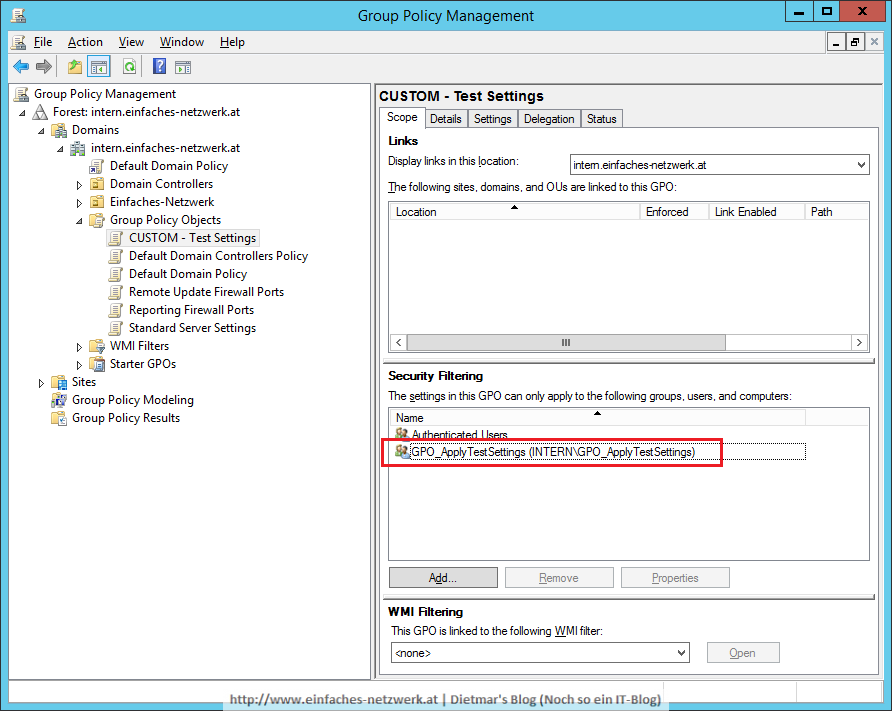

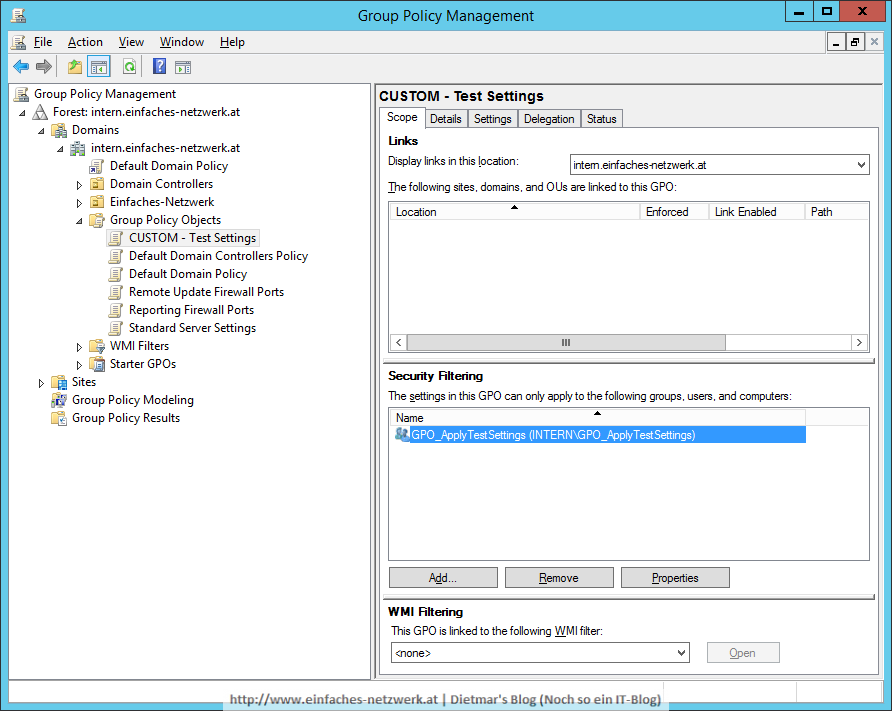

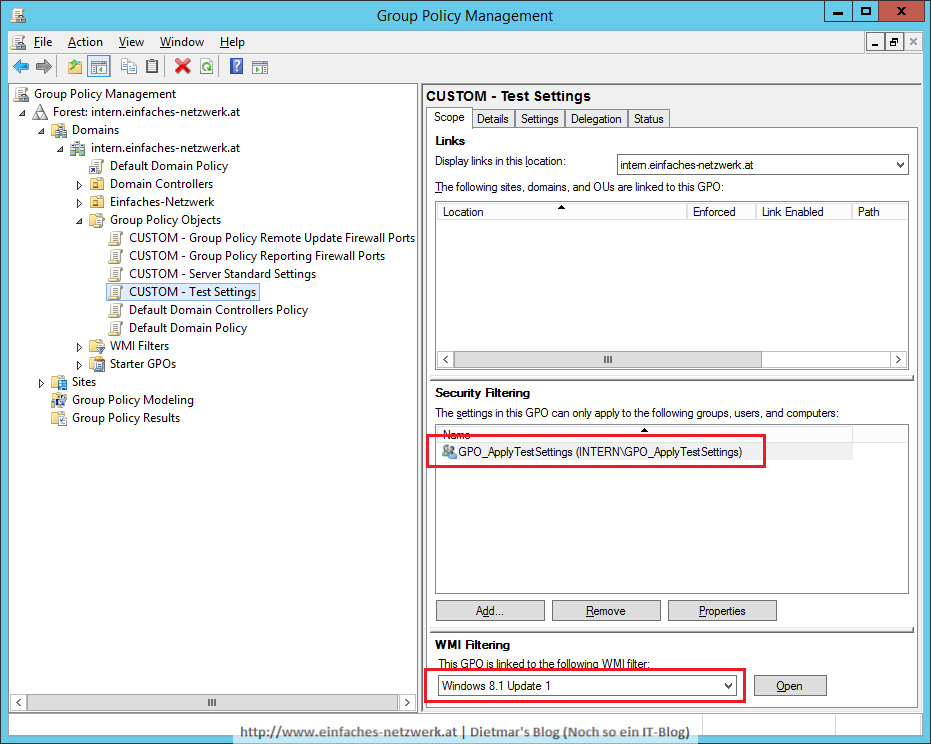

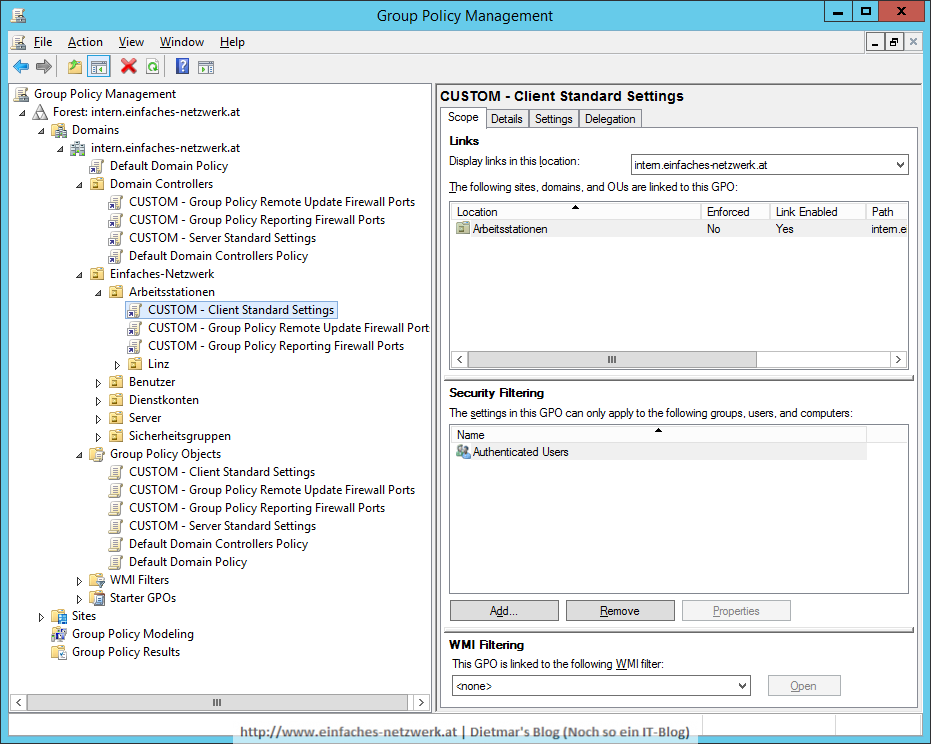

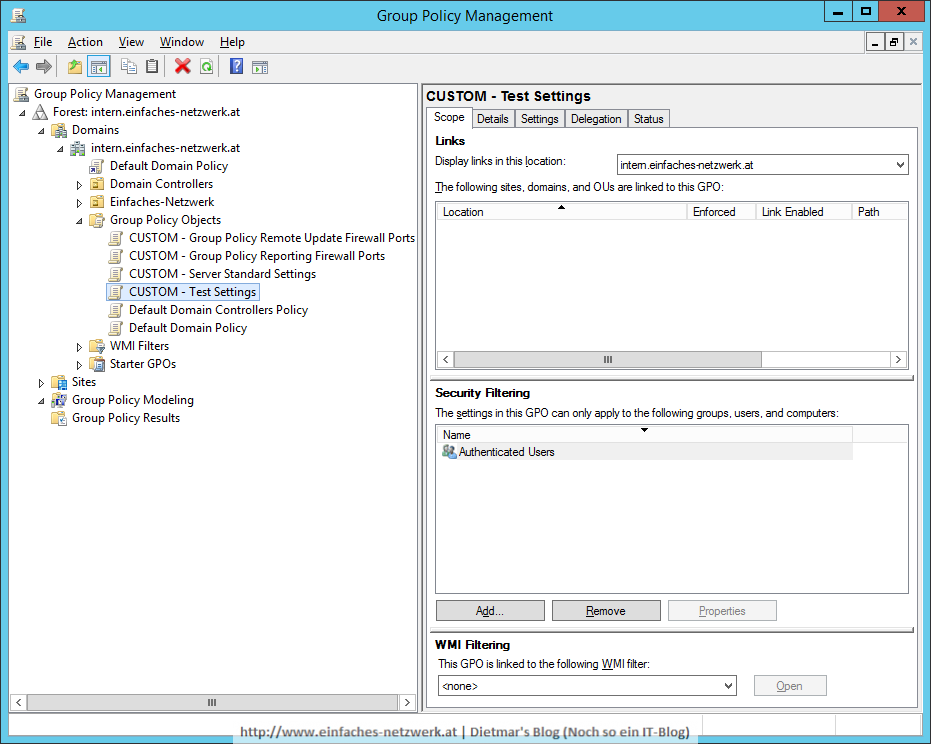

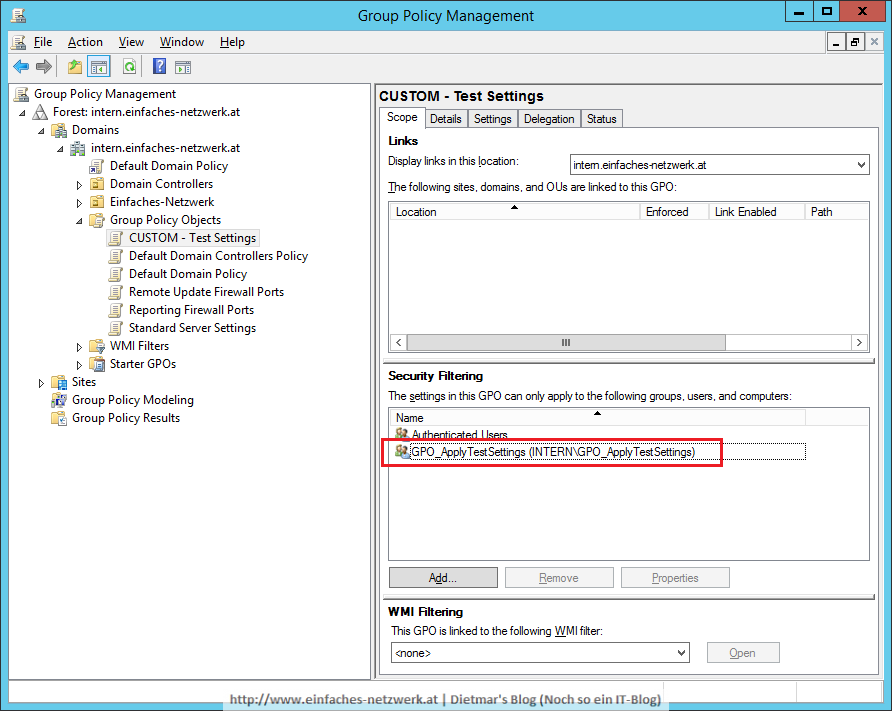

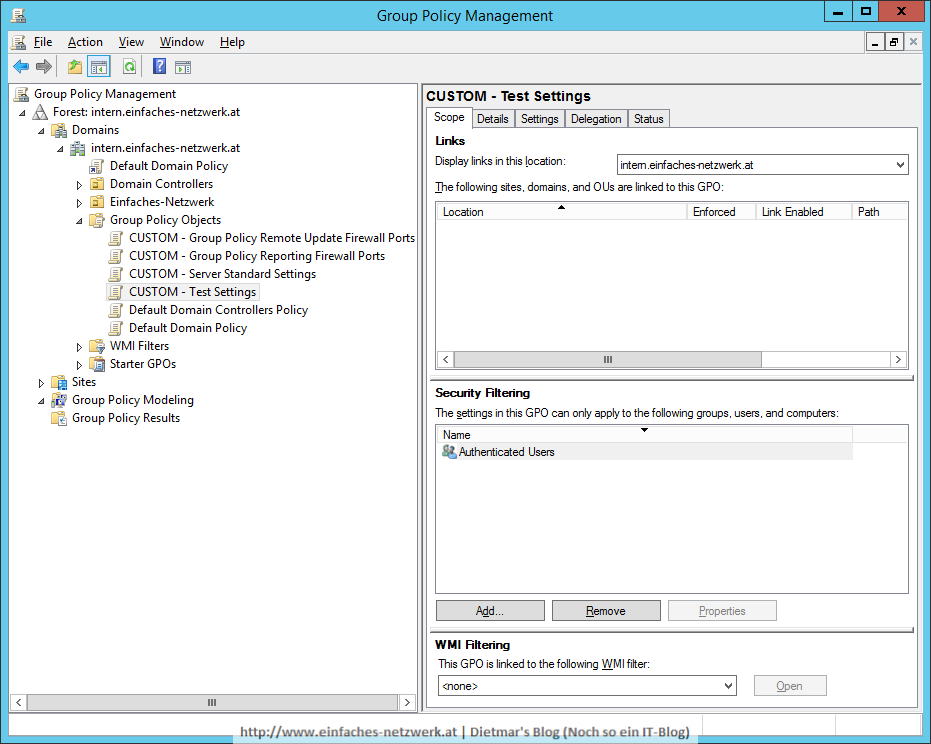

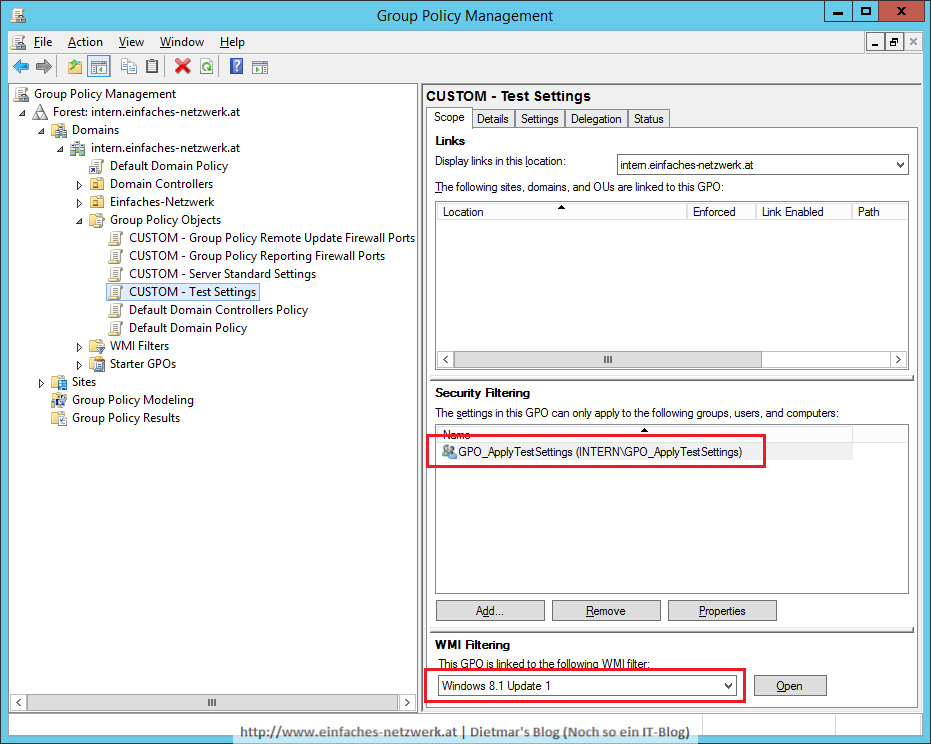

- Das GPO CUSTOM – Test Settings markieren

- Auf der rechten Seite am Reiter Scope im Bereich Security Filtering die Gruppe auf Add… klicken

- GPO_ApplyTestSettings > Check Names > OK

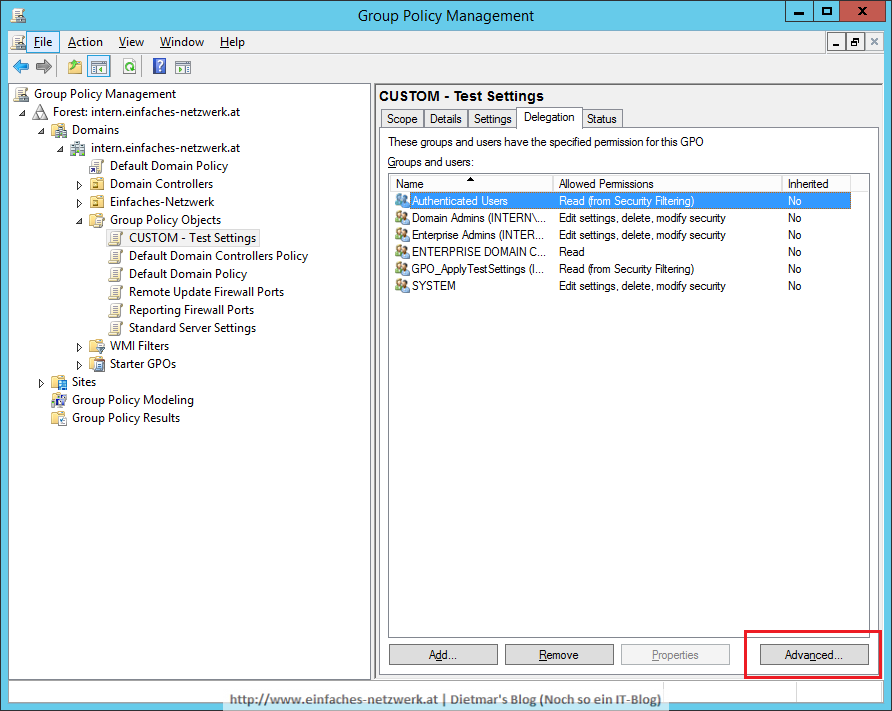

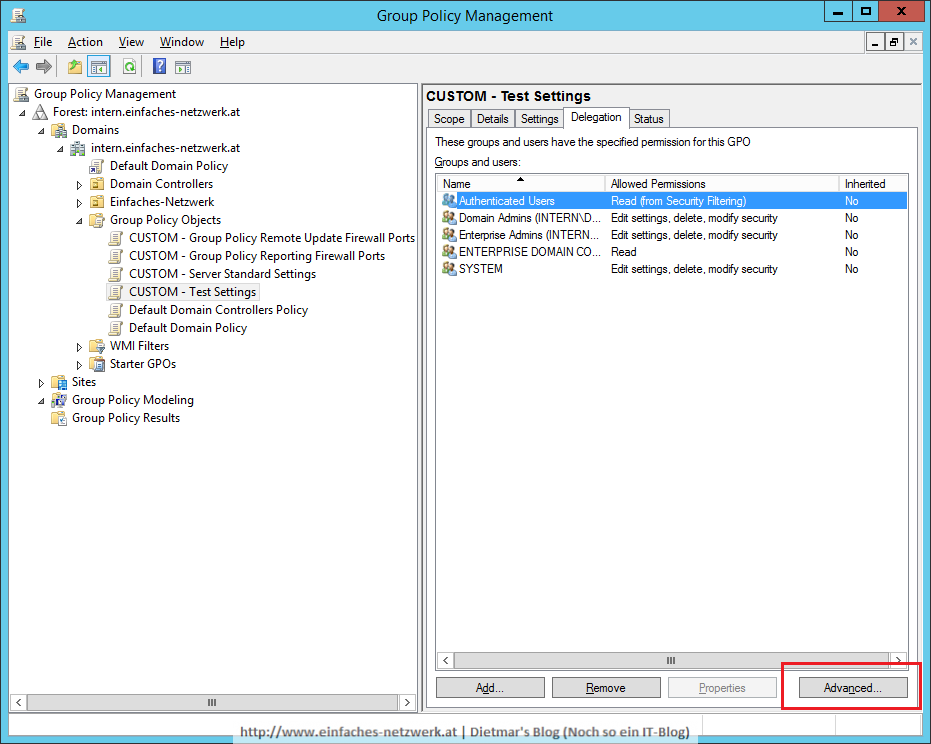

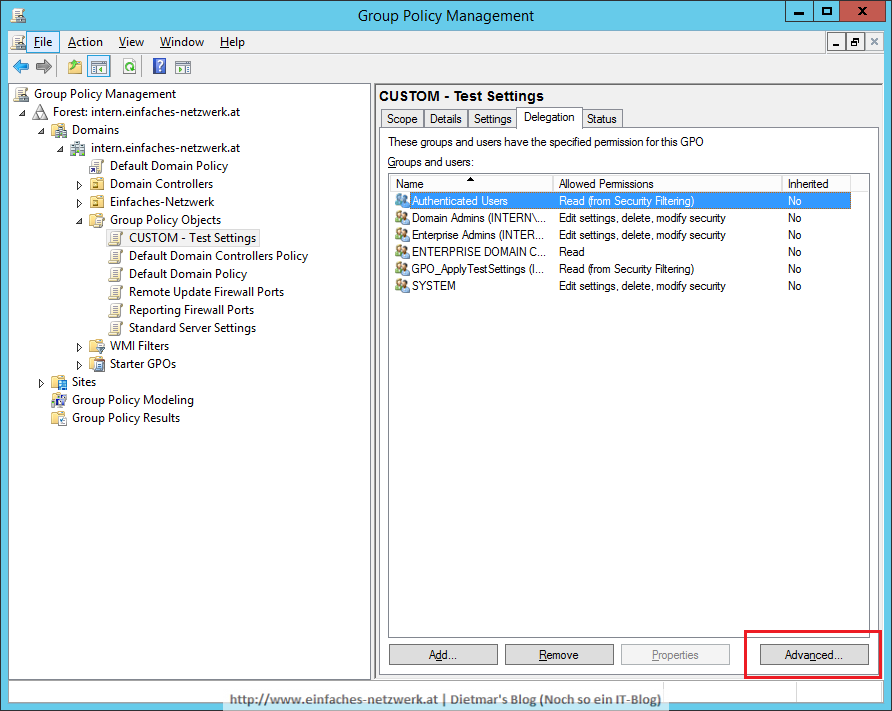

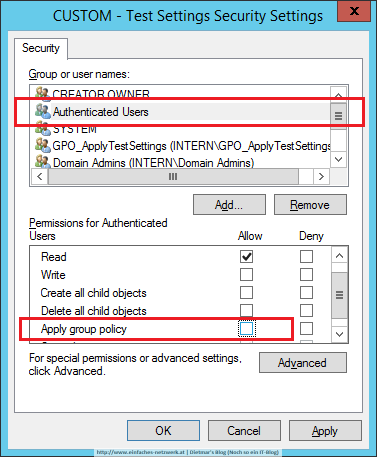

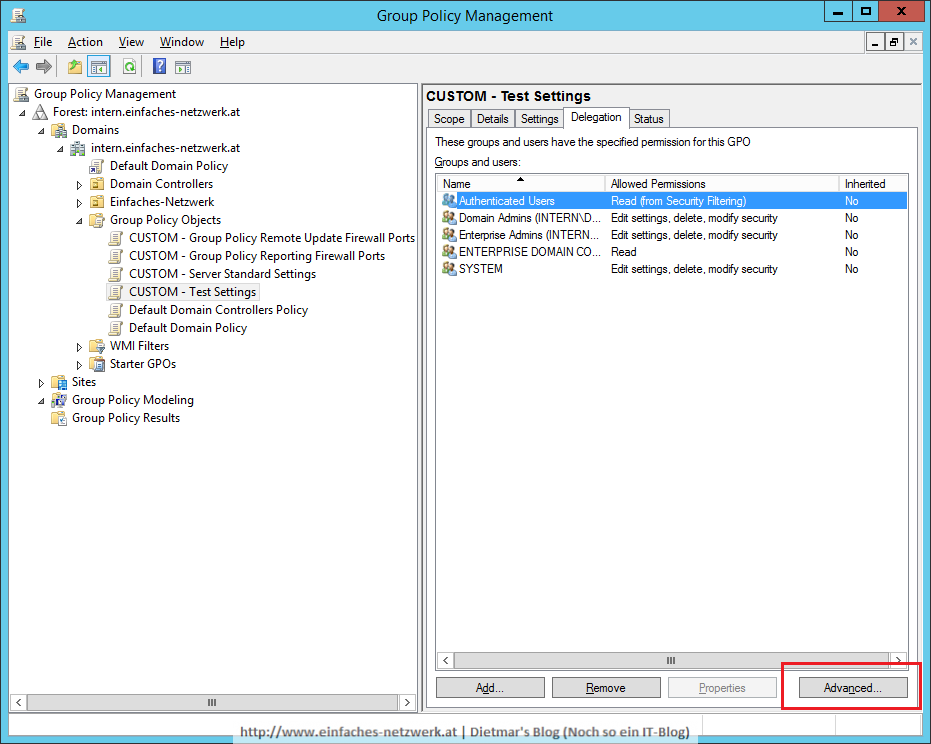

- Auf der rechten Seite auf den Reiter Delegation wechseln > Advanced…

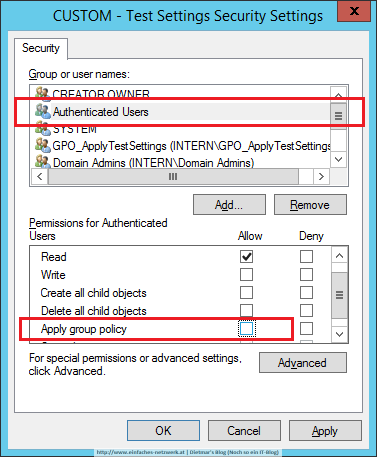

- Authenticated Users markieren

- Das Häkchen bei Apply group policy entfernen

- OK

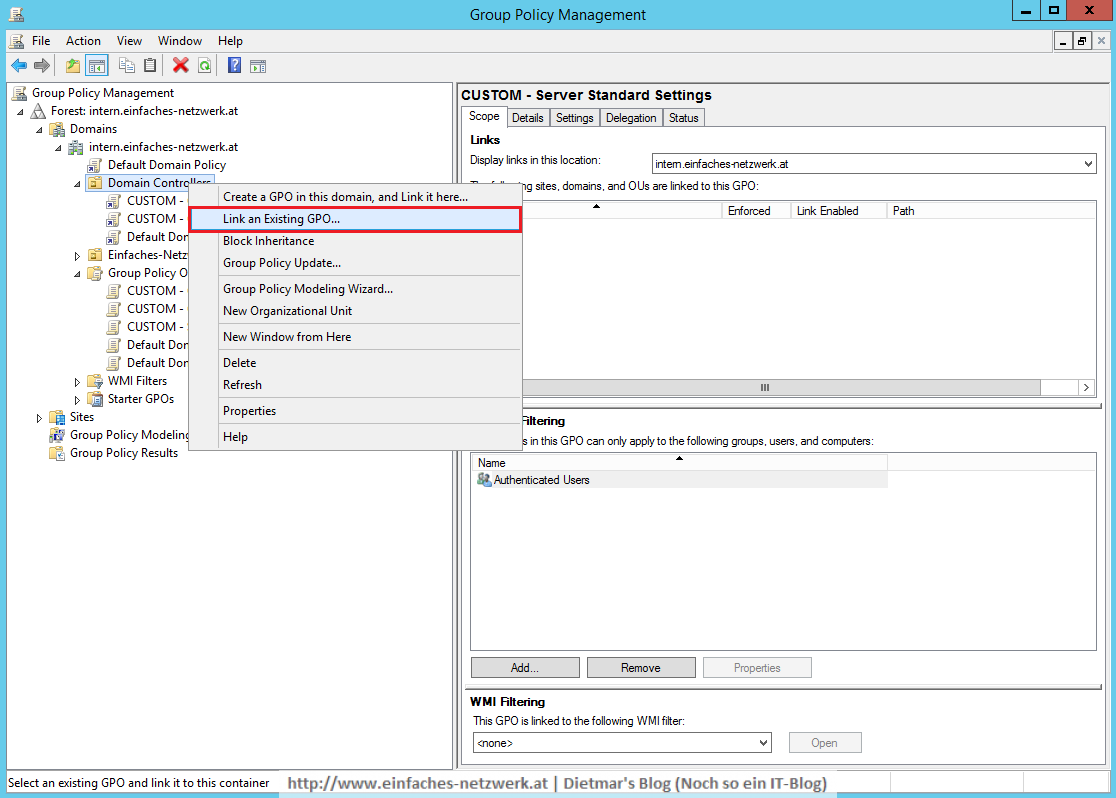

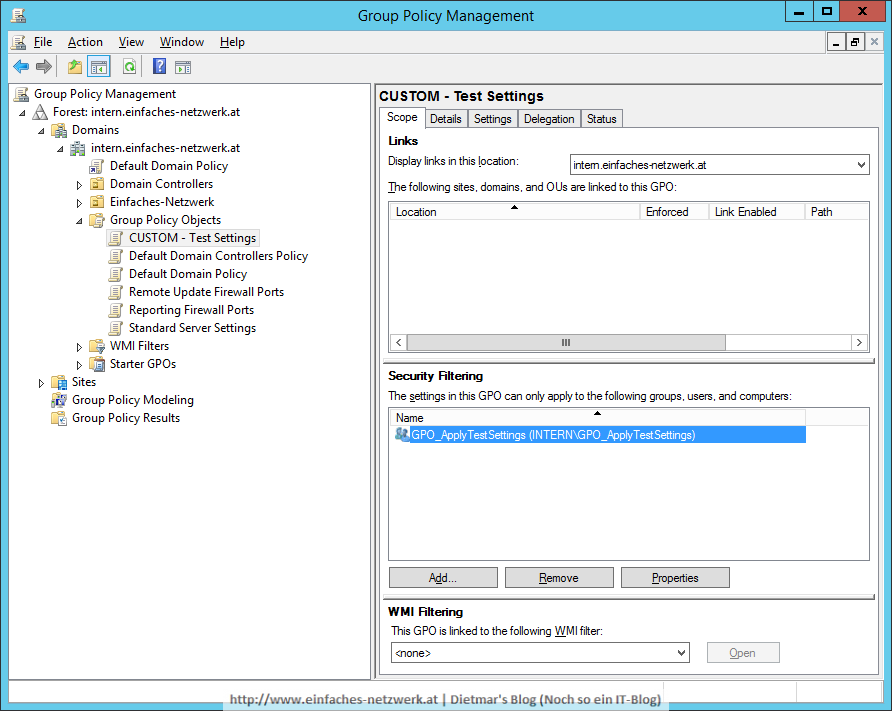

- GPO mit der gewünschten OU verknüpfen.

Ab sofort werden die Einstellungen im GPO CUSTOM – Test Settings nur noch von den Mitgliedern der Gruppe GPO_ApplyTestSettings übernommen.

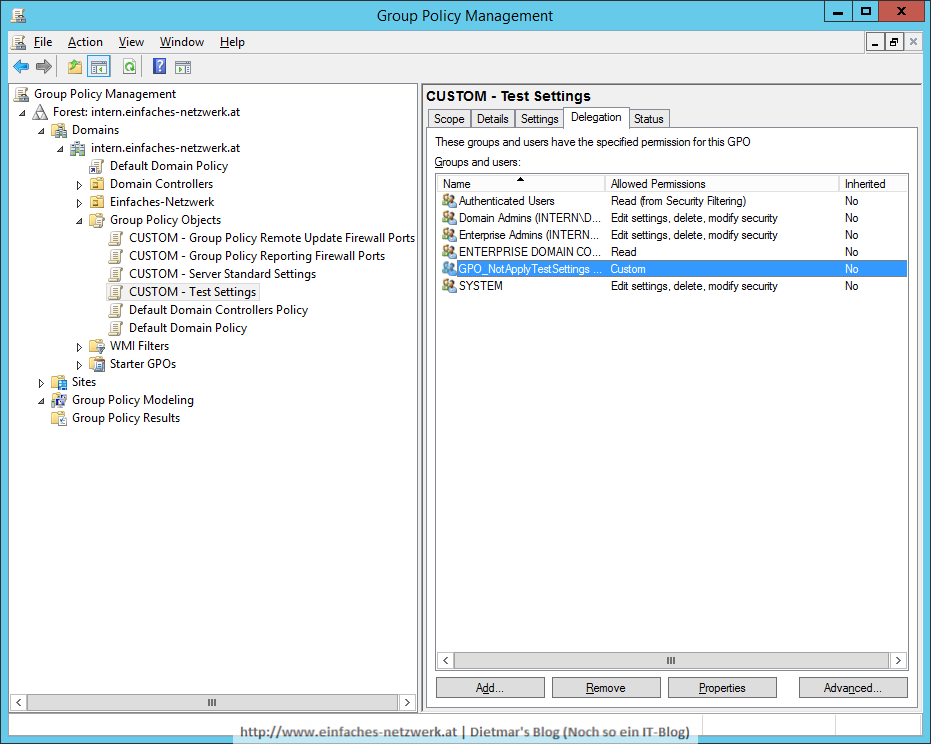

Gruppenrichtlinienobjekt außer für eine Gruppe konfigurieren

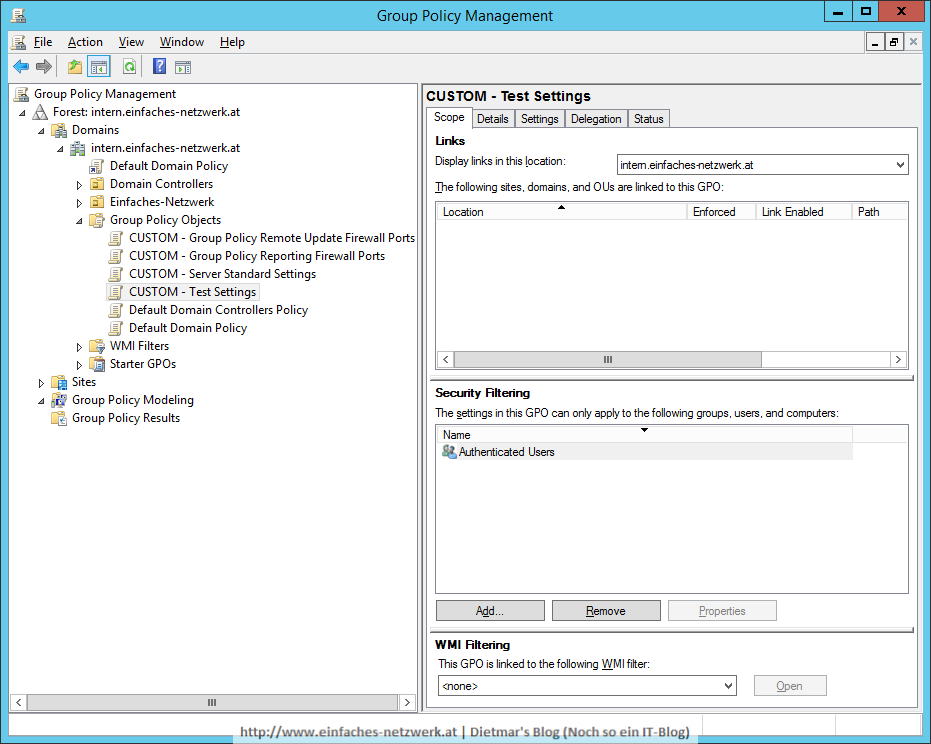

Die Einstellungen habe ich zurückgesetzt.

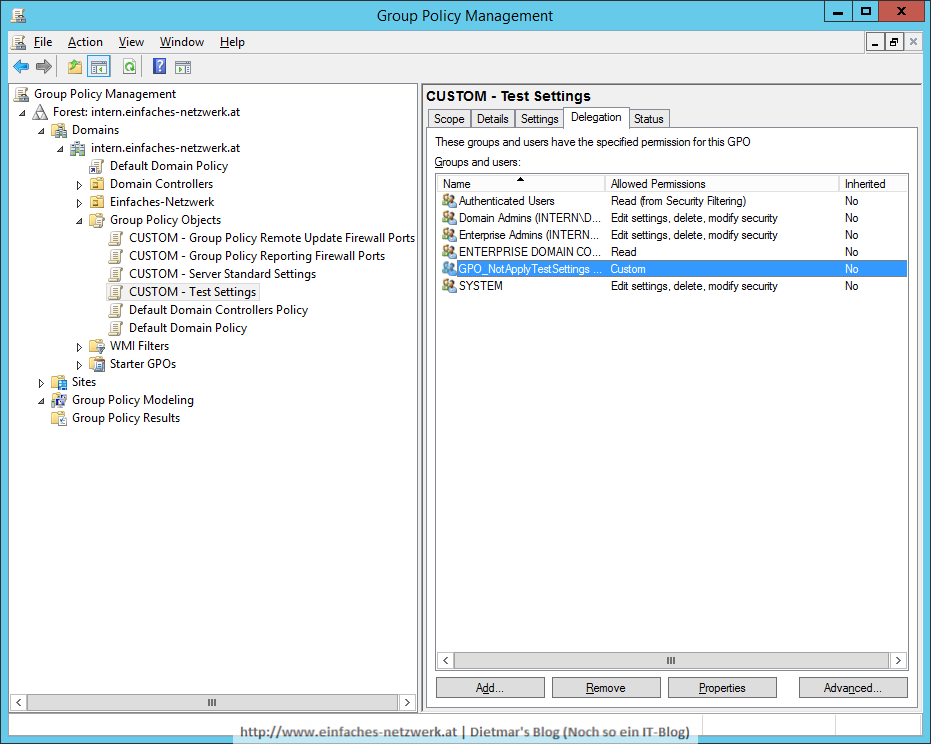

- Das GPO CUSTOM – Test Settings markieren

- Auf der rechten Seite auf den Reiter Delegation wechseln > Advanced…

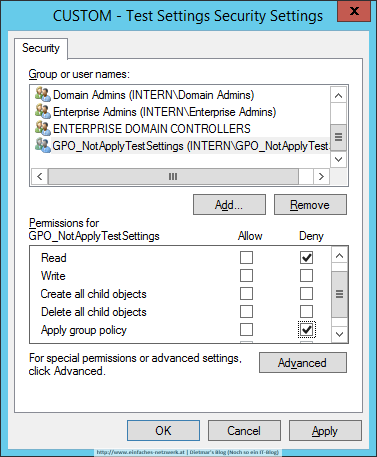

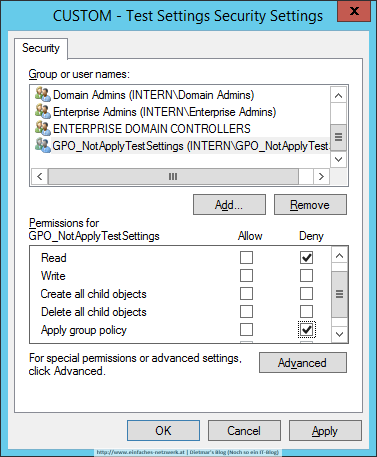

- CUSTOM – Test Settings Security Settings

- Add… > GPO_NotApplyTestSettings > Check Names > OK

- Folgende Rechte konfigurieren

- Read > Deny

- Apply group policy > Deny

- Fenster mit OK schließen

- GPO mit der gewünschten OU vernüpfen.

Ab sofort werden die Einstellungen im GPO CUSTOM – Test Settings von allen authentifizierten -, außer den Benutzern in der Gruppe GPO_NotApplyTestSettings übernommen.

Mittels WMI Gruppenrichtlinienobjekte filtern

Die Einstellungen habe ich zurückgesetzt.

Jetzt möchte ich, dass die Einstellungen nur auf Windows 8.1 Update 1-Rechnern übernommen werden. Das kann man mittels WMI (Windows Management Instrumentation) erreichen. Die Abfrage werde ich zuerst mit PowerShell testen. Der abgefragte Produkttyp hat folgende Bedeutung:

- ProductType 1 = Client

- ProductType 2 = Domain Controller

- ProductType 3 = Mitgliedserver

Das ist wichtig, weil z.B. Windows 8.1 Update 1 und Windows Server 2012 R2 die gleiche Versionsnummer zurückgeben.

Weitere Informationen: WMI Overview

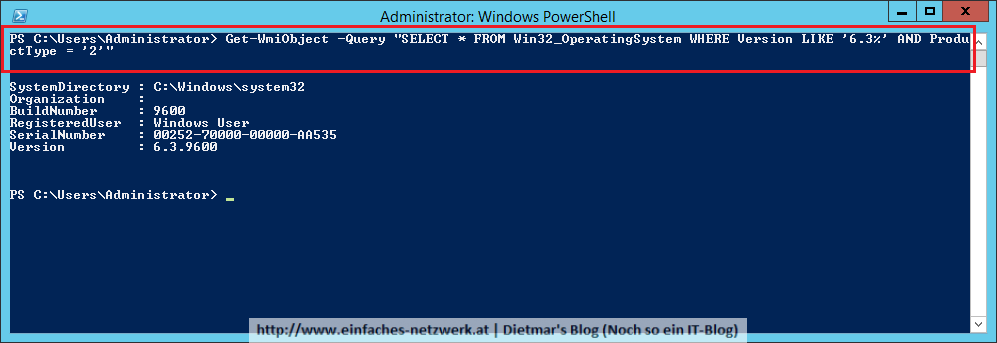

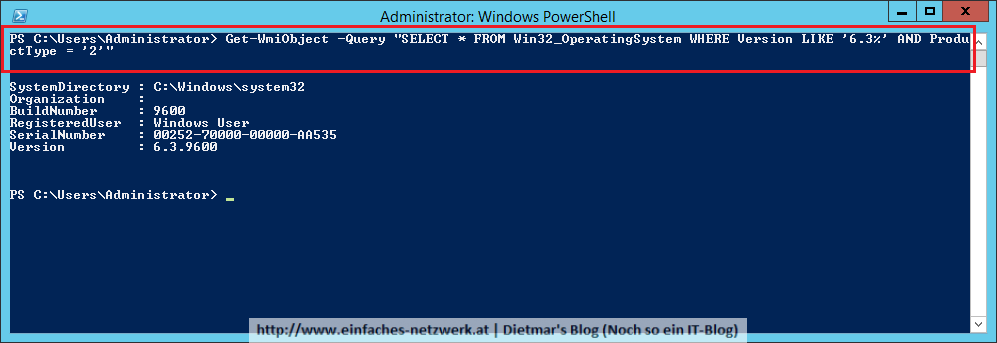

- PowerShell als Administrator starten

- Mit folgendem Befehl das Betriebssystem, die Version und den Produkttyp mittels WMI abfragen

Get-WMIObject -Query "SELECT * FROM Win32_OperatingSystem WHERE Version LIKE '6.3%' AND ProductType = '2'"

- Für die Abfrage von Windows 8.1 Update 1 ProductType = ‚2‘ nach ProductType = ‚1‘ ändern

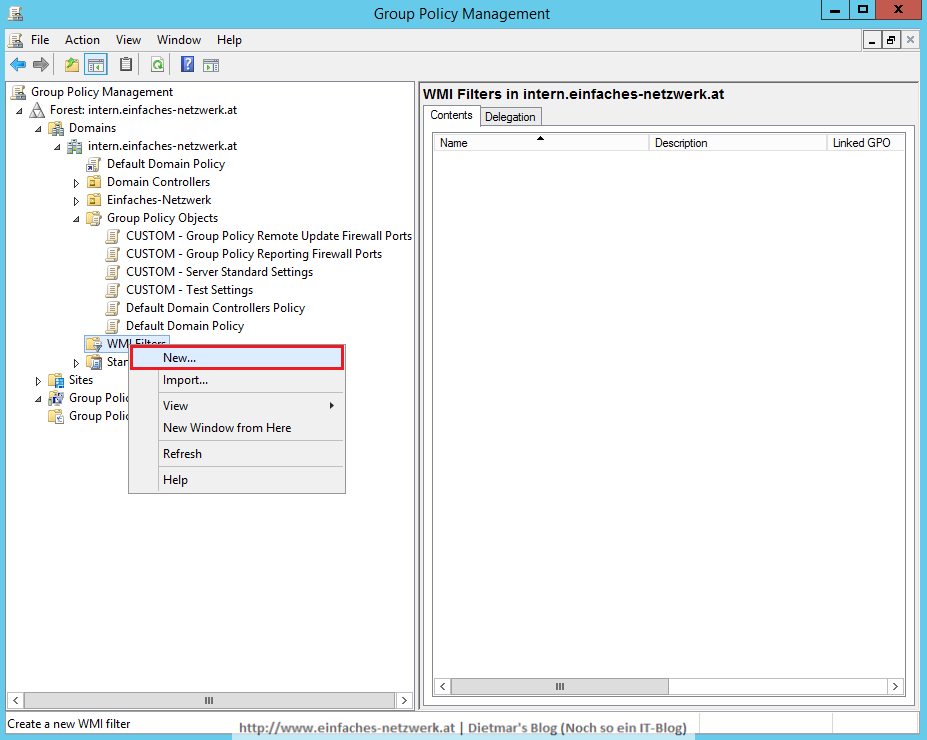

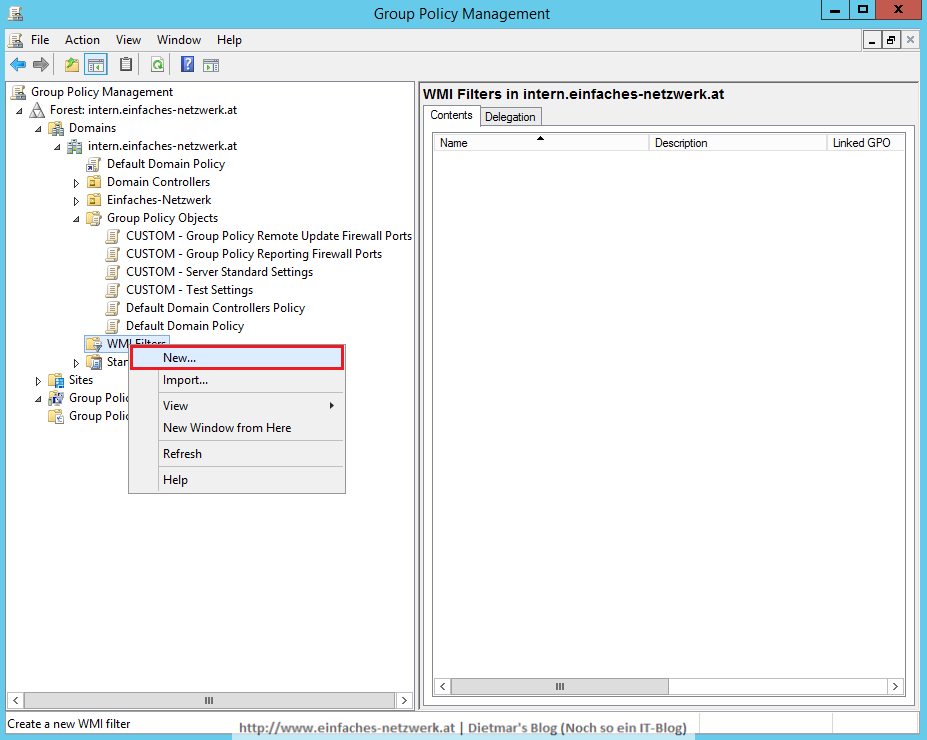

- In der GPMC WMI Filters rechts anklicken > New…

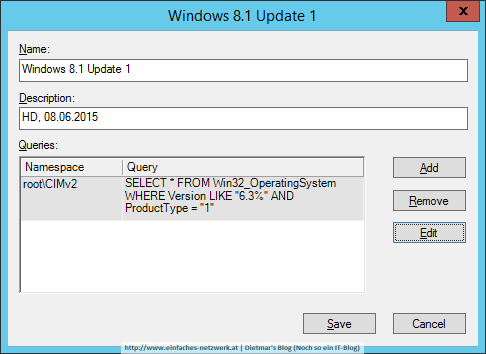

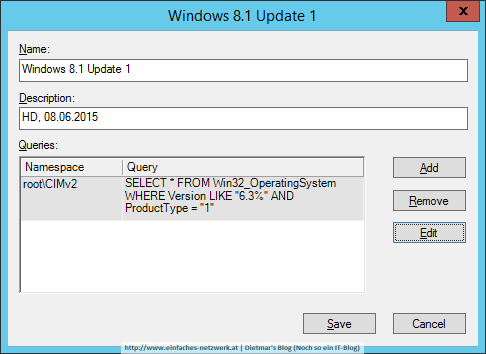

- New WMI Filter

- Name: Windows 8.1 Update 1

- Description: HD, 08.06.2015

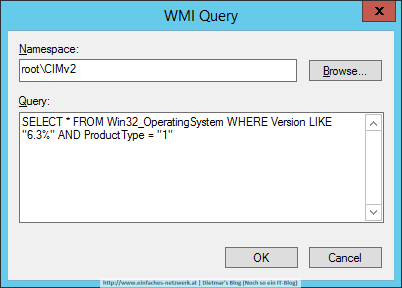

- Queries > Add…

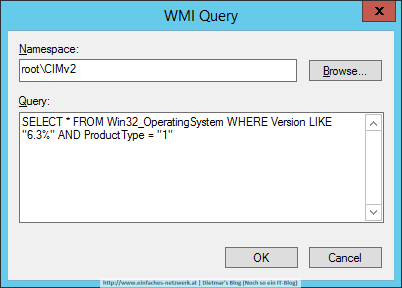

- WMI Query

- Name space: root\CIMv2

- Query: SELECT * FROM Win32_OperatingSystem WHERE Version LIKE „6.3%“ AND ProductType = „1“ > OK

- Save

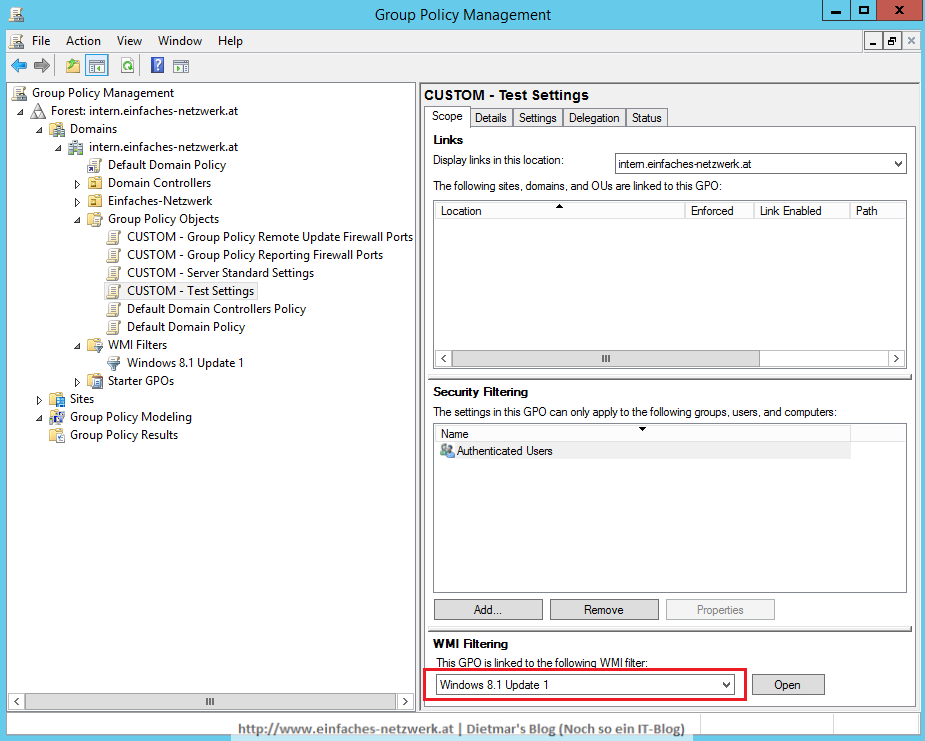

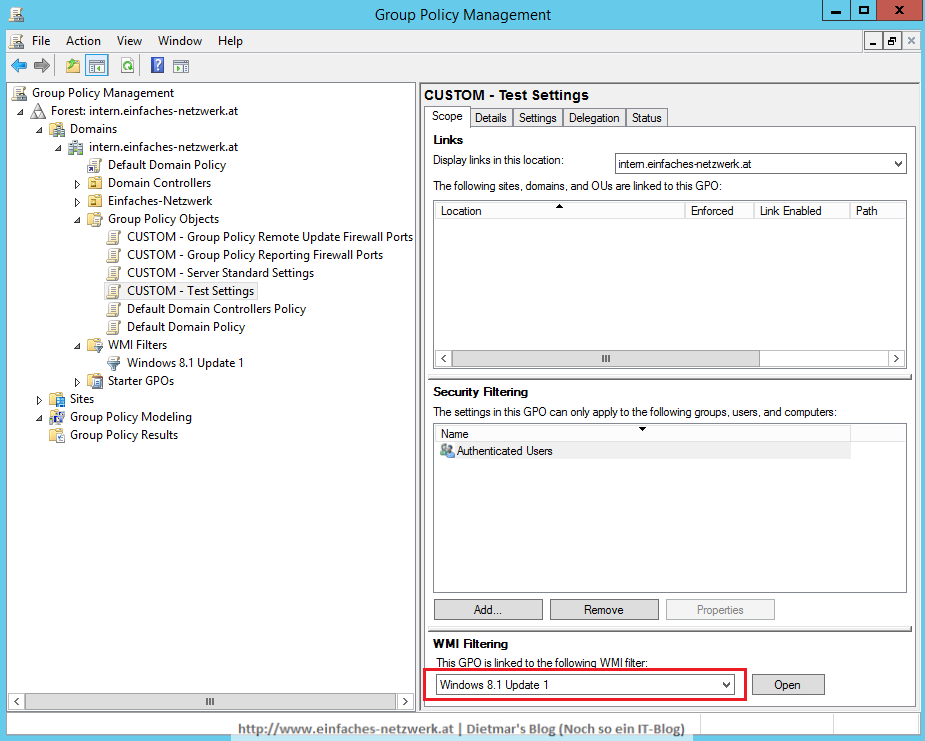

- Das GPO CUSTOM – Test Settings markieren

- Auf der rechten Seite am Reiter Scope im Bereich WMI Filtering im Pull-down-Menü Windows 8.1 Update 1 auswählen

GPO mit der gewünschten OU verknüpfen.

Ab sofort werden die Einstellungen im GPO CUSTOM – Test Settings von allen authentifizierten Benutzern auf Windows 8.1 Update 1-Rechnern übernommen.

Weitere Informationen

- Man kann Security- und WMI Filtering ganz einfach kombinieren.

- Windows Server 2003: select * from Win32_OperatingSystem where Version like „5.2%“ and ProductType = „3“

- Windows Server 2008: select * from Win32_OperatingSystem where Version like „6.0%“ and ProductType = „3“

- Windows Server 2008 R2: select * from Win32_OperatingSystem where Version like „6.1%“ and ProductType = „3“

- Windows Server 2012: select * from Win32_OperatingSystem where Version like „6.2%“ and ProductType = „3“

- Windows Server 2012 R2: select * from Win32_OperatingSystem where Version like „6.3%“ and ProductType = „3“

- Windows XP: select * from Win32_OperatingSystem where (Version like „5.1%“ or Version like „5.2%“) and ProductType = „1“

- Windows Vista: select * from Win32_OperatingSystem where Version like „6.0%“ and ProductType = „1“

- Windows 7: select * from Win32_OperatingSystem where Version like „6.1%“ and ProductType = „1“

- Windows 8: select * from Win32_OperatingSystem where Version like „6.2%“ and ProductType = „1“

- Windows 8.1: select * from Win32_OperatingSystem where Version like „6.3%“ and ProductType = „1“

- Windows 10: select * from Win32_OperatingSystem where Version like „10.%“ and ProductType = „1“

- Windows Vista und Windows Server 2008: select * from Win32_OperatingSystem where Version like „6.0%“ and ProductType <> „2“

- Windows Server 2003 und Windows Server 2008: select * from Win32_OperatingSystem where (Version like „5.2%“ or Version like „6.0%“) and ProductType = „3“

- Windows 2000, XP und 2003: select * from Win32_OperatingSystem where Version like „5.%“ and ProductType <> „2“

Teil 2d: Filtern von Gruppenrichtlinienobjekten was last modified: Juni 16th, 2016 by Dietmar Haimann