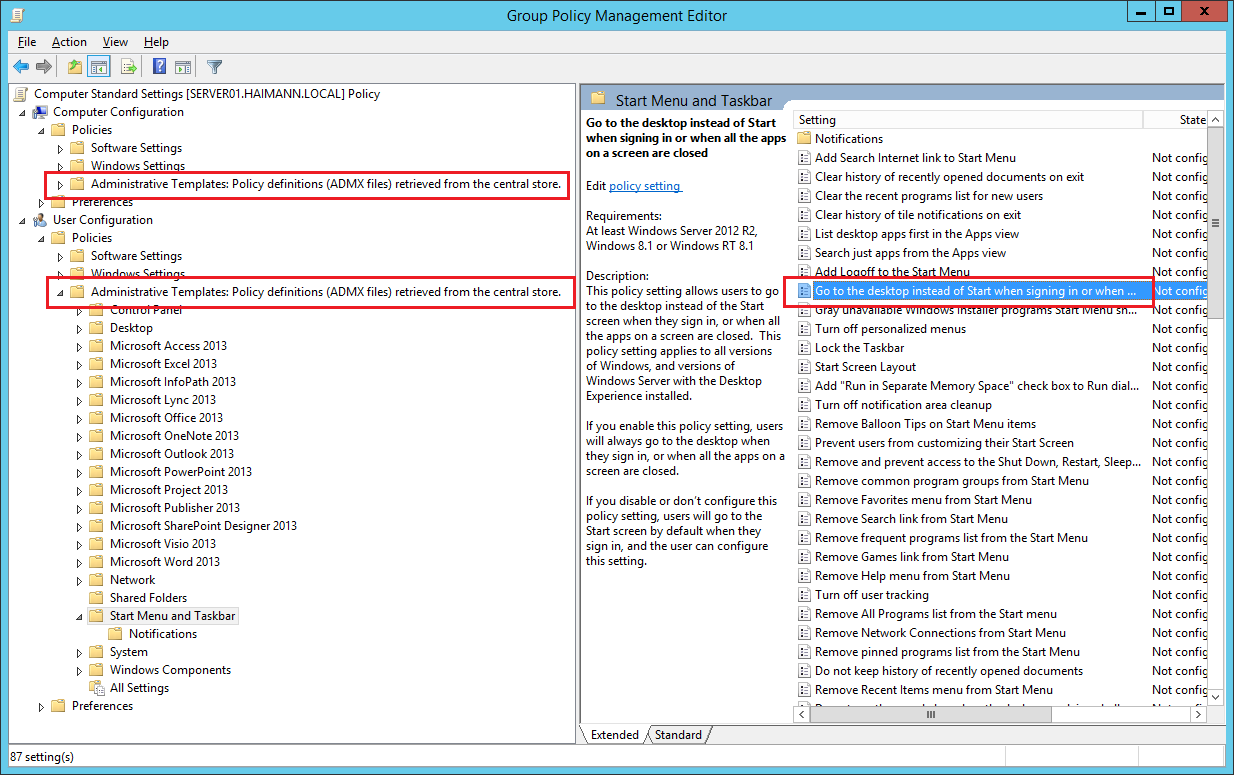

Am 03. Juli 2014 hat Microsoft die Administrative Templates für Windows 8.1 Update 1 und Windows Server 2012 R2 Update 1 veröffentlicht. In Teil 10 habe ich beschrieben, wie die Vorlagedateien vom zentralen Speicher geladen werden können.

Administrative Templates für Windows 8.1 Update 1 – Schritte:

- Als Administrator an SERVER02 anmelden

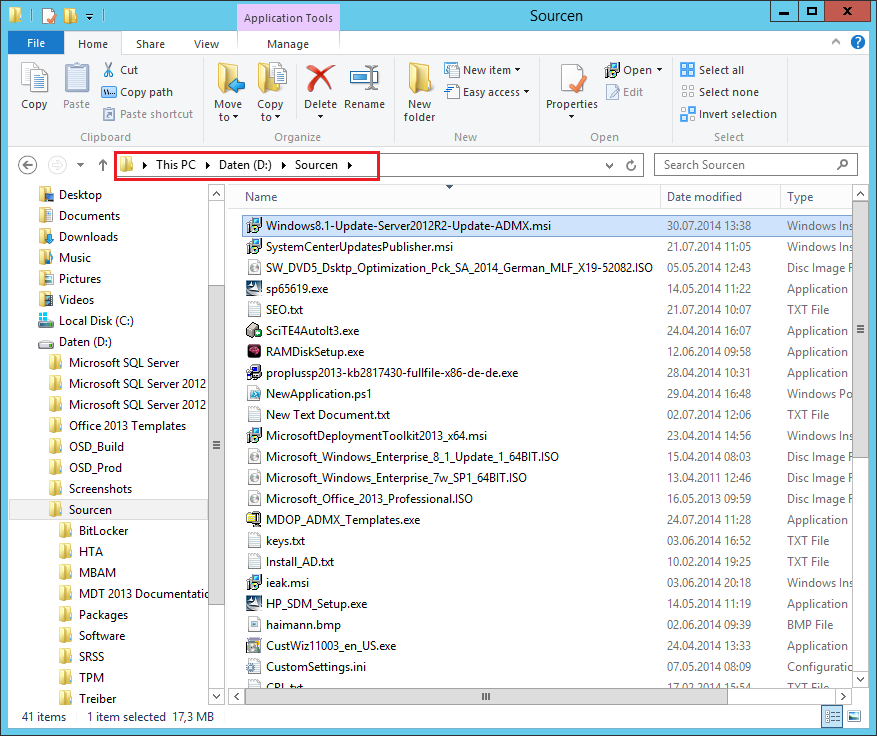

- Administrative Templates (.admx) for Windows 8.1 Update and Windows Server 2012 R2 Update von http://www.microsoft.com/de-DE/download/details.aspx?id=43413 nach D:\Sourcen herunterladen

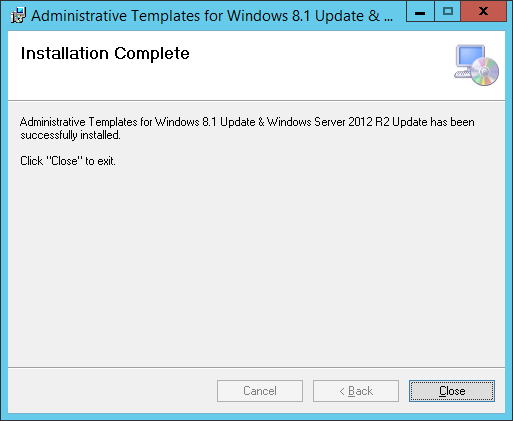

- Windows8.1-Update-Server2012R2-Update-ADMX.msi doppelklicken

- Den Anweisungen des Setup-Assistenten folgen

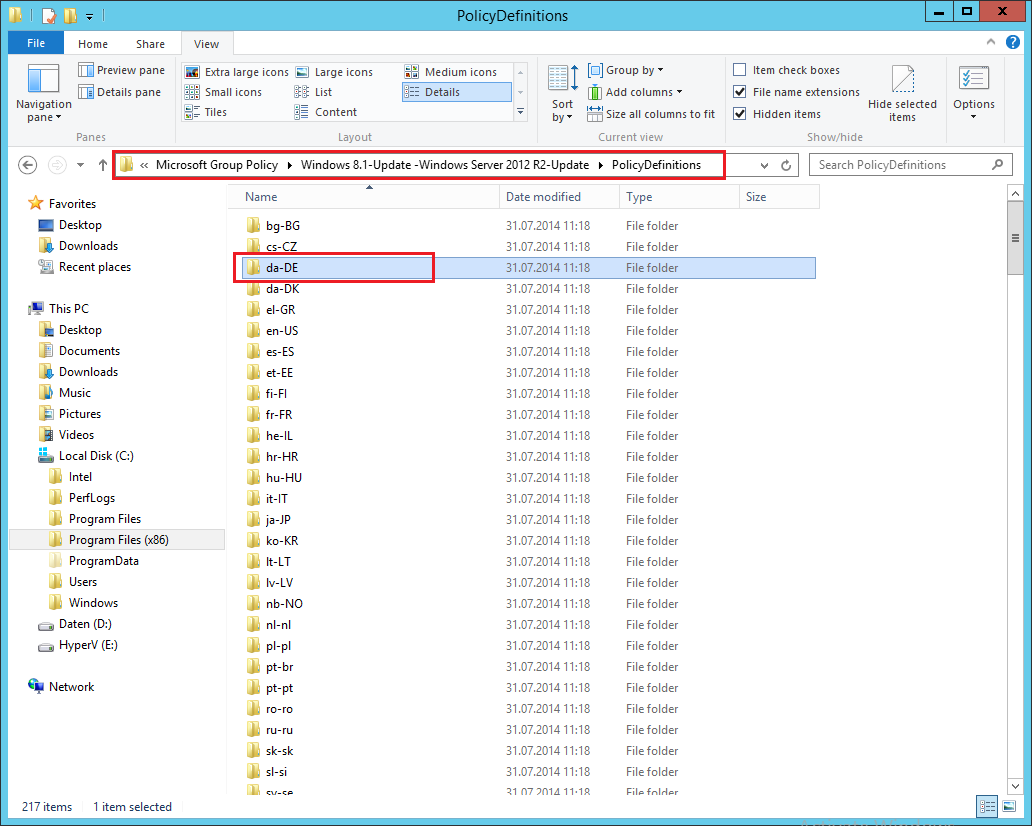

- Windows Explorer starten und nach C:\Program Files (x86)\Microsoft Group Policy\Windows 8.1-Update -Windows Server 2012 R2-Update\PolicyDefinitions wechseln

- Alle admx-Dateien und den gewünschten Sprachordner, mindestens aber en-us kopieren

- ACHTUNG: Bei meinem Test war die Bezeichnung des Ordners de-DE nicht korrekt! Von da-DE nach de-DE umbenennen!

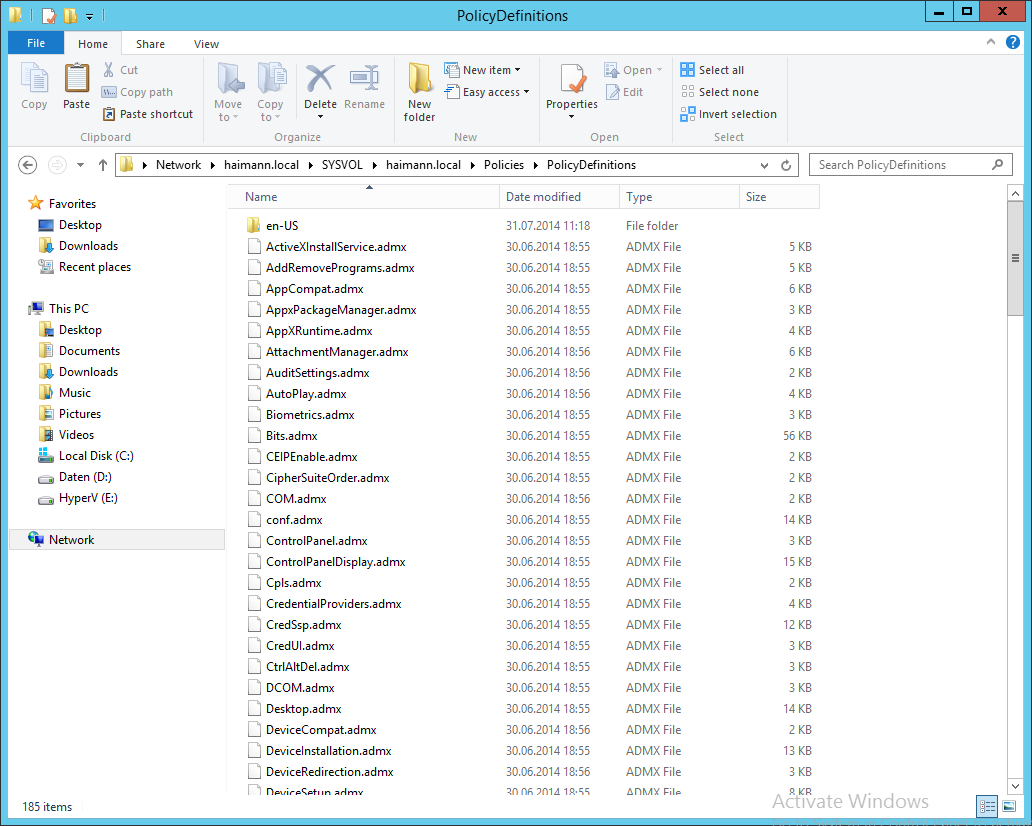

- Im Windows Explorer nach \\haimann.local\SYSVOL\haimann.local\Policies\PolicyDefinitions wechseln oder anlegen, falls noch nicht vorhanden

- Dateien und Sprachordner einfügen

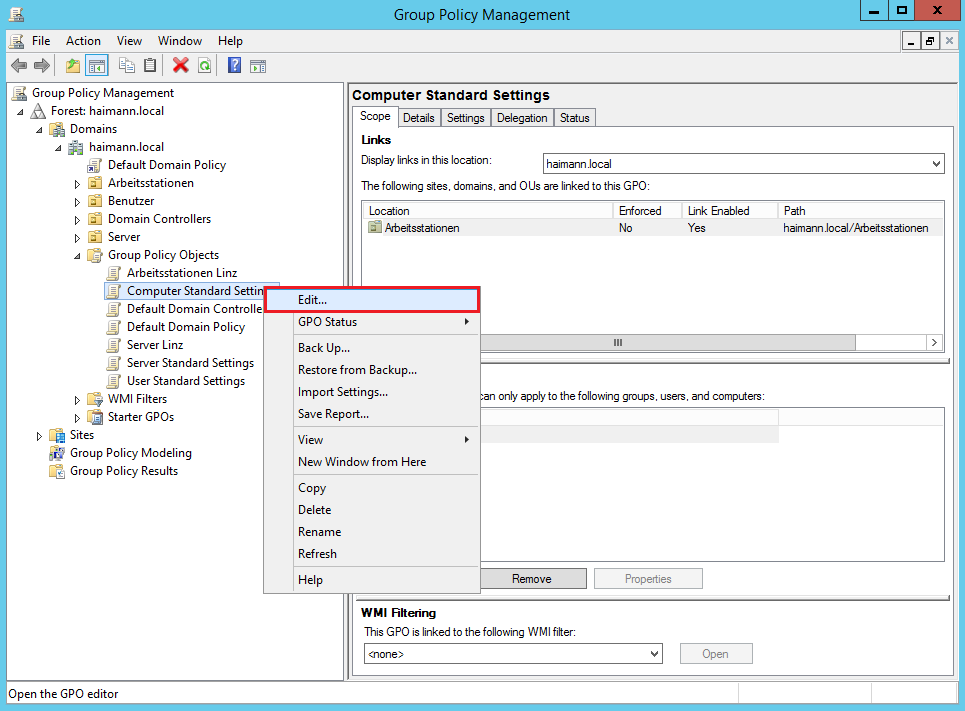

- Server Manager > Local Server > Tool > Group Policy Management

- Ein bestehendes Gruppenrichtlinienobjekt öffnen