Jetzt ist es endlich so weit: Ich werde die DirectAccess-Konfiguration fertigstellen und testen. Zuerst möchte ich, dass die Daten der DirectAccess-Verbindungen ein Jahr lang gespeichert werden. Im Anschluss deaktiviere ich, wie in Teil 27 beschrieben, 6to4. Wenn das erledigt ist, werde ich meinen DirectAccess-Client zuerst direkt ins Internet, dann hinter einen Router hängen. Das sollte die Szenarien des mobilen Datensticks und den Router daheim ganz gut darstellen.

DirectAccess-Konfiguration fertigstellen und testen – Schritte:

- DirectAccess-Reporting konfigurieren

- IPv6 Transition Technologies mittels Gruppenrichtlinien konfigurieren

- Outlook-Problem mittles Group Policy Preferences lösen

- DirectAccess in Action

- DirectAccess-Protokoll am Client abrufen

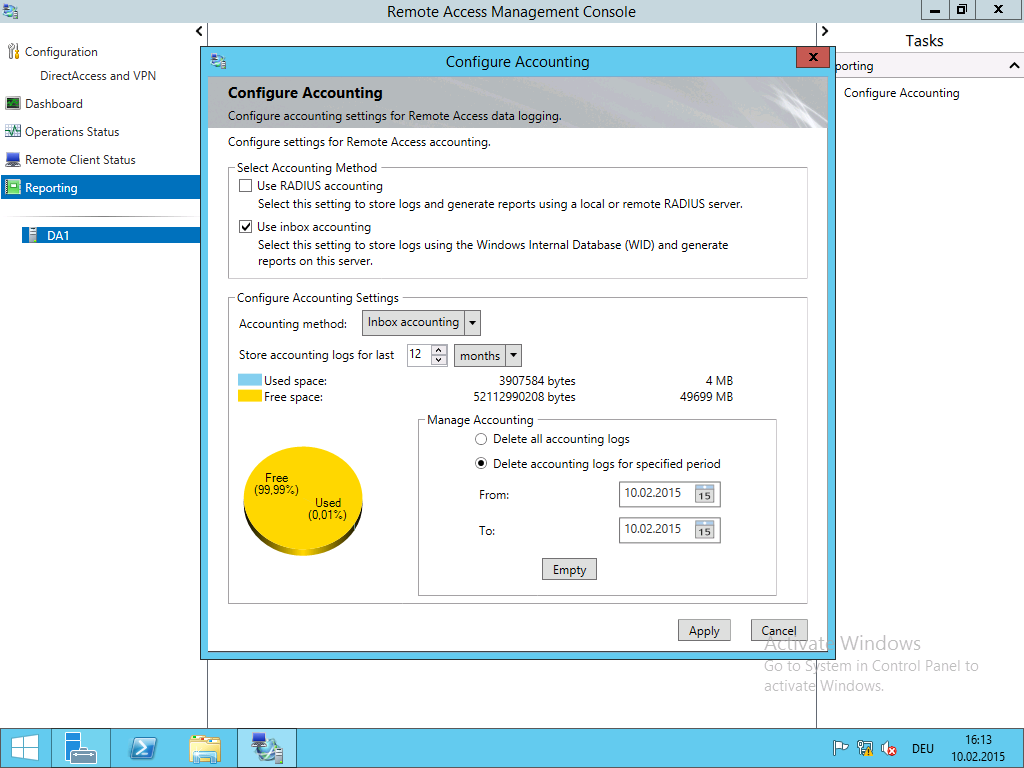

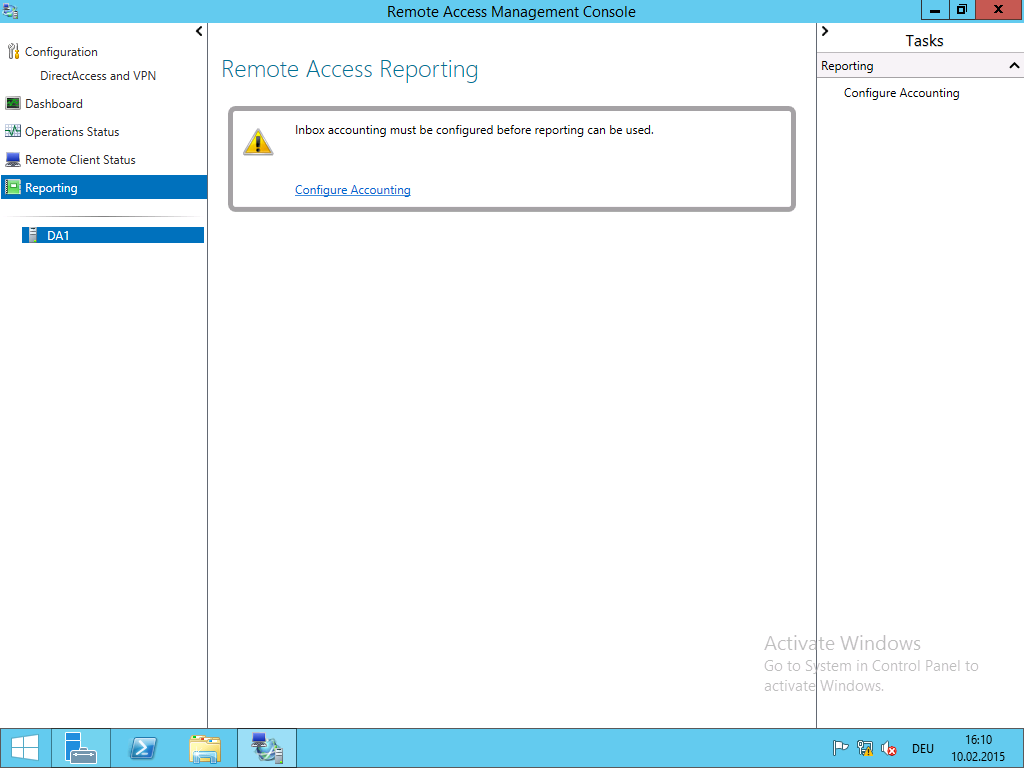

DirectAccess-Reporting konfigurieren

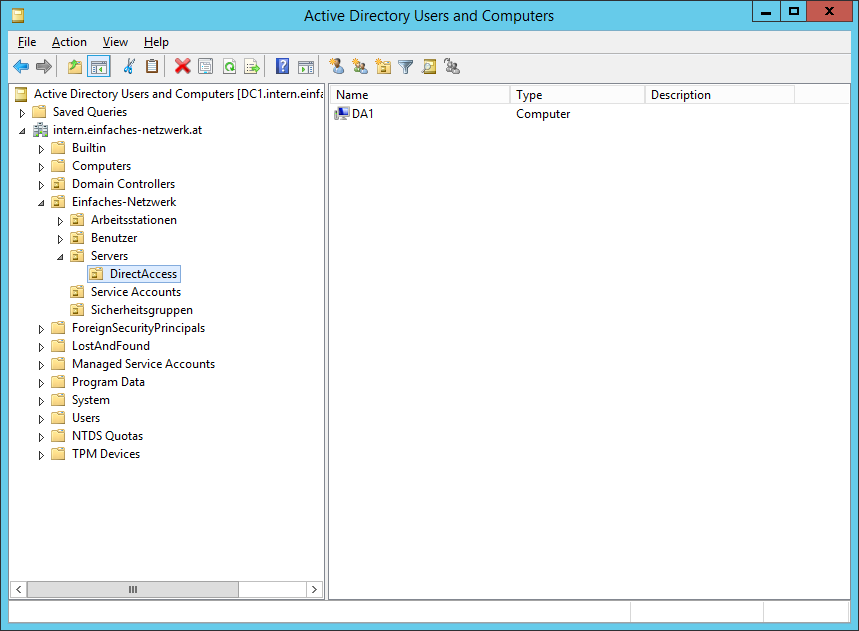

- Als Administrator an DA1 anmelden

- Server Manager > Tools > Remote Access Management

- Im linken Bereich auf Reporting klicken

- Im mittleren Bereich auf Configure Accounting klicken

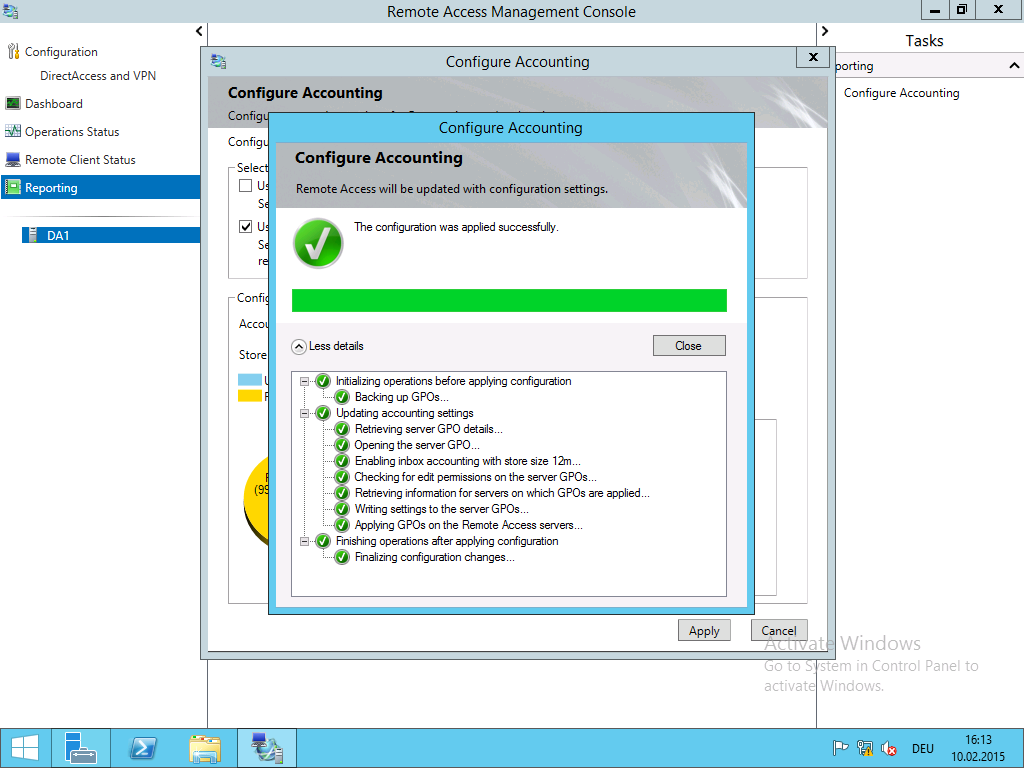

- Configure Accounting

- Start rechts anklicken > Run > gpupdate /force

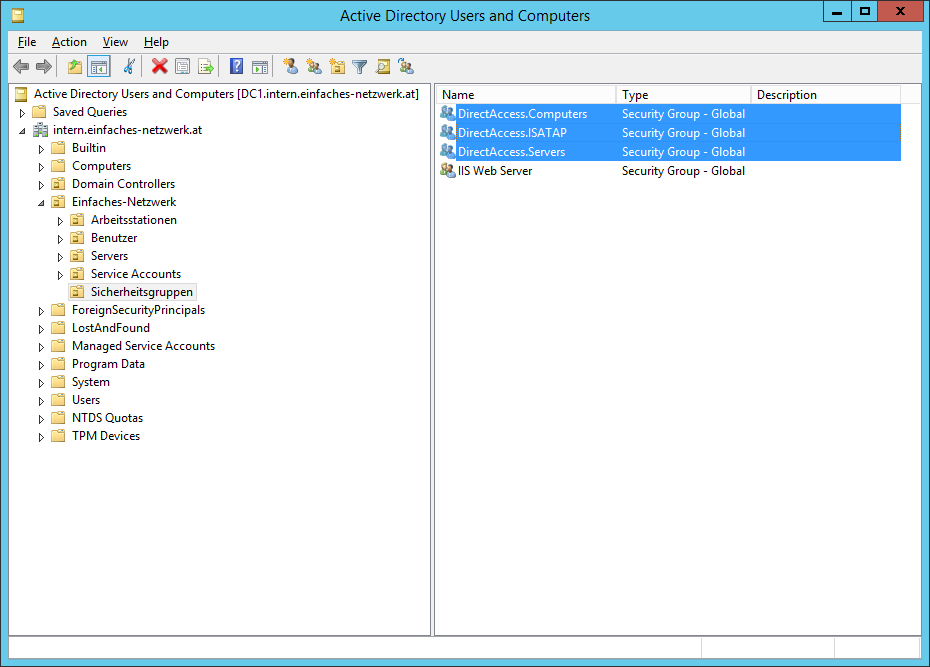

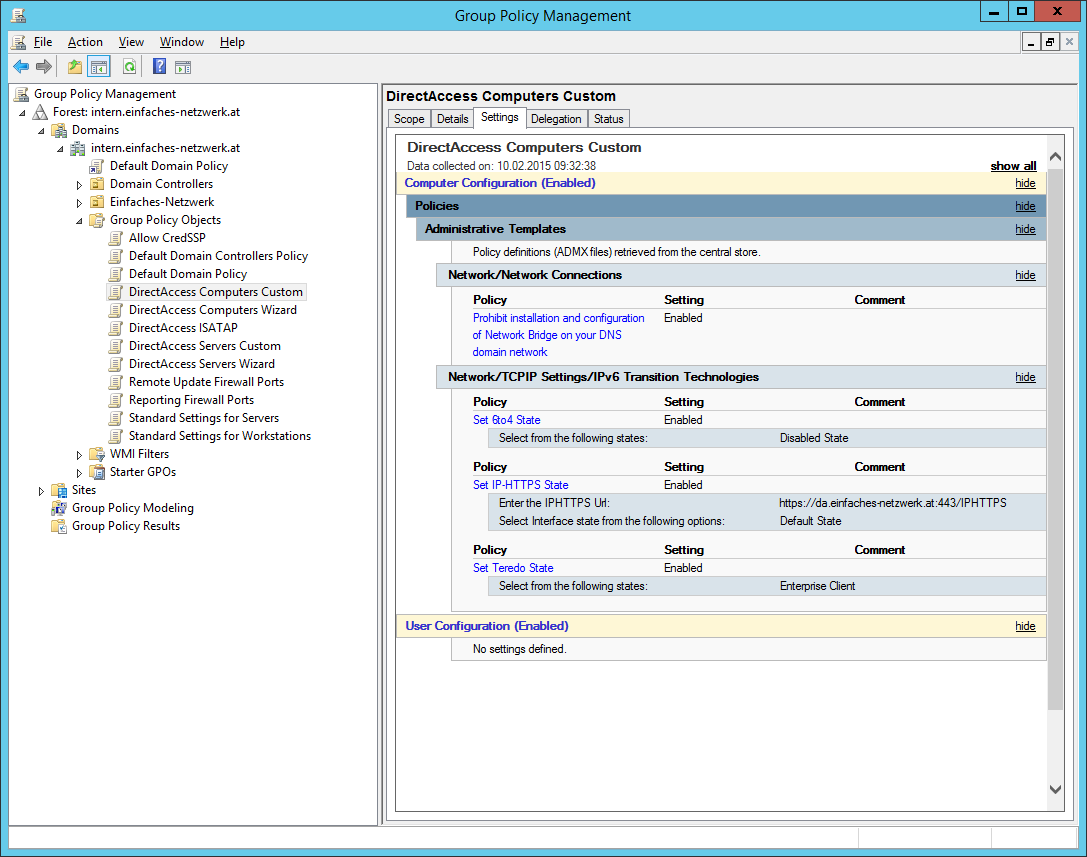

IPv6 Transition Technologies mittels Gruppenrichtlinien konfigurieren

- Als Administrator an APP1 anmelden

- Server Manager > Tools > Group Policy Management

- intern.einfaches-netzwerk.at\Group Policy Objects erweitern

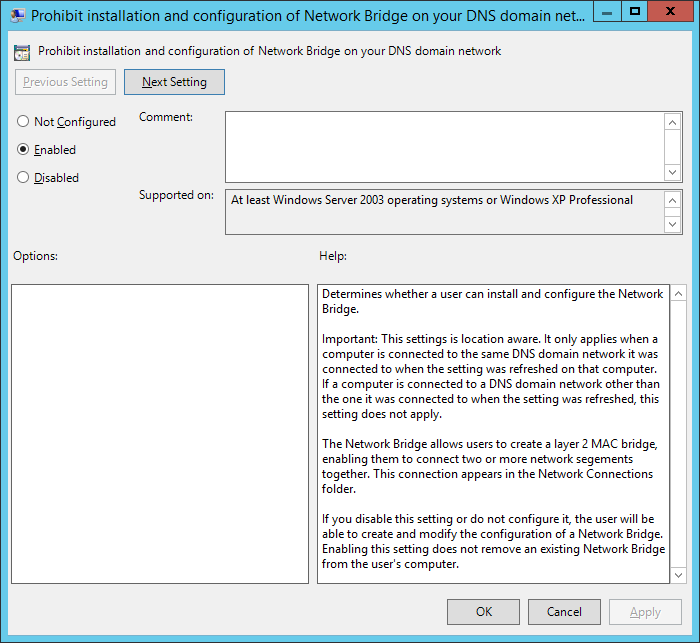

- GPO DirectAccess Computers Custom zum Bearbeiten öffnen

- Folgende Einstellungen vornehmen

- Computer Configuration\Policies\Administrative Templates\Network\Network Connections

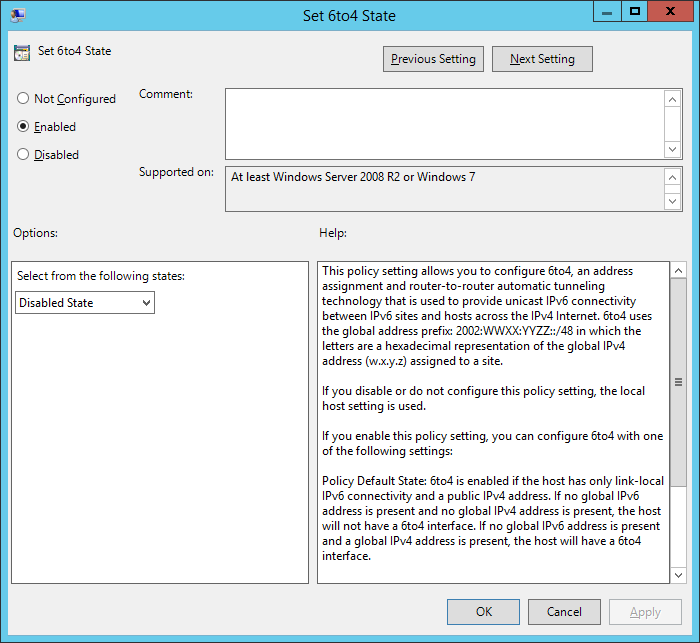

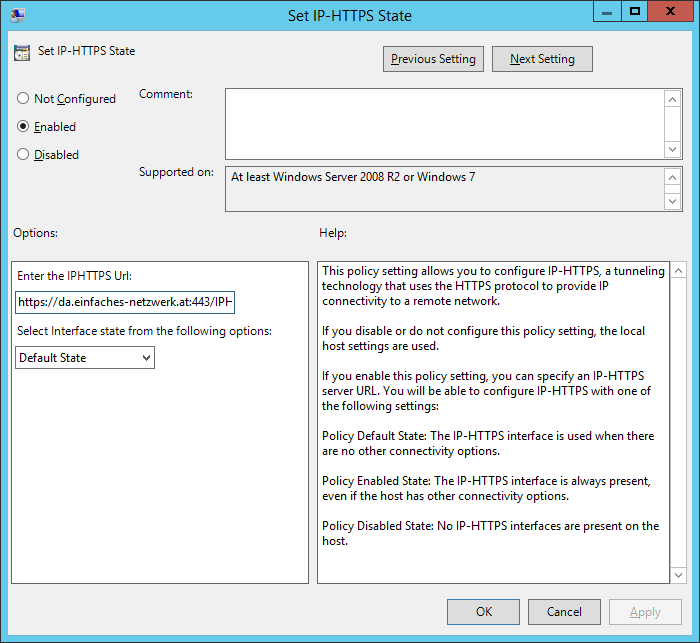

- Computer Configuration\Policies\Administrative Templates\Network\TCPIP Settings\IPv6 Transition Technologies\

- Set 6to4 State

- Set IP-HTTPS State

- Set Teredo State

- Enabled

- Select from the following states: Enterprise Client

- Alle Fenster schließen

Outlook-Problem mittles Group Policy Preferences lösen

Sollte Outlook über DirectAccess nicht funktionieren, muss auf den Clients folgender Registry-Eintrag gesetzt werden:

- Outlook 2007

- HKEY_CURRENT_USER\Software\Microsoft\Office\12.0\Outlook\RPC

- Outlook 2010

- HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Outlook\RPC

- Outlook 2013

- HKEY_CURRENT_USER\Software\Microsoft\Office\15.0\Outlook\RPC

REG_DWORD > DefConnectOpts > Wert 1 (bei Bedarf Wert 0 testen)

Am einfachsten lässt sich das mittels Group Policy Preferences lösen.

DirectAccess in Action

- Als USER1 an CLIENT1 am Unternehmensnetzwerk anmelden

- Start rechts anklicken > Ausführen > gpupdate /force

Weiterlesen