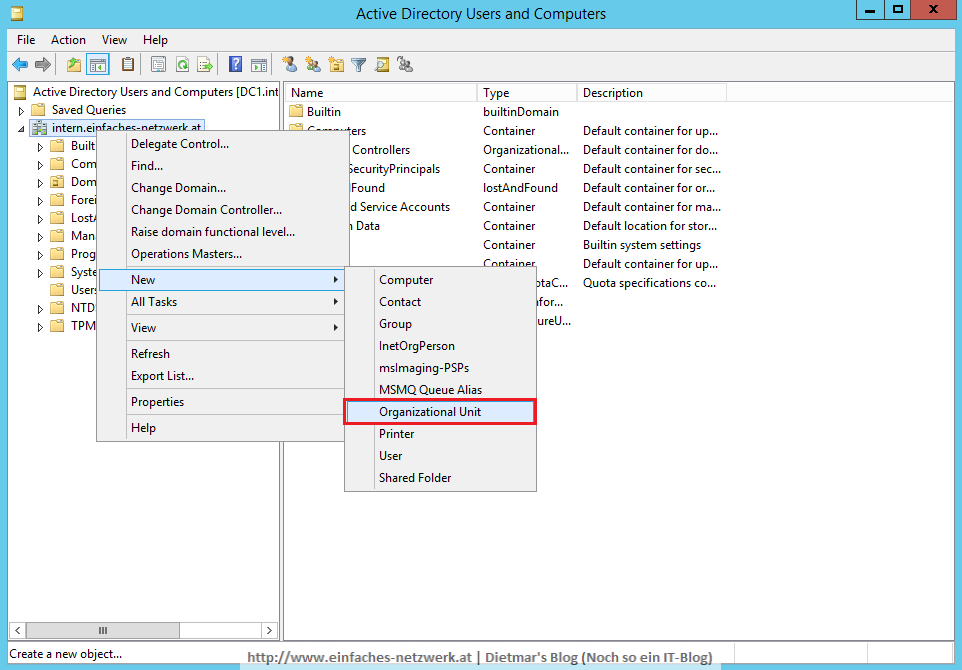

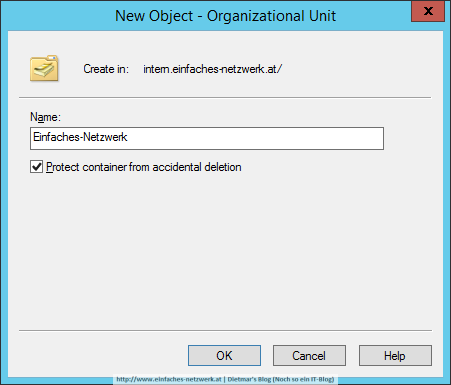

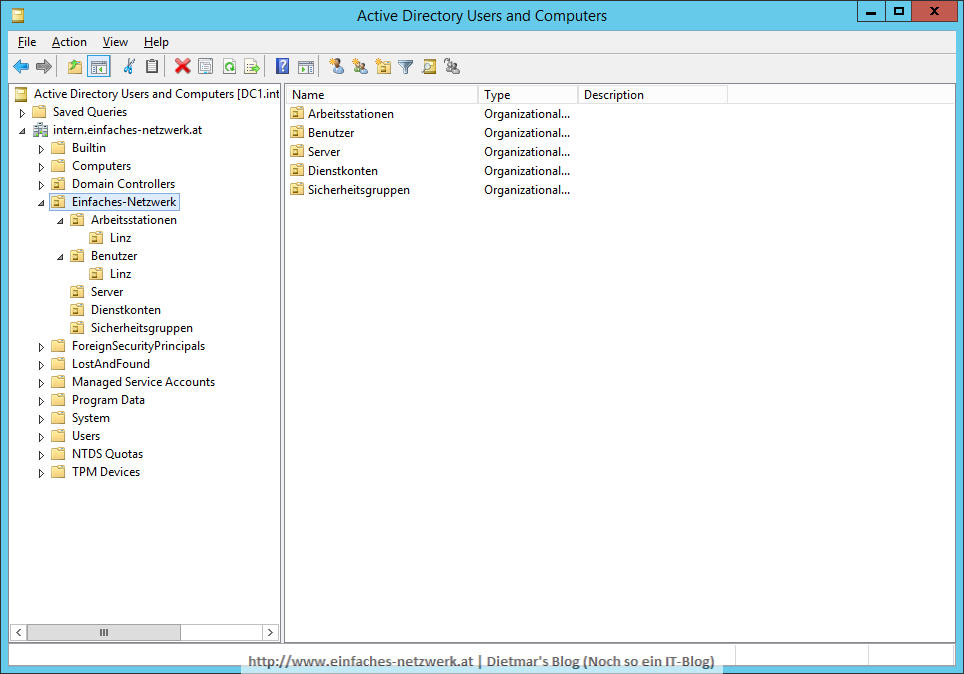

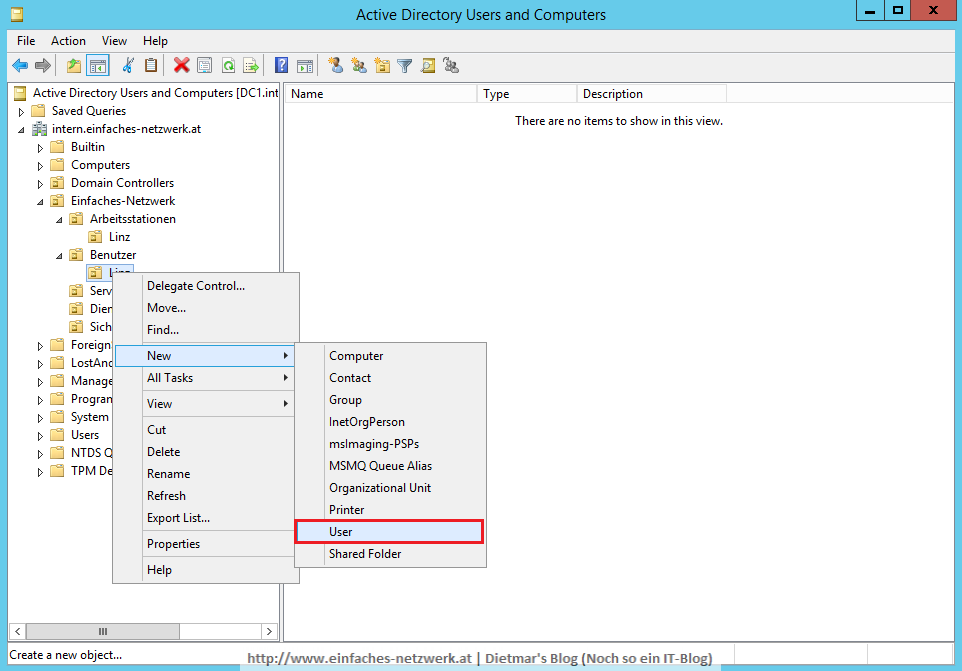

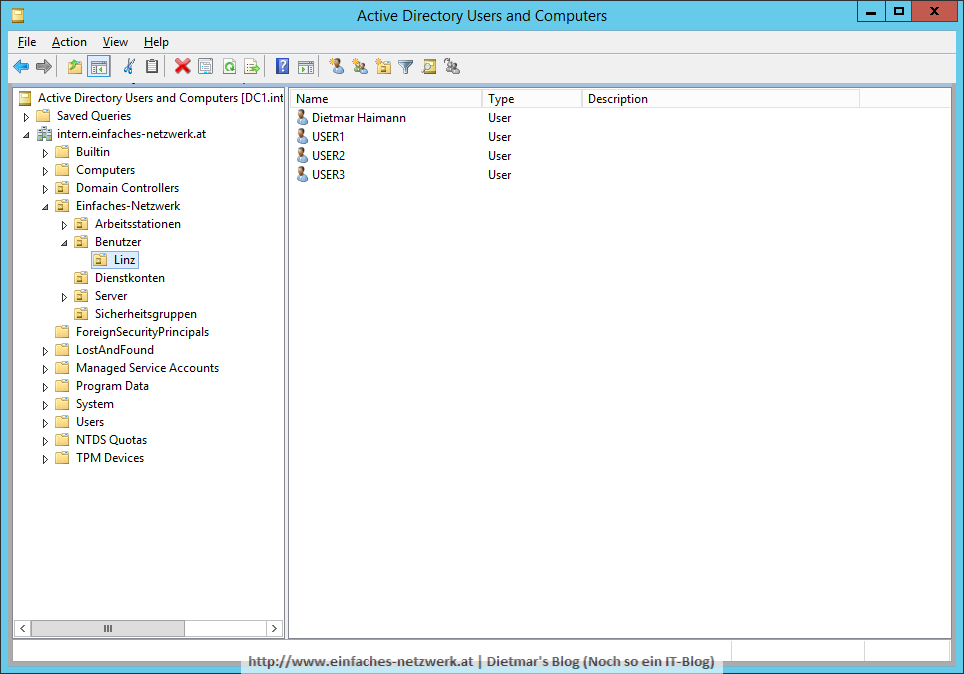

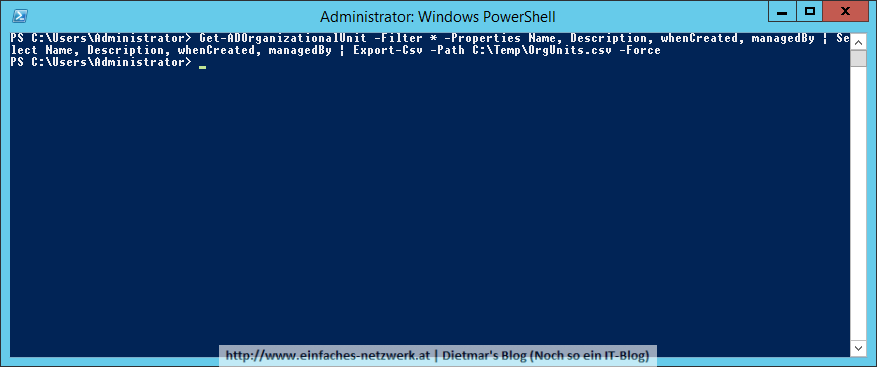

Weil es bereits eine Menge Informationen zu den Grundlagen der Gruppenrichtlinien gibt, werde ich mich hier kurz halten und die wichtigsten Punkte zusammenfassen. Die OU-Struktur habe ich in Teil 5 vorbereitet.

Warum Gruppenrichtlinien eingesetzt werden sollen

- Kosten reduzieren

- Konfiguration der Arbeitsstationen und Server kontrollieren

- Die Produktivität der Benutzer unterstützen

- Sicherheit gewährleisten

Voraussetzungen

- Active Directory Domain Services (AD DS)

- Arbeitsstationen müssen Mitglied der Domäne sein

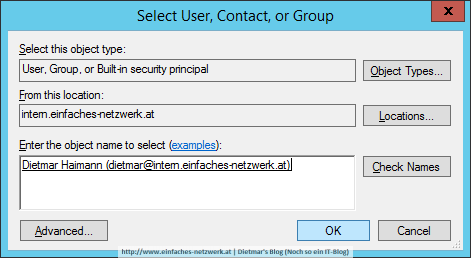

- Benutzer muss sich mit einem Domänenkonto anmelden

- Berechtigung zum Bearbeiten der Gruppenrichtlinien

- Die Group Policy Management-Console (GPMC), Bestandteil der Remoteserver-Verwaltungstools (RSAT)

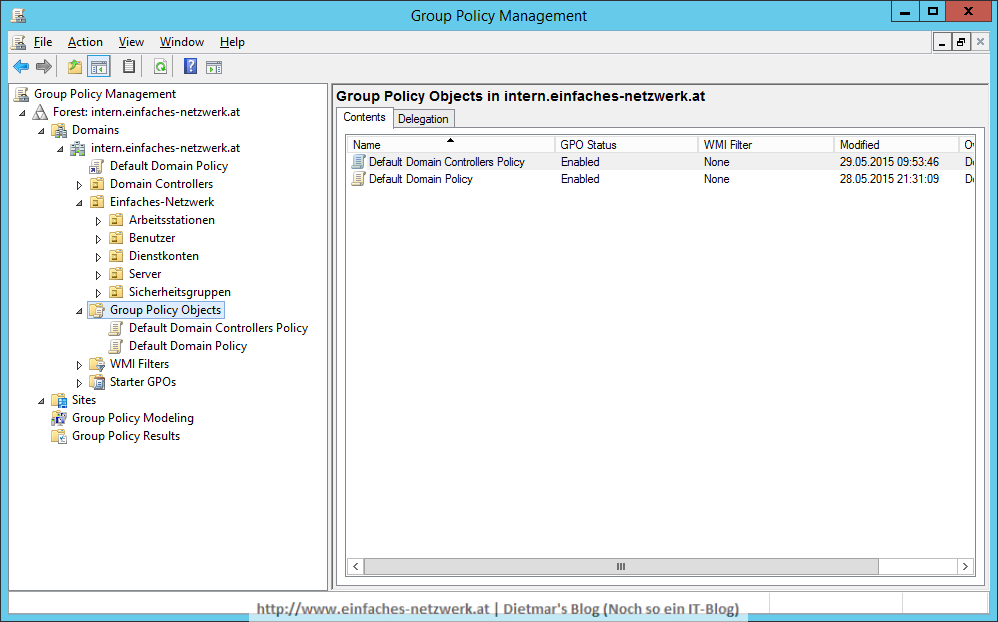

Gruppenrichtlinienobjekte (GPO, Group Policy Objects)

- Beinhalten die Einstellungen selbst

- Standard-GPOs

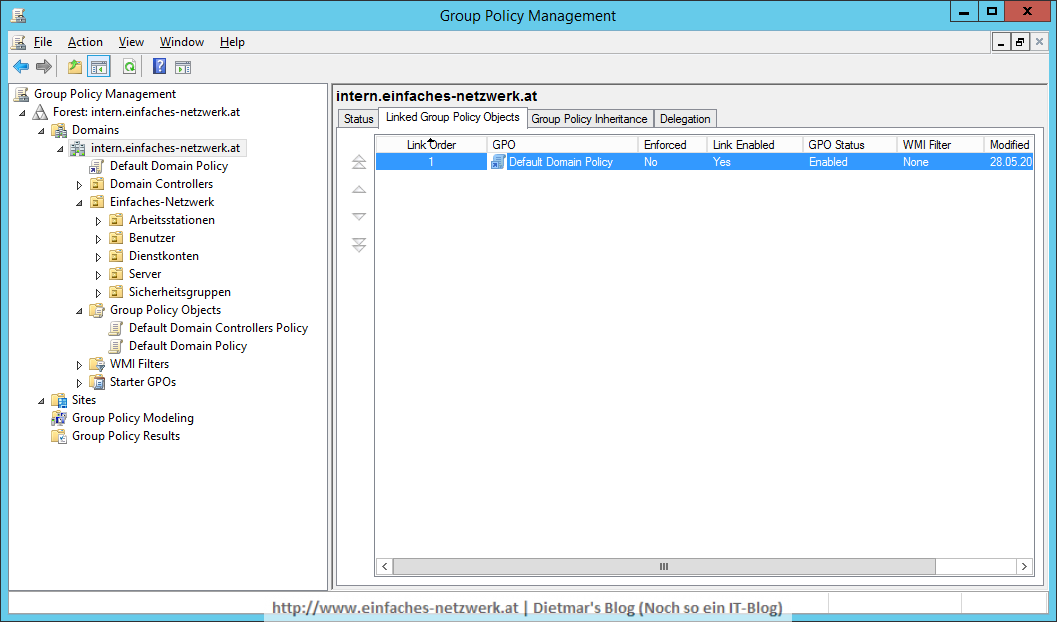

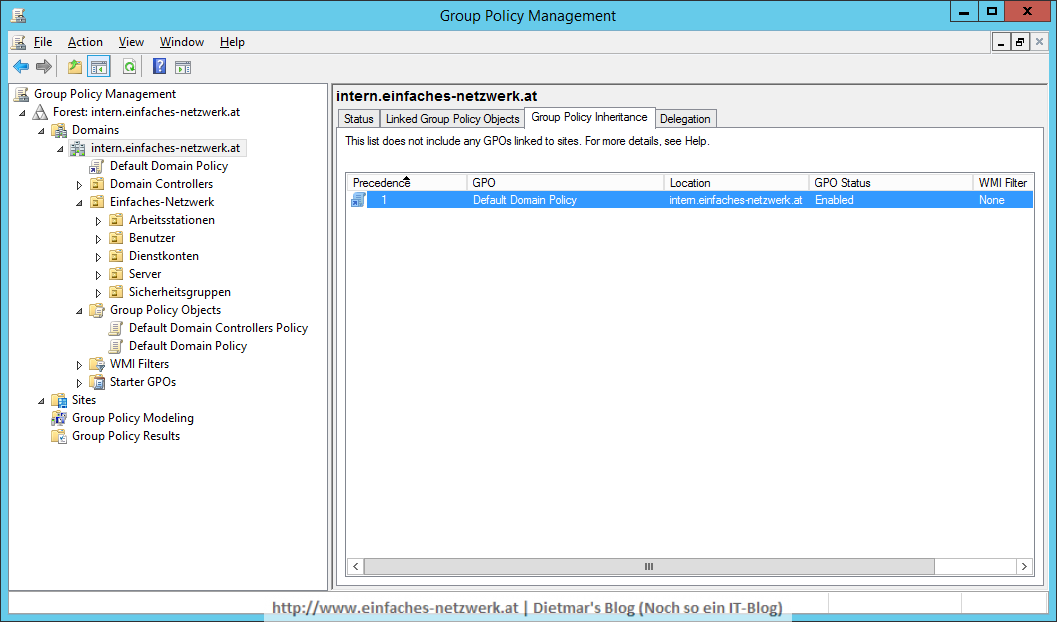

Verknüpfung von Gruppenrichtlinien

- GPOs können an Sites, Domänen und OUs verknüpft werden

- GPOs erfüllen keinen Zweck, wenn sie nicht verknüpft sind

Vererbung von Gruppenrichtlinien

- Mit der Domäne verknüpfte GPOs vererben ihre Einstellungen an alle OUs und untergeordnete OUs

- Mit einer OU verknüpfte GPOs vererben ihre Einstellungen an alle untergeordneten OUs

- GPOs können ihre Einstellungen nicht nach oben vererben

- Sind in mehreren GPOs die gleichen Einstellungen, wird die Einstellung der GPO mit dem höheren Rang übernommen

- Je näher das GPO beim Objekt, je höher der Rang

- untergeordnete OU > höchster Rang > vor

- OU > vor

- Domäne > vor

- Sites

- Die Vererbung kann unterbrochen werden > Vererbung deaktivieren (Block Inheritance)

- Die Rangfolge kann unterbrochen werden > kein Vorrang (Enforced)

- Wichtig: So einfach wie möglich halten, sonst kann man schnell die Übersicht verlieren!

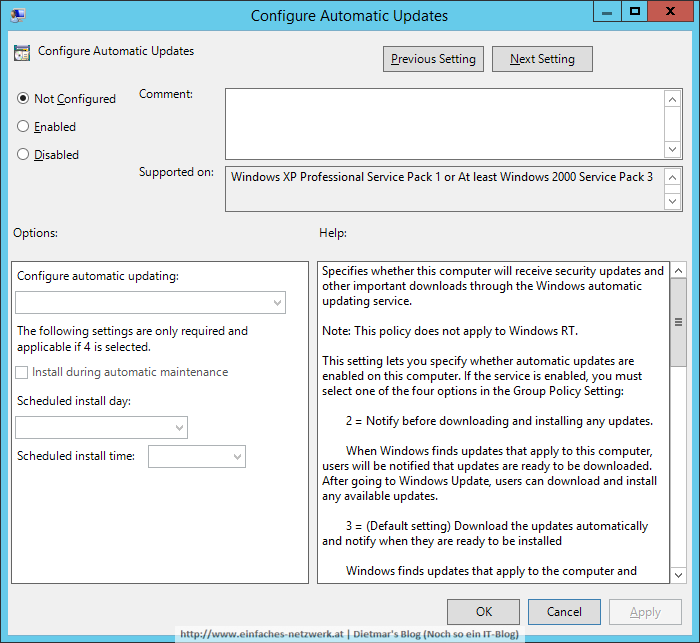

Gruppenrichtlinien-Einstellungen

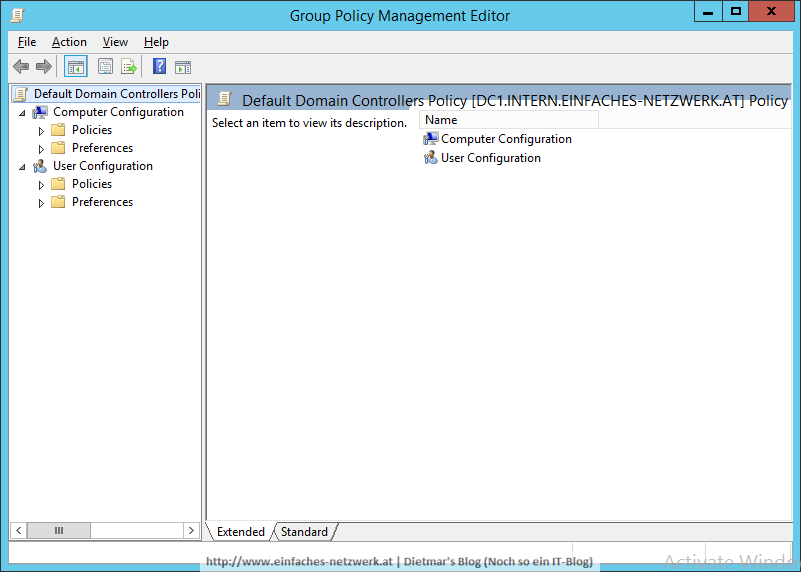

- Ein GPO besteht aus zwei Teilen:

- Computerkonfiguration

- Benutzerkonfiguration

- Unter Computer- und Benutzerkonfiguration befinden sich folgende Ordner

- Policy-Einstellungen:

Update der Gruppenrichtlinien

- Computereinstellungen beim Neustart

- Benutzereinstellungen beim Anmelden des Benutzers

- Danach in der Regel alle 90 Minuten +/- 30 Minuten

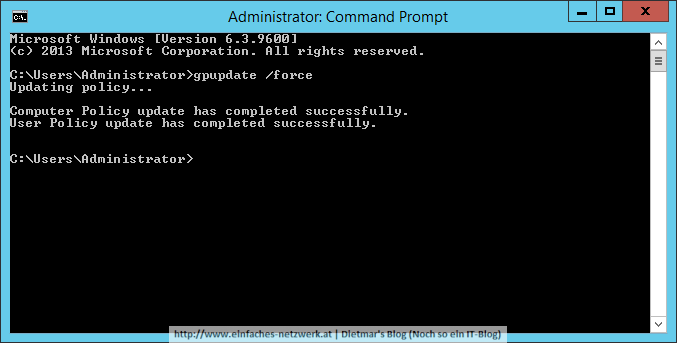

- Manuelles Updaten der Gruppenrichtlinien mit gpupdate

- gpupdate /force erzwingt das erneute Anwenden aller Einstellungen

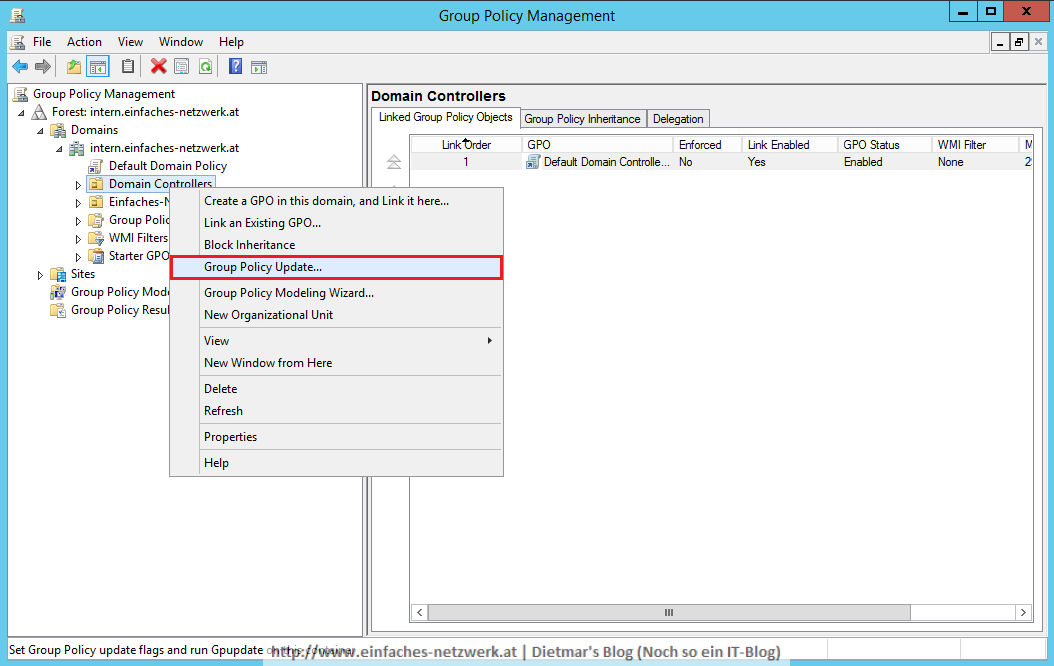

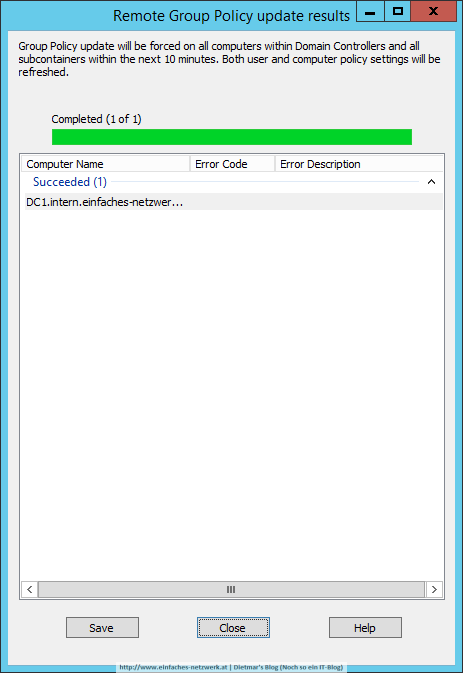

Remote Group Policy Update

- Als Administrator an DC1 anmelden

- Server Manager > Tools > Group Policy Management

- intern.einfaches-netzwerk.at\Domain Controllers rechts anklicken > Group Policy Update…

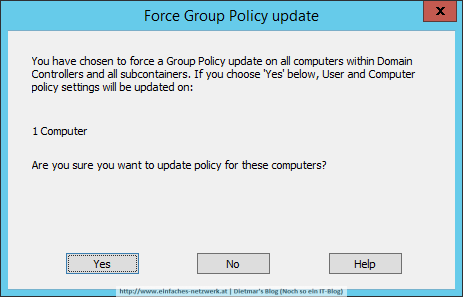

- Force Group Policy update > Yes

- Results > Close

Grundlegende Aufgaben als Gruppenrichtlinien-Administrator

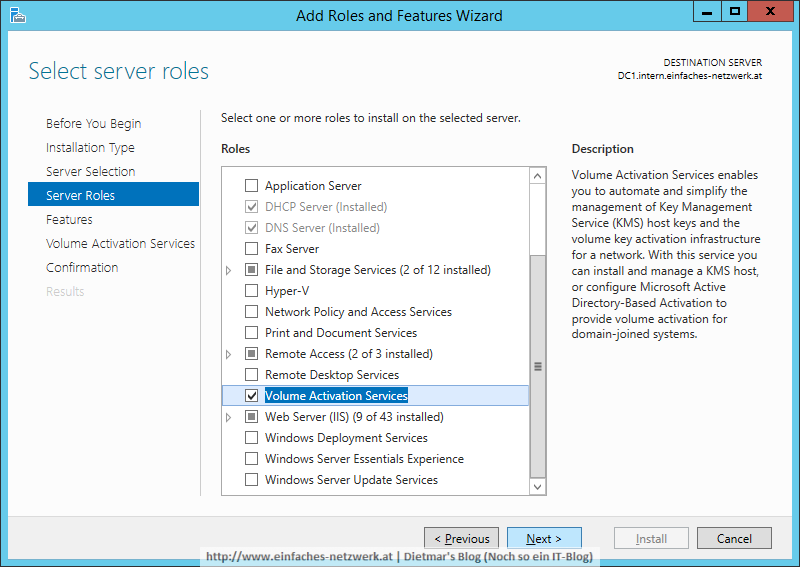

- Installation der Remoteserver-Verwaltungstools

- GPO erstellen, bearbeiten, löschen

- GPO verknüpfen, trennen

- Clients updaten

- GPOs sichern und wiederherstellen