Als Client003 verwende ich mein HP EliteBook 8560p. Am Ende des Windows Deployments soll das Notebook mit BitLocker verschlüsselt sein. Als Grundlage für die Einstellungen verwende ich den Microsoft Technet-Artikel Best Practices for BitLocker in Windows 7. Die größte Herausforderung dabei ist die Aktivierung des TPM-Chips im BIOS ohne Benutzereingaben.

BitLocker mit MDT aktivieren – Schritte:

- HP Software herunterladen und konfigurieren

- Active Directory zum Speichern der TPM Ownership-Informationen vorbereiten

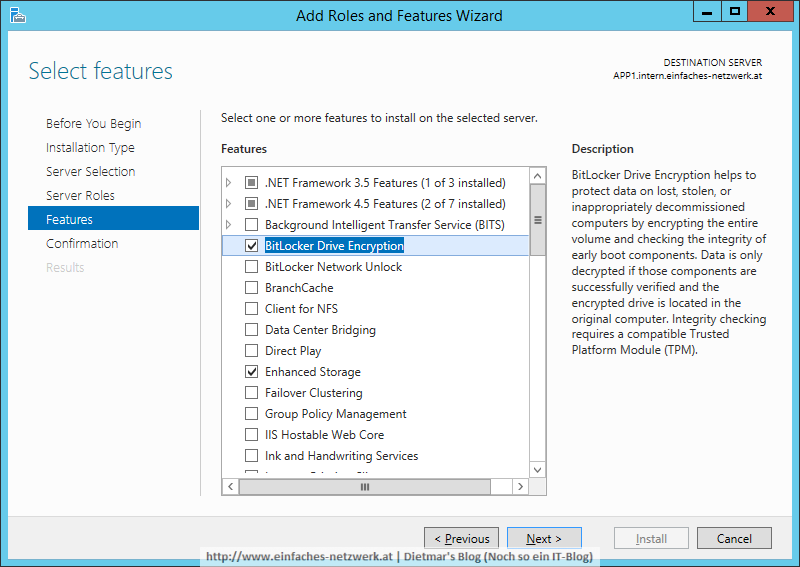

- BitLocker Drive Encryption-Features installieren

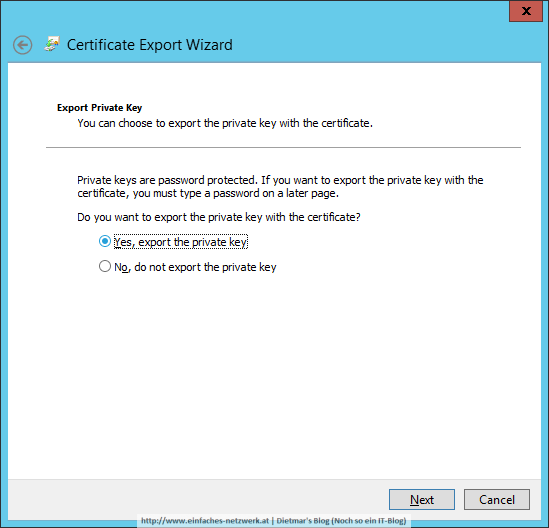

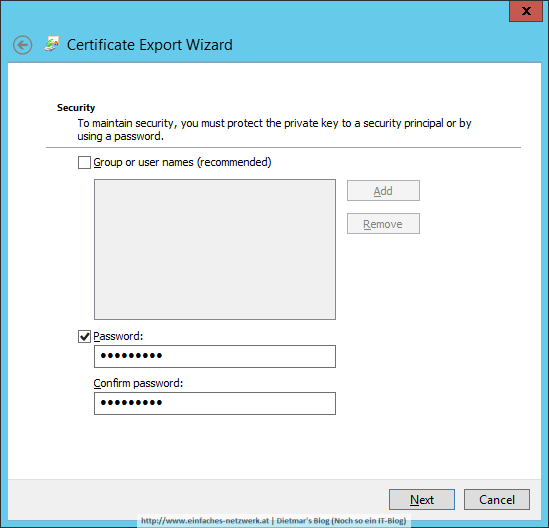

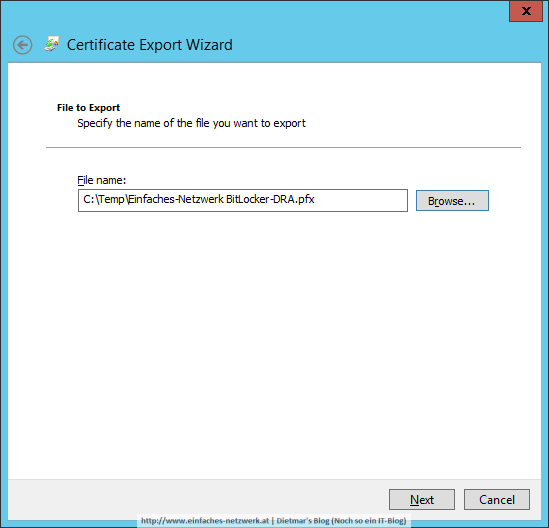

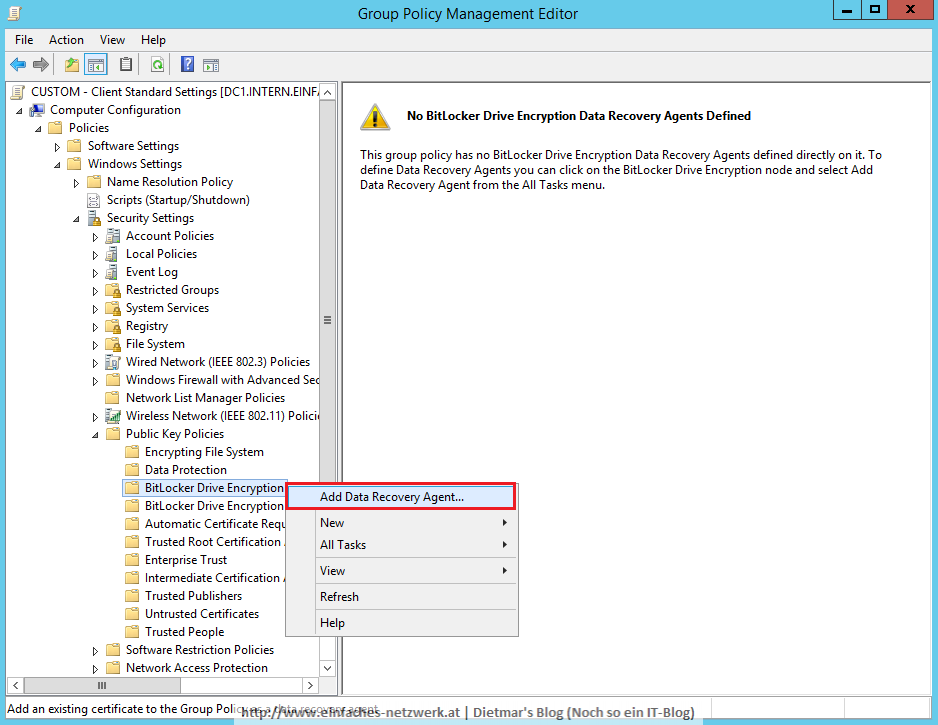

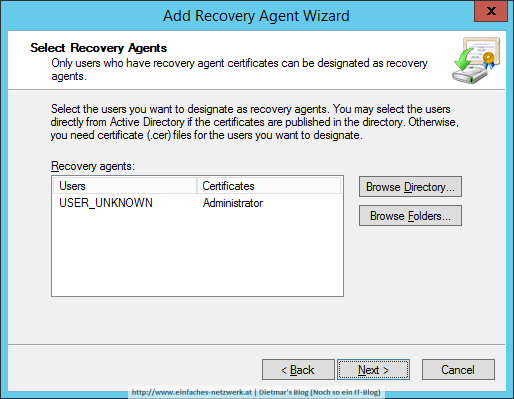

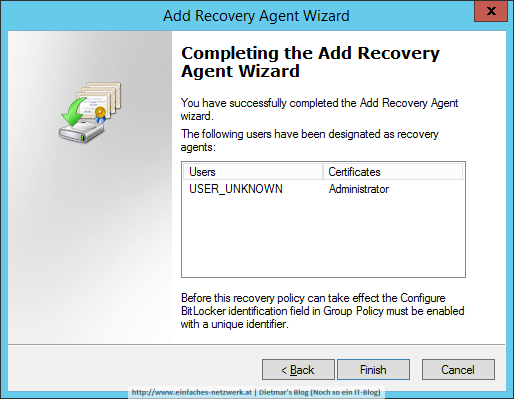

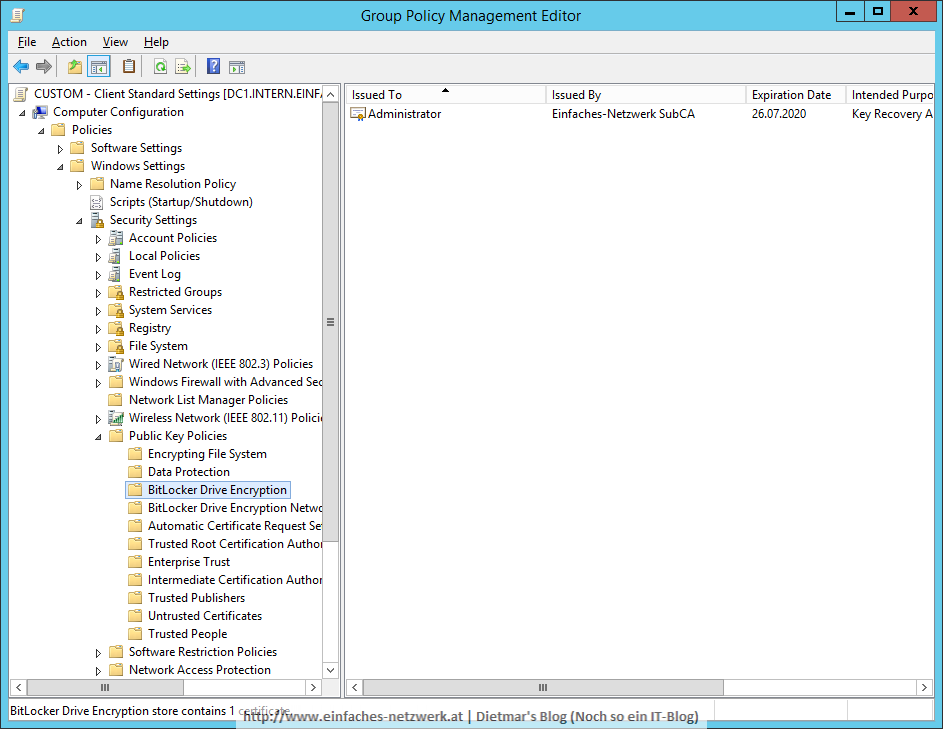

- Gruppenrichtlinien für BitLocker konfigurieren

- Anwendungen in MDT zur OSD Prod Share hinzufügen

- Task Sequence konfigurieren

- CustomSettings.ini anpassen

- Notebook mit BitLocker aufsetzen

HP Software herunterladen und konfigurieren

- Als Administrator an Client003 anmelden

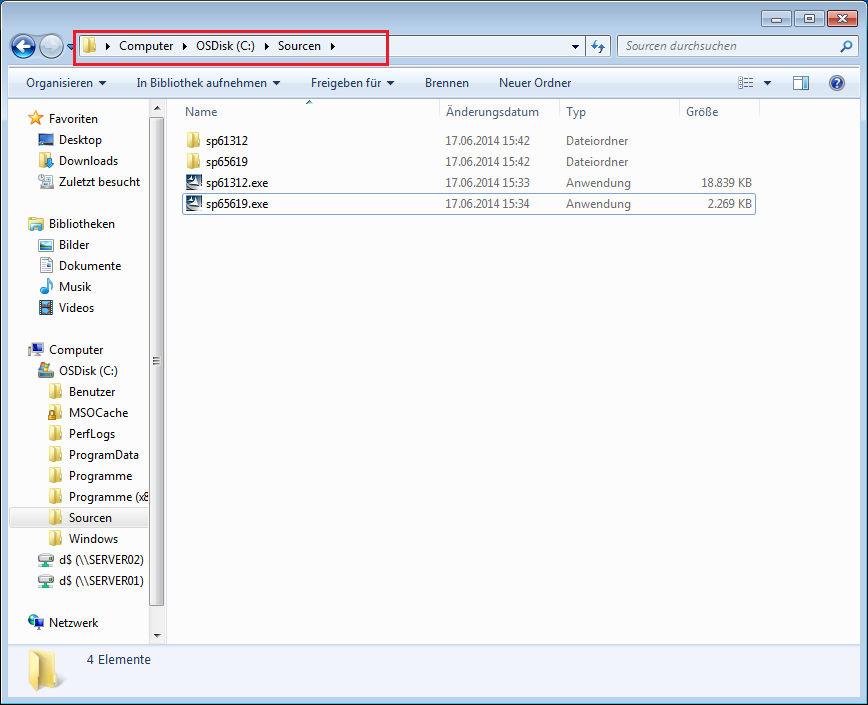

- HPQPswd Anwendung (sp61312.exe) von ftp://ftp.hp.com/pub/softpaq/sp61001-61500/sp61312.exe nach C:\Sourcen herunterladen und mit 7-Zip entpacken

- BIOS Configuration Utility (sp65619.exe) von http://ftp.hp.com/pub/softpaq/sp65501-66000/sp65619.exe nach C:\Sourcen herunterladen und mit 7-Zip entpacken

- In den Ordner C:\Sourcen\sp65619 wechseln

- Setup.exe doppelklicken Weiterlesen