AlwaysOn VPN

Microsoft hat die Entwicklung von DirectAccess eingestellt und bevorzug die Verwendung von Windows 10 AlwaysOn VPN für Zugriffe auf das Firmennetzwerk von Unterwegs. Eine Empfehlung zum Wechsel zu AlwaysOn VPN gibt es hier: DirectAccess network performance in Windows. AlwaysOn VPN hat DirectAccess gegenüber ettliche Vorteile und meiner Meinung nach nur einen Nachteil, der eigentlich keiner mehr ist: Es funktioniert nur mit Windows 10. Spätestens Anfang 2020 sollte das aber kein Thema mehr sein. Siehe hier:

- AlwaysOn VPN enhancements

- 3 Important Advantages of AlwaysOn VPN over DirectAccess

- 5 Things DirectAccess Administrators Should Know About AlwaysOn VPN

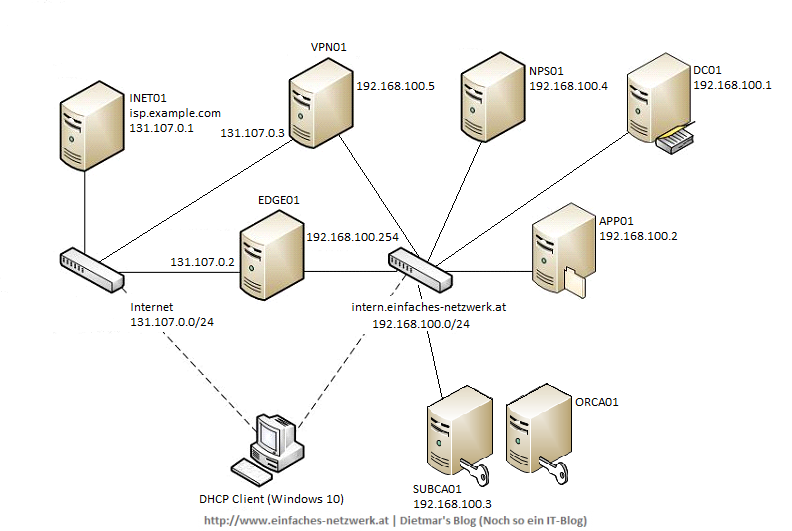

Infrastruktur

- Meine Laborumgebung habe ich mit Hilfe des Whitepapers Test Lab Guide: Windows Server 2012 R2 Base Configuration erstellt

- Für die Konfiguration von Always On VPN verwende ich das Whitepaper AlwaysOn VPN Deployment Guide und viele Beiträge in diversen Blogs (siehe unten)

Serverlandschaft

- DC01

- Windows Server 2016

- 192.168.100.1

- AD DS, DNS, DHCP

- Domain: intern.einfaches-netzwerk.at

- ORCA01 (Offline Root CA)

- Windows Server 2016

- Certificate Services

- kein Mitglied in der Domain

- SUBCA01

- Windows Server 2016

- 192.168.100.3

- Active Directory Certificate Services

- Konfiguration einer PKI-Infrastruktur siehe

- Teil 5: Two-Tier PKI Hierachy Offline Root CA konfigurieren

- Zu beachten: in Teil 5ff habe ich die SubCA auf dem Server APP1 installiert. In diesem Kapitel ist die SubCA am Server SUBCA01 installiert. Die Schritte sind entsprechend anzupassen!

- Teil 5: Two-Tier PKI Hierachy Offline Root CA konfigurieren

- Konfiguration einer PKI-Infrastruktur siehe

- Domain: intern.einfaches-netzwerk.at

- APP01

- EDGE01

- Windows Server 2016

- 192.168.100.254 / 131.107.0.2

- Routing

- Domain: intern.einfaches-netzwerk.at

- NPS01

- Windows Server 2016

- 192.168.100.4

- Network Policy and Access Services (NPS)

- Domain: intern.einfaches-netzwerk.at

- VPN01

- Windows Server 2016

- 192.168.100.5 / 131.107.0.3

- Remote Access

- Domain: intern.einfaches-netzwerk.at

- INET01

- Windows Server 2016

- 131.107.0.1

- DNS, DHCP, IIS (Konfiguration siehe Test Lab Guide: Windows Server 2012 R2 Base Configuration)

- Domain: isp.example.com

- CLIENT01

- Windows 10 1803

- DHCP intern und extern

- Domain: intern.einfaches-netzwerk.at

Netzwerkplan

Literatur

https://www.einfaches-netzwerk.at/ https://www.windows-noob.com/forums/topic/16252-how-can-i-configure-pki-in-a-lab-on-windows-server-2016-part-1/ https://directaccess.richardhicks.com/ https://www.petenetlive.com/KB/Article/0001399 https://4sysops.com/archives/always-on-vpn-directaccess-for-windows-10/ https://docs.microsoft.com/en-us/windows-server/remote/remote-access/vpn/always-on-vpn/

Scripte

https://github.com/DHaimann/einfaches-netzwerk.at/tree/master/AlwaysOn%20VPN

Danke für die gute Zusammenfassung und die einzelnen Kapitel zu Always On VPN. Wir überlegen auch gerade das einzusetzen, allerdings sehe ich noch weitere Nachteile. Könntest du ja ggf. oben in der Einleitung ergänzen.

-Einrichtung etwas gewöhnungsbedürftig, da nur sinnvoll via Intune oder SCCM. Die Powershell-Variante kommt für größere Unternehmen eher nicht in Frage. Eine native Einrichtung via Gruppenrichtlinien wäre wünschenswert. DirectAccess bietet das.

-bei der Device-Tunnel-Konfiguration (und diese ist deutlich sinnvoller als die User-Tunnel) die bekannten Nachteile, dass es nicht funktioniert, wenn die Ports 500 und 4500 gesperrt sind

Hallo,

zuerst einmal, ich finde die Anleitung gut gelungen und übersichtlich. Kompliment.

Allerdings hänge ich gerade hier bei diesem Schritt:

https://www.einfaches-netzwerk.at/always-on-vpn-verwaltung-der-zertifikate/#Zertifikatsvorlage_fuer_die_Benutzerauthentifizierung_erstellen

Dort soll man sich auf die CA von SUBCA01 einloggen und Zertifikatvorlagen konfigurieren, allerdings wurde zuvor keine CA dort eingerichtet, es wurde alles auf APP01 gemacht. Habe ich da eventuell etwas übersehen?

Viele Grüße,

Oliver

Hallo! Vielen Dank fürs Lesen! In der Übersicht von AlwaysOn VPN https://www.einfaches-netzwerk.at/always-on-vpn-ueberblick/ siehst du, dass die SubCA01 als Voraussetzung angeführt ist.

Hallo Dietmar,

vielen Dank für die schnelle Antwort 🙂

Ja, da sehe ich sie, und auch den Teil 5ff, in dem ja die Konfigurationen der CAs beschrieben werden. Daher ging ich davon aus, dass dort auch die SUBCA01 eingerichtet würde. Dort wird aber nur APP01 als CA eingerichtet. Ich gehe davon aus, dass SUBCA01 ebenso wie APP01 eingerichtet wird und dann entsprechend den Links dann die entsprechenden Templates bekommt.

Denn wenn ich dies nicht tue und weiter mit APP01 arbeite, sprich dort die Templates einrichte, dann bekomme ich spätestens beim SSLforSSTP bei der CA diese Meldung:

„Zertifikat nicht ausgestellt (Verweigert) Verweigert vom Richtlinienmodul Der öffentliche Schlüssel erfüllt nicht die Mindestgröße, die von der angegebenen Zertifikatvorlage gefordert wird. 0x80094811 (-2146875375 CERTSRV_E_KEY_LENGTH)

Zertifikatanforderungsverarbeitung: Der öffentliche Schlüssel erfüllt nicht die Mindestgröße, die von der angegebenen Zertifikatvorlage gefordert wird. 0x80094811 (-2146875375 CERTSRV_E_KEY_LENGTH)

Verweigert vom Richtlinienmodul“

Da hast du recht. Wenn du SubCA01 (AlwaysOn VPN-Anleitung) auf App1 (CA-Anleitung) installiert hast, musst du die Schritte auf App1 statt SubCA01 durchführen. Der Rest muss gleich sein.

Dein Fehler sagt, dass die Länge des öffentlichen Schlüssels nicht passt. Hast du da die entsprechenden Einstellungen gemacht?

Hallo Dietmar,

ja, die Anpassung beim SSLforSSTP habe ich wie angegeben eingestellt (mit ECDSA_P256).

Ich habe Dir in einer Mail das ganze etwas genauer beschrieben.

Viele Grüße,

Oliver

Hallo,

ich habe mit der tollen Anleitung hier alles soweit am laufen.

Ein kleines Problem habe ich allerdings noch.

Es geht um die Zuordnung einer IP Adresse an den Benutzer.

Ich habe den RRAS Server mit einem zusätzlichen Radius Server konfiguriert.

In den RAS Einstellungen ist ein IPv4 Adress Bereich definiert. Der soll allerdings nur ein Fall-Back sein.

An erster Stelle soll die IPv4 Adresse auf dem ADUC Dial-In TAB des Benutzers verwendet werden.

Bei den alten VPN Server mit lokalem NPS ist das auch kein Problem.

Aber Always On VPN weißt immer eine Adresse aus dem RRAS Adress Pool zu.

Kann mir einer sagen, ob und wie ich bei Alway On VPN die Benutzer Dial-In IP zuweise?

Vielen Dank im Voraus

Beste Grüße

Maik

…

Hallo,

vielen Dank für die Anleitung. Eine Frage hätte ich noch, ist es richtig, dass der Device-Tunnel nicht vom NPS-Server authentifiziert wird?

Ich starte den Device-Tunnel, er verbindet erfolgreich, allerdings erscheint kein Eintrag im NPS-Log…nur wenn ich den User-Tunnel starte, läuft es…

Das ist richtig. Der Maschinentunnel verwendet nur das Computerzertifikat, welches direkt vom RRAS-Server authentisiert wird. Wenn man nur den Maschinentunnel verwenden will, muss man keinen NPS-Server einrichten.

Eine richtig schöne Anleitung!

Vielen Dank Dietmar!

Hat mir das Thema NPS und RAS in kürzester Zeit näher gebracht.

Vielen Dank!

Eine Superanleitung ..

2 Punkte:

– Wie ich am Ende feststellen musste, ist es keine gute Idee mit einer AD-Domain zu arbeiten, die auf .local endet. Richtig?

– Welche Ports muss ich an der Firewall öffnen, damit die AlwaysOn-Requests auch ankommen?

Nach https://docs.microsoft.com/en-us/windows-server/remote/remote-access/vpn/always-on-vpn/deploy/vpn-deploy-dns-firewall

Ports UDP1812, UDP1813, UDP1645, and UDP1646

Und beim NPS-Server beschreibst Du’s eigentlich auch.

Kannst den Kommentar löschen 😉

Hi Dietmar.

Vielen Dank für deine Anleitung. Ein paar Fragen dazu habe ich:

Du hast in diesem Szenario die SubCA auf SubCA01 installiert.

Bleibt der AD CS Online Responder auf App01 oder übernimmt SubCA1 auch diese Aufgabe?

Wo finde ich die Anleitung zur Konfiguration des AD CS Online Responder?

War das auch in Teil 5ff zu finden? Oder ist 5ff = 5a+5b?

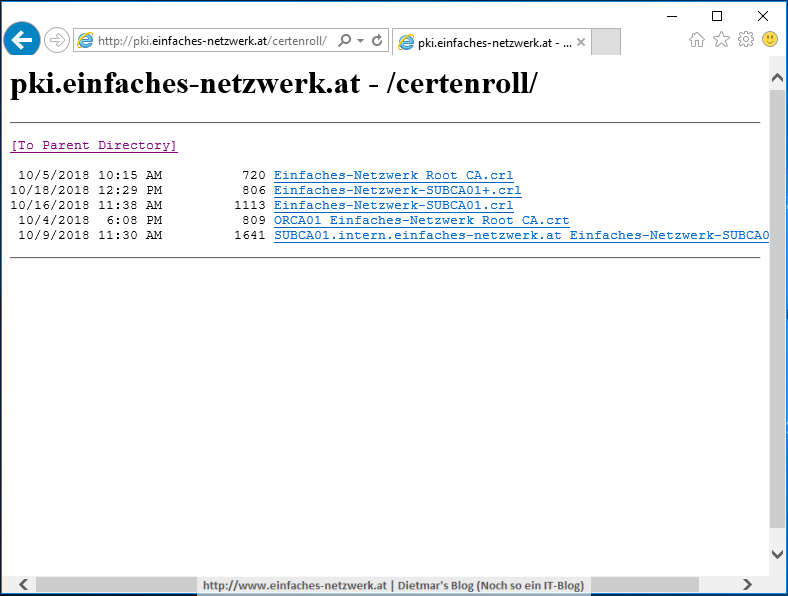

Weder App01, noch SubCA01 sind direkt aus dem Internet erreichbar.

Wie sorgst du in deinem Szenario für die externe Verfügbarkeit der Website

http://pki.einfaches-netzwerk.at/certenroll ?

Ich hoffe sehr, dass du ein wenig Licht ins Dunkel bringen kannst.

Vielen Dank im voraus,

Nils

Hallo Dietmar,

Auch von mir ein herzliches DANKE für diese gelungene Anleitung.

Jetzt die Frage: Was kann ich alles weglassen für ein ganz kleines Active Directory, wenn ich Always On VPN bereitstellen möchte?

Die VPN Clients sollen ja VOR Benutzeranmeldung Zugriff auf den Server haben (für GPOs, Ordnerumleitung, usw…)

(Infrastruktur: Nur ein Server (192.168.0.1), ein Switch, ein Router (als Gateway, 192.168.0.7, FritzBox) und die Clients (192.168.0.100-200).

Brauche ich den Radius-Server (NPS)?

Soll ich alle Rollen auf einer Maschine installieren?

Der VPN-Server würde am AD DC laufen…

(Blöderweise lautet die domain firma.local, ich habe aber auch firma.at)

Ich könnte auch ein Netzwerkdiagramm schicken…

Besten Gruß, Christian

Hallo Christian!

Sorry für die späte Antwort, ich habe sehr wenig Zeit und pflege den Blog nicht mehr wirklich.

Vorne weg, wir betreiben AlwaysOn ausschließlich mit dem Benutzer-Tunnel.

Empfohlen wird die ausschließliche Verwendung des Maschinen-Tunnels nicht. Der wurde für das Szenario, dass sich ein:e Benutzer:in ohne cached credentials anmelden muss, geschaffen. Aber es geht. Weil beim Machinen-Tunnel nur das Computer-Zertifikat direkt am RAS-Server überprüft wird, muss kein NPS installiert werden. Direkt am AD DC würde ich sowas nie machen.

Der Maschinen-Tunnel hat aber auch seine Vorteile: Die Verteilung des Profiles muss nur einmal gemacht werden und ist für alle Benutzer:innen verfügbar, auch wenn er in der GUI nicht sichtbar ist. Es muss kein Profil an jeden einzelnen verteilt werden. Die Nachteile sind IKEv2 only, Windows Enterprise only,…

Meine Empfehlung ist, wenn schon, beide Tunnel zu verwenden. Bei uns hat der User-Tunnel ausgereicht.