In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. Anschließend habe ich in Teil 2 die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfiguriert, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellt. Das Zertifikat für NPS Serverauthentifizierung, das IKEv2-Zertifikat und das SSL-Zertifikat für SSTP am VPN Server habe ich in Teil 3 installiert. In Teil 4 habe ich den Remote Access Server für Always on VPN installiert und konfiguriert. Die Konfiguration des NPS Servers kann man in Teil 5 nachlesen. In diesem Teil möchte ich den Always On VPN – Windows 10 Client konfigurieren.

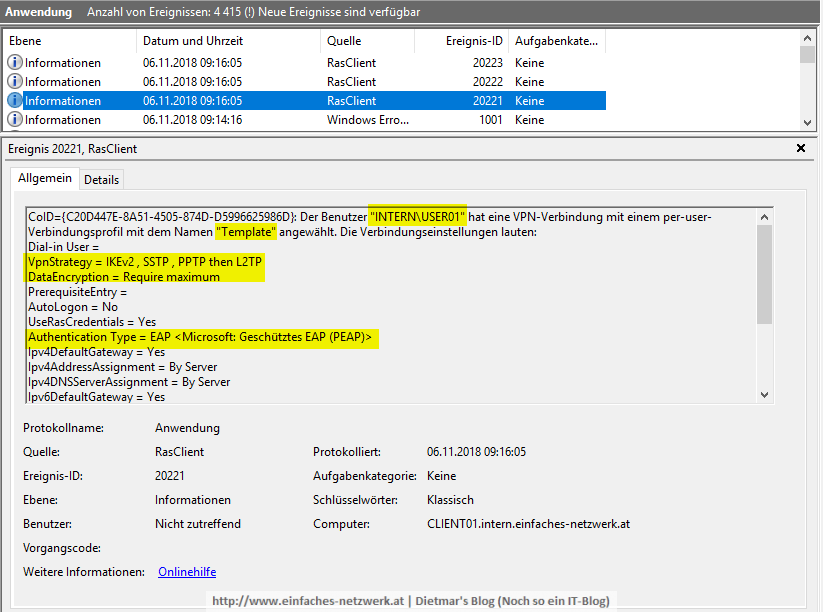

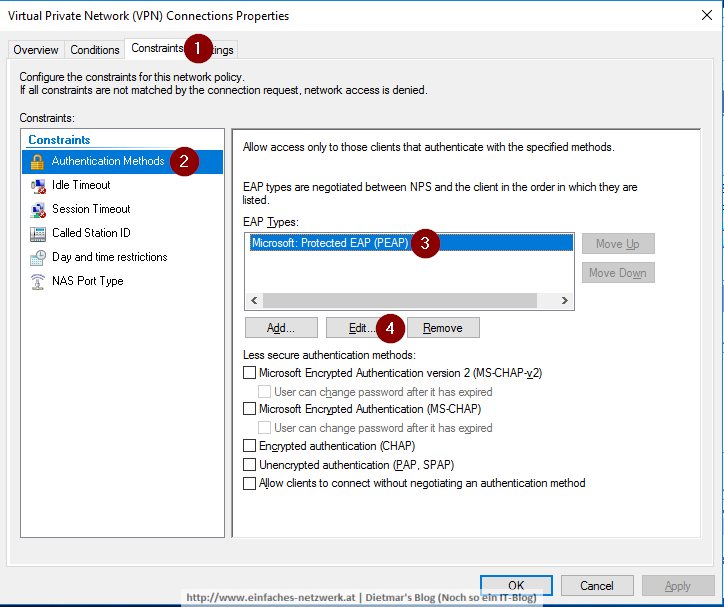

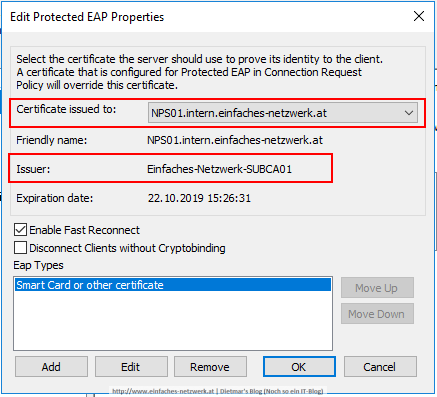

Die NPS Server-Zertifikatseinstellungen notieren

- Als Administrator an NPS01 anmelden

- Server Manager > Tools > Network Policy Server starten

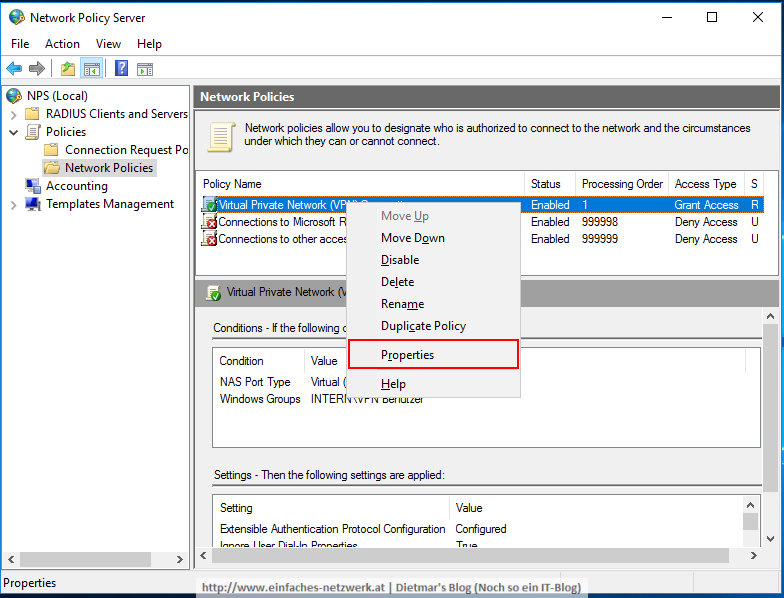

- NPS (Local)\Policies\Network Policies anklicken

- Virtual Private Network (VPN) Connections rechts anklicken > Properties

- Virtual Private Network (VPN) Connections Properties

- Von NPS01 abmelden

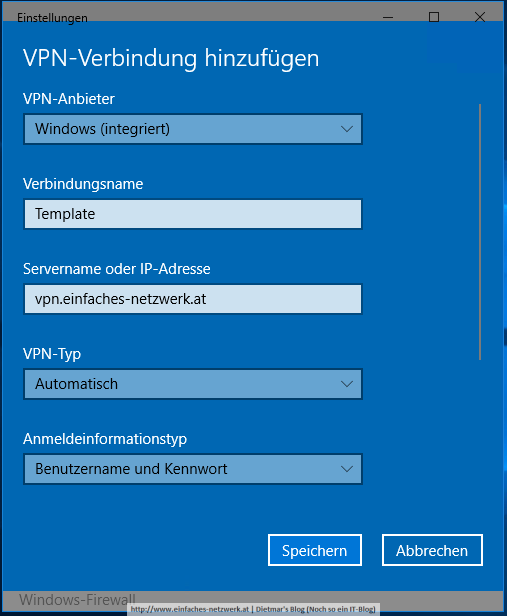

VPN Profil auf einem domain-joined Windows 10-Computer einrichten

An dieser Stelle konfiguriere ich eine Test-Verbindung. USER01 ist in der lokalen Administratoren-Gruppe auf CLIENT01.

- Als USER01 an CLIENT01 anmelden

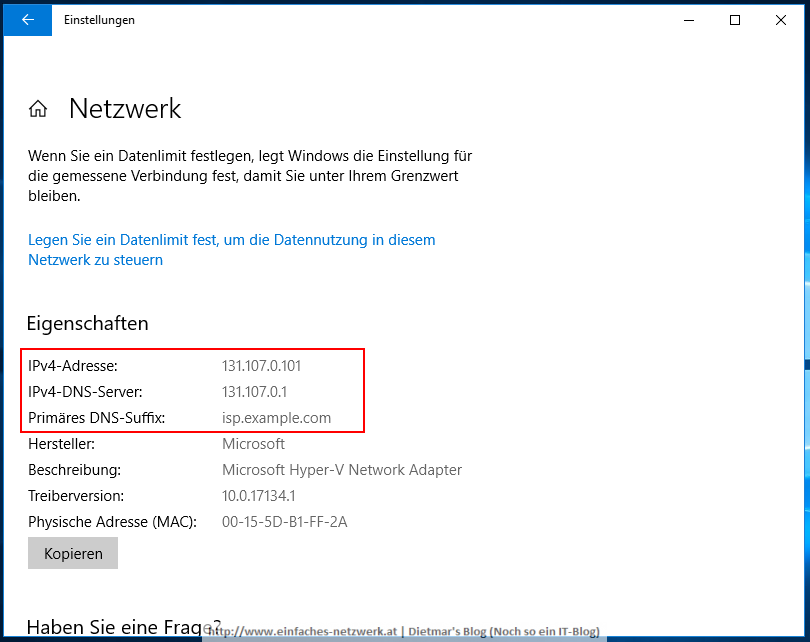

- Sicherstellen, das der Computer mit dem Netzwerk „Internet“ (131.107.0.0, siehe Always On VPN – Überblick) verbunden ist

- Start > Suche: VPN

- VPN-Einstellungen

- VPN-Verbindung hinzufügen

- VPN-Verbindung hinzufügen

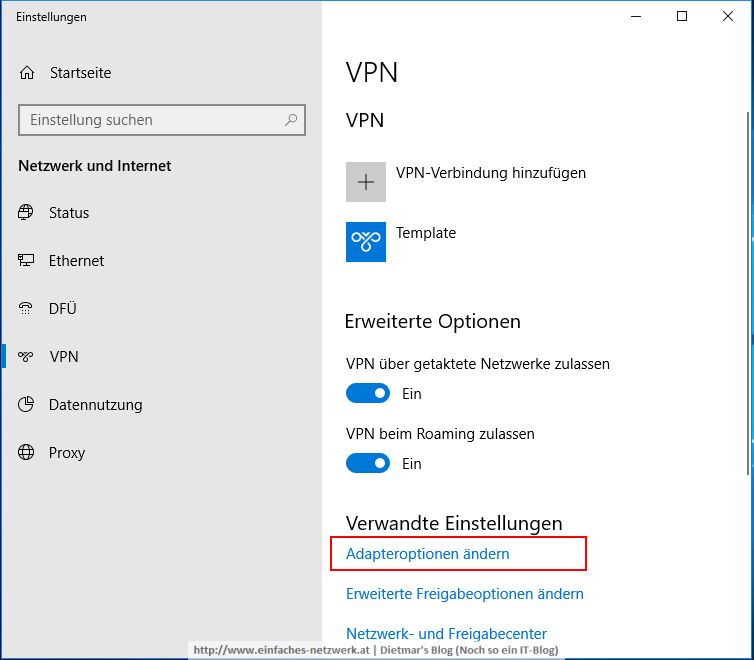

- Unter Verwandte Einstellungen auf Adapteroptionen klicken

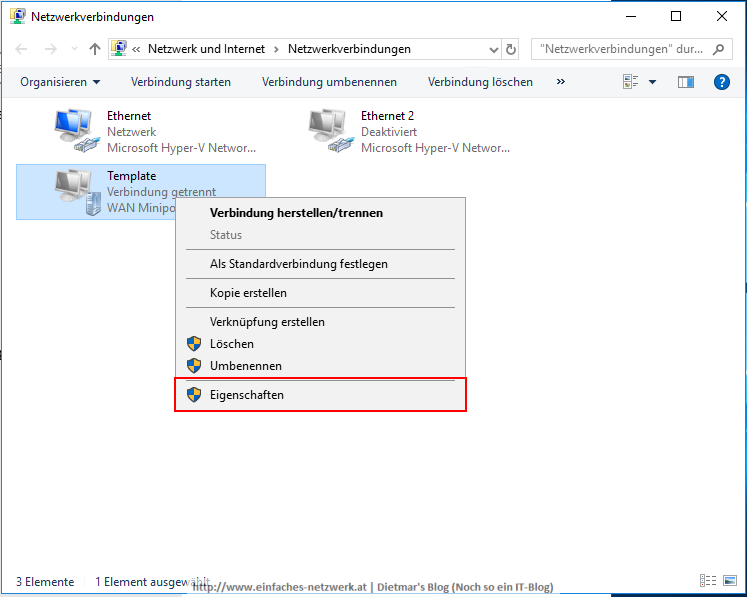

- Template rechts anklicken > Eigenschaften

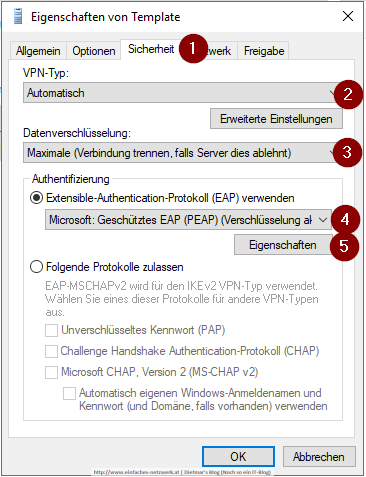

- Eigenschaften von Template

- Reiter Sicherheit

- VPN-Typ: Automatisch (Windows 10 sollte zuerst IKEv2 probieren, falls das nicht funktioniert > Fallback auf SSTP)

- Datenverschlüsselung: Maxiamle (Verbindung trennen, falls Server dies ablehnt)

- Authentifizierung: Extensible-Authentication-Protokoll (EAP) verwenden > Microsoft: Geschütztes EAP (PEAP) (Verschlüsselung aktiviert) > Eigenschaften

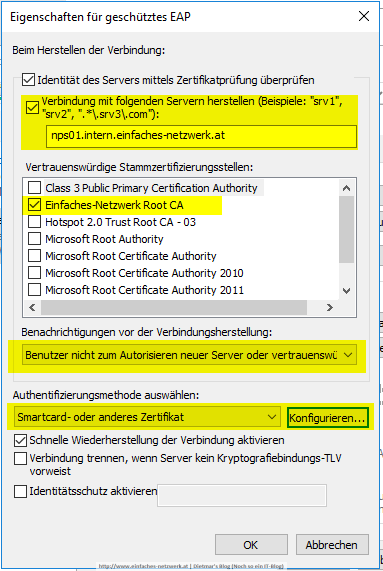

- Eigenschaften für geschütztes EAP

- Verbindung mit folgenden Servern herstellen: NPS01.intern.einfaches-netzwerk.at (siehe > Certificate issued to: NPS01.intern.einfaches-netzwerk.at unter Die NPS Server-Zertifikatseinstellungen notieren)

- Vertrauenswürdige Stammzertifizierungsstellen: Einfaches-Netzwerk Root CA

- Benachrichtigung vor der Verbindungsherstellung: Benutzer nicht zum Autorisieren neuer Server oder vertrauenswürdiger Stammzertifizierungsstellen auffordern

- Authentifizierungsmethode auswählen: Smartcard- oder anderes Zertifikat > Konfigurieren…

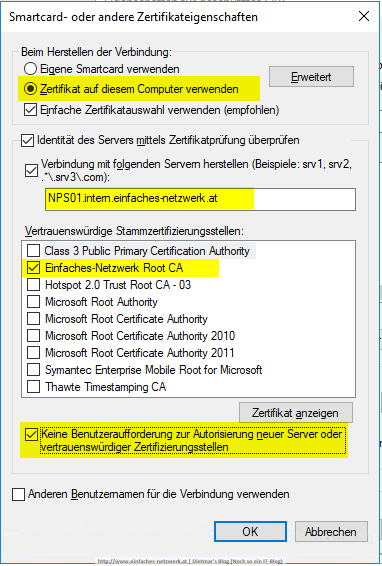

- Smartcard- oder andere Zertifikateigenschaften

- Beim Herstellen der Verbindung: Zertifikat auf dem Computer verwenden

- Verbindung mit folgenden Servern herstellen: NPS01.intern.einfaches-netzwerk.at

- Vertrauenswürdige Stammzertifizierungsstellen: Einfaches-Netzwerk Root CA

- Keine Benutzeraufforderung zur Autorisierung neuer Server oder vertrauenswürdiger Zertifizierungsstellen > aktivieren > OK

- Fenster mit OK schließen

- Eigenschaften von Template mit OK schließen

- Reiter Sicherheit

- Alle Fenster schließen

- VPN-Verbindung hinzufügen

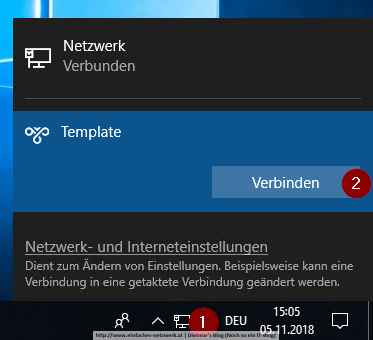

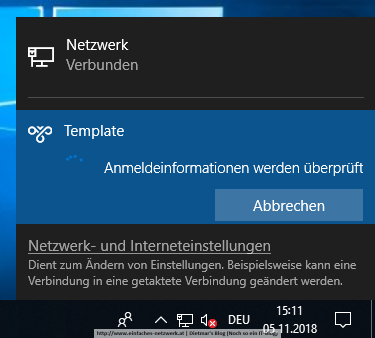

- Das Netzwerksymbol im Infobereich anklicken

- Template markieren > Verbinden

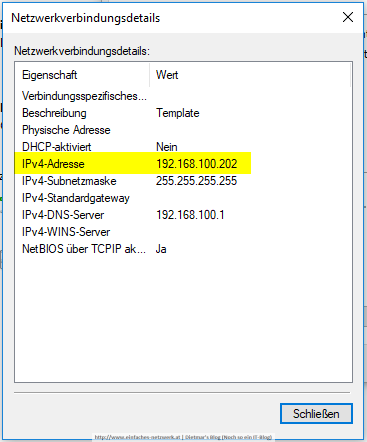

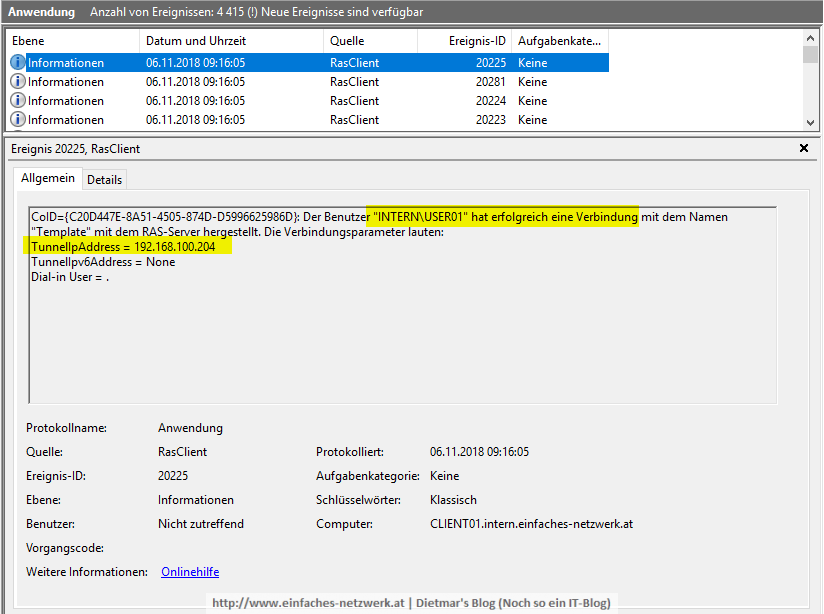

- Netzwerkverbindungsdetails: IP-Adresse aus dem VPN-Pool

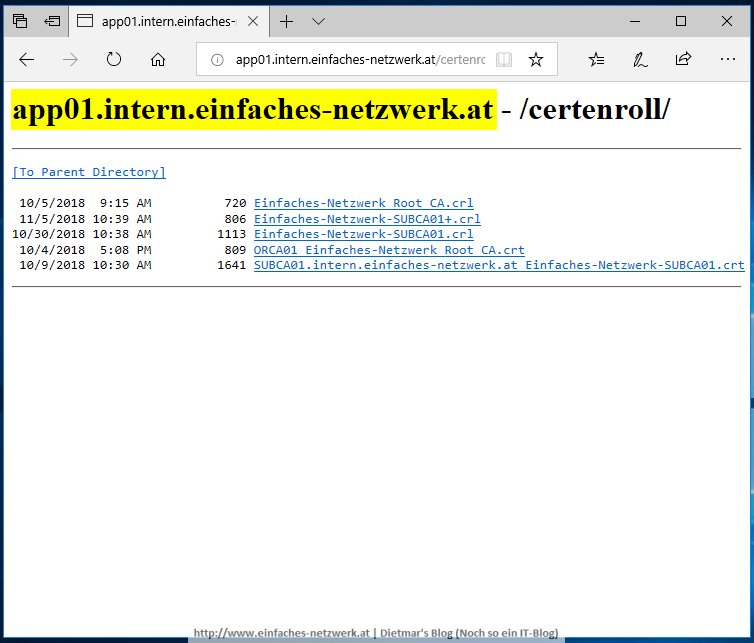

- Zugriff auf interne Ressourcen

- Gruppenrichtlinienabruf

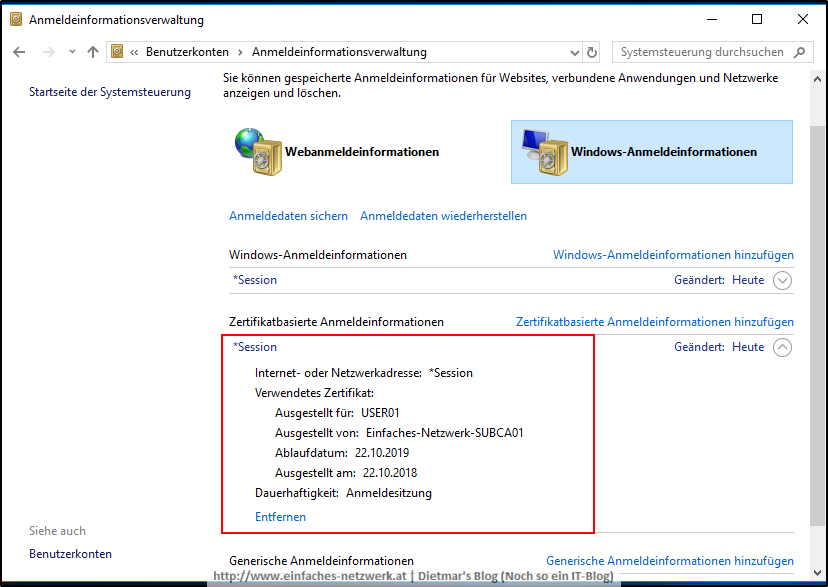

- Anmeldeinformationsverwaltung > Windows-Anmeldeinformationen: Zertifikatsbasierte Anmeldeinformationen dieser Session

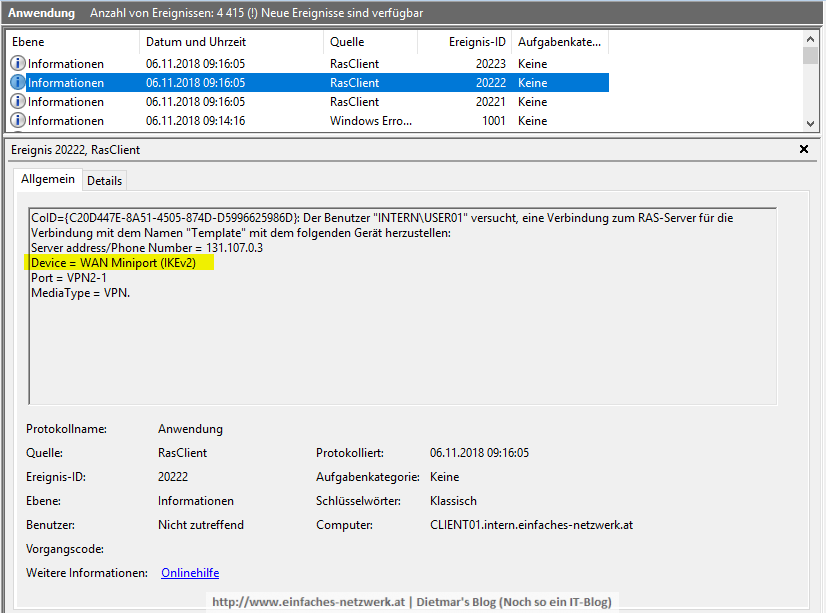

- Und abschließend noch die Einträge im Anwendungs-Ereignisprotokoll: Quelle RasClient

Nachdem ich keine Probleme feststellen konnte, werde ich im Anschluss das VPN-Profil erstellen und hier im Labor mittels PowerShell verteilen. Mehr dazu im nächsten Teil.

Danke für´s Lesen!

Hallo Dieter

Vorab einmal herzlichen Dank für deinen Blog. Selten so was ausführliches und in Deutsch gesehen! Besonders für einen Rookie wie mich 😉

Ich bin von Teil 1 deinem HowTo gefolgt, mit drei kleinen Ausnahme, dass ich den INET01 ausgelassen habe und die Server VPN01 und EDGE01 auf einen Server und DC01 und SUBCA01 und ORCA01 beschränkt habe.

Mein Netz sieht dementsprechend wie folgt aus:

DC1 LAN IP 192.168.110.11 (bei dir = DC01/SUBCA01/ORCA01)

GW1 LAN IP 192.168.110.20 (bei dir = NPS01)

WA1 LAN IP 192.168.110.55 WAN IP 192.168.230.55 (bei dir = VPN01/EDGE01)

Für den INET01 habe ich entsprechend einen öffentlichen DNS Eintrag erstellt, welcher vpn.xy.com auf eine meiner öffentlichen IP auflöst. (nslookup zeigt dies entsprechend) Zudem zeigt mein internes DNS vpn.xy.com auch auf die WAN IP 192.168.230.55

Zwischen Internet und meinem WAN steht eine Firewall. Dort habe ich die öffentliche IP mit Ports UDP 500/4500 und TCP 1723 auf WAN IP 192.168.230.55 weitergeleitet.

Leider kann ich keine VPN Verbindung herstellen.

Ereignisanzeige RasClient ID 2027 Ursachencode 800.Zudem zeigt mir die Verbindung bei Template verbinden „Verbindung wird hergestellt“ und nach geraumer Zeit kommt die Meldung:

Die Remoteverbindung wurde aufgrund von VPN Tunnelfehlern nicht hergestellt. Der VPN-Server ist möglicherweise nicht erreichbar. Wenn für die Verbindung ein L2TP/IPsec-Tunnel verwendet wird, werden die für IPsec-Aushandlungen erforderlichen Sicherheitsparameter möglicherweise nicht ordnungsgemäss konfiguriert.

Hättest du mir evtl. Tipps woran ich scheitere?

Besten Dank und Gruss

Markus

Schau mal da: https://directaccess.richardhicks.com/2019/01/07/always-on-vpn-ikev2-connection-failure-error-code-800/

Vielleicht hilft die das weiter.

Hallo Dieter

Danke für den Link, dieser hat mich wahrscheinlich einen Schritt weitergebracht.

Fehler hat sich etwas verschoben. Leider helfen mir die Suchergebnisse von google nicht weiter. Bin halt schon ziemlich weit weg von der Materie 😦

Ereignisanzeige RasClient ID 2027 Ursachencode 812

Die Verbindung wurde durch eine auf dem RAS/VPN-Server konfigurierte Richtlinie verhindert. Insbesondere stimmt möglicherweise die vom Server zum Überprüfen des Benutzernamens und des Kennworts verwendete Authentifizierungsmethode überein, die in Ihrem Verbindungsprofil konfiguriert ist. Wenden Sie sich an den Administrator……

Besten Dank und Gruss

Markus

Hallo Dieter,

ich bekomme beim Verbinden der VPN auf W10 Client, die Meldung, das kein Zertifikat gefunden werden konnte, das mit dem Extensible Authentication Protokoll gefunden werden konnte.

Ich habe zum Testen folgendes gemacht:

Router Fritzbox mit Portweiterleitung auf vpn-server

Virtueller DC01 mit Beinchen ins Internet und einem Beinchen in interne Netz

Virtueller VPN-Server mit allen Rollen aus Deinem Lab

Virtueller W10 Client

Habe alles nach Deinen Vorgaben ausgeführt und die Server-Rollen für VPN01, NPS01, App01 usw liegen alle auf dem VPN-Server, bekomme trotzdem die oben genannte Meldung. Eine Idee, an was das liegen könnte?

Falls es an Infos fehlt, kann ich nachträglich hier schreiben.

Vielen Dank für Deine Hilfe.

Von einem Verzweifelten

LG

Tobias