In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. In diesem Teil werde ich die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfigurieren, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellen.

Computer- und Benutzerzertifikate mittels GPOs automatisch ausrollen

- Als Administrator an DC01 anmelden

- Server Manager > Tools > Group Policy Management starten

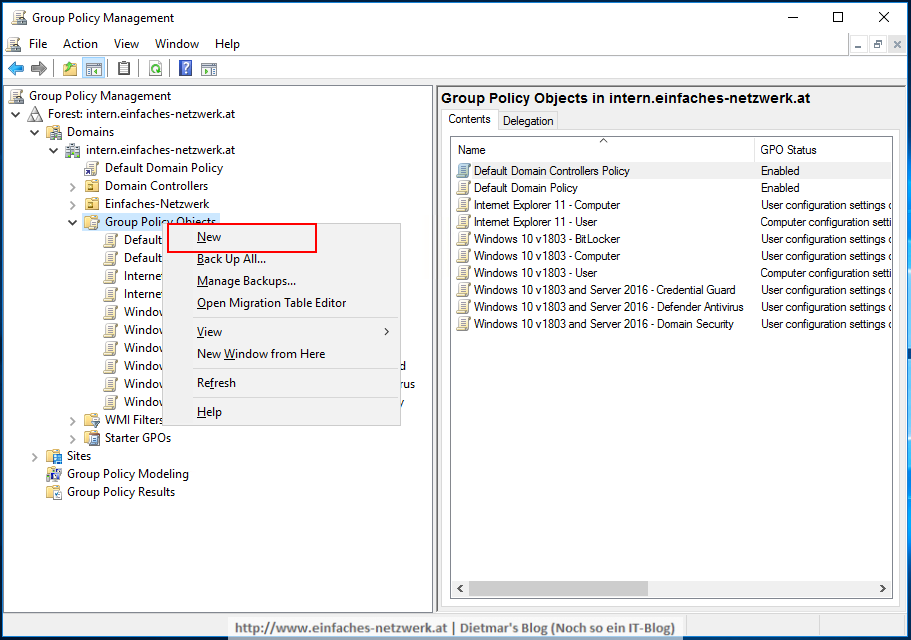

- Group Policy Management\Forest\Domains\intern.einfaches-netzwerk.at erweitern

- Group Policy Objects rechts anklicken > New

- New GPO

- Name: Autoregistrierung Computerzertifikat > OK

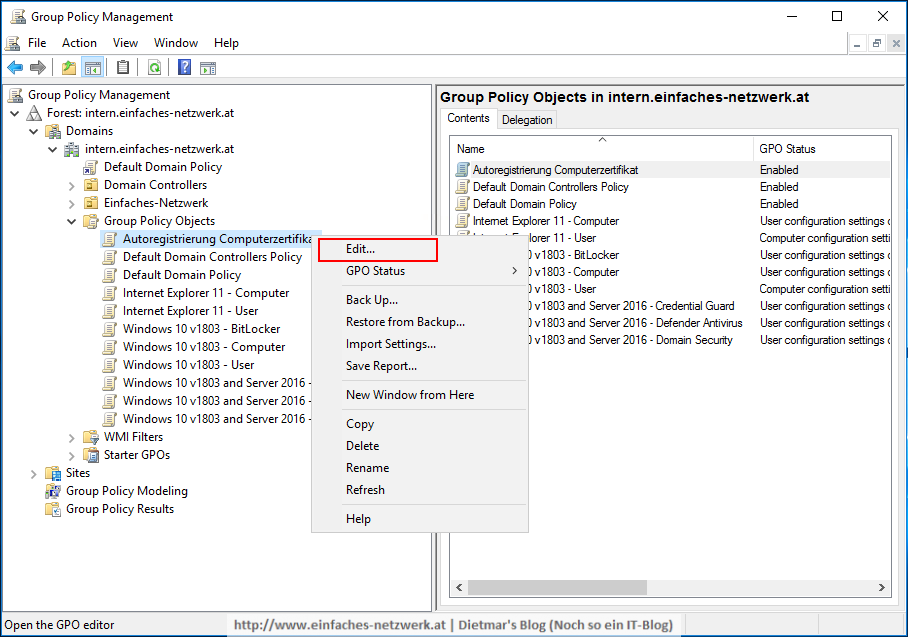

- Autoregistrierung Computerzertifikat rechts anklicken > Edit…

- Group Policy Management Editor

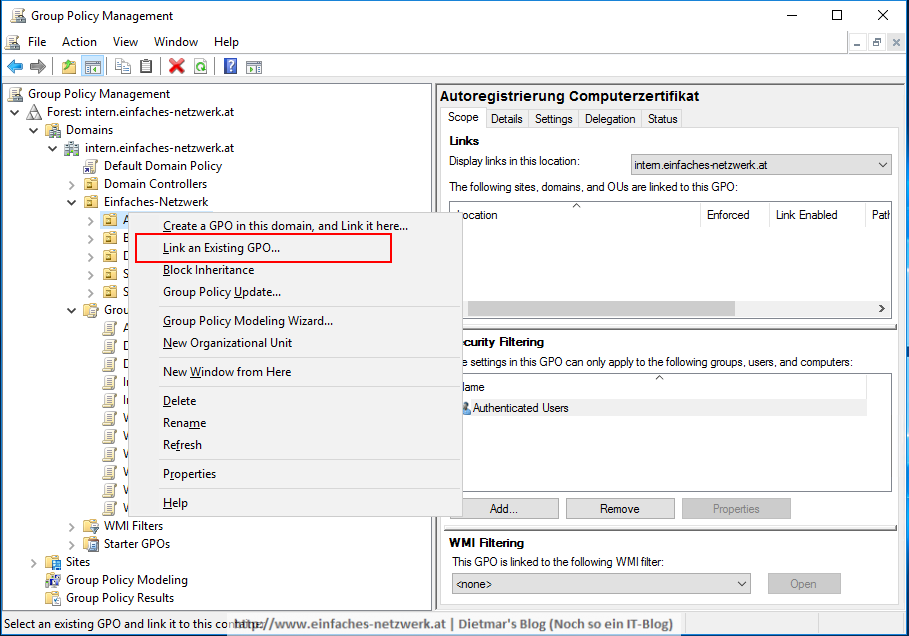

- Die OU Einfaches-Netzwerk\Arbeitsstationen rechts anklicken > Link an Existing GPO…

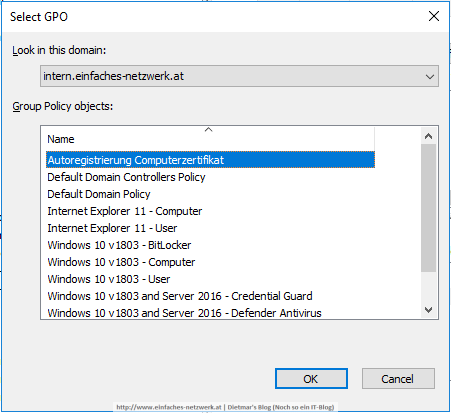

- Select GPO

- Autoregistrierung Computerzertifikat markieren

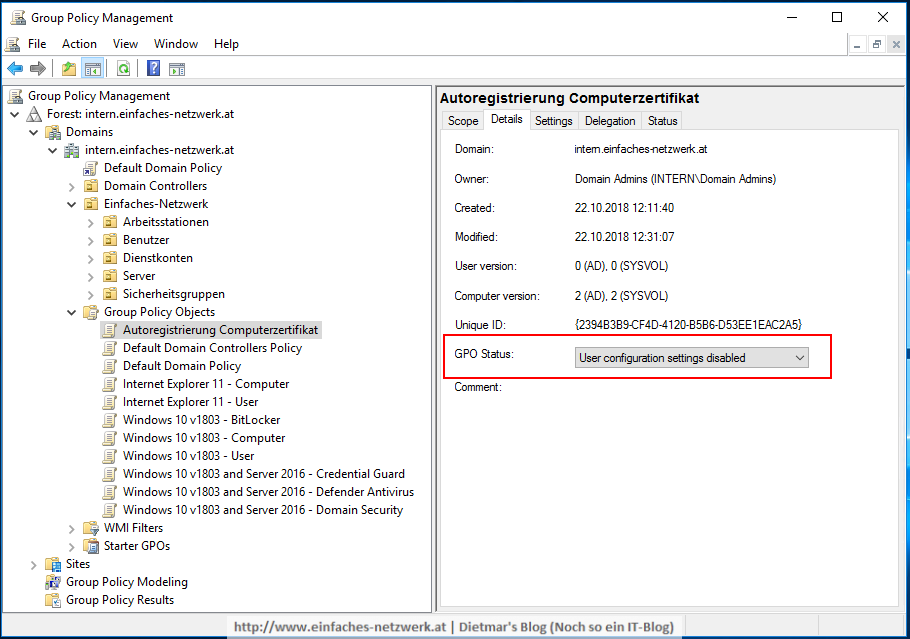

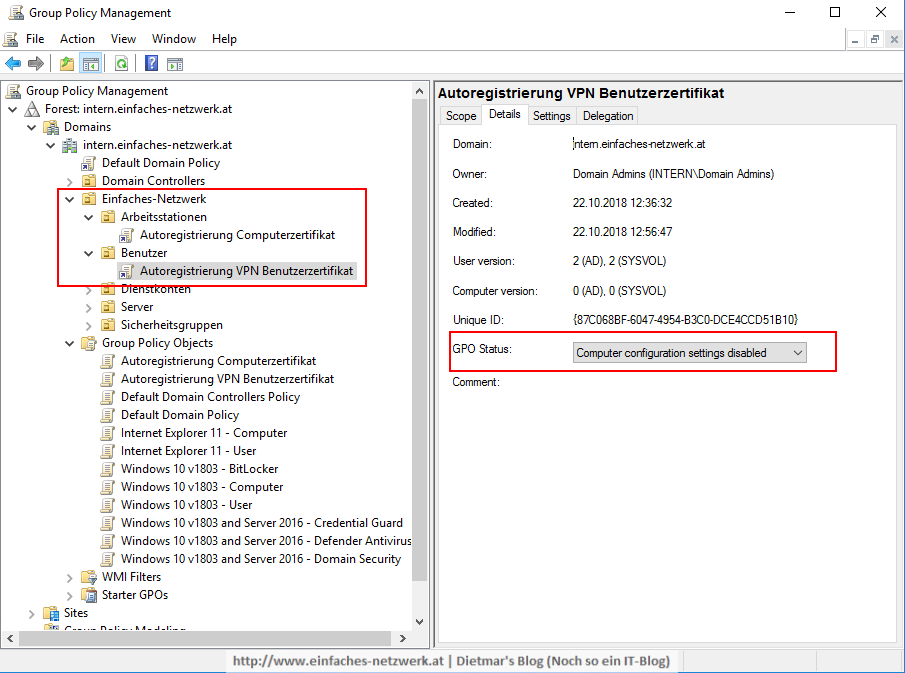

- Im Detailbereich auf den Reiter Details wechseln

- GPO Status: User configuration settings disabled

- Group Policy Objects rechts anklicken > New

- New GPO

- Name: Autoregistrierung VPN Benutzerzertifikat > OK

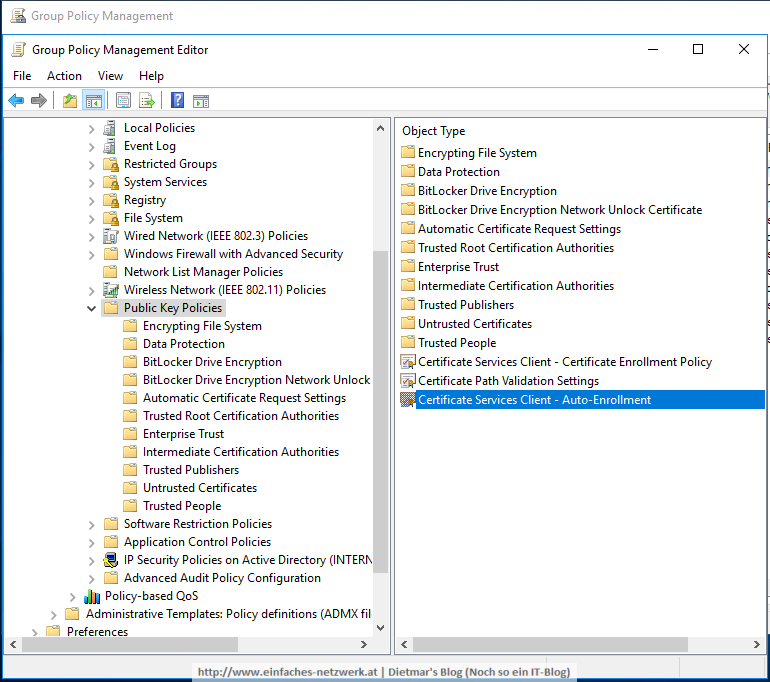

- Autoregistrierung VPN Benutzerzertifikat rechts anklicken > Edit…

- Group Policy Management Editor

- User Configuration\Policies\Windows Settings\Security Settings\Public Key Policies erweitern

- Certificate Services Client – Auto-Enrollment doppelklicken

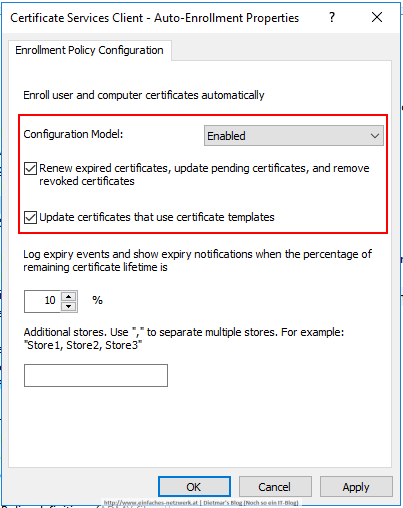

- Certificate Services Client – Auto-Enrollment Properties

- Configuration Model: Enabled

- Renew expired certificates… > aktivieren

- Update certificates… > aktivieren > OK

- Fenster schließen

- Dieses Gruppenrichtlinienobjekt mit der OU Benutzer verknüpfen

- GPO Status: Computer configuration settings disabled

- Group Policy Management schließen

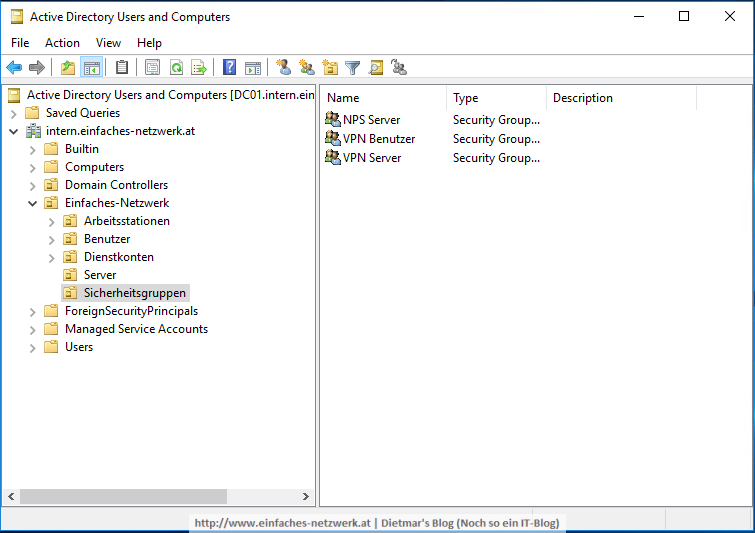

Active Directory-Sicherheitsgruppen erstellen

In diesem Abschnitt erstelle ich folgende Gruppen:

- VPN Benutzer

- VPN Server und

- NPS Server

Diese Gruppen helfen dabei, Zertifikate an bestimmte Server und Benutzer automatisch auszurollen und Benutzer für den VPN-Zugriff zu berechtigen.

- Als Administrator an DC01 anmelden

- Server Manager > Tools > Active Directory Users and Computers starten

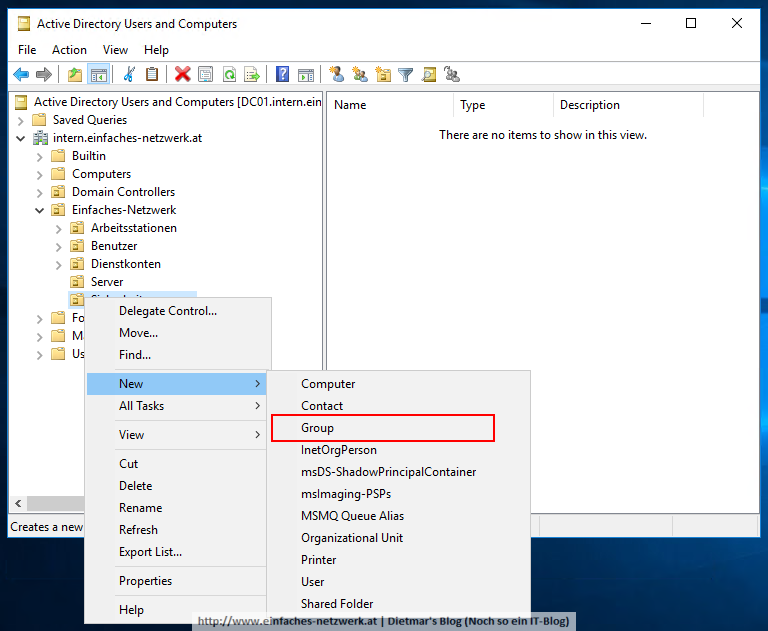

- Auf der linken Seite intern.einfaches-netzwerk\Einfaches-Netzwerk\Sicherheitsgruppen rechts anklicken > New > Group

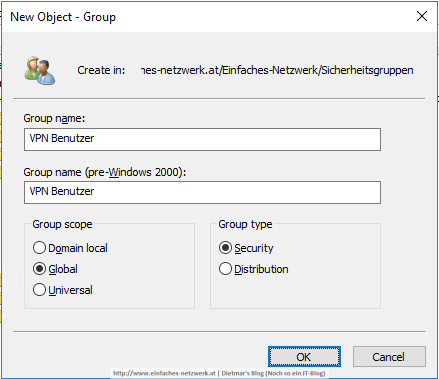

- New Object – Group

- Weitere Gruppen erstellen

- Den Server NPS01 zur Gruppe NPS Server hinzufügen

- Den Server VPN01 Zur Gruppe VPN Server hinzufügen

- Die Benutzer USER01 und USER02 zur Gruppe VPN Benutzer hinzufügen

- Active Directory Users and Computers schließen

Zertifikatsvorlage für die Benutzerauthentifizierung erstellen

Die Zertifikatsvorlage für die Benutzerauthentifizierung wird auf Basis der User-Vorlage erstellt. Die Vorlage wird für die Verwendung eines TPM-Chips konfiguriert. Ist das nicht gewünscht oder sind nicht in allen Geräten TPM-Chips verbaut, muss in Schritt 5.4.2.1 Microsoft Software Key Storage Provider anstatt oder zusätzlich zu Microsoft Platform Crypto Provider angehakt werden.

- Als Administrator an SUBCA01 anmelden

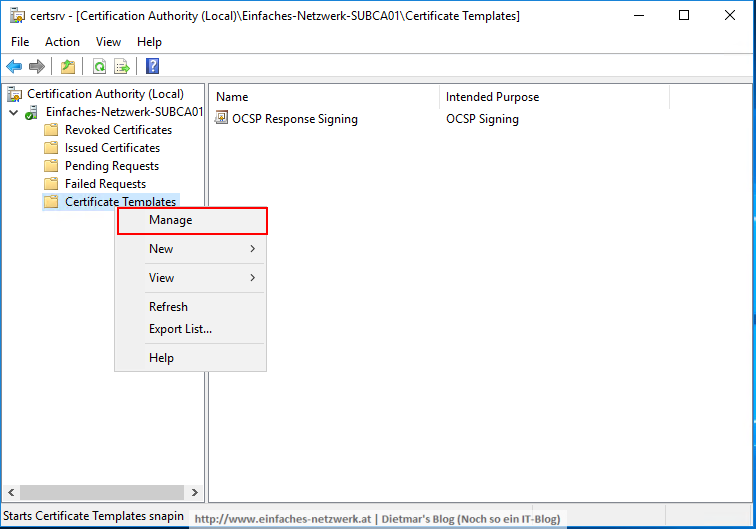

- Server Manager > Tools > Certification Authority starten

- Auf der linken Seite Certification Authority (Local)\Einfaches-Netzwerk-SUBCA01\Certificate Templates rechts anklicken > Manage

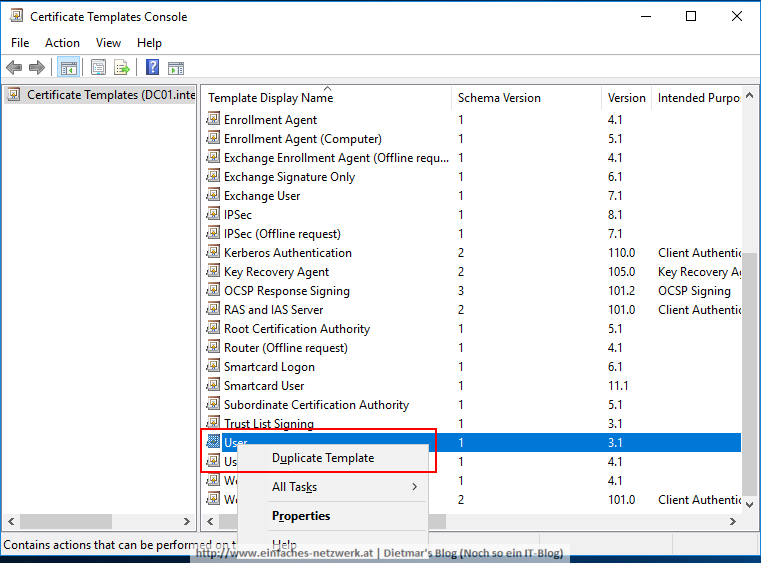

- Im Detailbereich der Certificate Templates Console die Vorlage User rechts anklicken > Duplicate Template

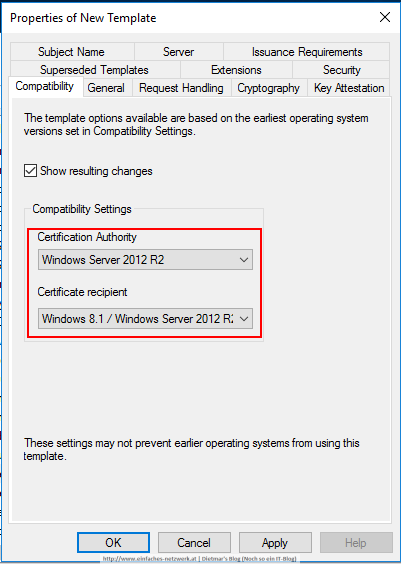

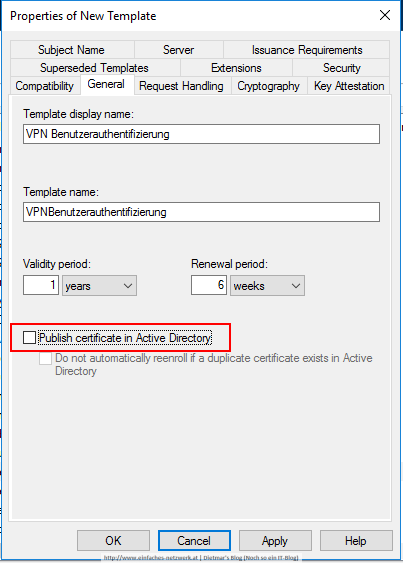

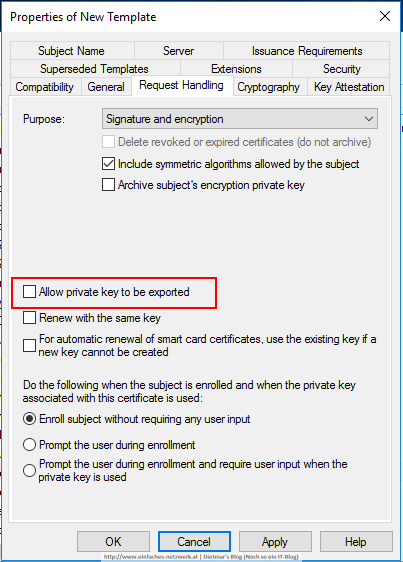

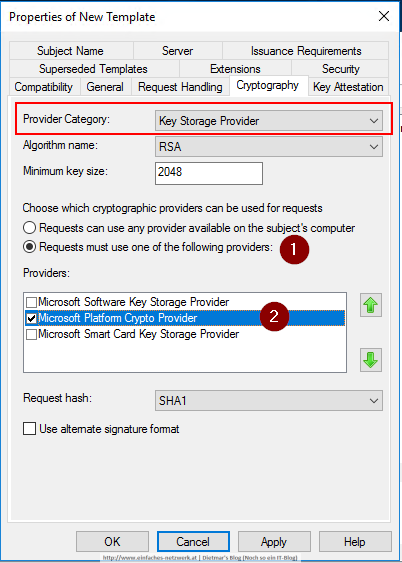

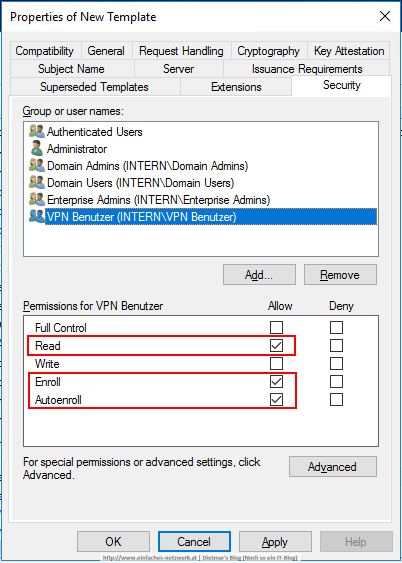

- Properties of New Template

- Reiter Compatibility

- Reiter General

- Reiter Request Handling

- Reiter Cryptography

- Provider Category: Key Storage Provider

- Requests must use one of the following providers:

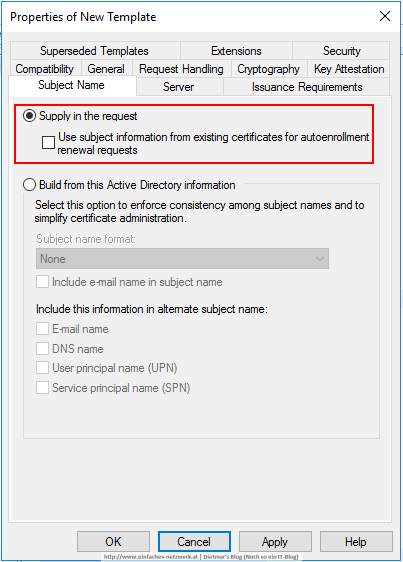

- Reiter Subject Name

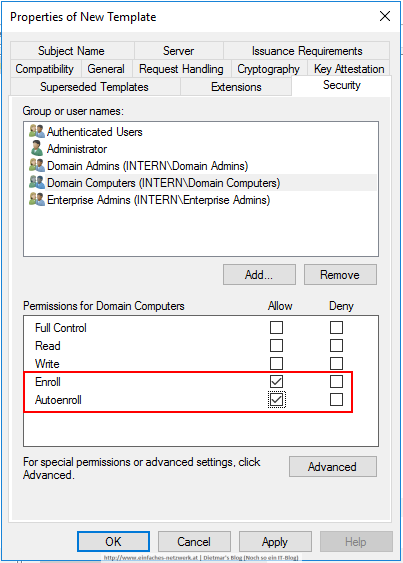

- Reiter Security

- Fenter mit OK schließen

Zertifikatsvorlage für die Computerauthentifizierung erstellen

- Im Detailbereich der Certificate Templates Console die Vorlage Workstation Authentication rechts anklicken > Duplicate Template

- Reiter Compatibility

- Certification Authority: Windows Server 2012 R2 > Resulting Changes > OK

- Certificate recipient: Windows 8.1/Windows Server 2012 R2 > Resulting Changes > OK

- Reiter General

- Template display name: Computerauthentifizierung

- Reiter Security

- Fenster mit OK schließen

Zertifikatsvorlage für die VPN Serverauthentifizierung erstellen

- Im Detailbereich der Certificate Templates Console die Vorlage RAS and IAS Server rechts anklicken > Duplicate Template

- Reiter Compatibility

- Certification Authority: Windows Server 2012 R2 > Resulting Changes > OK

- Certificate recipient: Windows 8.1/Windows Server 2012 R2 > Resulting Changes > OK

- Reiter General

- Template display name: VPN Serverauthentifizierung

- Reiter Subject Name

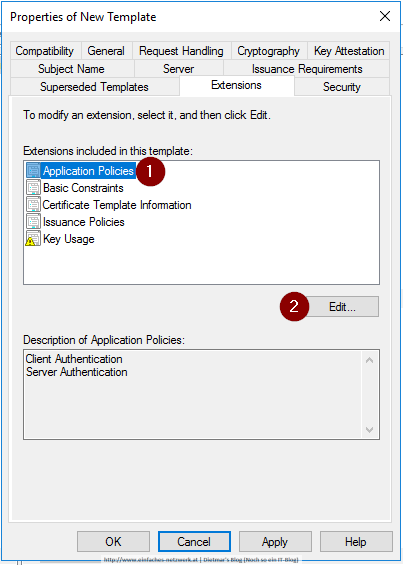

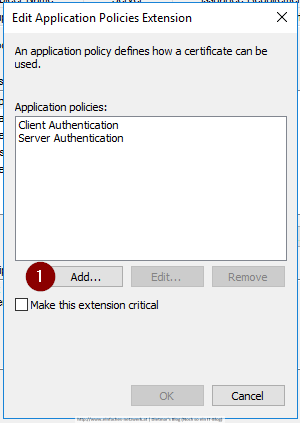

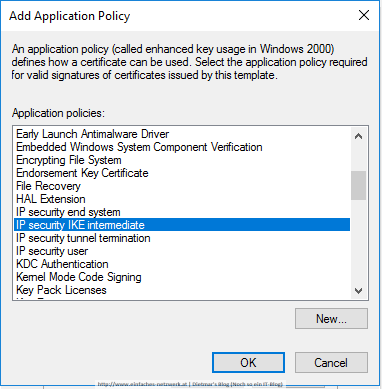

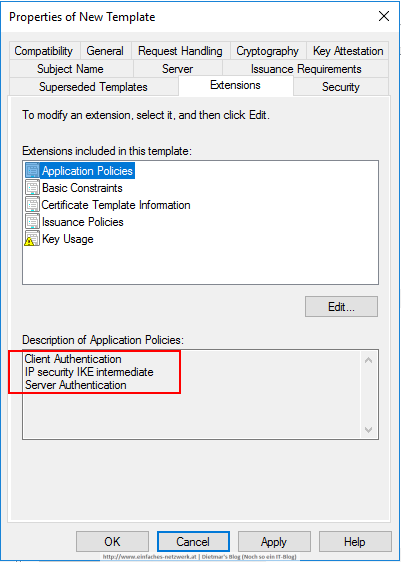

- Reiter Extensions

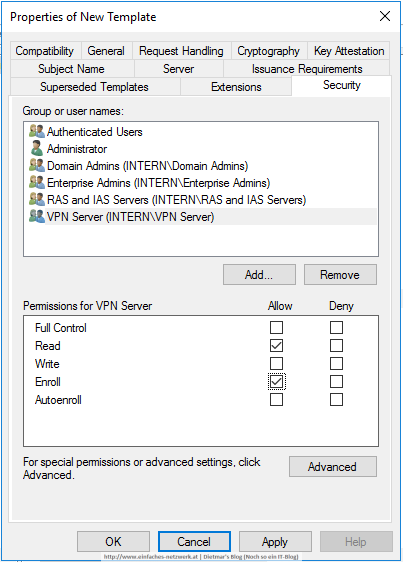

- Reiter Security

- Fenster mit OK schließen

Zertifikatsvorlage für die NPS Serverauthentifizierung erstellen

- Im Detailbereich der Certificate Templates Console die Vorlage RAS and IAS Server rechts anklicken > Duplicate Template

- Reiter Compatibility

- Certification Authority: Windows Server 2012 R2 > Resulting Changes > OK

- Certificate recipient: Windows 8.1/Windows Server 2012 R2 > Resulting Changes > OK

- Reiter General

- Template display name: NPS Serverauthentifizierung

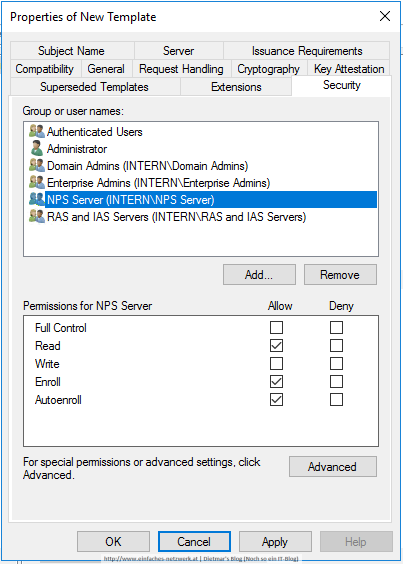

- Reiter Security

- Fenster mit OK schließen

- Certificate Templates Console schließen

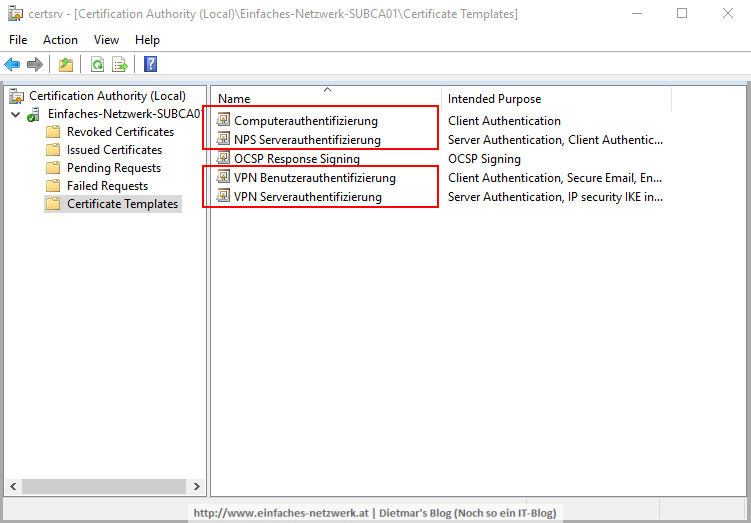

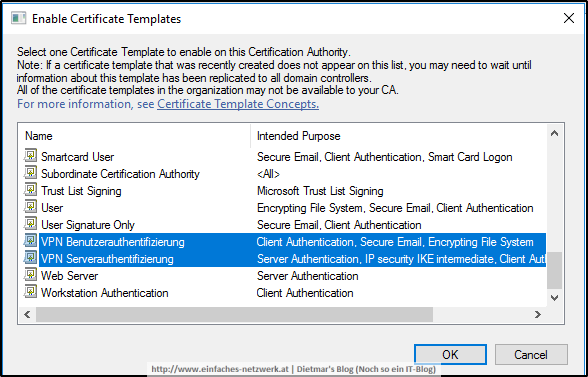

Zertifikatsvorlagen aktivieren

- Zurück in der Certification Authority Console Certificate Templates rechts anklicken > New > Certificate Template to Issue

- Enable Certificate Templates

- Certification Authority Console schließen

- Von SUBCA01 abmelden

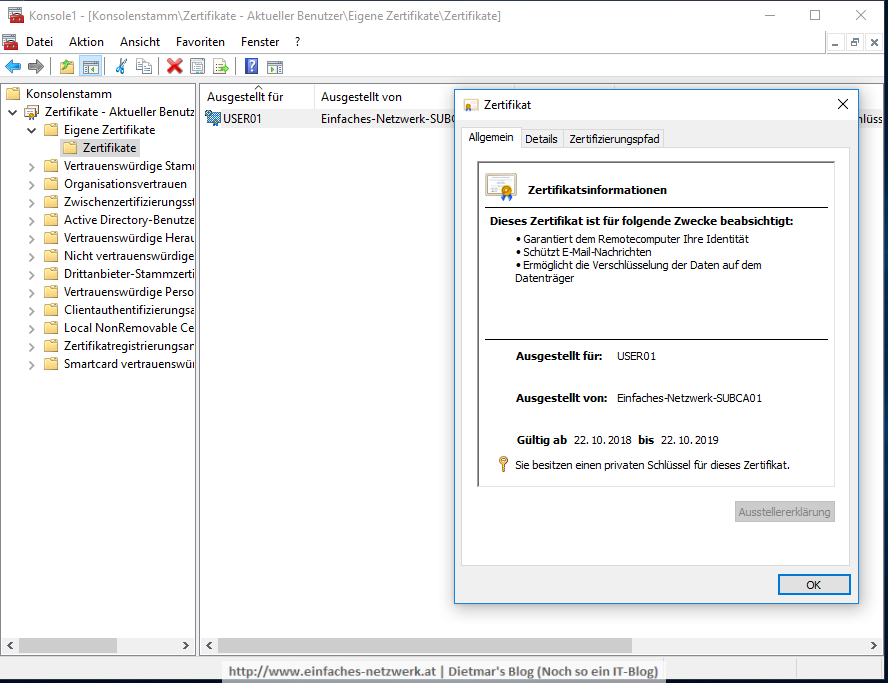

Automatische Registrierung der Computer- und Benutzerzertifikate

- Als USER01 an CLIENT01 anmelden

- cmd > gpupdate /force

- MMC mit Zertifikate-Snap-In für das lokale Computerkonto öffnen

- MMC mit Zertifikate-Snap-In für den Benutzer öffnen

In diesem Teil habe ich die für Always On VPN notwendigen AD-Gruppen und Zertifikatsvorlagen erstellt. Die Computer- und VPN Benutzer-Zertifikate werden mittels Gruppenrichtlinien automatisch ausgerollt. Im nächsten Teil werde ich am VPN- und NPS-Server die Zertifikate installieren.

Hallo alle miteinander 🙂

Beim erstellen der Zertifikatsvorlage für die Benutzerauthentifizierung wird das Zertifikat nicht automatisch ausgerollt, wenn ich die Gruppe Domain Users im Reiter Sicherheit entferne.

Schlimmer noch, ich muss bei dieser Gruppe das Registrieren und Automatische Registrieren aktivieren. Hat jemand eine Idee woran es liegen könnte?

Und ja, ich habe die globalen Sicherheitsgruppen erstellt und den Test-User hinzugefügt 🙂

Mit besten Grüßen Stephan