In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. Anschließend habe ich in Teil 2 die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfiguriert, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellt. Das Zertifikat für NPS Serverauthentifizierung, das IKEv2-Zertifikat und das SSL-Zertifikat für SSTP am VPN Server habe ich in Teil 3 installiert. In diesem Teil werde ich den Remote Access Server für Always on VPN installieren und konfigurieren.

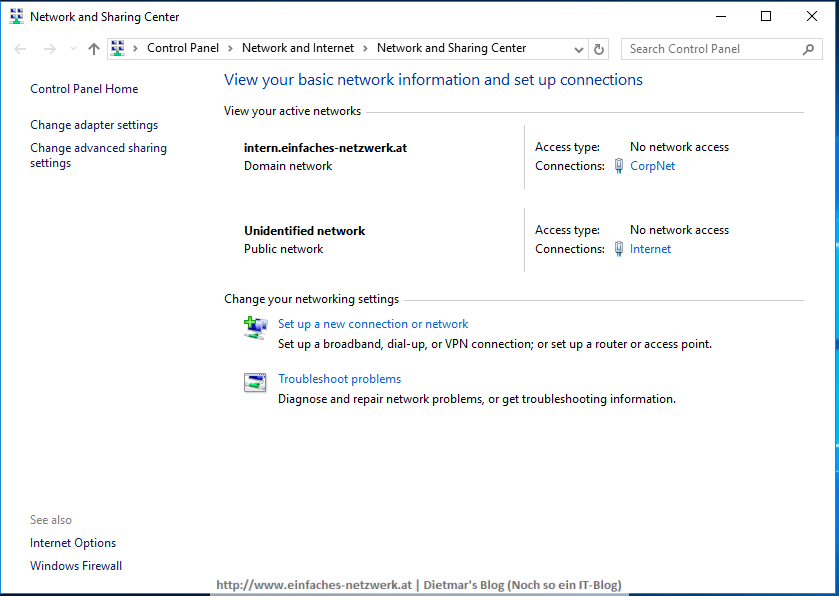

Konfiguration der Netzwerk-Adapter

Konfiguration des Internen Netzwerk-Adapters

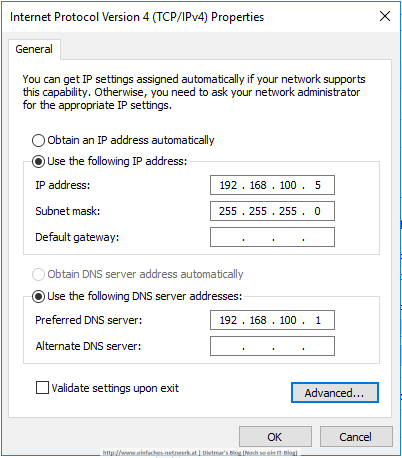

- Internet Protocol Version 4 (TCP/IPv4) Properties öffnen

- General

- IP address: 192.168.100.5

- Subnet mask: 255.255.255.0

- Default gateway: > kein Standardgateway

- Preferred DNS server: 192.168.100.1 > interner DNS Server, siehe Always On VPN – Überblick

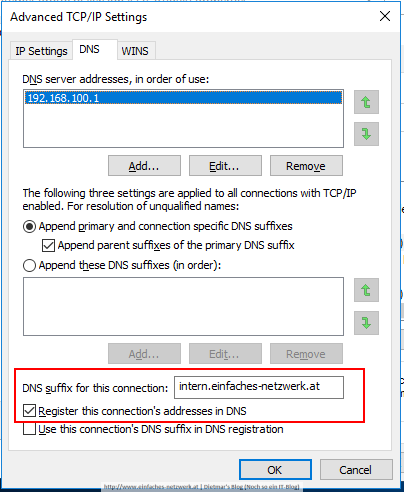

- Advanced…

- Advanced TCP/IP Settings

- General

Konfiguration des Externen Netzwerk-Adapters

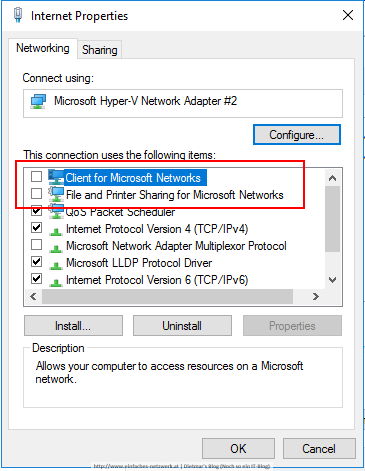

- Internet Protocol Version 4 (TCP/IPv4) Properties öffnen

- Internet Properties

Remote Access Server installieren

Nachdem ich die Konfiguration der Zertifikate endlich hinter mir habe, installiere ich die Remote Access-Rolle am Server VPN01.

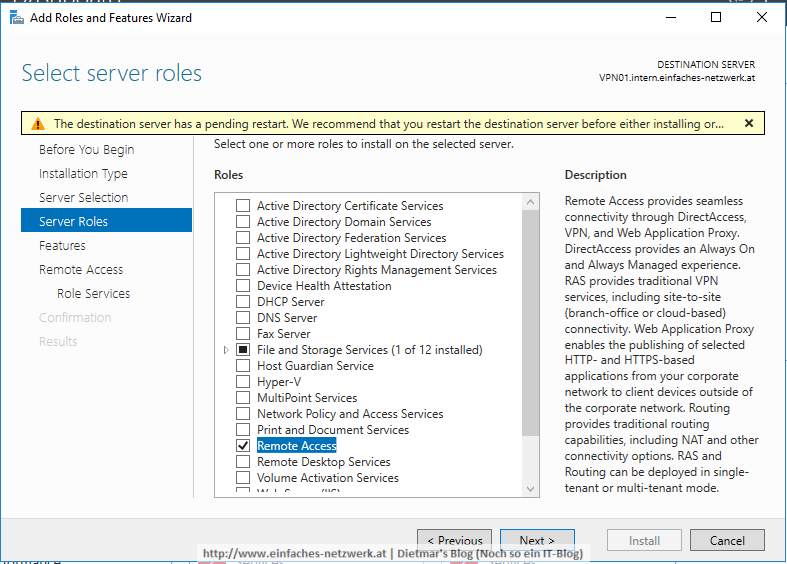

- Server Manager > Manage > Add Roles and Features

- Add Roles and Features Wizard

- Before You Begin > Next

- Installation Type

- Role-based installation > Next

- Server Selection

- Select a server from the server pool: VPN01.intern.einfaches-netzwerk.at > Next

- Server Roles

- Features > Next

- Remote Access > Next

- Role Services: DirectAccess and VPN (RAS) > Add Features > Next

- Web Server Role (IIS) > Next

- Role Services > Next

- Confirmation > Install

- Results > Close

- VPN01 neu starten

Remote Access als VPN Server konfigurieren

- Als Administrator an VPN01 anmelden

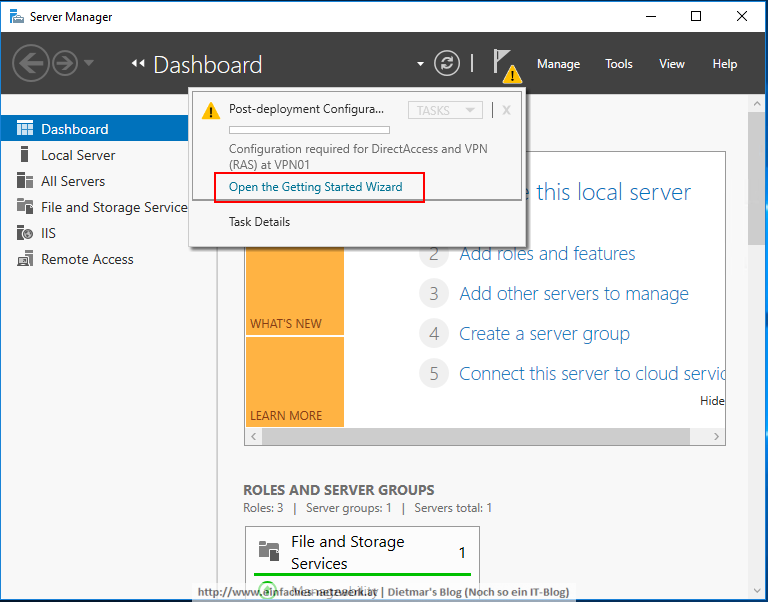

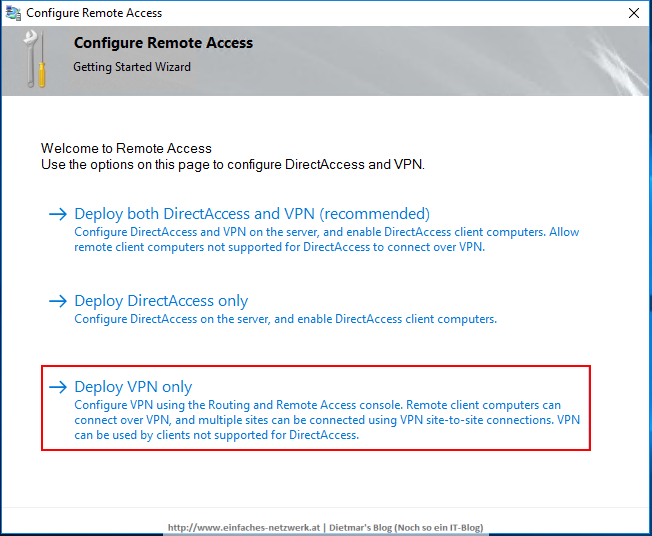

- Server Manager > Notifications > den Link Open the Getting Started Wizard klicken

- Configure Remote Access (Getting Started Wizard)

- Die Routing and Remote Access-Console öffnet sich

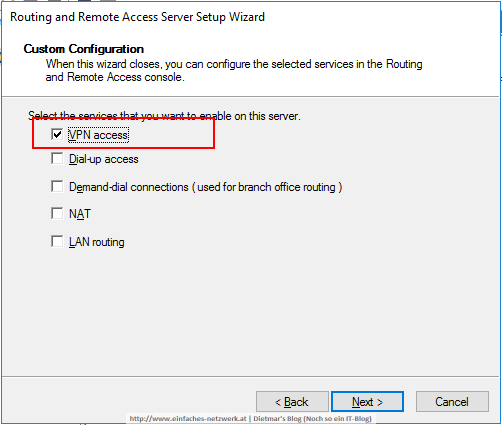

- VPN01 (local) rechts anklicken > Configure and Enable Routing and Remote Access

- Routing and Remote Access Server Setup Wizard

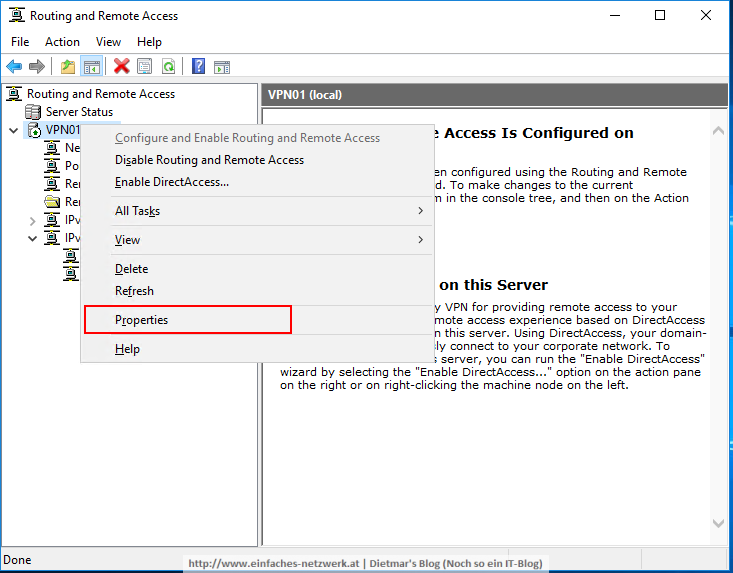

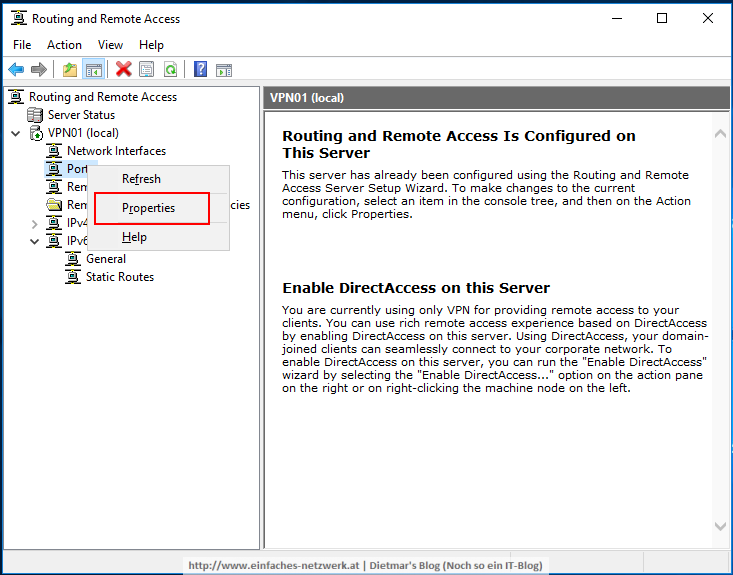

- VPN01 (local) rechts anklicken > Properties

- VPN01 (local) Properties

- Reiter IPv4

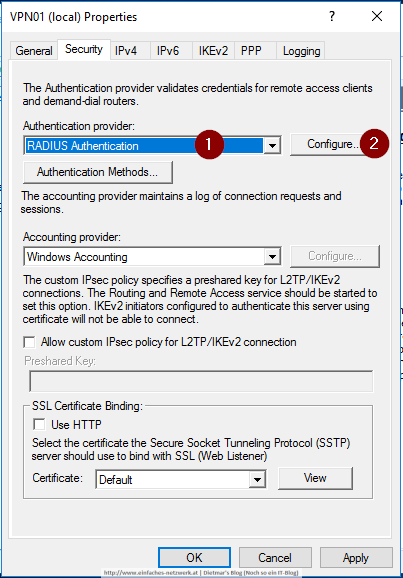

Hinweis: Mein interner DHCP-Range geht von 192.168.100.100-192.168.100.200. Für die VPN-Clients werde ich IP-Adressen von 192.168.100.201-192.168.100.220 vergeben. - Reiter Security

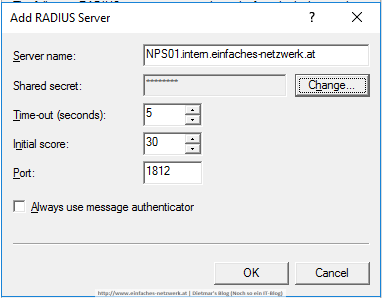

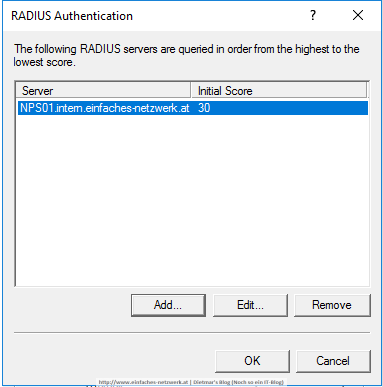

- Authentication provider: RADIUS Authentication > Configure…

- Radius Authentication

- Accounting Provider: RADIUS Accounting > Configure…

- RADIUS Accounting

- Add…

- Add RADIUS Server

- Server name: NPS01.intern.einfaches-netzwerk.at

- Shared secret > Change… > New secret: Password1 > Confirm new secret: Password1 > OK

- Add RADIUS Server mit OK schließen

- RADIUS Accounting mit OK schließen

- VPN01 (local) Properties mit OK schließen

- Authentication provider: RADIUS Authentication > Configure…

- Reiter IPv4

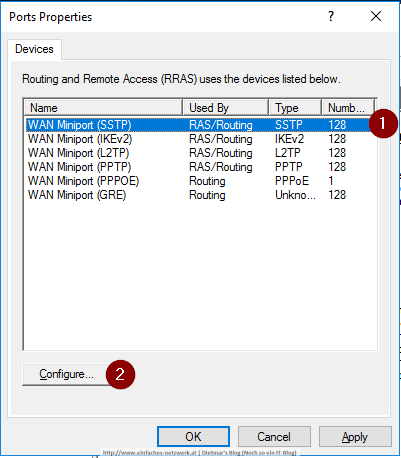

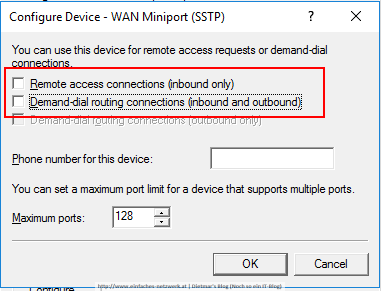

- VPN01\Ports rechts anklicken > Properties

- Ports Properties

Hinweis: Obwohl ich ein SSL-Zertifikat für SSTP installiert habe, konfiguriere ich jetzt einmal nur IKEv2. - Lt. Microsoft Dokumentation VPN01 neu starten

In dieser Anleitung habe ich die Server-Rolle Remote Access auf VPN installiert und konfiguriert. Als nächstes werde ich den Server NPS01 konfigurieren.

Vielen Dank für die sehr gute Dokumentation. Gibt es auch die Möglichkeit den VPN Server mit nur einem Interface zu konfigurieren und über ein NAT auf der externen Firewall die Anfragen an den VPN Server weiterzuleiten.

Ja, das funktioniert. Wir haben das in unserer Produktion selbst so gelöst. Der Netzwerk-Adapter ist dabei ganz normal mit IP-Adresse, DNS und Gateway zu konfigurieren. Es sind keine statischen Routen oder dergleichen notwendig. Funktioniert perfekt für uns.

Hallo,

vielen Dank für das schnelle Feedback. Ich hätte noch eine Frage. Muss der statische IP Pool aus dem Netzwerk der angebundenen Netzwerkkarte genommen werden oder ist dieser frei wählbar ?

Wir haben die Clients im gleichen Subnetz, im ersten Entwurf allerdings ganz wo anders und das hat auch funktioniert. Es spielt meiner Meinung nach keine Rolle. Also ja, frei wählbar.

Hallo Dietmar,

erstmal, vielen Dank für die tolle Dokumentation zu Always On VPN – das hat so einigen Admins bestimmt das Leben erleichtert.

Eine Frage:

Wie kann man die Zuteilung der IP-Adressen an VPN-Clients steuern, wenn man zwei statische IP-Address-Pools auf dem RRAS konfiguriert hat?

Beispielsweise möchte ich, dass Clients die sich über den Client-Tunnel einwählen nur IP-Adressen aus dem ersten IP-Pool erhalten (bspw. 10.0.1.0/24) und Clients die sich über den User-Tunnel verbinden, IPs aus dem zweiten Pool (bspw. 10.0.2.0/24) zugewiesen bekommen. Das Ganze soll dazu dienen den Netzwerkzugriff, je nach Tunnel-Typ, unterschiedlich einzuschränken.

Vielen Dank und schöne Grüße

Denis

Hallo

ich habe das wie in der Anleitung beschrieben installiert, es funktioniert an sich auch alles wie es soll, allerdings bekomme ich keine Verbindung aus dem internen Netz auf die VPN Clients, weder via Ping noch sonstigen Tools, es scheint als würde der VPN Server die Pakete nicht an die Clients weiterleiten.

Ein Idee woran es liegen könnte? Routen usw. alle mehrfach geprüft, auch den Server bereits neu installiert. Wenn ich einen tracert auf den VPN Client-IP absetze bricht dieser bei dem RRAS Server ab.

Hallo Zusammen,

Beobachte genau das gleiche Verhalten wie Joerg. Keine Ahnung an was es liegt.

Konntest du es vielleicht in der Zwischenzeit schon lösen Joerg?

Gruss Samuel

Hallo Zusammen,

Ich habe das gleiche Problem.

Hat jemand eine Idee, wie man statische Routen hinzufügt?

Gruss René