In Teil 1 dieser Serie habe ich die Infrastruktur für mein Always On VPN-Lab vorgestellt. Anschließend habe ich in Teil 2 die automatische Registrierung der Computer- und VPN Benutzerzertifikate mittels Gruppenrichtlinien konfiguriert, die empfohlenen AD-Gruppen und Zertifikatsvorlagen erstellt. Das Zertifikat für NPS Serverauthentifizierung, das IKEv2-Zertifikat und das SSL-Zertifikat für SSTP am VPN Server habe ich in Teil 3 installiert. In Teil 4 habe ich den Remote Access Server für Always on VPN installiert und konfiguriert. Jetzt werde ich den NPS Server installieren und konfigurieren.

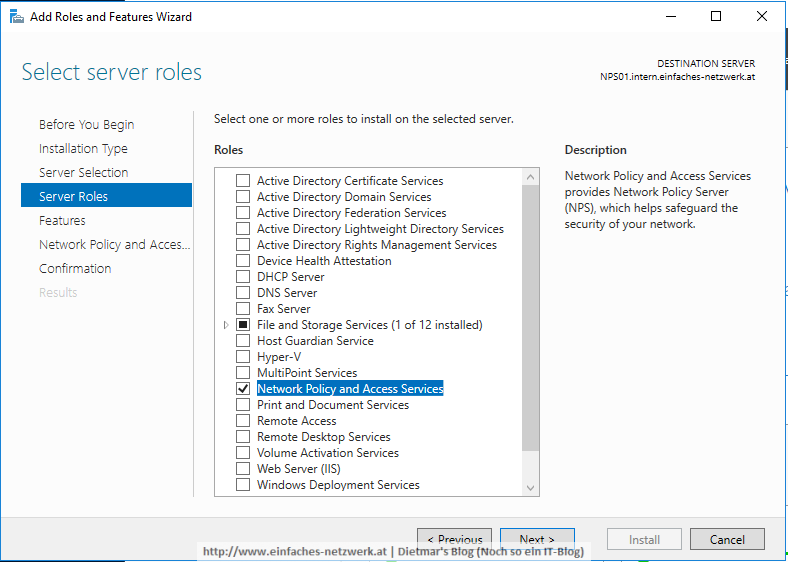

Network Policy and Access Services installieren

- Als Administrator an NPS01 anmelden

- Manage > Add Roles and Features

- Add Roles and Featues Wizard

- Roles: Network Policy and Access Services > Add Features > Next

- Before You Begin > Next

- Installation Type: Role-based installation > Next

- Server Selection

- Select a server from the server pool: NPS01.intern.einfaches-netzwerk.at > Next

- Server Roles: Network Policy and Access Services > Next

- Features > Next

- Network Policy and Access Services > Next

- Confirmation > Install

- Results > Close

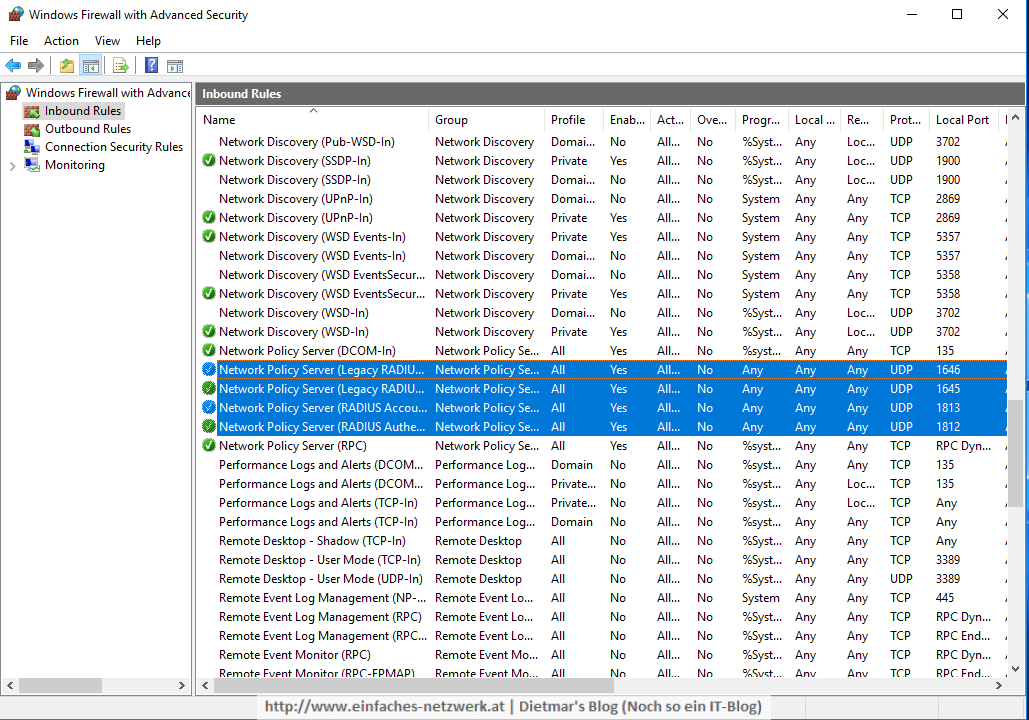

Firewall-Konfiguration überprüfen

NPS01 wartet standardmäßig auf folgenden UDP-Ports auf RADIUS-Kommunikation von VPN01:

- 1645, 1646

- 1812, 1813

Diese Ports müssen in der lokalen Windows Firewall erlaubt sein. Der Add Roles and Featues Wizard erstellt normalerweise für diese Ports die Regeln in der Firewall.

NPS konfigurieren

NPS Server in Active Directory registrieren

- Server Manager > Tools > Network Policy Server

- NPS (local) rechts anklicken > Register in Active Directory

- Network Policy Server > OK > OK

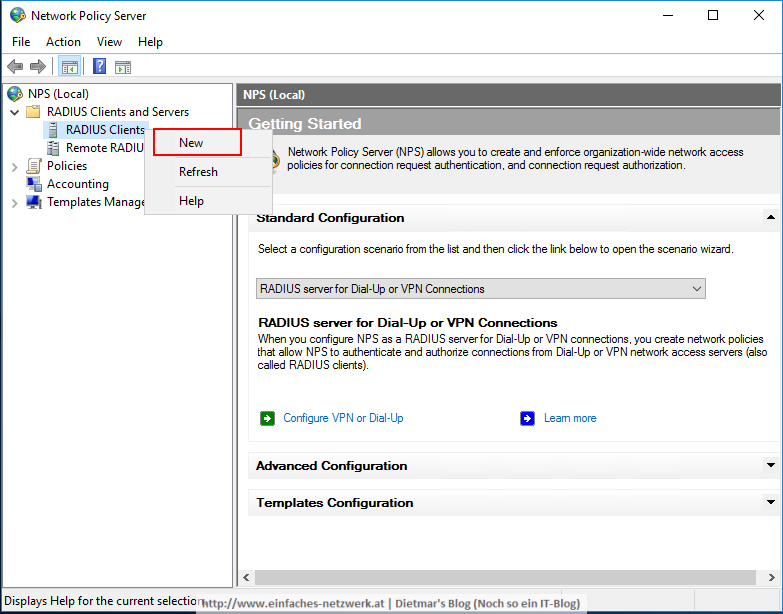

VPN01 als RADIUS-Client hinzufügen

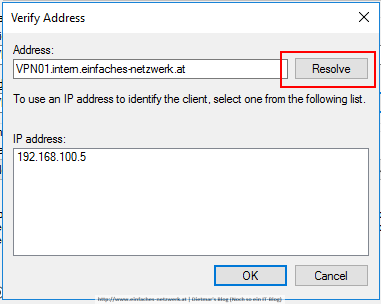

Der Server VPN01 muss als RADIUS-Client zu NPS hinzugefügt werden, damit dieser den Server kennt und mit ihm kommunizieren kann. Für diesen Schritt brauche ich das Shared Secret, welches ich bei der Konfiguration von VPN01 (siehe Teil 4) eingegeben habe.

- Server Manager > Tools > Network Policy Server

- NPS (Local)\RADIUS Clients and Servers erweitern

- RADIUS Clients rechts anklicken > New

- New RADIUS Client

- VPN01 ist in der Liste der RADIUS-Clients

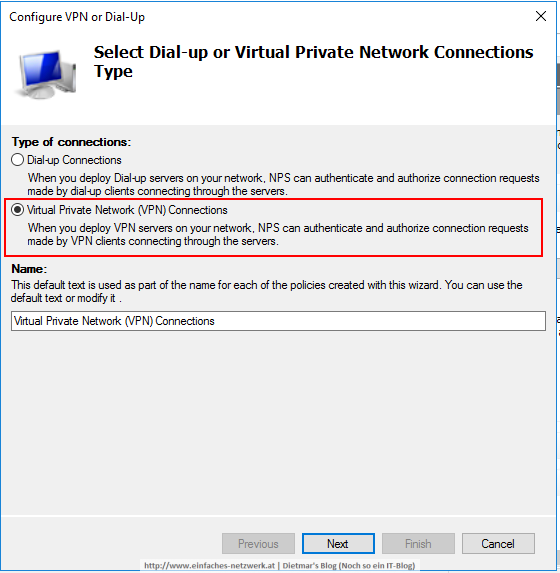

Netzwerkrichtlinien für VPN-Verbindungen konfigurieren

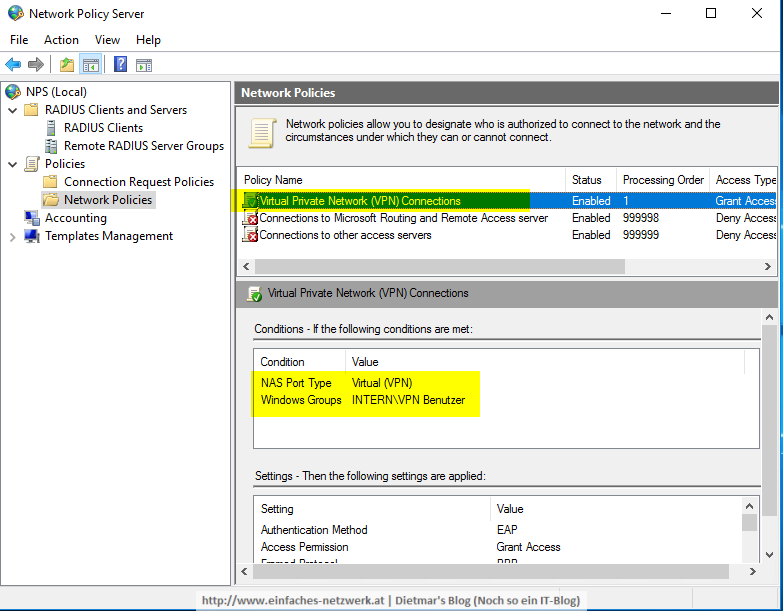

Mit diesem Schritt erlaube ich nur Benutzern in der Gruppe VPN Benutzer Zugriff auf das Unternehmensnetzwerk durch den VPN-Server. Und dann nur, wenn ein passendes Benutzerzertifikat vorhanden ist.

- Server Manager > Tools > Network Policy Server

- Standard Configuration: RADIUS server for Dial-UP or VPN Connections (die zweite Option ist für 802.1x WLAN oder/und LAN)

- Auf den Link Configure VPN or Dial-Up klicken

- Configure VPN or Dial-Up

- Type of connections: Virtual Private Network (VPN) Connections > Next

Hinweis: Der Name wird automatisch ausgefüllt

- RADIUS Clients: VPN01 markieren > Next

- Extensible Authentication Protocol > aktivieren

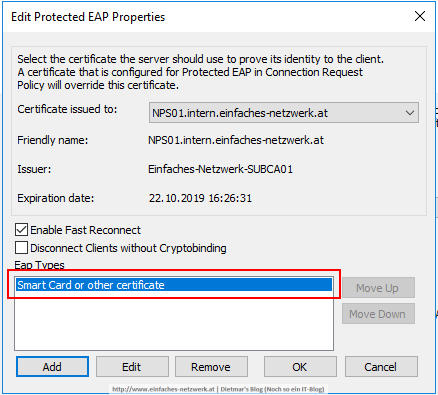

- Type: Microsoft: Protected EAP (PEAP) > Configure…

- Edit Protected EAP Properties

- Microsoft Encrypted Authentication version 2 (MS-CHAPv2) > deaktivieren > Next

- Groups > Add… > VPN Benutzer > OK > Next

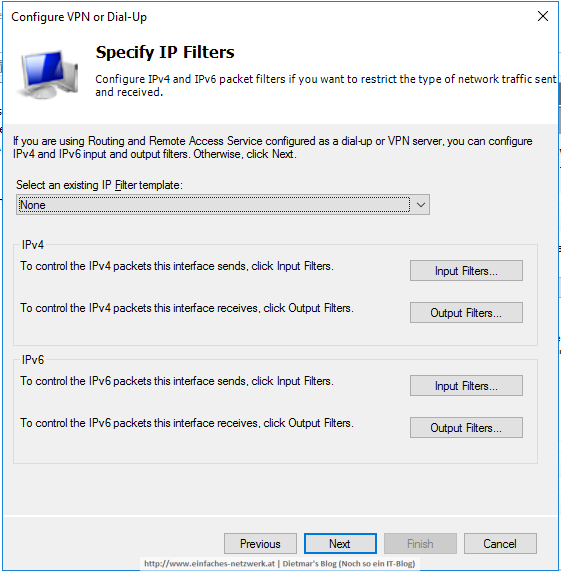

- Specify IP Filters > Next

- Specify Encryption Settings > Next

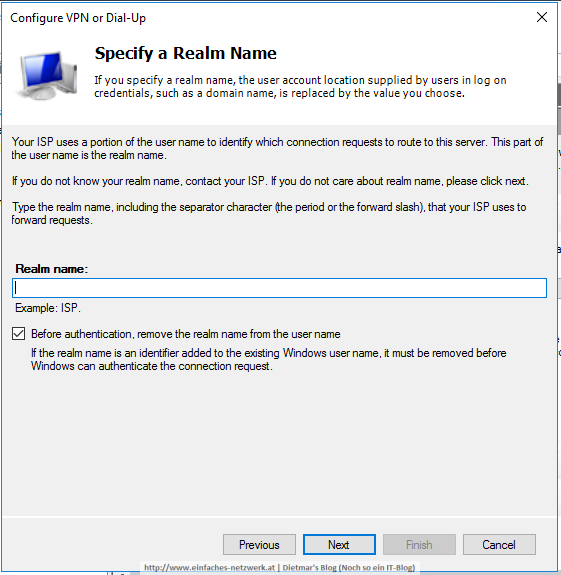

- Specify a Realm Name > Next

- Completing… > Finish

- Type of connections: Virtual Private Network (VPN) Connections > Next

- NPS (Local)\Policies\Network Policies erweitern

Damit ist theoretisch die Konfiguration der Always On VPN-Server abgeschlossen. Diese Schritte sind zusammenfassend passiert:

- Gruppenrichtinien für die automatische Registrierung von Benutzer- und Computerzertifikaten erstellt

- Active Directory-Sicherheitsgruppen für Always On VPN erstellt

- Zertifikatisvorlage für die VPN Benutzerauthentifizierung erstellt

- Zertifikatisvorlage für die Computerauthentifizierung erstellt

- Zertifikatisvorlage für die VPN Serverauthentifizierung erstellt

- Zertifikatisvorlage für die NPS Serverauthentifizierung erstellt

- Zertifikat für die NPS Serverauthentifizierung installiert

- Zertifikat für die VPN Serverauthentifizierung installiert

- SSL-Zertifikat für SSTP angefordert, ausgestellt und installiert

- VPN Server Netzwerk-Adapter konfiguriert

- Remote Access Server installiert

- Remote Access als VPN Server konfiguriert

- Network Policy and Access Services installiert

- Firewall-Konfiguration überprüft und zum Abschluss den

- NPS konfiguriert

Fehlt noch die Konfiguration der Windows 10-Clients.

NPS (local) rechts anklicken > Register in Active Directory

ist bei mir grau unterlegt und lässt sich nicht anklicken

netsh ras add registeredserver

Pingback: Homepage