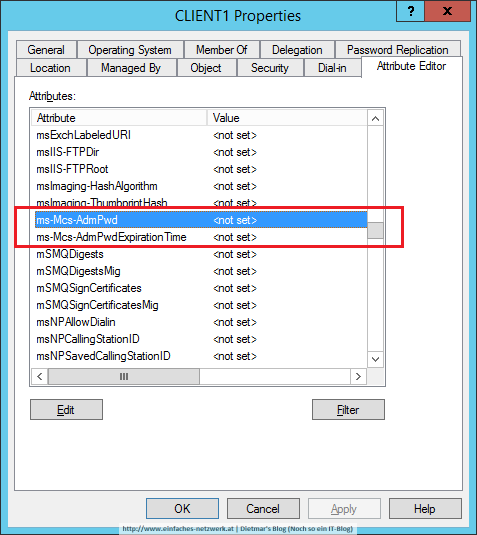

Am 1. Mai 2015 hat Microsoft das Local Administrator Password Management veröffentlicht, mit dem lokale Administrator-Passwörter einfach verwaltet werden können. Dafür werden in AD DS zwei Attribute hinzugefügt:

- ms-MCS-AdmPwd

- ms-MCS-AdmPwdExpirationTime

Diese speichern das Passwort und das Ablaufdatum des Passwortes. Ist das Ablaufdatum erreicht, wird beim nächsten Gruppenrichtlinien-Update am Client das Passwort erneuert. Für die Verwaltung gibt es einen Client (LAPS UI) und ein eigenes PowerShell-Modul. Am Client selbst wird eine Client Side Extension (CSE) für die Gruppenrichtlinien installiert.

Gruppenrichtlinien-Vorlagen und das PowerShell-Modul installieren

- Als Administrator an DC1 anmelden

- Folgende Dateien von Microsoft security advisory: Local Administrator Password Solution (LAPS) now available: May 1, 2015 nach C:\Sourcen herunterladen

- LAPS.x86.msi

- LAPS.x64.msi

- LAPS_Datasheet.docx

- LAPS_OperationsGuide.docx

- LAPS_TechnicalSpecification.docx

- LAPS.x64.msi doppelklicken

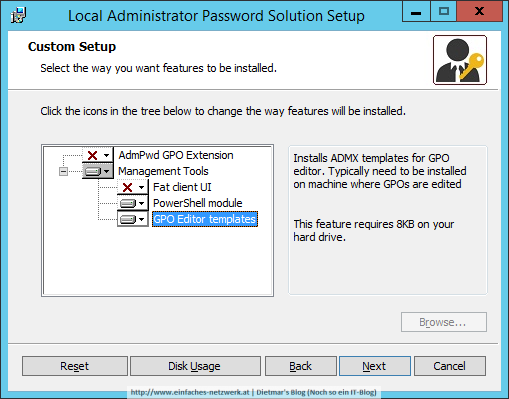

- Local Administrator Password Solution Setup

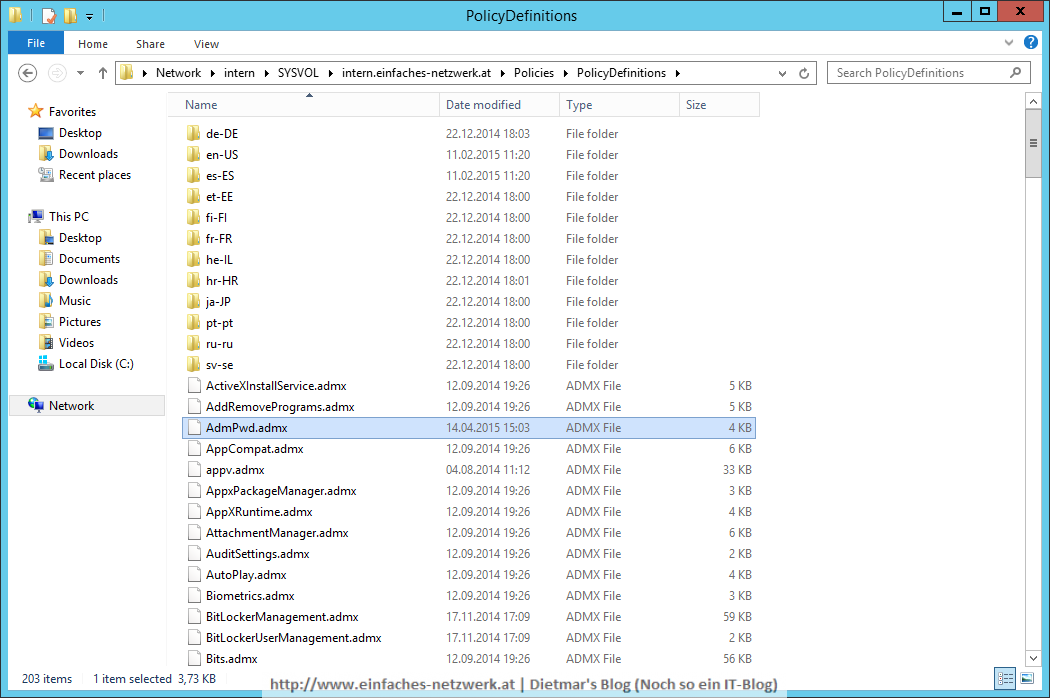

- Zum Ordner C:\Windows\PolicyDefinitions wechseln

- Folgende Dateien nach \\intern\SYSVOL\intern.einfaches-netzwerk.at\Policies\PolicyDefinitions kopieren

- Alle Fenster schließen

Sicherheitsgruppe in AD erstellen und Berechtigungen konfigurieren

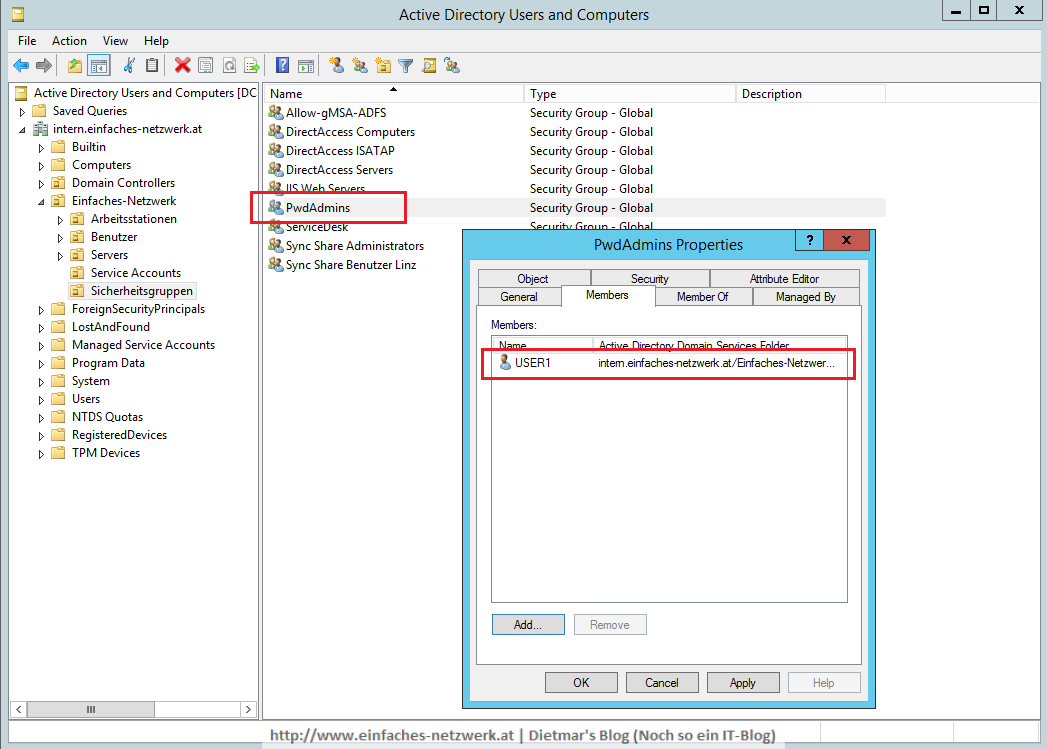

- Server Manager > Tools > Active Directory Users and Computers (ADUC)

- intern.einfaches-netzwerk.at/Einfaches-Netzwerk/Sicherheitsgruppen erweitern

- Folgende Sicherheitsgruppe erstellen

- PwdAdmins

- USER1 zur Gruppe PwdAdmins hinzufügen

- Fenster minimieren, nicht schließen

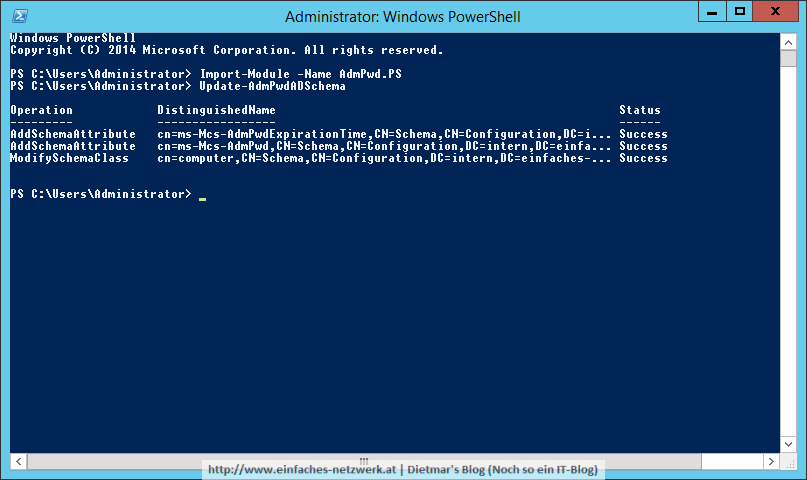

- PowerShell (Admin) starten

- Mit folgendem Befehl das PowerShell-Modul für das Local Administrator Password Management importieren

Import-Module AdmPwd.PS

- Mit folgendem Befehl das Active Directory-Schema erweitern

Update-AdmPwdADSchema

- PowerShell

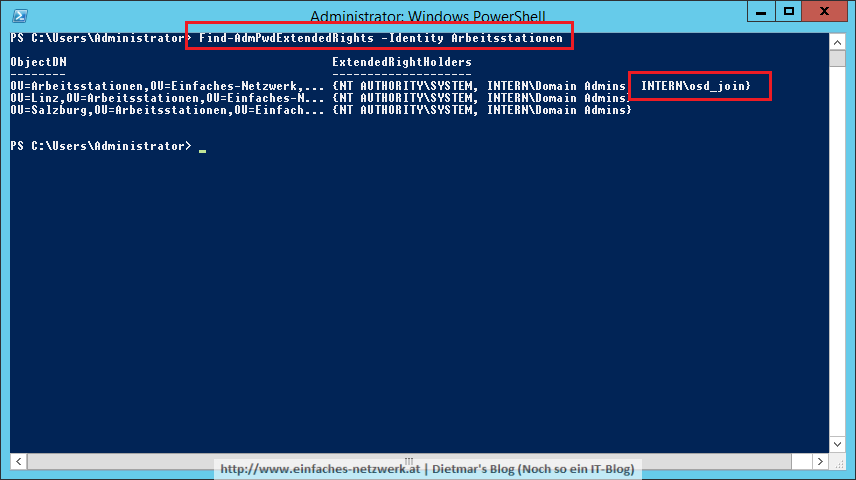

- Mit folgendem Befehl die Benutzer und Gruppen mit erweiterten Rechten auf die OU Arbeitsstationen ermitteln

Find-AdmPwdExtendedRights -Identity Arbeitsstationen

- Der Benutzer INTERN\osd_join hat erweiterte Rechte

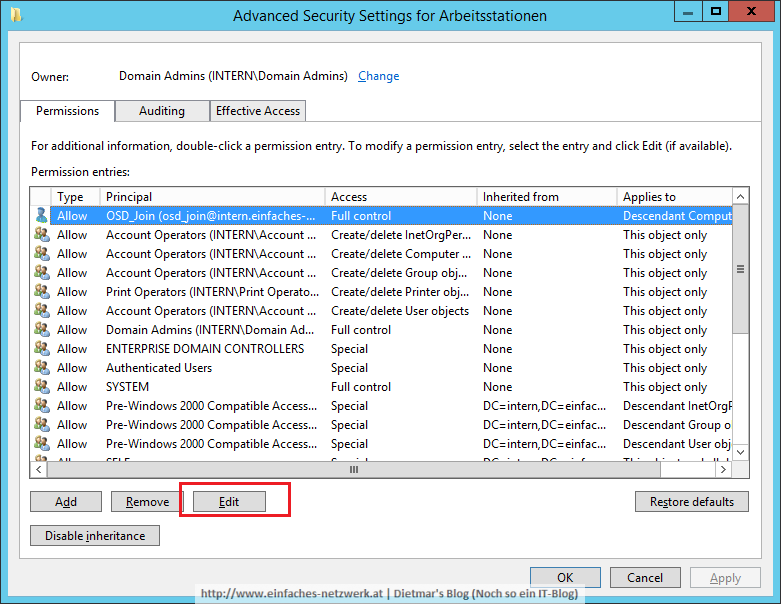

- Die ADUC-Konsole wiederherstellen

- Die OU Arbeitsstationen rechts anklicken > Properties

- Auf den Reiter Security wechseln > Advanced

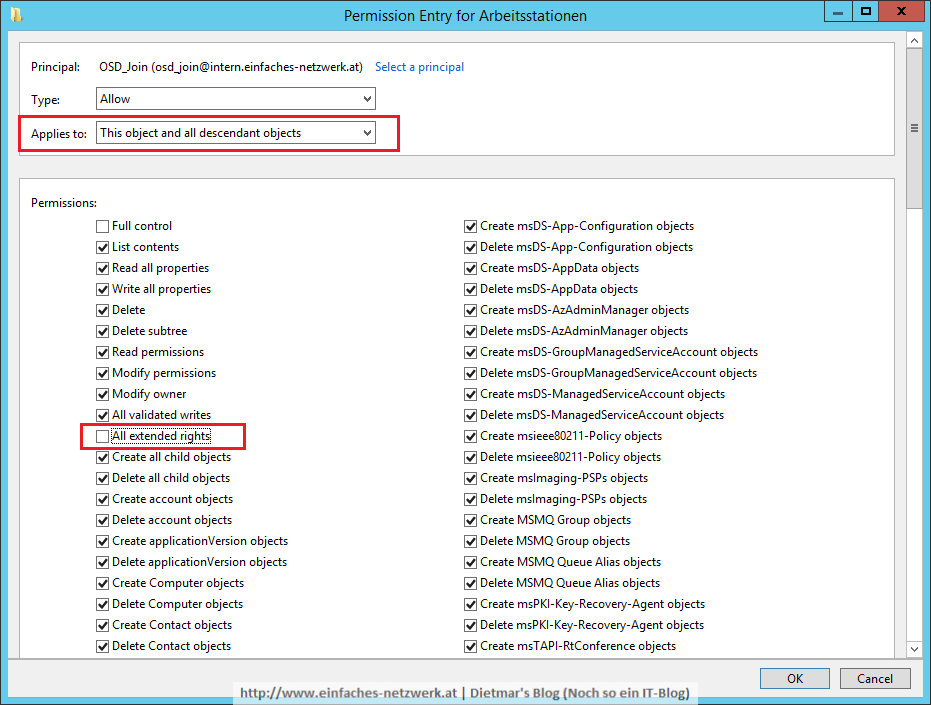

- OSD_Join markieren > Edit

- Permission Entry for Arbeitsstationen

- Alle Fenster mit OK schließen

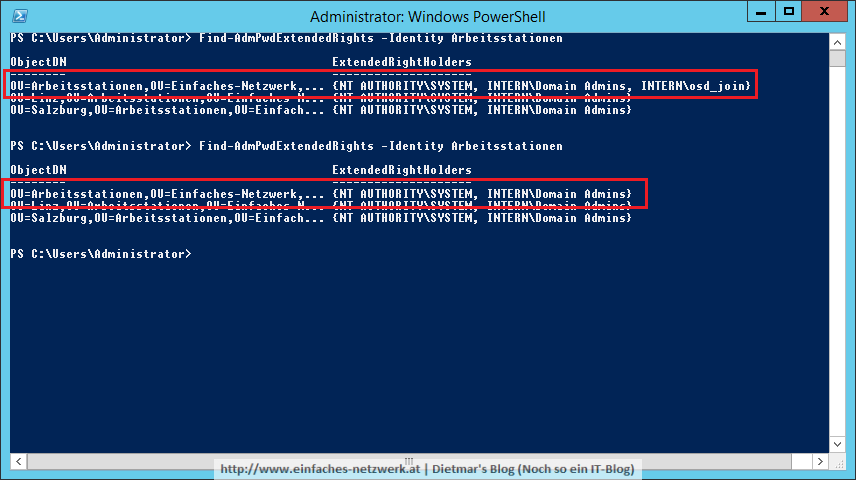

- PowerShell (Admin) wiederherstellen

- Das Cmdlet von vorhin wiederholen

- Passt 🙂

- Mit folgendem Befehl die Computer-Konten berechtigen

Set-AdmPwdComputerSelfPermission -OrgUnit Arbeitsstationen

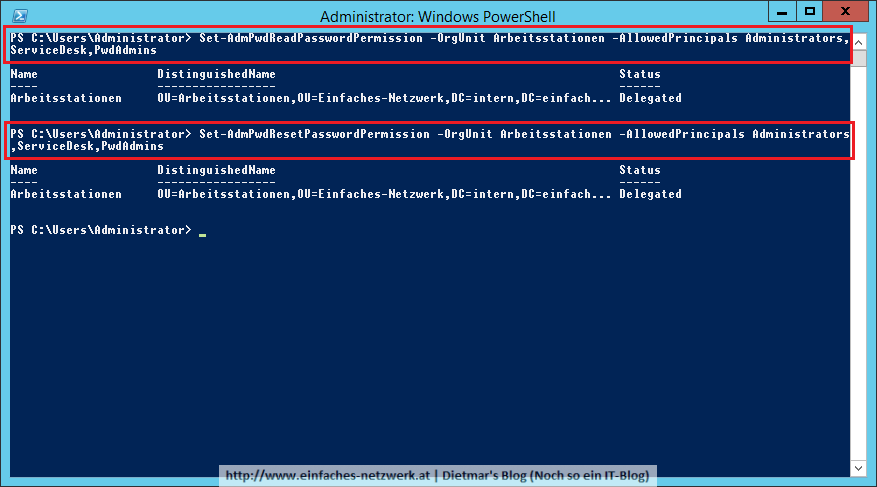

- Mit folgenden Befehlen die Sicherheitsgruppen berechtigen

Set-AdmPwdReadPasswordPermission -Orgunit Arbeitsstationen -AllowedPrincipals Administrators,ServiceDesk,PwdAdmins Set-AdmPwdResetPasswordPermission -Orgunit Arbeitsstationen -AllowedPrincipals Administrators,ServiceDesk,PwdAdmins

- PowerShell

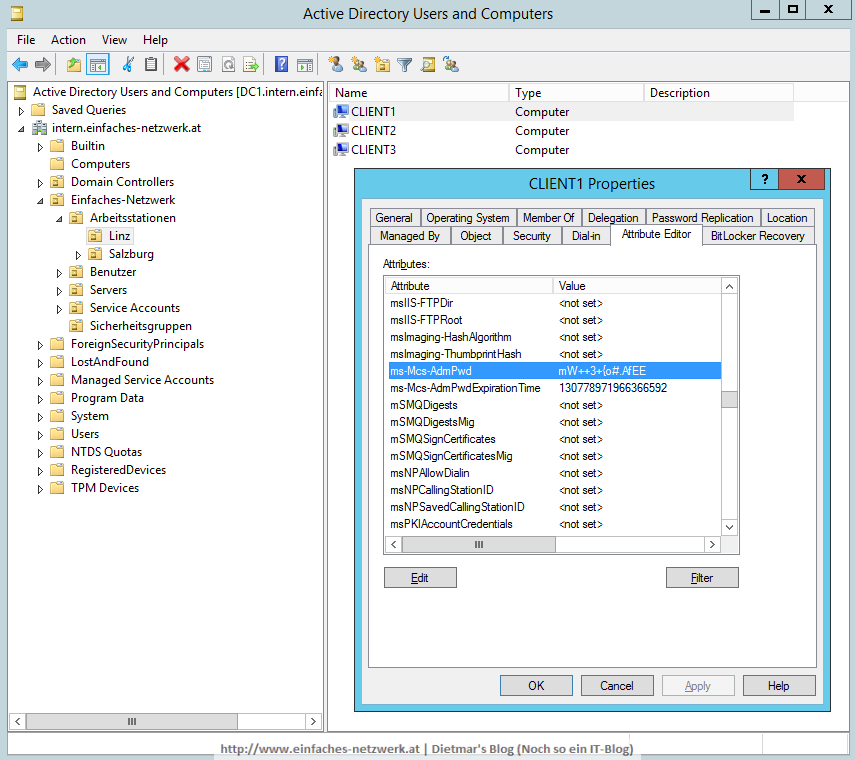

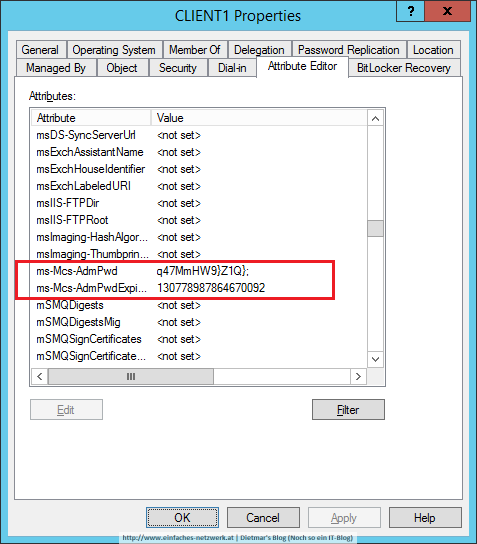

- Zur Kontrolle das Computer-Konto von CLIENT1 rechts anklicken > Properties

- Auf den Reiter Attribute Editor wechseln

- Alle Fenster schließen

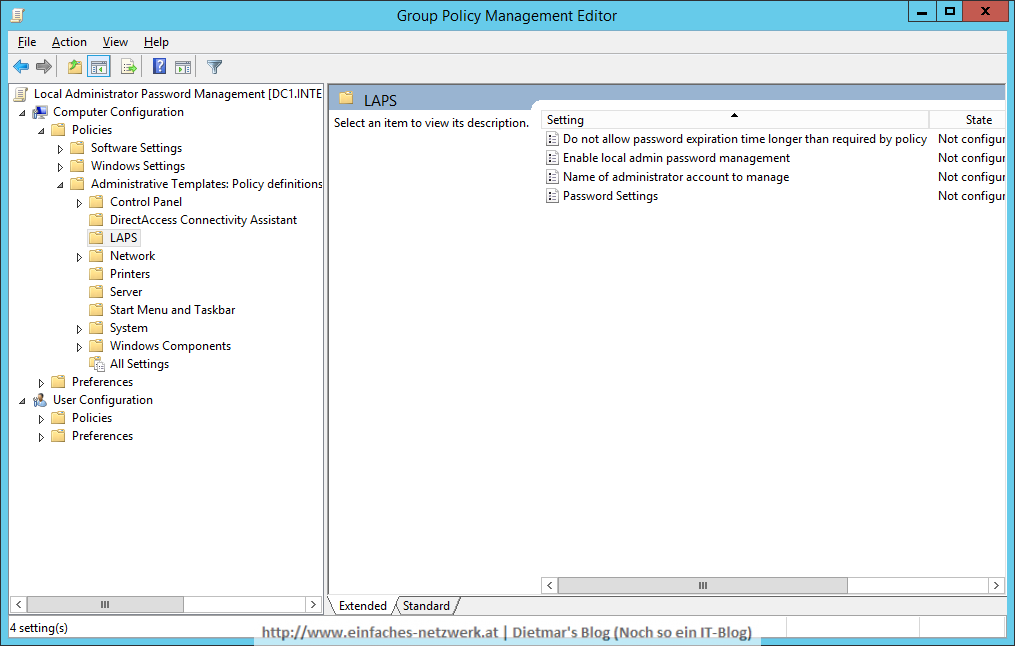

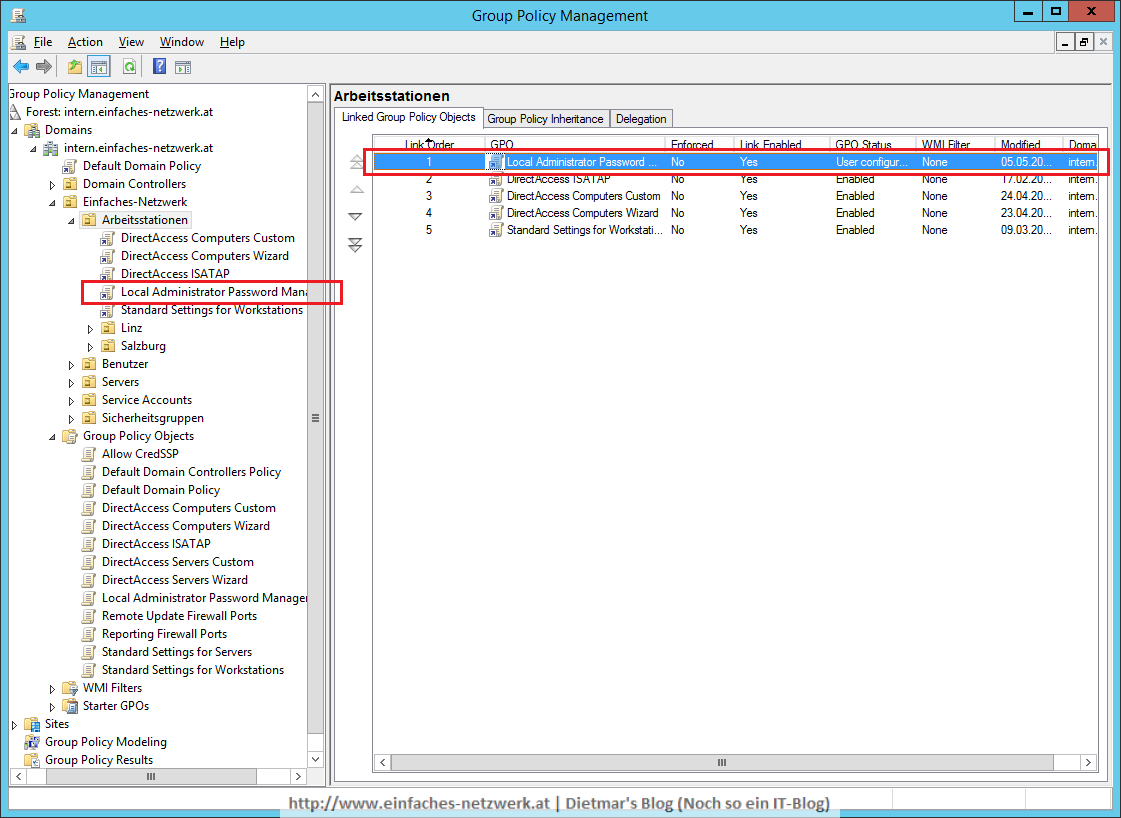

Gruppenrichtlinien für das Local Administrator Password Management erstellen

- Server Manager > Tools > Group Policy Management

- Folgendes Gruppenrichtlinienobjekt erstellen

- Local Administrator Password Management

- Zum Bearbeiten öffnen

- Computer Configuration\Policies\Administrative Templates\LAPS erweitern

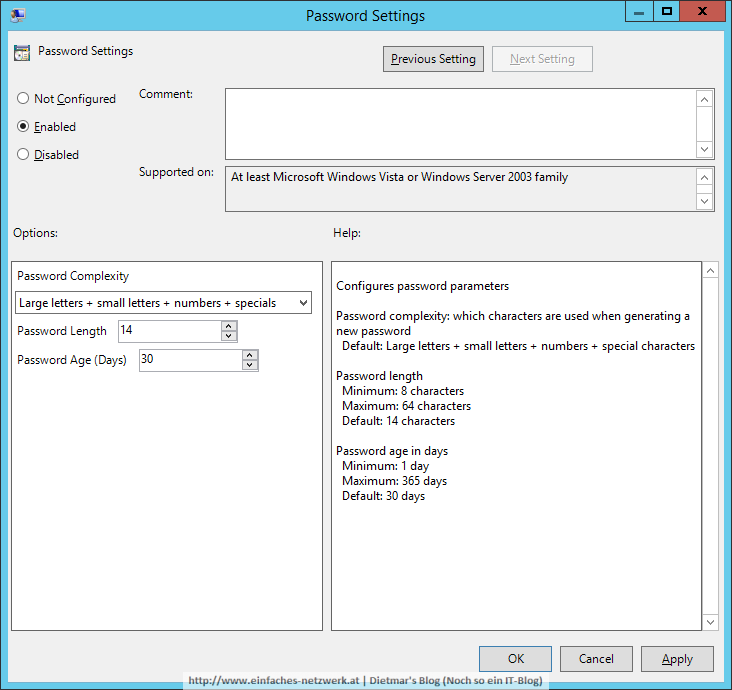

- Folgende Einstellungen konfigurieren

- Do not allow password expiration time longer than required by policy > Enabled

- Enable local admin password management > Enabled

- Password Settings > Enabled

- Die Richtinie Name of administrator account to manange muss nur konfiguriert werden, wenn nicht der Standard-Administrator mit der bekannten well-known SID verwendet wird. Auch nicht, wenn dieser nur umbenannt worden ist!

- Computer Configuration\Preferences\Windows Settings erweitern

- Registry rechts anklicken > New > Registry Item

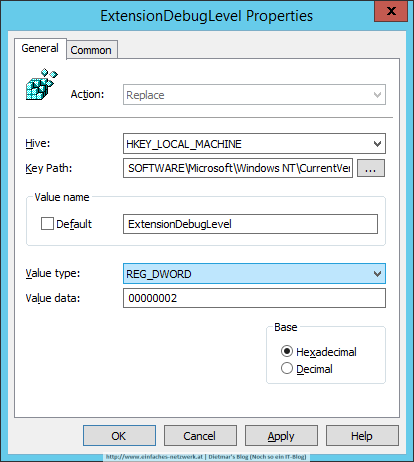

- Folgendes Element hinzufügen

- Reiter General

- Reiter Common

- Fenster mit OK schließen

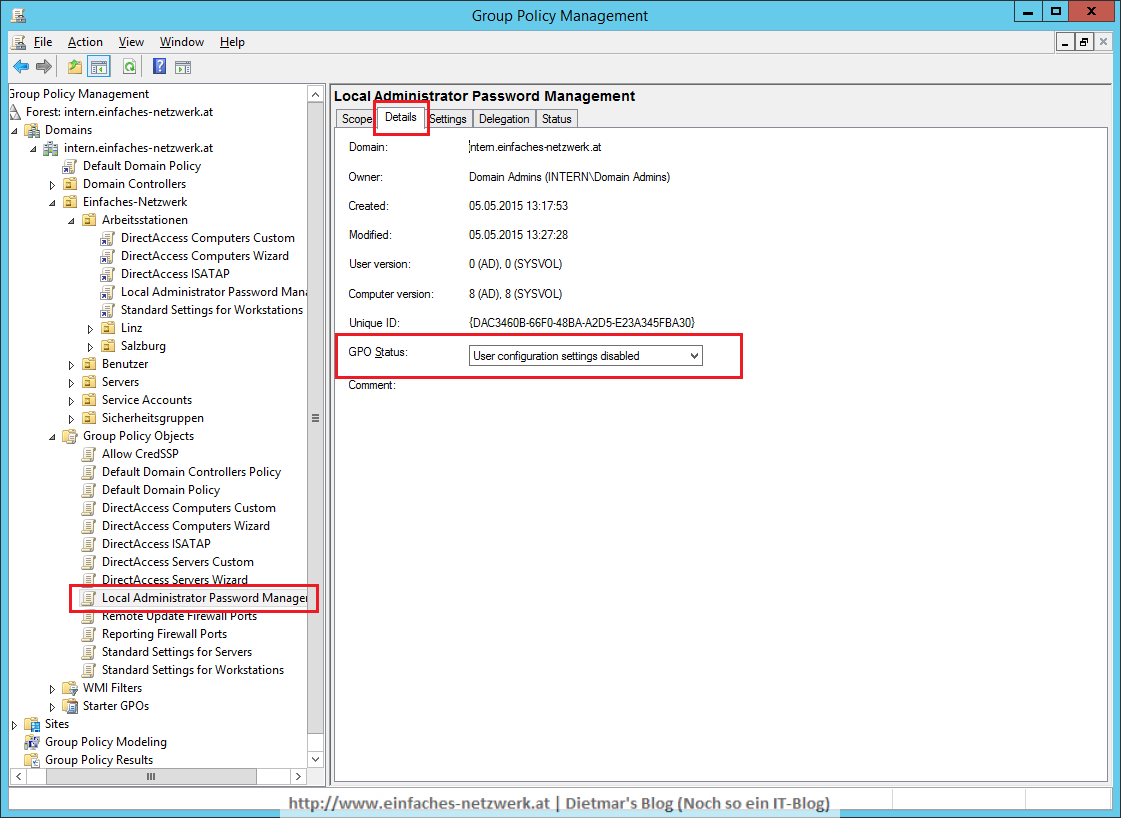

- Das neue GPO markieren

- Im rechten Bereich am Reiter Details die Benutzereinstellungen deaktivieren

- Auf die OU Arbeitsstationen verknüpfen

- Alle Fenster schließen

Die Clients konfigurieren

- Als Administrator an CLIENT1 anmelden

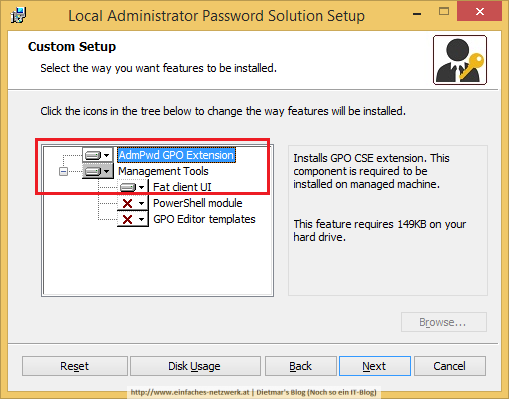

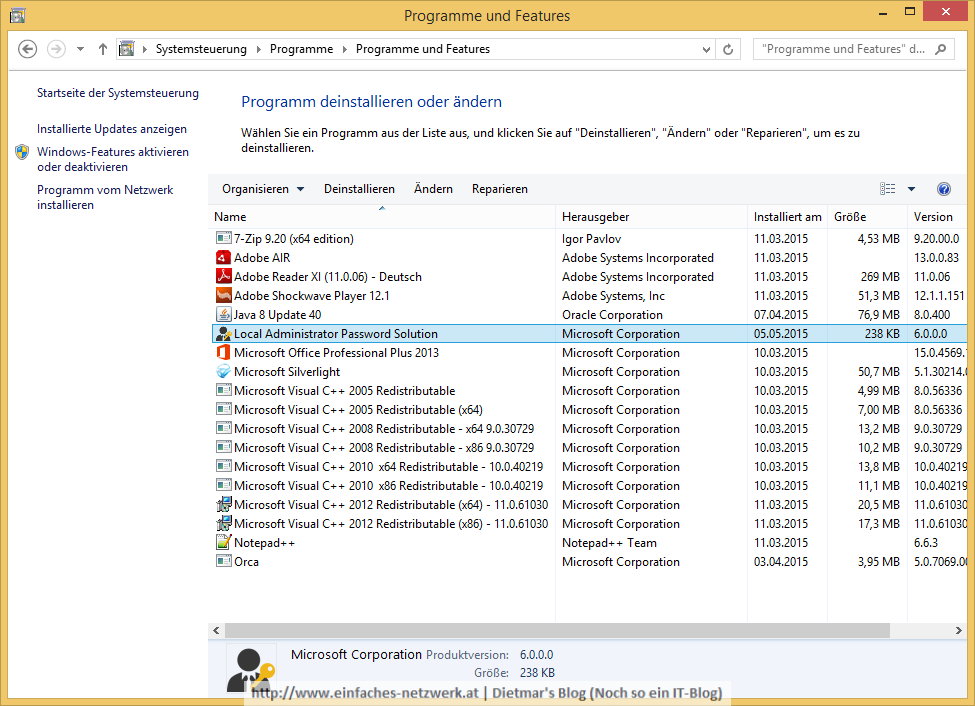

- Die Datei LAPS.x64.msi doppelklicken

- Folgende Komponenten installieren

- Local Administrator Password Solution in der Systemsteuerung

- Command Prompt starten

- Mit folgendem Befehl die Gruppenrichtlinien aktualisieren

gpupdate /force

- Kontrolle: ADUC > CLIENT1

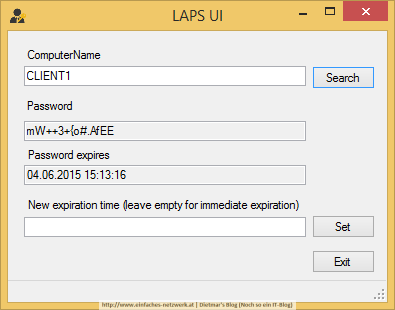

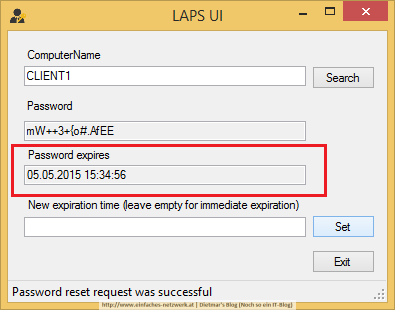

- Start > Suche: LAPS

- LAPS UI

- Wenn CLIENT1 das nächste Mal seine Gruppenrichtlinien aktualisiert, wird das Passwort geändert

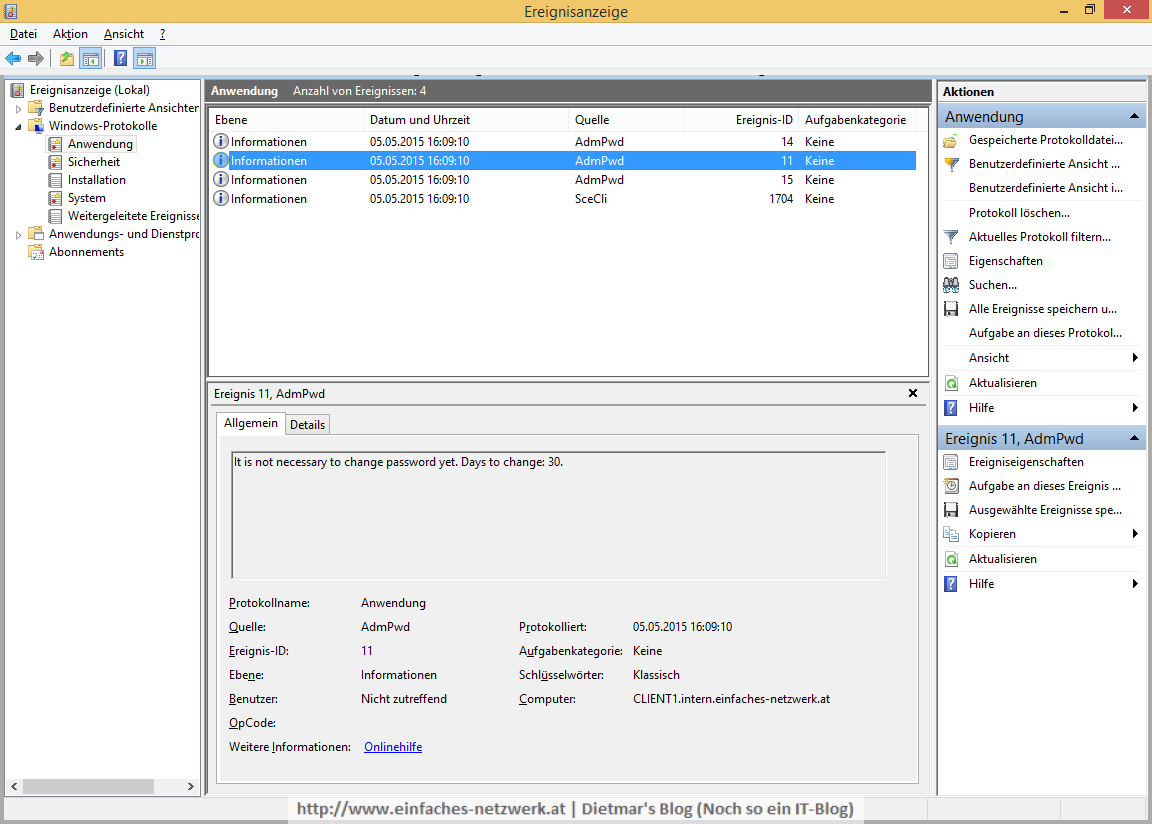

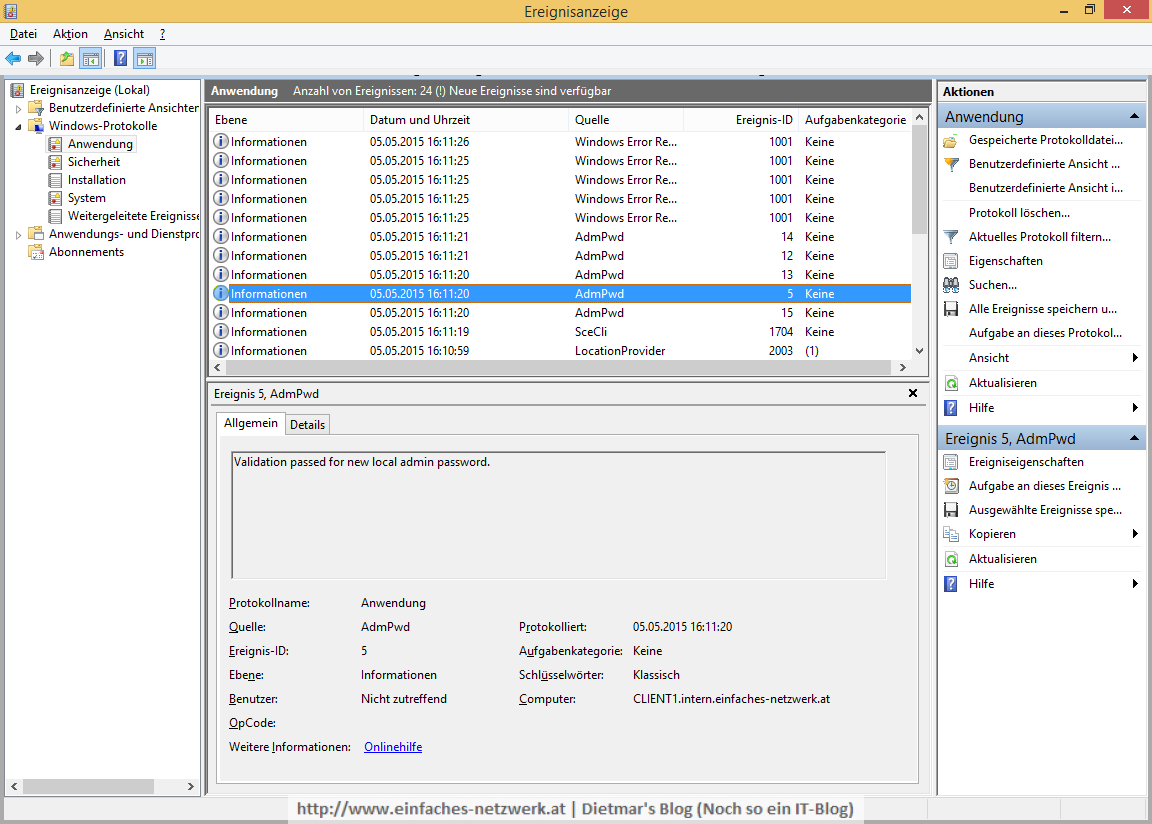

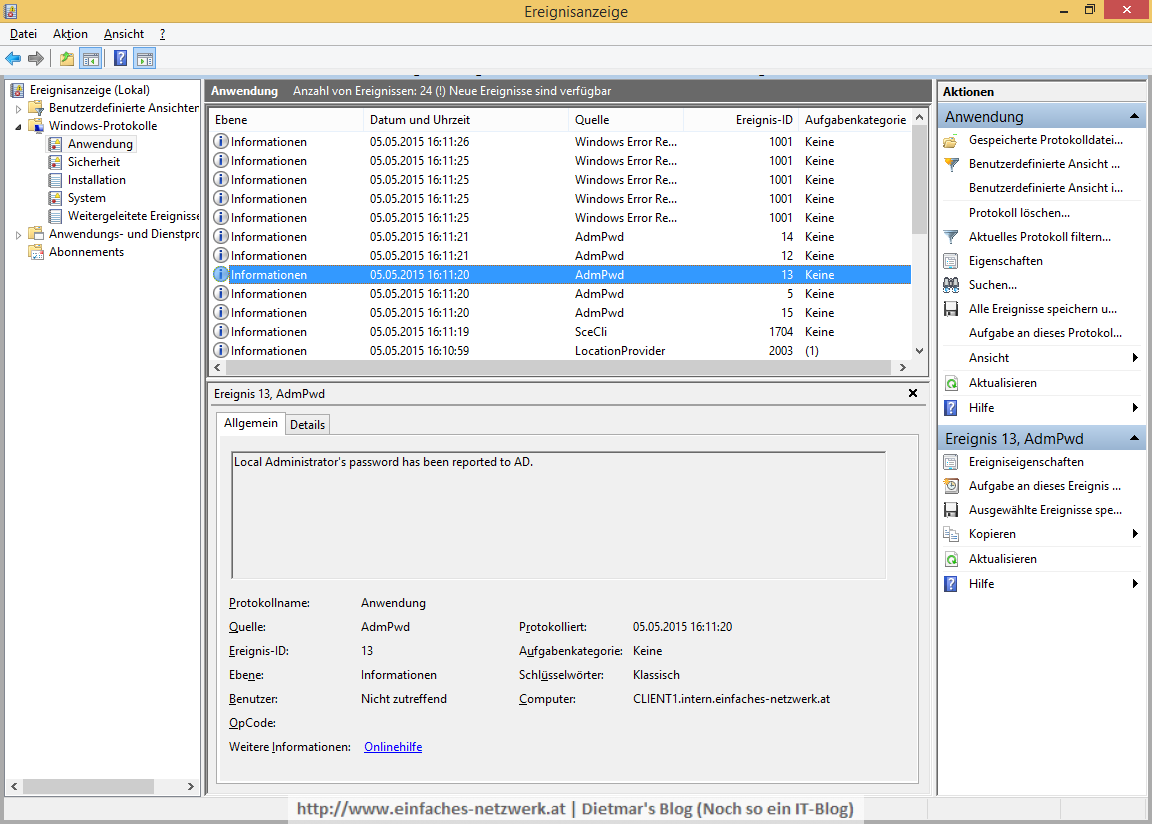

- Das Ereignisprotokoll System

Microsoft hat mit einem Sicherheitsupdate die Möglichkeit Passwörter mittels Group Policy Preferences zu ändern deaktiviert (die Passwörter standen im Klartext in den xml-Dateien). Das neue Werkzeug ist einfach zu implementieren und zu verwalten.

Die CSE kann mittels MDT beim Aufsetzen installiert oder gleich ins Golden Image gepackt werden. Wenn man die Datei %ProgramFiles%\LAPS\CSE\AdmPwd.dll von einer bestehenden Installation kopiert, kann die Client Side Extension mit folgendem Befehl installiert werden:

regsvr32 %ProgramFiles%\LAPS\CSE\AdmPwd.dll

Dann ist der Eintrag in der Systemsteuerung nicht vorhanden, was ich persönlich besser finde.

Schöne Sache, gefällt mir! 🙂