Nachdem ich alle Informationen zusammengetragen und die notwendingen Vorbereitungen getroffen habe, kann ich die DirectAccess Server-Rolle installieren und konfigurieren.

DirectAccess Server-Rolle installieren und konfigurieren – Schritte:

- DirectAccess Server-Rolle installieren

- DirectAccess konfigurieren

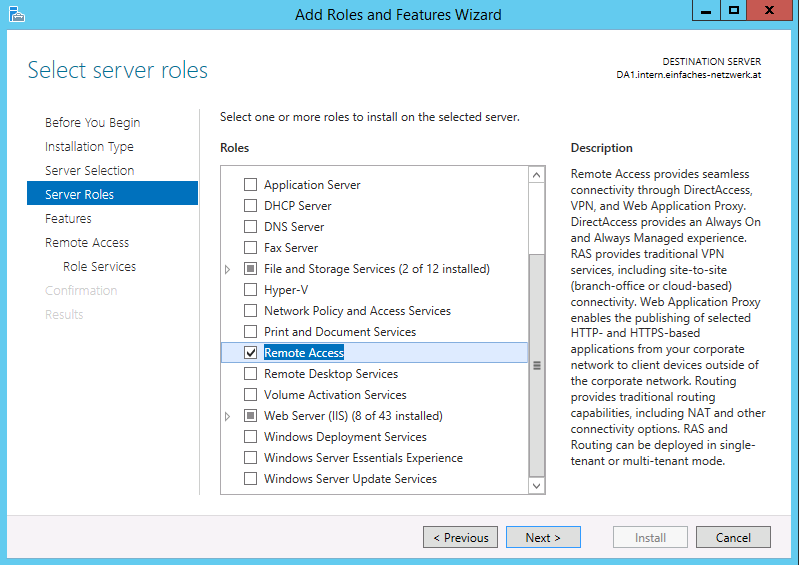

DirectAccess Server-Rolle installieren

- Als Administrator an DA1 anmelden

- Server Manager > Manage > Add Roles and Features

- Add Roles and Features Wizard

- Before You Begin > Next

- Installation Type: Role-based or feature-based installation > Next

- Server Selection: DA1.intern.einfaches-netzwerk.at > Next

- Server Roles: Remote Access > Next

- Features > Next

- Remote Access > Next

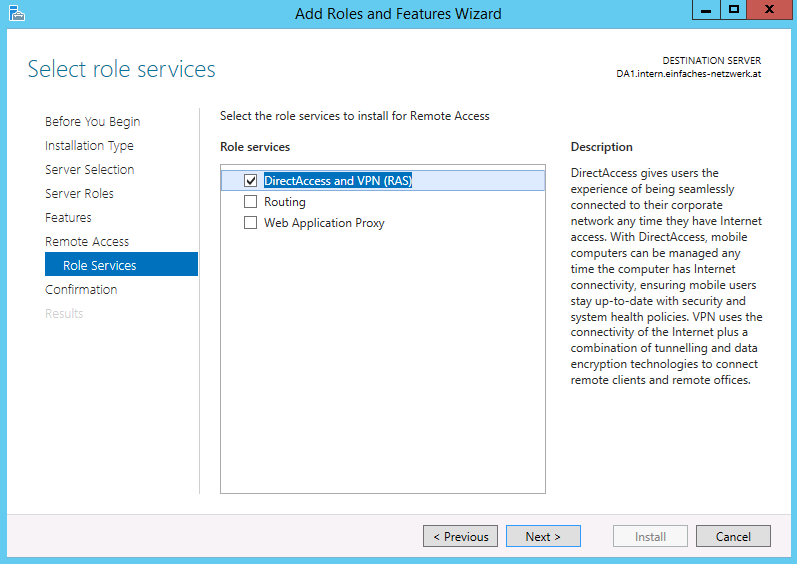

- Role Services: DirectAccess and VPN (RAS) > Add Features… > Next

- Confirmation > Install

- Results > Close

DirectAccess konfigurieren

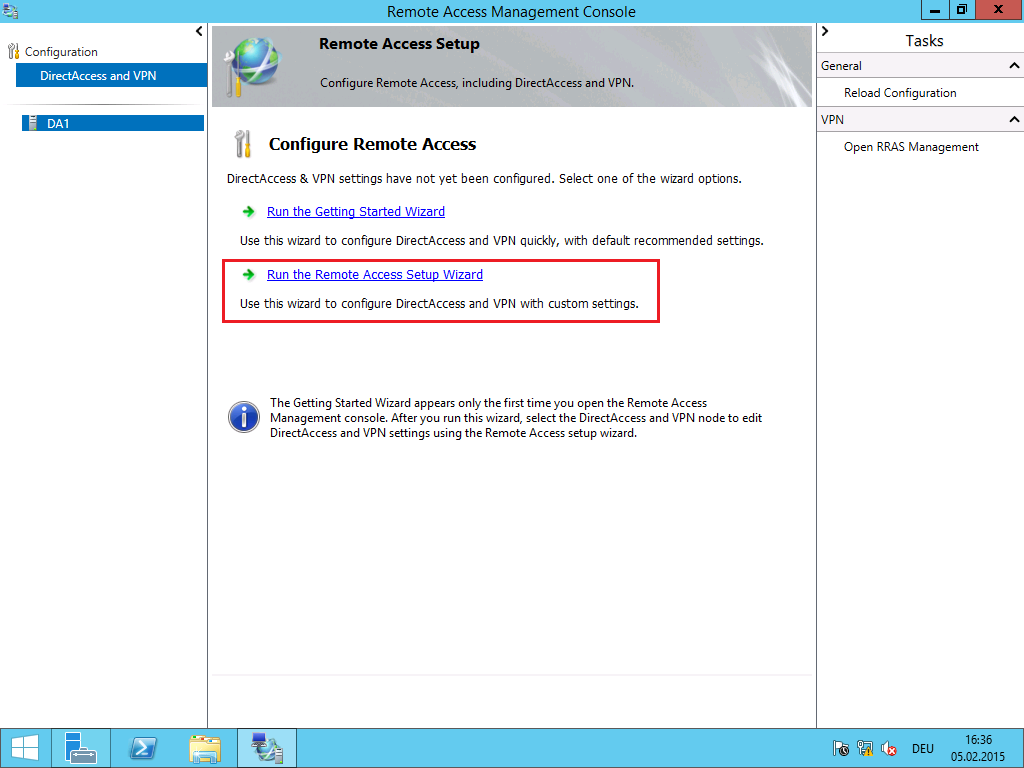

Als Best Practice gilt, nicht den Getting Started Wizard zu verwenden, sondern den Remote Access Setup Wizard. Der Getting Started Wizard verwendet nicht die Einstellungen (z.B. bei den Zertifikaten), die ich möchte.

- Server Manager > Tools > Remote Access Configuration

- Auf der linken Seite auf Configuration\DirectAccess and VPN klicken

- Run the Remote Access Setup Wizard

- Configure Remote Access

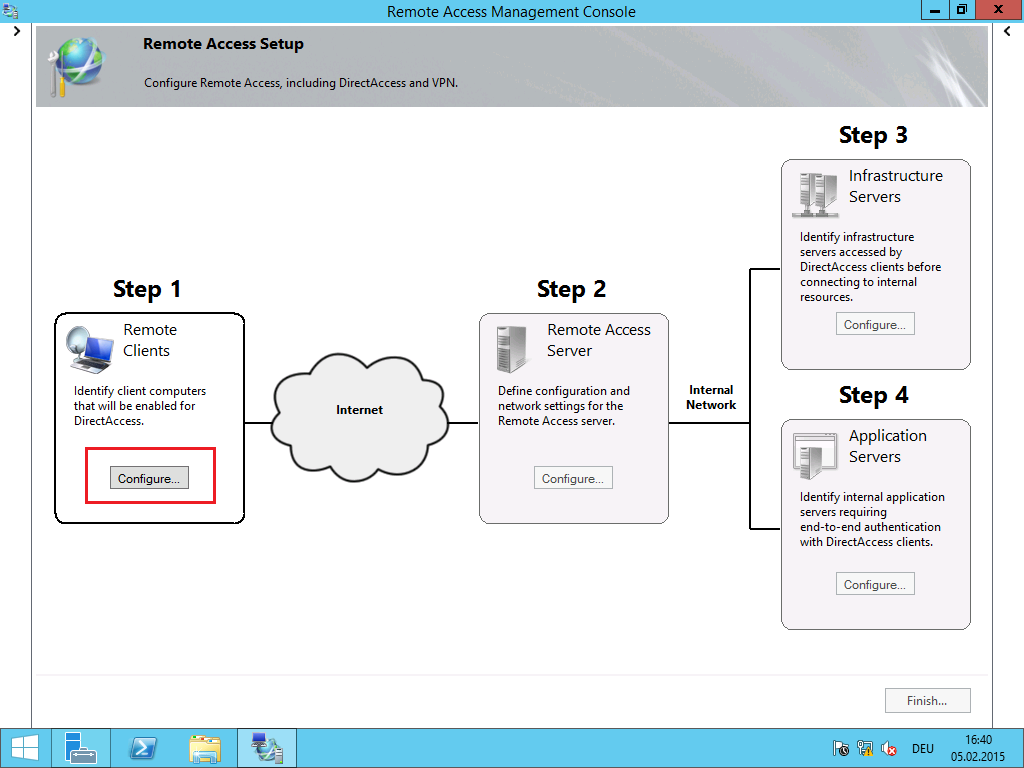

- Unter Step 1 – Remote Clients auf Configure… klicken

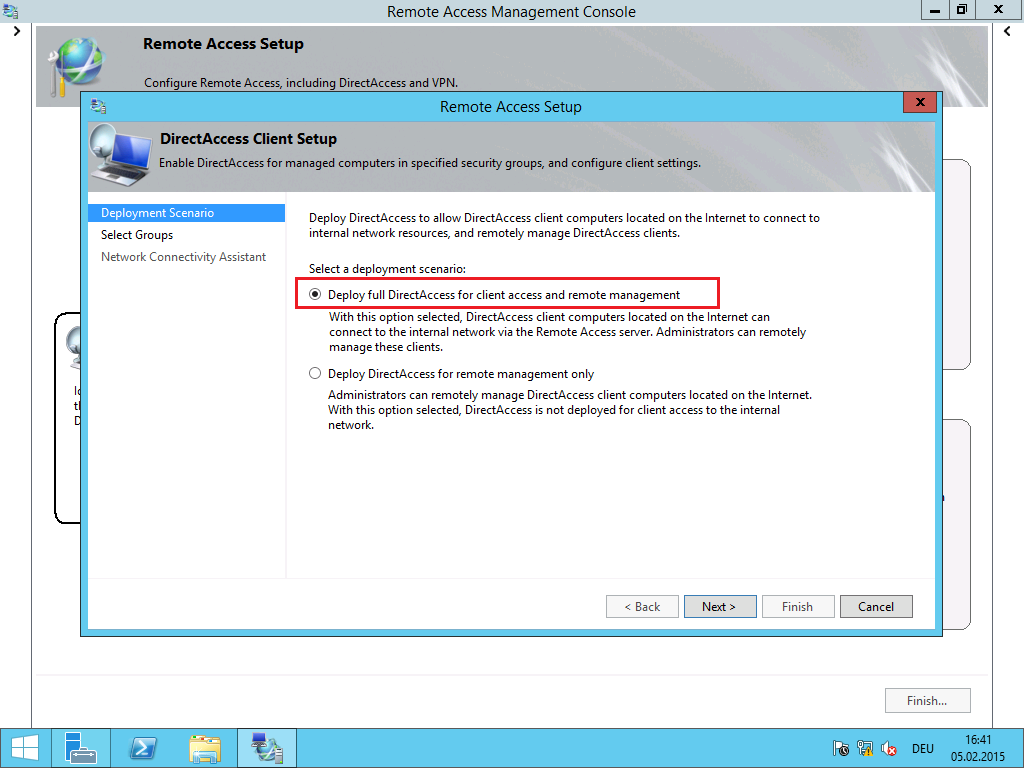

- DirectAccess Client Setup

- Deployment Scenario > Deploy full DirectAccess for client access and remote management > Next

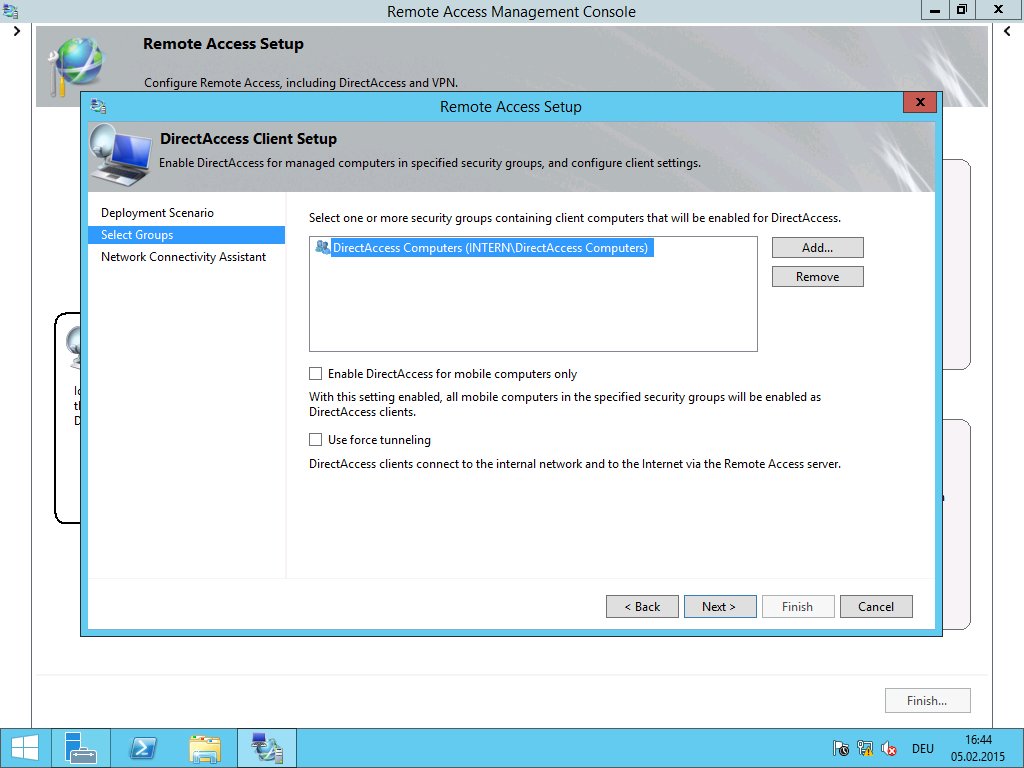

- Select Groups

- Add… > DirectAccess Computers > Next

- Enable DirectAccess for mobile computers only: Fügt zu den Gruppenrichtlinien einen WMI-Filter für mobile Geräte hinzu. Das brauche ich aber nicht, weil ich sonst mit meinen Hyper-V-Clients DirectAccess nicht ausprobieren kann.

- Use force tunneling: Zwingt die DirectAccess-Clients den gesamten Traffic über den DirectAccess-Tunnel zu schicken. Es wird ausschließlich IP-HTTPS verwendet, 6t04 und Teredo können deaktiviert werden.

- Add… > DirectAccess Computers > Next

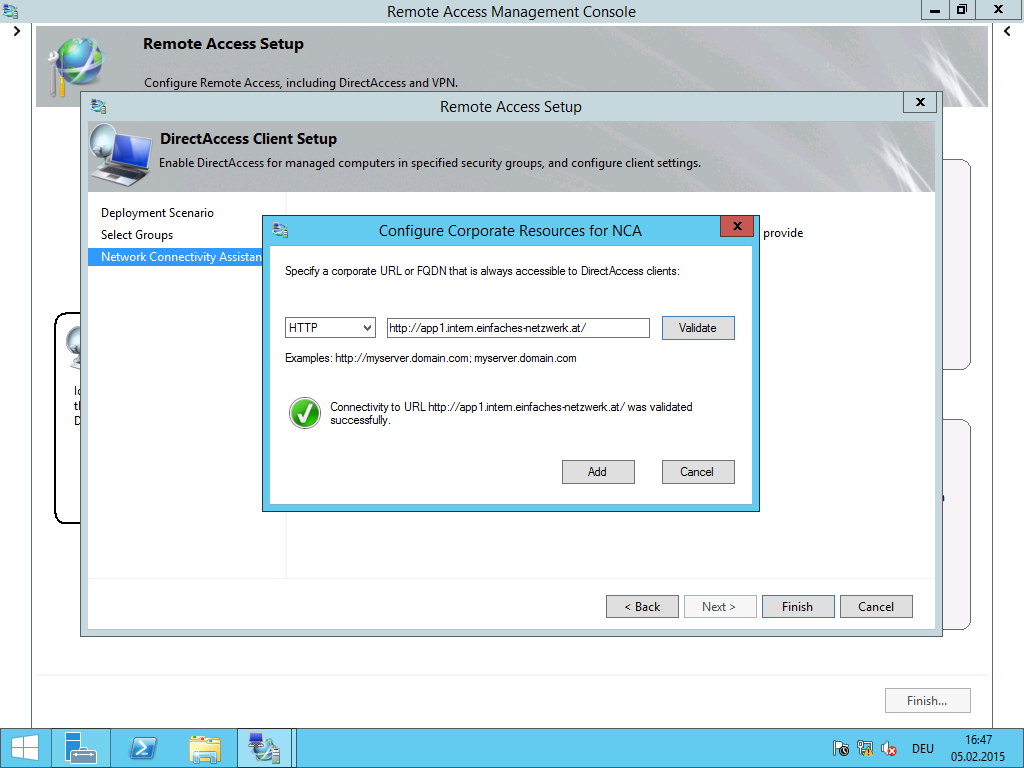

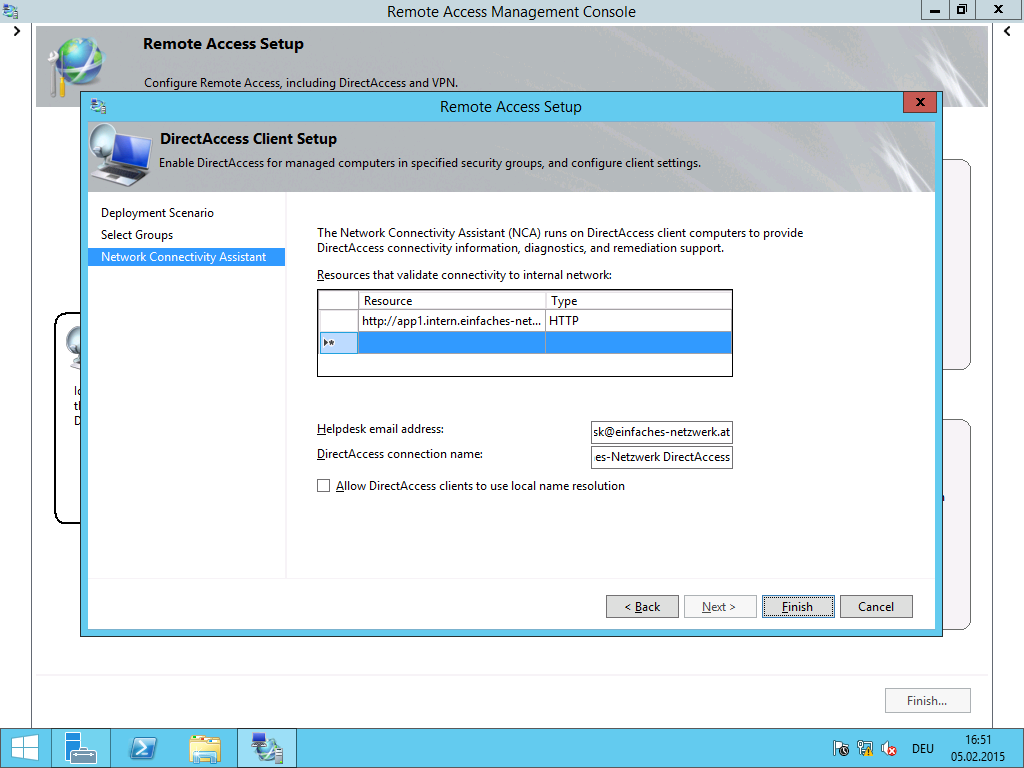

- Network Connectivity Assistant

- Ressource

- Helpdesk email address: helpdesk@einfaches-netzwerk.at (wenn diese Adresse fehlt, können keine erweiterten Logs erstellt werden)

- DirectAccess connection name: Einfaches-Netzwerk DirectAccess > Finish

- Allow DirectAccess clients to use local name resolution: Erlaubt den DirectAccess-Clients die Unternehmensverbindung zu trennen und für die Namensauflösung ihre eigene DNS-Konfiguration zu verwenden. Ich lasse diese Option deaktiviert, weil meine Clients immer mit dem Unternehmen verbunden sein sollen. Man kann die Option später noch aktivieren.

- Deployment Scenario > Deploy full DirectAccess for client access and remote management > Next

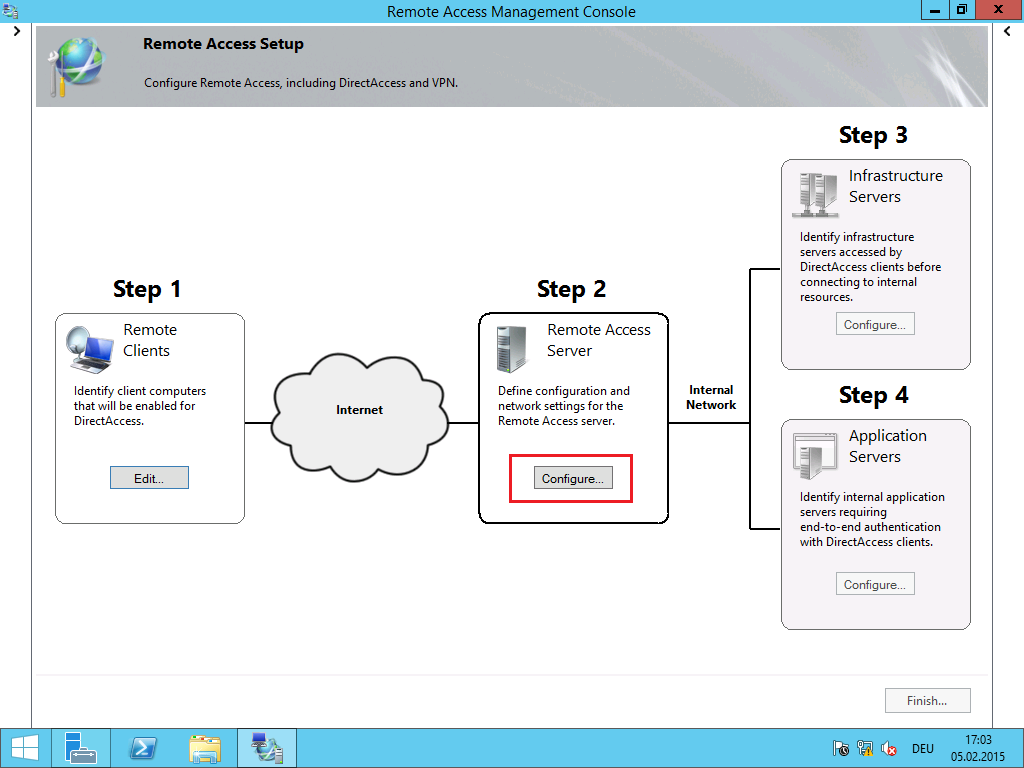

- Unter Step 2 – Remote Access Server auf Configure… klicken

- Remote Access Server Setup

- Network Topology

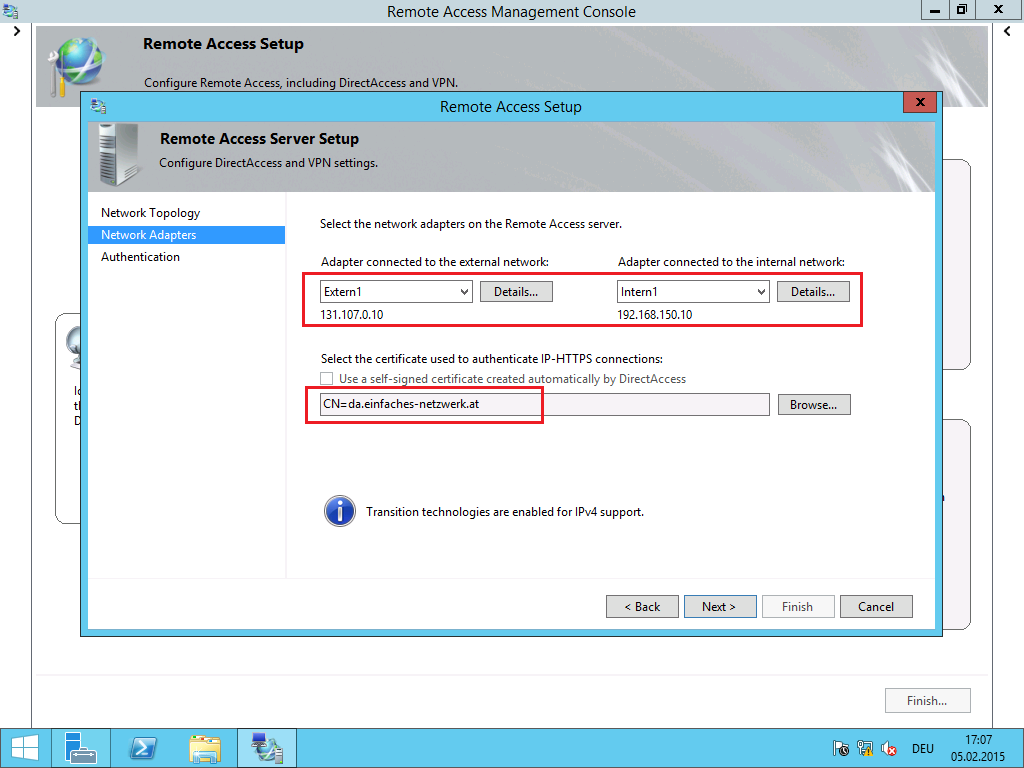

- Network Adapters: Der Wizard hat alle Einstellungen automatisch richtig ermittelt! > Next

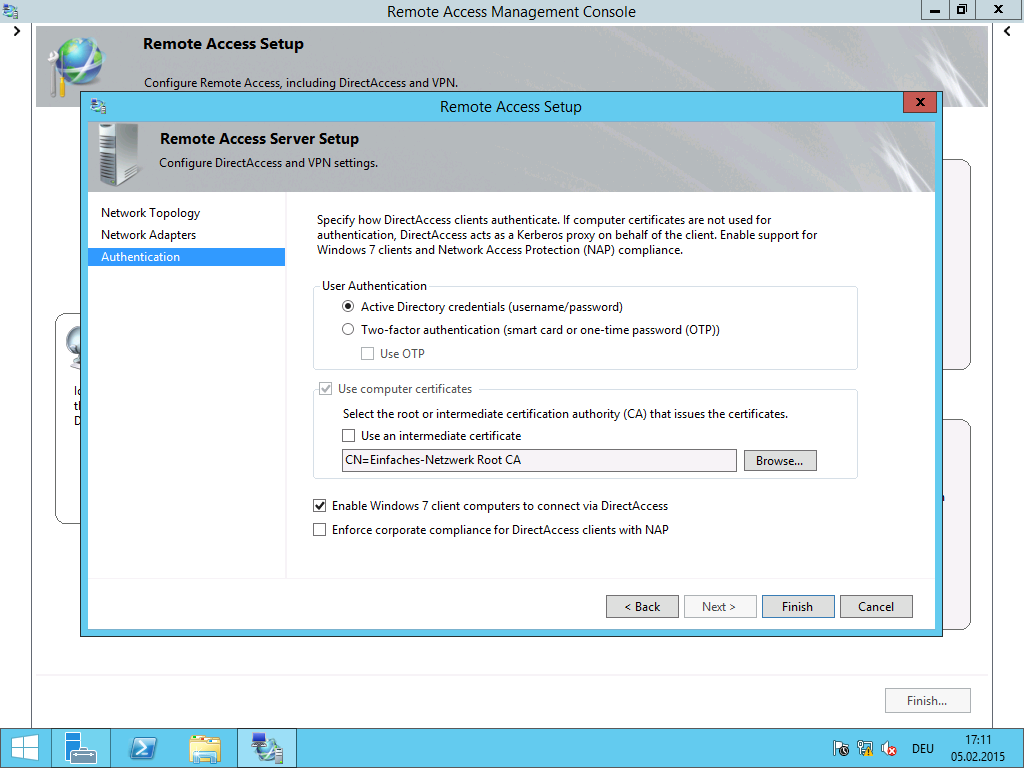

- Authentication

- User authentication: Active Directory Credentials

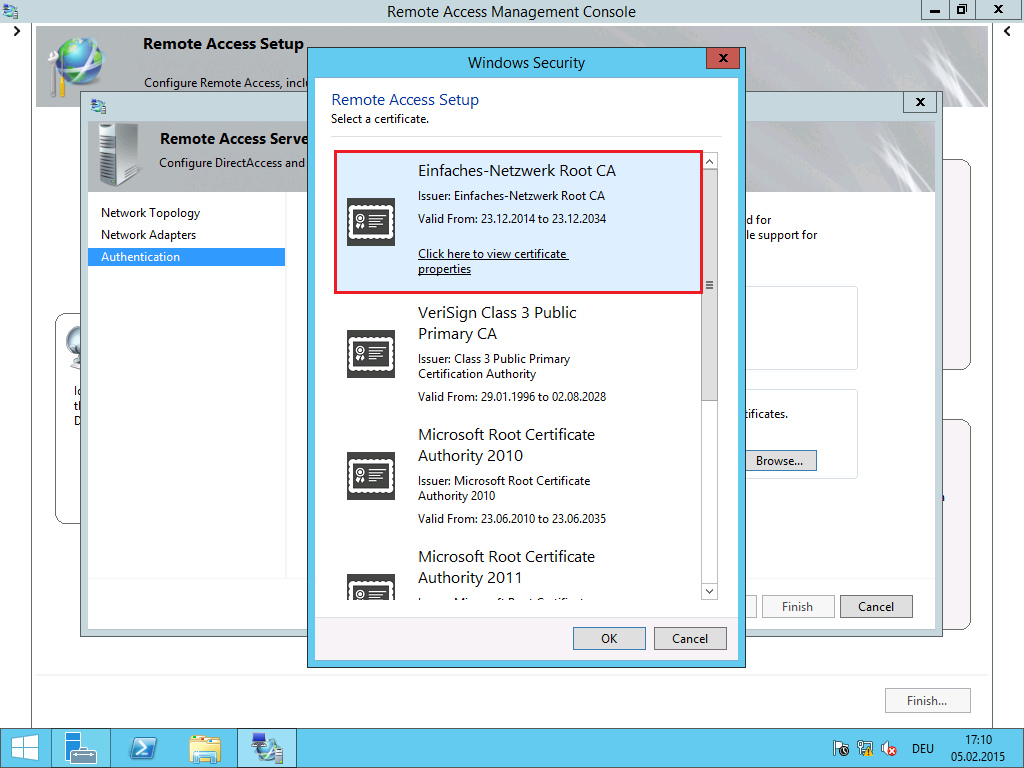

- Use computer certificates aktivieren > Browse…

- Das Zertifikat der CA auswählen, deren ausgestellten Computerzertifikaten vertraut werden soll, nicht das Computerzertifikat des Servers: Einfaches-Netzwerk Root CA > OK

- Enable Windows 7 client computers aktivieren > Finish

- NAP (Network Access Protection) habe ich nicht im Einsatz

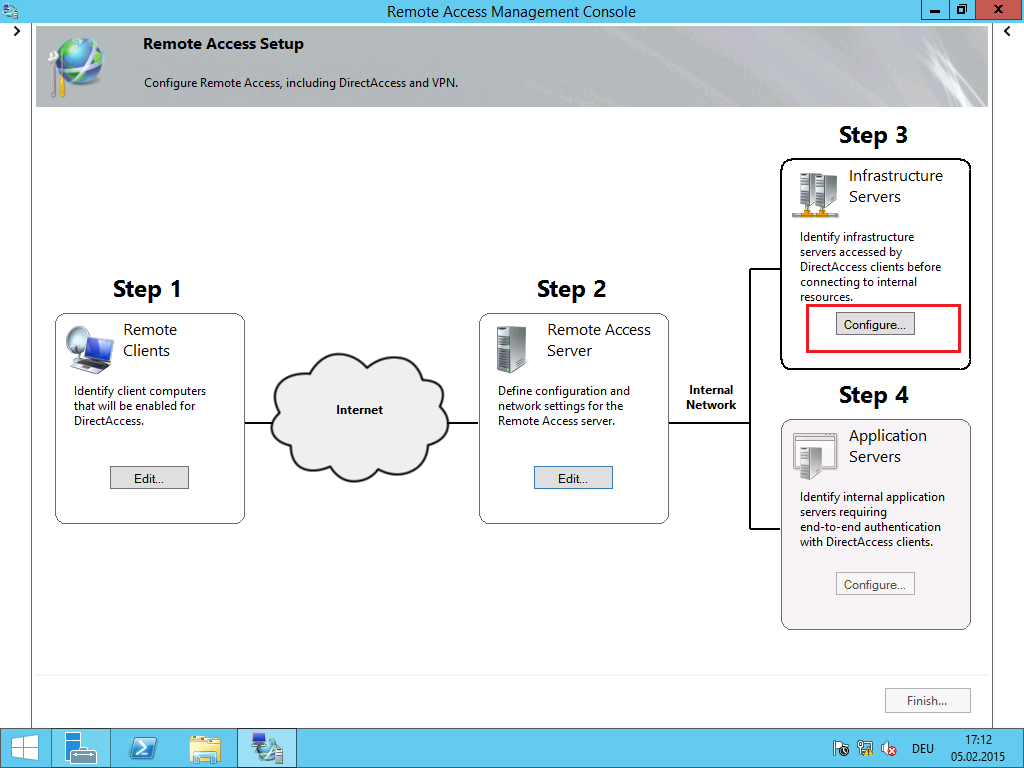

- Unter Step 3 – Infrastructure Servers auf Configure… klicken

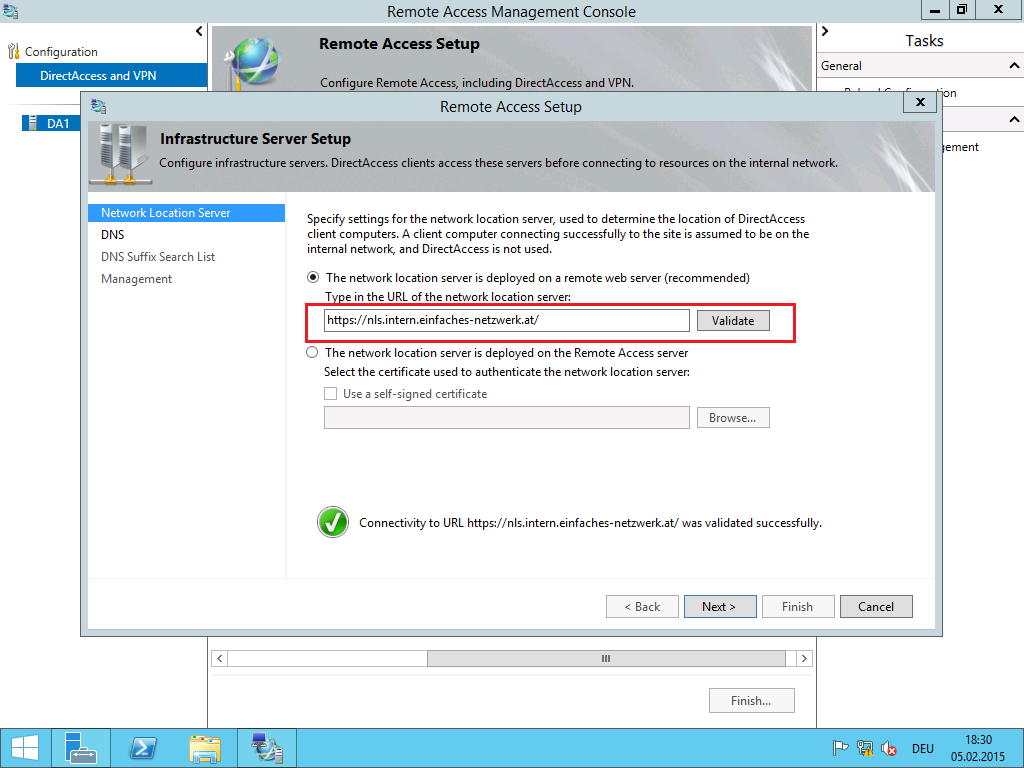

- Infrastructure Server Setup

- Network Location Server: https://nls.intern.einfaches-netzwerk.at > Validate > Next

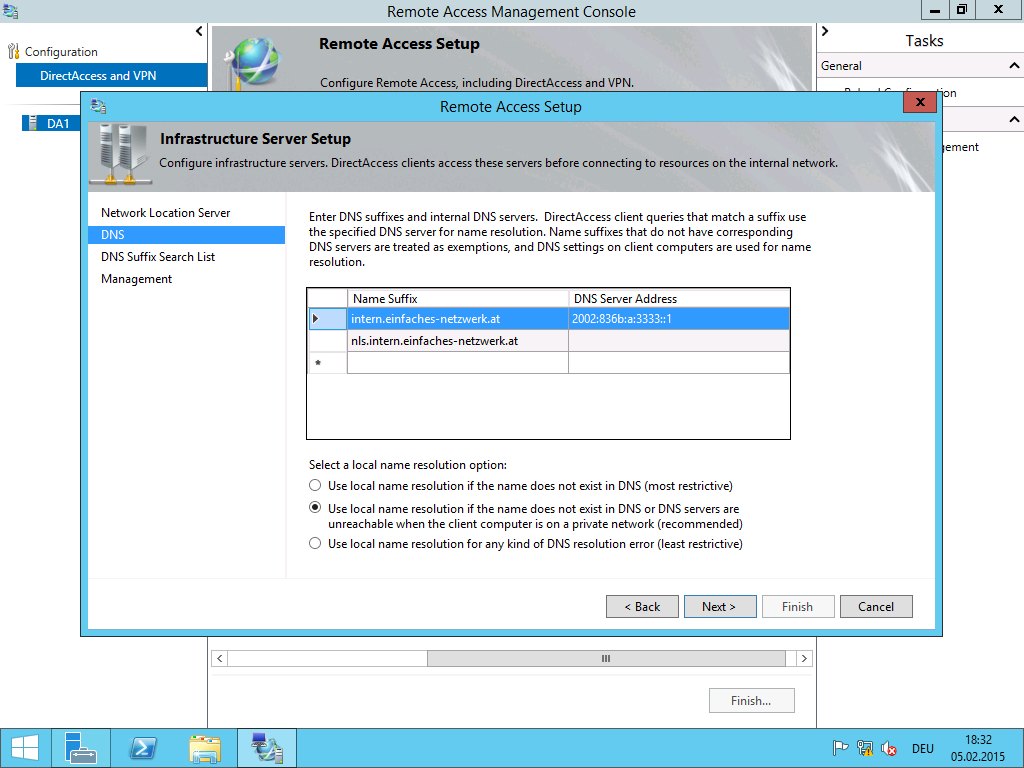

- DNS: Die notwendigen Einträge im NRPT (Name Resolution Policy Table) wurden automatisch angelegt > Next

- intern.einfaches-netzwerk.at muss über den internen DNS-Server aufgelöst werden

- nls.intern.einfaches-netzwerk.at darf vom DirectAccess-Client nicht auflösbar sein. Der Eintrag ohne DNS Server Address bedeutet, dass für nls die DNS-Einstellungen des Clients verwendet werden sollen. Von außerhalb ist nls.intern.einfaches-netzwerk.at aber nicht zu erreichen. Sonst würde der DirectAccess-Client den Tunnel nicht aufbauen. Wäre der Eintrag hier nicht vorhanden, könnte der DirectAccess-Client bei bestehender Verbindung nls.intern.einfaches-netzwerk.at erreichen und würde den Tunnel wieder abbauen. Diese Seite ist bei Verwendung von Split-Brain DNS wichtig: Dann muss entschieden werden, ob der DirectAccess-Client das Ziel intern oder extern auflösen soll.

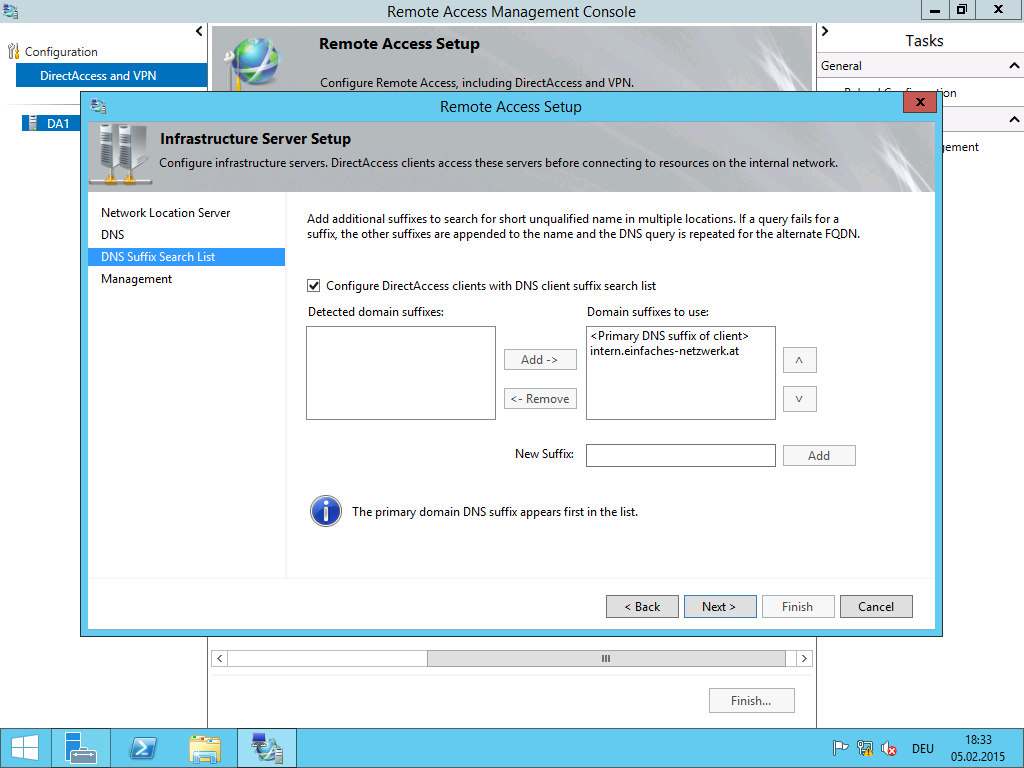

- DNS Suffix Search List > Next

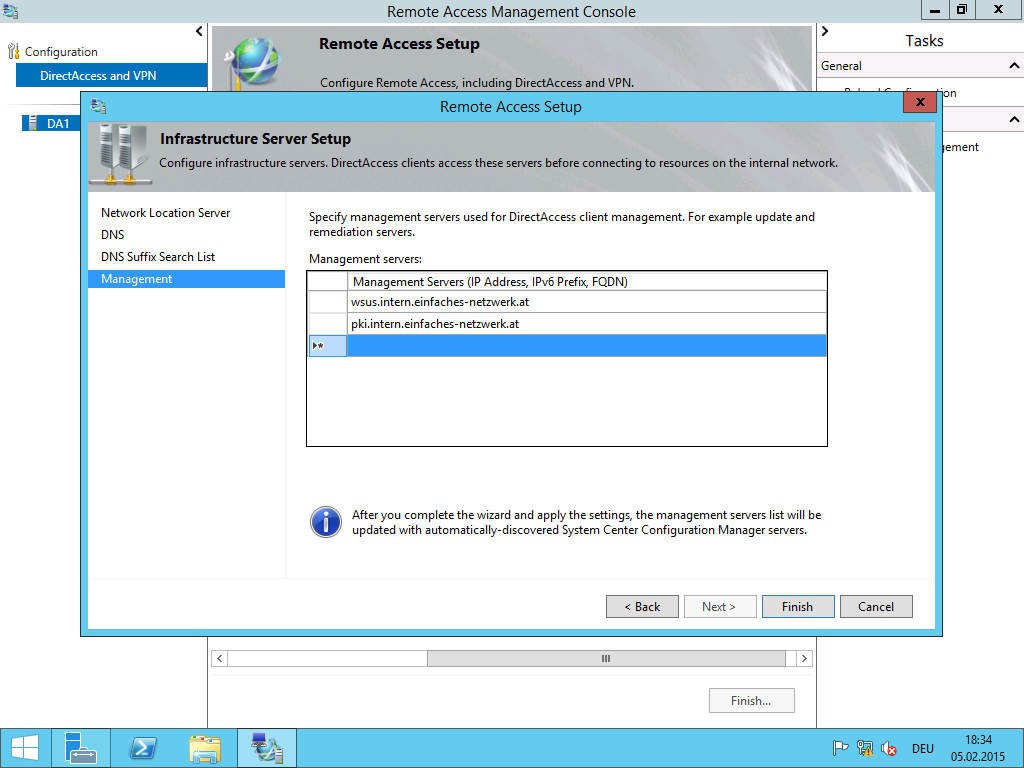

- Management

- Network Location Server: https://nls.intern.einfaches-netzwerk.at > Validate > Next

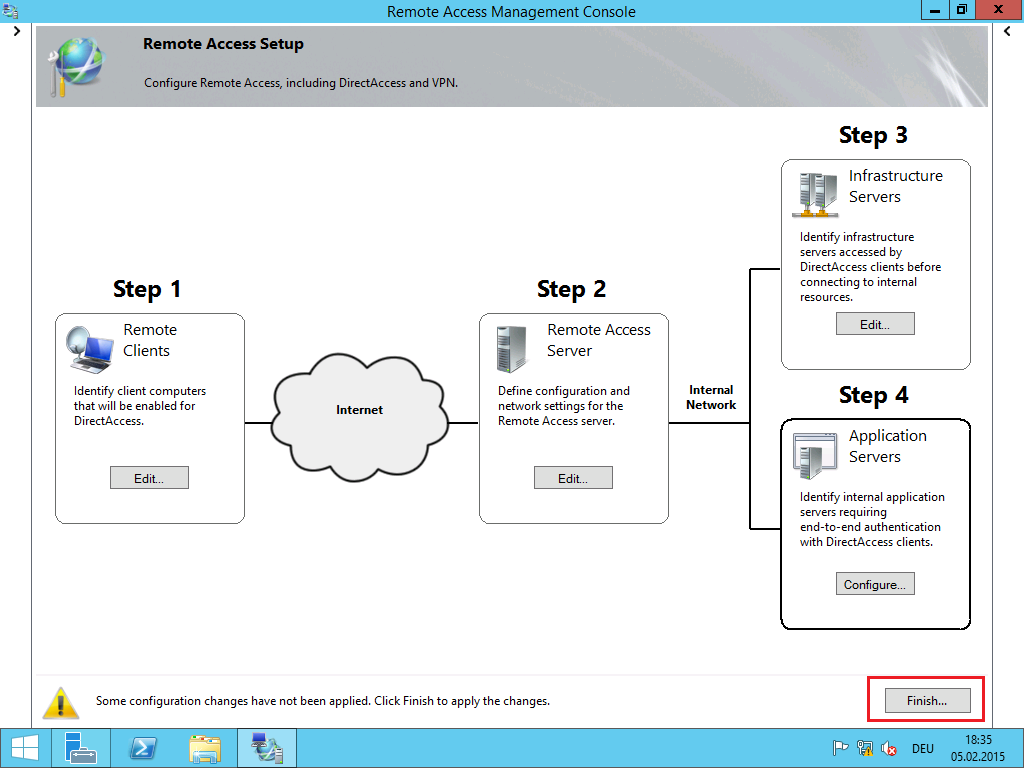

- Ich habe keinen Application Server, welcher eine End-to-end-Authentication mit den DirectAccess-Clients benötigt, Step 4 entfällt

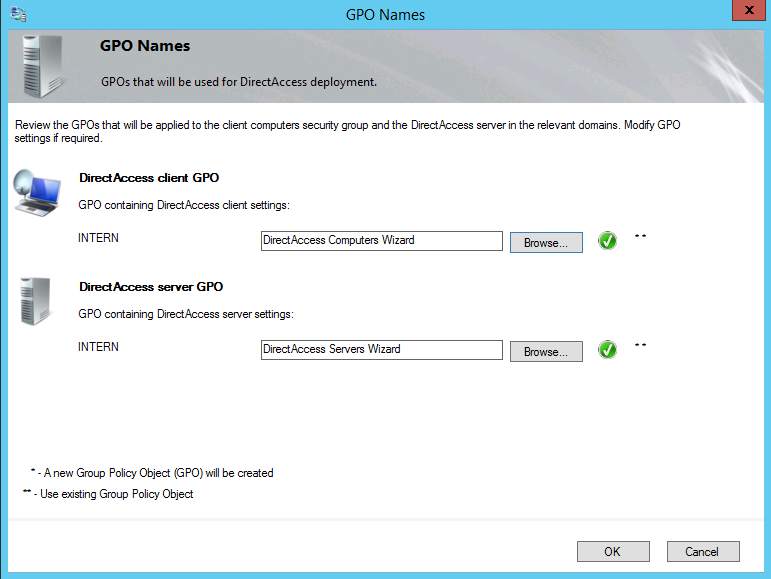

- Im mittleren Bereich auf Finish… klicken

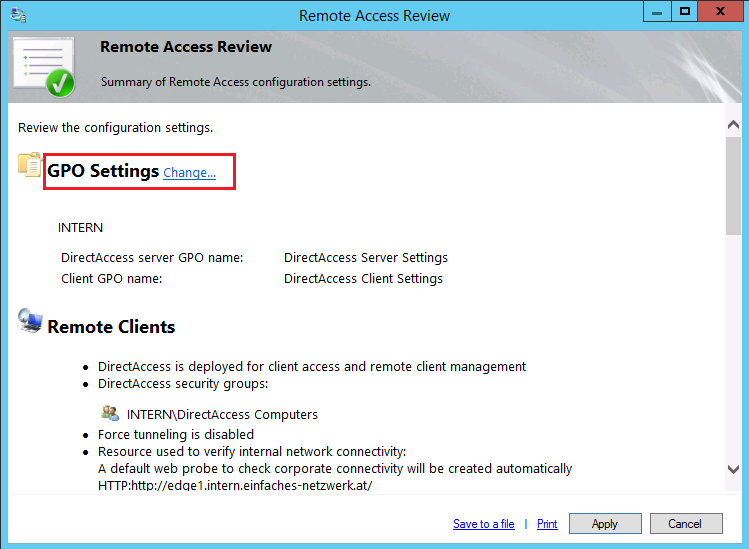

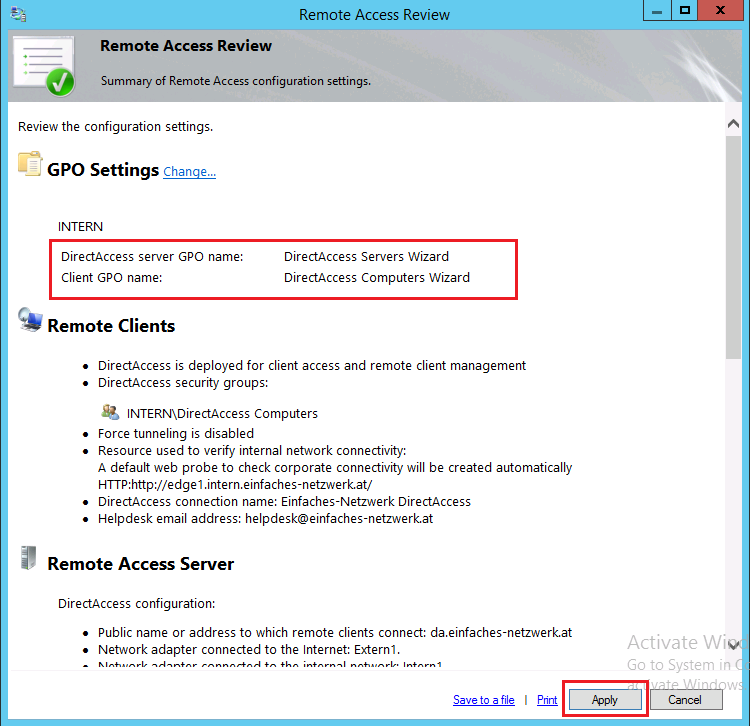

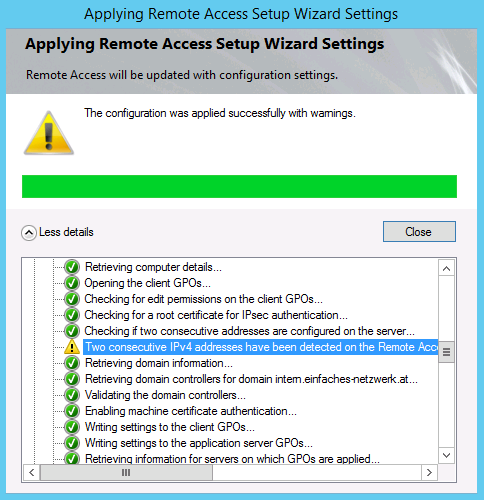

- Remote Access Review

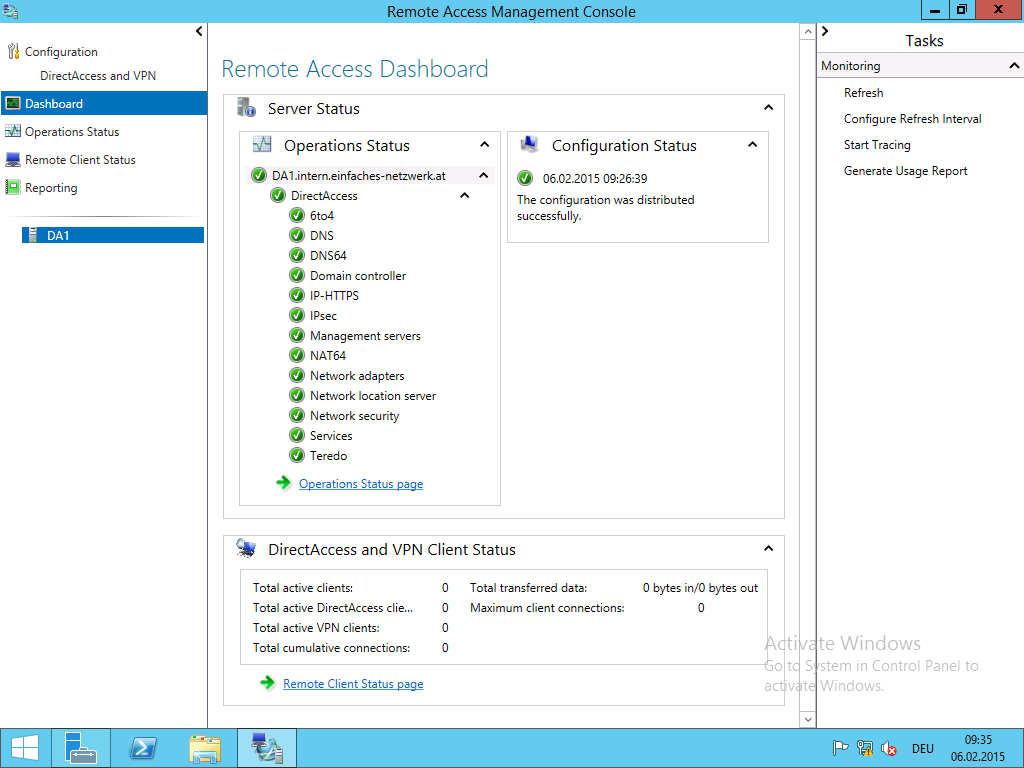

- In der Remote Access Management-Konsole das Dashboard öffnen

Es ist alles grün! So muss es sein! 🙂