Die Schritte für die Konfiguration von Zertifikaten und Web Server habe ich in den Teilen Teile 6ff, Teile 26ff detailliert beschrieben. Die Vorlagen für die Computer- und Web Server-Zertifikate können wie beschrieben verwendet werden, es sind keine Änderungen notwendig. Das Hinzufügen von Host (A)- und Alias (CNAME)-Einträgen am DNS Server habe ich ebenfalls schon öfter beschrieben (siehe z.B. Teil 12b: SSL mit WSUS verwenden). Deshalb habe ich in diesem Teil das Konfigurieren der DirectAccess-Zertifikate und Web Server etwas zusammengefasst.

DirectAccess-Zertifikate und Web Server konfigurieren – Schritte:

- CDP am Server DA1 für den Zugriff aus dem Internet konfigurieren

- Am externen DNS Host (A oder AAAA)-Einträge für pki und da hinzufügen

- Ein Computer- und Web Server-Zertifikat auf DA1 ausstellen und im IIS Manager hinzufügen

- Computer-Zertifikat auf den DirectAccess-Clients

- Webseite für den NLS (Network Location Server) konfigurieren

CDP am Server DA1 für den Zugriff aus dem Internet konfigurieren

Weil DA1 aus dem Internet erreichbar ist – Netzwerk-Adapter Extern1 mit 131.107.0.10 – muss ich die CRL hier verfügbar machen. Diese Schritte können bei einem Drittanbieter-Zertifikat übersprungen werden, weil die vorhandene Infrastruktur des Drittanbieters (z.B. StartSSL) verwendet wird.

- Als Administrator an DA1 anmelden

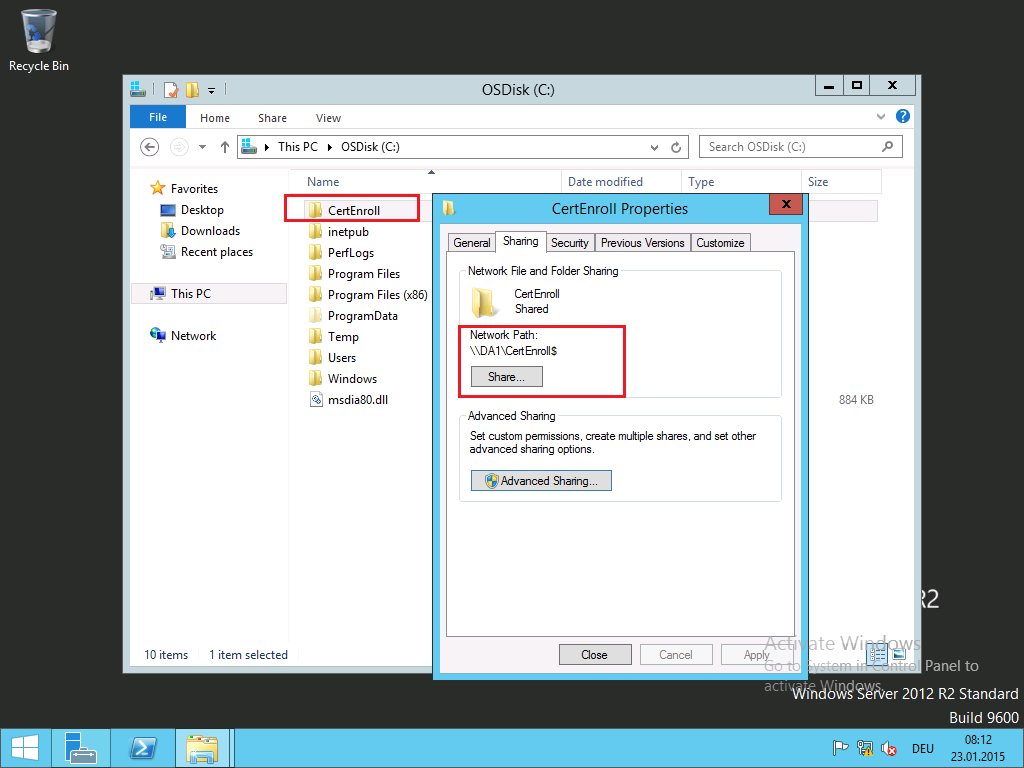

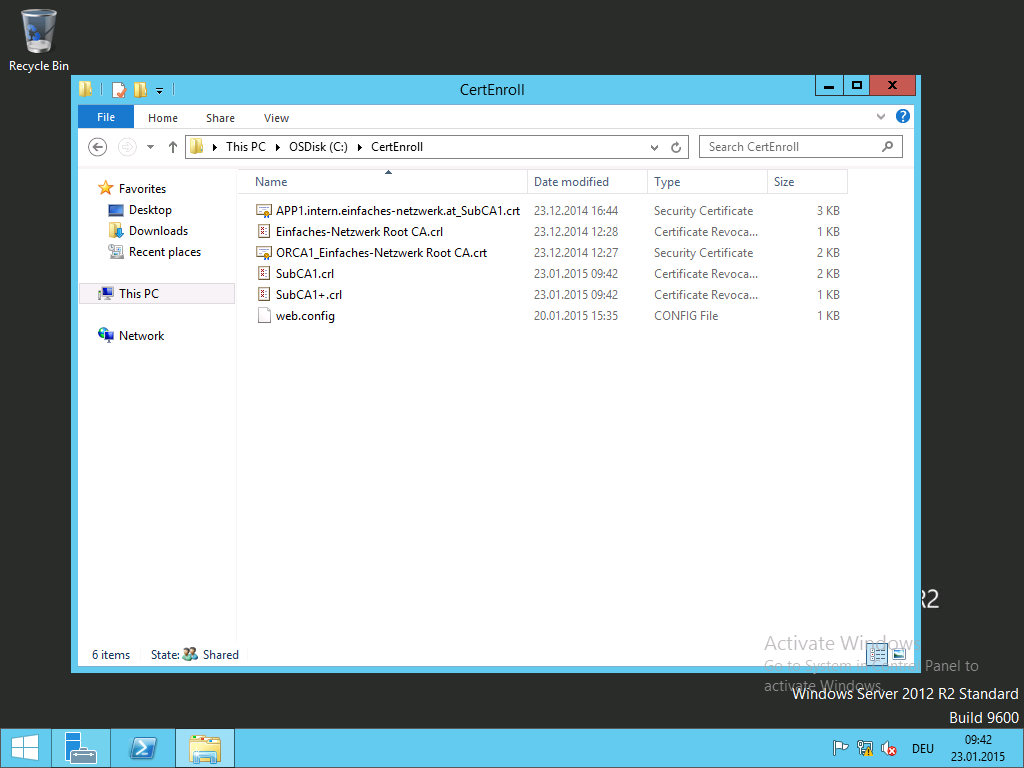

- Den Ordner C:\CertEnroll erstellen und freigeben

- Die Gruppe Cert Publishers und das Computerobjekt der SubCA1 (APP1) berechtigen (Ändern)

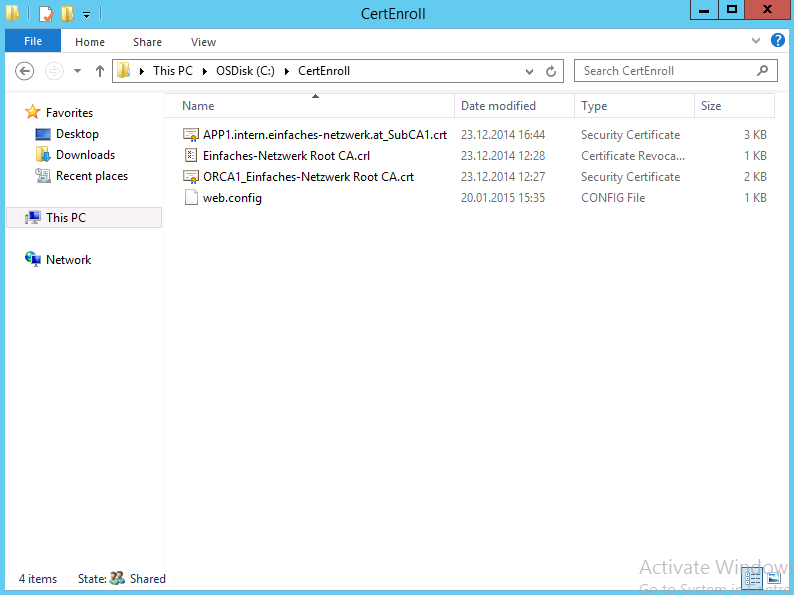

- Die CA-Zertifikate nach C:\CertEnroll kopieren

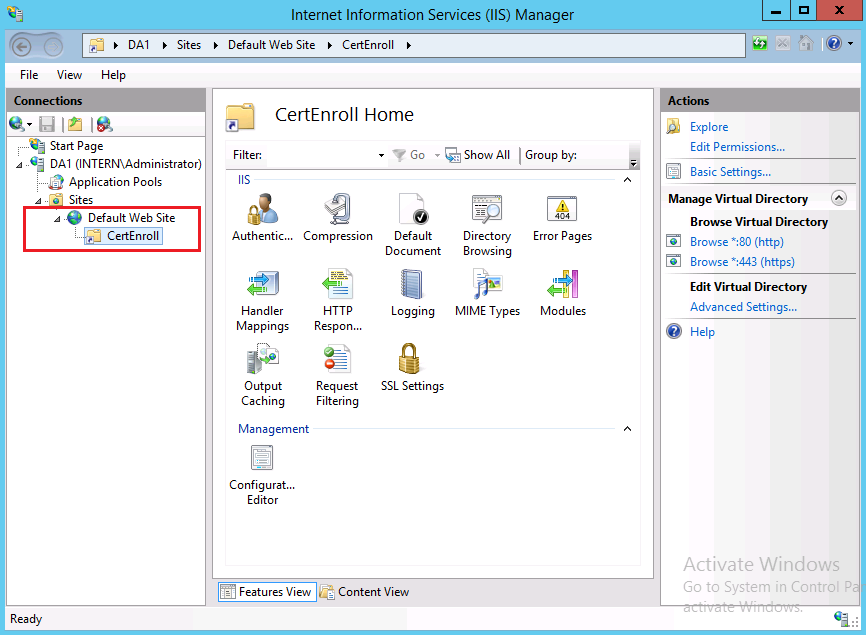

- Im IIS Manager ein virtuelles Verzeichnis CertEnroll anlegen

- Directory Browsing und Double Escaping aktivieren (siehe Teil 6)

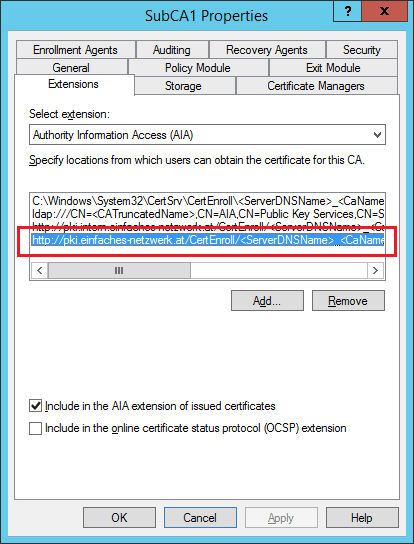

- In den Eigenschaften der SubCA1 die CDPs und AIAs hinzufügen

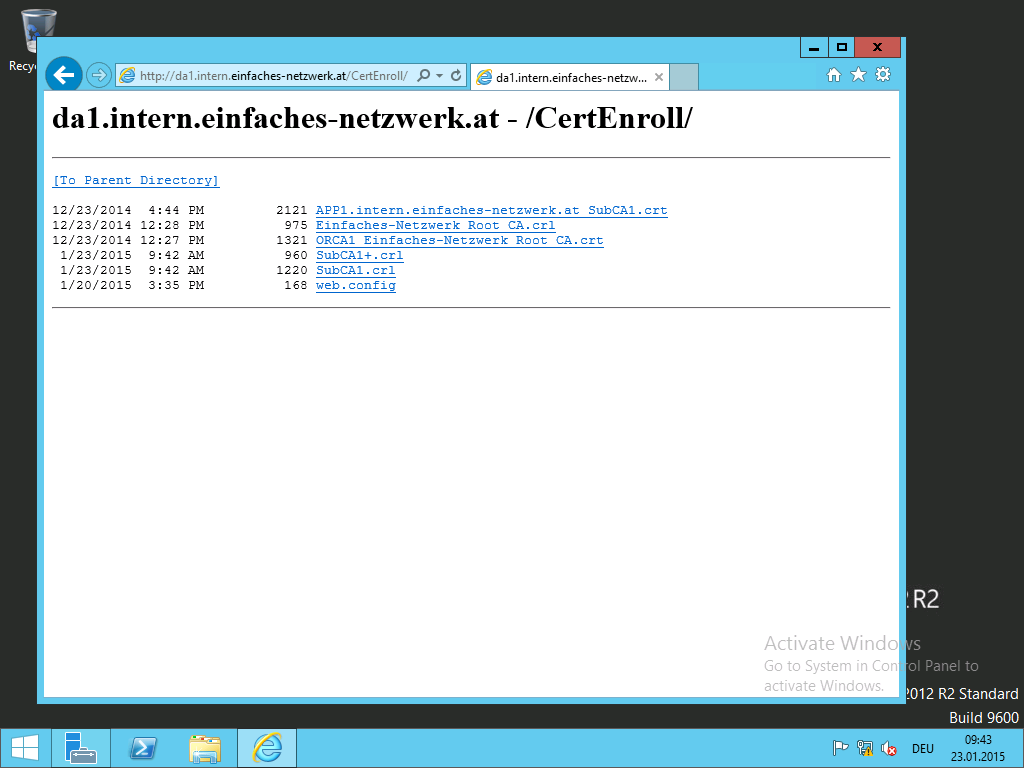

- Der CDP für http://pki.einfaches-netzwerk.at/CertEnroll und file:///da1.intern.einfaches-netzwerk.at/CertEnroll

- Der AIA-Eintrag für http://pki.einfaches-netzwerk.at/CertEnroll

- Den Dienst certsvc neu starten

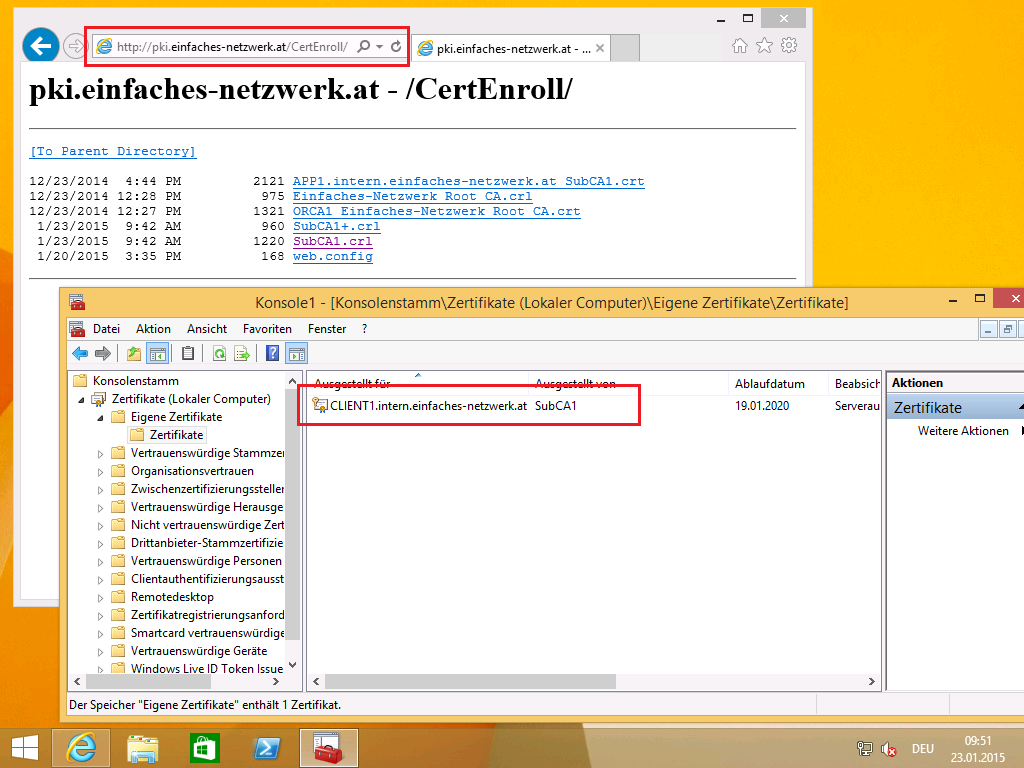

- Die CRL neu veröffentlichen, diese wird sowohl auf APP1 > C:\CertEnroll als auch auf DA1 > C:\CertEnroll kopiert (für die interne Hochverfügbarkeit der CRL kann man diese zwei Server mittels Network Load Balancing zusammenführen, dazu mehr in einem späteren Teil)

- Die interne Erreichbarkeit der CRL testen

Am externen DNS Host (A)-Einträge für pki und da hinzufügen

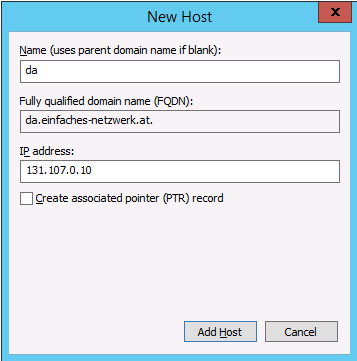

- Am externen DNS Server (hier INET1) einen Host (A)-Eintrag für pki.einfaches-netzwerk.at / 131.107.0.10 anlegen (vom ISP anlegen lassen)

- Am externen DNS Server (hier INET1) einen Host (A)-Eintrag für da.einfaches-netzwerk.at / 131.107.0.10 anlegen (vom ISP anlegen lassen)

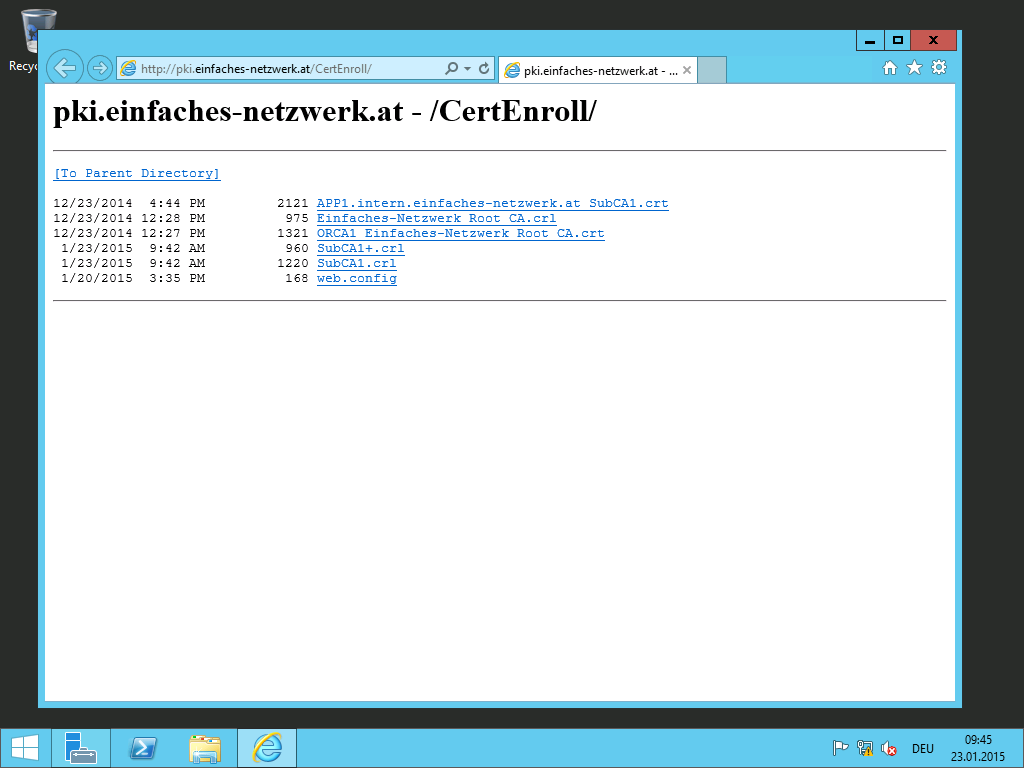

- Die externe Erreichbarkeit der CRL testen

Passt soweit! 🙂

Ein Computer- und Web Server-Zertifikat auf DA1 ausstellen und im IIS Manager hinzufügen

Wie in Teil 27 beschrieben braucht DA1 für die IPsec-Verbindung das Computer-, für die IP-HTTPS-Verbindung das Web Server-Zertifikat.

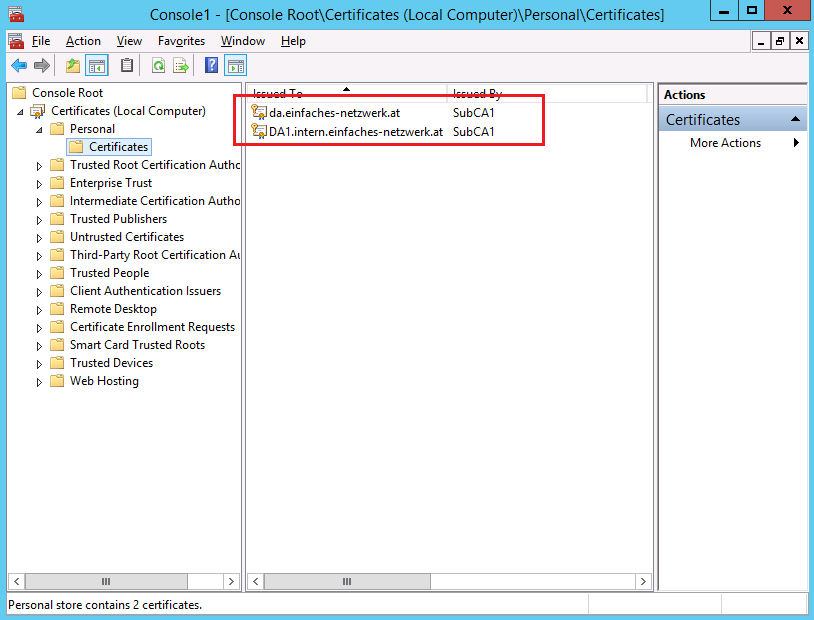

- Eine MMC mit dem Snap-in Certificates für den Computer account starten

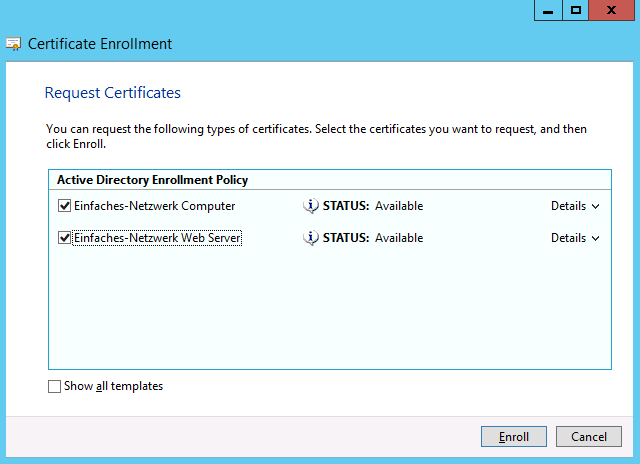

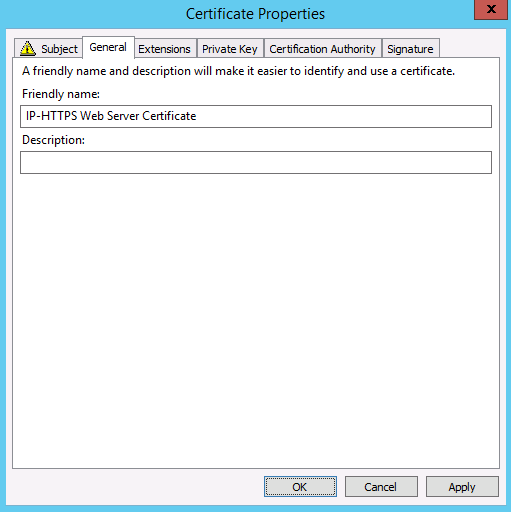

- Das Computer- und folgendes Web Server-Zertifikat ausstellen

- Alle Fenster schließen

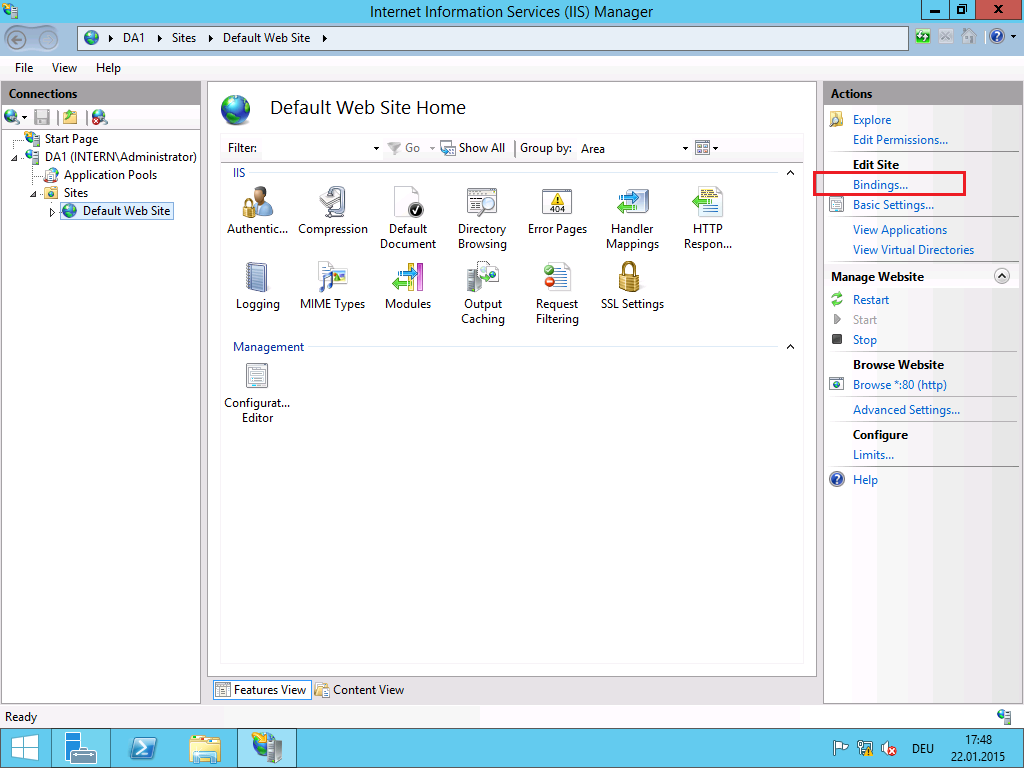

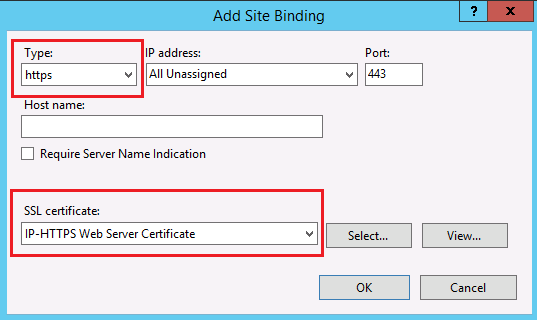

- Das Web Server-Zertifikat im IIS Manager unter Bindings hinzufügen

- Alle Fenster schließen

Computer-Zertifikat auf den DirectAccess-Clients

Weil ich die Computer-Zertifikate mittels Gruppenrichtlinen automatisch ausrolle (siehe Teil 6i), ist auf den Clients alles erledigt. 🙂

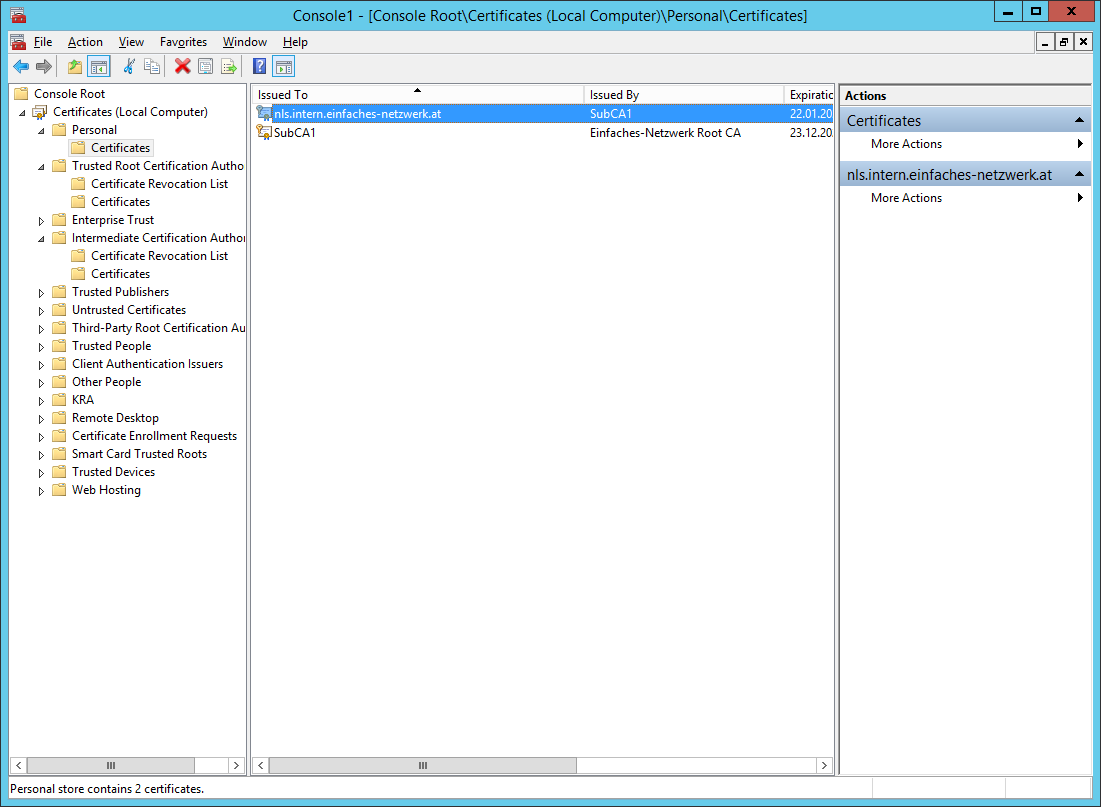

Webseite für den NLS (Network Location Server) konfigurieren

Für die Webseite des NLS gilt als Best Practice nicht die IIS Standard Webseite zu verwenden. Aus diesem Grund erstelle ich eine einfache html-Datei.

- Als Administrator an APP1 anmelden

- Die Datei index.html mit folgendem Inhalt in C:\inetpub\wwwroot erstellen

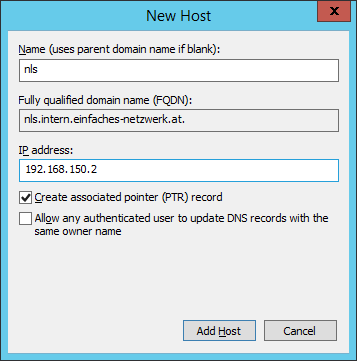

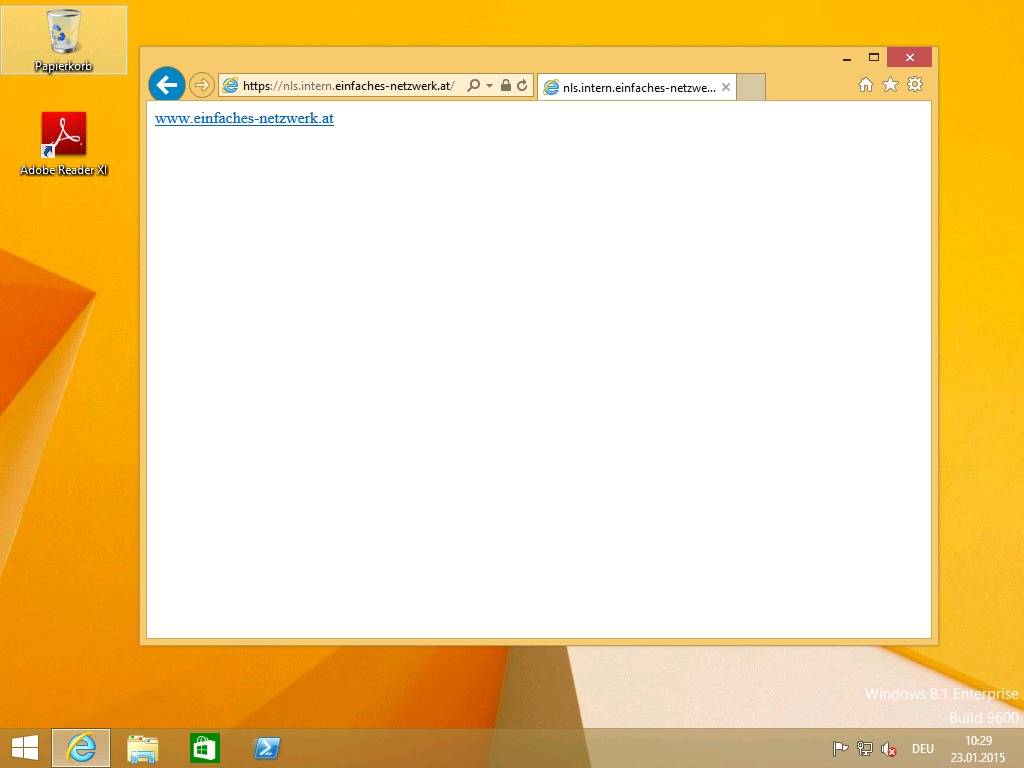

<html> <body> <a href="http://app1.intern.einfaches-netzwerk.at">www.einfaches-netzwerk.at</a> </body> </html> - Am DNS Server einen neuen Host (A)-Eintrag für nls.intern.einfaches-netzwerk.at anlegen

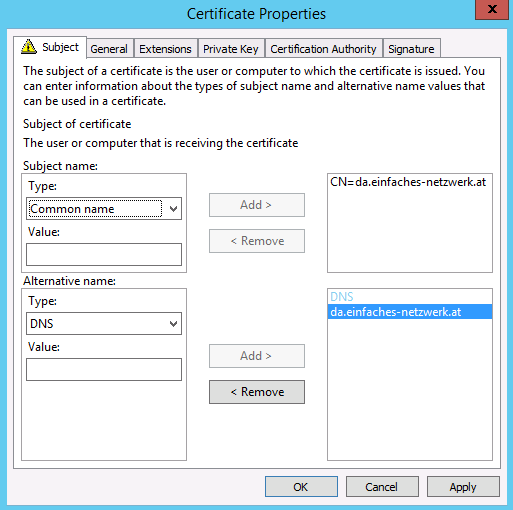

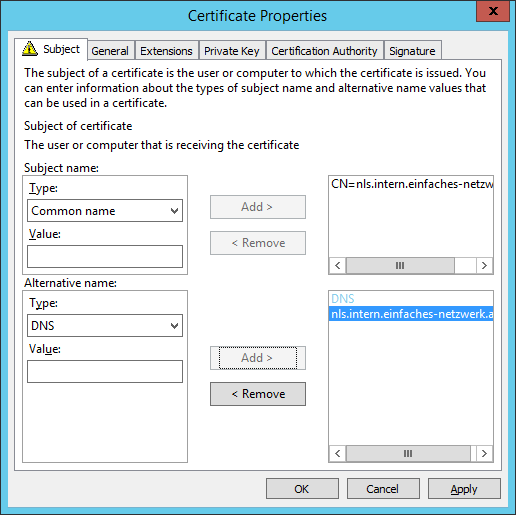

- Folgendes Web Server-Zertifikat ausstellen

- Fenster schließen

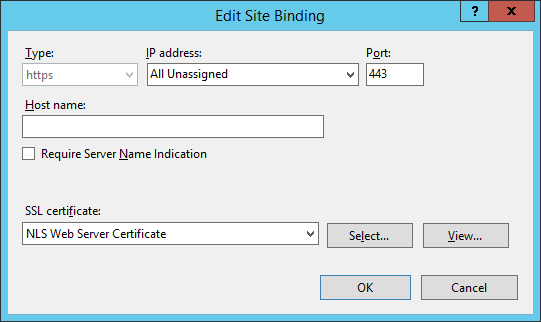

- Das Web Server-Zertifikat im IIS Manager unter Bindings hinzufügen

- Der Aufruf mittels https://nls.intern.einfaches-netzwerk.at/

In diesem Teil ist viel geschehen: Ich habe die CRL für die DirectAccess-Clients aus dem Internet erreichbar gemacht. Außerdem habe ich für IP-HTTPS, IPsec und den NLS alle notwendigen Zertifikate installiert und die Web Server konfiguriert. Schon ist es soweit: Im nächsten Teil werde ich auf DA1 die Server-Rolle für DirectAccess installieren und konfigurieren.

Hallo, schon wieder ich…

Beim Hinzufügen eines CDP steht file://///da1.intern.einfaches-netzwerk.at/CertEnroll

Werden bei file wirklich fünf Backslashes verwendet (und bei ldap drei)?

Gruß, Leipold

Nein, es genügen natürlich drei und sollten es auch sein. Da ist wohl der Eifer mit mir durchgegangen 😉 file:///da1.intern.einfaches-netzwerk.at/CertEnroll ist richtig.

Danke für den Hinweis!

Sehr hilfreich. Danke.