Vorbereitung von DirectAccess: Systeme und Protokolle

Für die Vorbereitung von DirectAccess ist es wichtig, einige wenige Begriffe zu kennen. Im folgenden Abschnitt möchte ich die Konfiguration der Systeme und Protokolle für mein einfaches Netzwerk so kurz wie möglich beschreiben. Nachdem ich alle notwendigen Informationen zusammengetragen habe, werde ich DirectAccess installieren und konfigurieren.

Als Referenz für die Vorbereitung von DirectAccess verwende ich DirectAccess in Windows Server. Für die Kapazitätsplanung hilft DirectAccess Capacity Planning.

IPv6 / IPv4 Übergangstechnologien

- 6to4: Wird verwendet, wenn der DirectAccess-Client eine öffentliche IPv4-Adresse bezieht. Der Client darf sich nicht hinter einem NAT-Gerät befinden. Das dabei verwendete Protokoll 41 ist häufig durch die Internet Provider blockiert. Ich werde 6to4 nicht verwenden und mittels Gruppenrichtlinie deaktivieren.

- Teredo: Funktioniert 6to4 nicht, wird der Verbindungsaufbau mittels Teredo versucht. Teredo überprüft zuerst hinter welchem NAT-Gerät sich der DirectAccess-Client befindet, verpackt dann den IPv6-Verkehr und startet die Kommunikation. Teredo verwendet den UDP-Port 3544.

- Vorteil: Ermöglicht DirectAccess hinter einem NAT-Gerät (Router)

- Nachteil: zwei öffentliche IP-Adressen am externen Netzwerk-Adapter des DirectAccess-Servers notwendig

- IP-HTTPS: IPv6-Pakete werden in HTTPS eingekapselt. IP-HTTPS verwendet den TCP-Port 443. Weil der Port 443 (jede https-Webseite) eigentlich überall erlaubt ist, funktioniert IP-HTTPS in den meisten Fällen. Wird das Häkchen bei „Use force tunneling“ aktiviert, wird ausschließlich IP-HTTPS verwendet. In diesem Fall kann 6to4 und Teredo deaktiviert werden.

- Vorteil: Funktioniert (fast) immer

- Nachteil: IPsec und HTTPS-Verschlüsselt (nur bei Windows 7) und dadurch etwas langsamer als Teredo, weil die Pakete doppelt ver- und entschlüsselt werden müssen; Verwaltung von Zertifikaten

- ISATAP: Um aus dem IPv4-Intranet DirectAccess-Clients verwalten zu können, ist ISATAP notwendig. Dafür wird am internen Computer ein ISATAP-Adapter mit einer auf der IPv4-Adresse basierenden IPv6-Adresse erstellt (mehr Informationen später).

- Vorteil: Zugriff auf die DirectAccess-Clients (z.B. durch den Helpdesk)

- Nachteil: Konfigurationsaufwand; von Microsoft nicht empfohlen

- DNS64: DNS64 wird am DirectAccess-Server ausgeführt und löst für die DirectAccess-Clients interne Namen in IPv4-Adressen auf. Dafür verwendet er seine eigene DNS-Konfiguration. Es ist keine Konfiguration notwendig.

- NAT64: NAT64 übersetzt den Verkehr von öffentlichen IP-Adressen zu privaten und zurück. NAT64 übersetzt den Verkehr von IPv6 zu IPv4 und zurück. Es ist auch für NAT64 keine Konfiguration notwendig.

Verwendete Systeme:

- Active Directory Domain Services: Es können nur Domänen-Computer DirectAccess-Clients sein. Für die Konfiguration der Clients werden ausschließlich Gruppenrichtlinien verwendet. Für die Zielgruppenfilterung werde ich Sicherheitsgruppen für Server und Clients erstellen. Der DirectAccess-Server kommt in eine eigene OU, damit dieser Server keine anderen Gruppenrichtlinien erhält.

- Active Directory Certificate Services: Für die Kommunikation mittels IP-HTTPS und für die Webseite des NLS (Network Location Server) sind Zertifikate notwendig. Weil für IP-HTTPS die CRL extern erreichbar und hochverfügbar sein muss, empfiehlt sich ein Zertifikat von einem Drittanbieter, um dessen bestehende Infrastruktur nutzen zu können. Ich werde meine PKI für den NLS und IP-HTTPS verwenden, weil ich keinen „echten“ Internetzugang in der Laborumgebung habe. (Siehe Hosting the Windows Server 2012 Base Configuration Test Lab with Windows Server 2012 Hyper-V)

- Network Location Server (NLS): Mit Hilfe des NLS entscheiden die Clients, ob sie sich im Intra- oder Internet befinden. Der NLS ist eine simple Webseite, die eine HTTP 200 OK-Statusmeldung zurück liefert. Darf aus dem Internet nicht erreichbar, muss intern aber hoch verfügbar sein.

- DirectAccess-URL: Die externe URL, auf die sich die DirectAccess-Clients verbinden. Ich verwende da.einfaches-netzwerk.at. Die IP-HTTPS wird https://da.einfaches-netzwerk.at:443/IPHTTPS

- Windows Firewall mit erweiterten Einstellungen: Die gesamte Konfiguration der IPsec-Verbindungen sind Einstellungen der Windows Firewall. Die Einstellungen werden in den Profilen Heimnetzwerk und Öffentliches Netzwerk gespeichert. Microsoft empfiehlt die Verwendung des Profils Öffentliches Netzwerk auf den DirectAccess-Clients.

- Management Server: Zu den Management Servern baut der Computer den Infrastruktur-Tunnel auf. Für den Infrastrukturtunnel wird das Computerkonto und NTLM verwendet. Damit wird sichergestellt, dass eine Verbindung zu Active Directory herstellt ist, um die Benutzerauthentifizierung durchführen zu können (Intranet-Tunnel, Kerberos). Der Wizard von DirectAccess sucht automatisch Domain Controller und Configuration Manager-Server. Zu diesen Servern kann man z.B. den Anti-Virus-Updateserver oder den WSUS hinzufügen. Der Intranet-Tunnel wird erst aufgebaut, wenn der Benutzer auf Ressourcen zugreift, die sich nicht im Infrastrukturtunnel befinden.

Zusammenfassung meiner Einstellungen:

- Interne IP-Adresse: 192.168.150.10

- 6to4: wird mittels Gruppenrichtlinien deativiert

- Teredo: externe, aufeinaderfolgende IP-Adressen: 131.107.0.10 / 131.107.0.11. Nur die erste Adresse wird am externen DNS eingetragen

- IP-HTTPS: Zertifikat von der internen CA auf da.einfaches-netzwerk.at (mindestens Serverauthentifizierung)

- ISATAP: ISATAP-Router wird am DA-Server konfiguriert. ISATAP wird nicht aus der globalen Sperrliste am DNS entfernt (siehe Entfernen von ISATAP aus der globalen DNS-Abfragesperrliste, Achtung mit dieser Einstellung!). Der DNS-Name lautet EinfachesNetzwerk_ISATAP und zeigt auf den DirectAccess-Server.

- AD DS: für die Filterung der DirectAccess-Gruppenrichtlinien werden

- DirectAccess.Computers

- DirectAccess.Servers

- DirectAccess.ISATAP verwendet

- Gruppenrichtlinien:

- DirectAccess Computer Wizard

- DirectAccess Computer Custom

- DirectAccess Server

- DirectAccess ISATAP

- NLS: Webserver-Zertifikat für nls.intern.einfaches-netzwerk.at

- Externe URL: da.einfaches-netzwerk.at, siehe IP-HTTPS

- Helpdesk E-Mail-Adresse: helpdesk@einfaches-netzwerk.at; wenn diese Adresse fehlt, funktioniert im DCA das Erstellen der erweiterten Protokolldatei (E-Mail-Protokolle) nicht!

- Force tunneling: wird nicht aktiviert

- Netzwerk-Topologie: Edge, mein DirectAccess-Server hat zwei Netzwerkadapter und befindet sich mit einem direkt im Internet

- Benutzerauthentifizierung: Benutzername / Passwort, Computerzertifikate

- Management Server: Domain Controller werden automatisch hinzugefügt

Mit diesen Informationen werde ich in den folgenden Teilen DirectAccess installieren und konfigurieren.

Weitere Technologien

NIC Teaming

In der Produktionsumgebung werden sich recht leistungsstarke Server wiederfinden. Vielleicht hat der eine oder andere sogar vier Netzwerk-Adapter. In diesem Fall bietet sich natürlich NIC Teaming an (siehe NIC Teaming aktivieren in Windows Server 2012 R2).

- Switch-dependent teaming, Link Aggregation Control Protocol teaming (LACP)

- Diese Konfiguration verlangt eine Konfiguration des Switches

- Auch als IEEE 802.1ax bekannt

- verwendet das Link Aggregation Control Protocol um Links zwischen Host und Switch dynamisch zu identifizieren

- Server-Class Switches unterstützen 802.1ax (LACP), muss aber am Port aktiviert werden

- Dieser Modus erlaubt sowohl eingehenden als auch ausgehenden Datenverkehr den praktischen Grenzen der aggregierten Bandbreite zu nähern, da der Pool der Team-Mitglieder als einzelne Leitung gesehen wird

- Als Algorithmus Dynamic für die Lastverteilung

- Kombiniert den Hyper-V switch port und Address Hashing und verwendet die besten Aspekte der beiden Algorithmen

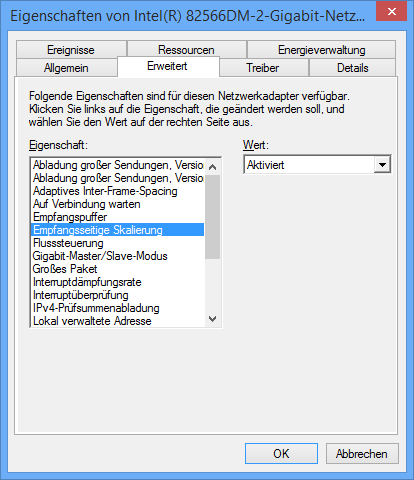

Receive Side Scaling

Ab Windows Server 2012 ist im Treiber der Netzwerk-Adapter Receive Side Scaling standardmäßig aktiviert. Siehe Empfangsseitige Skalierung (RSS).