Nach der Vorbereitung der PKI Hierachy SubCA in Teil 5a installiere und konfiguriere ich die Two-Tier PKI Hierachy SubCA. Im Anschluss geht es schon ans Templates-Erstellen und Auto-Enrollment.

Das Root CA-Zertifikat und die CRL im lokalen Speicher von APP1 speichern

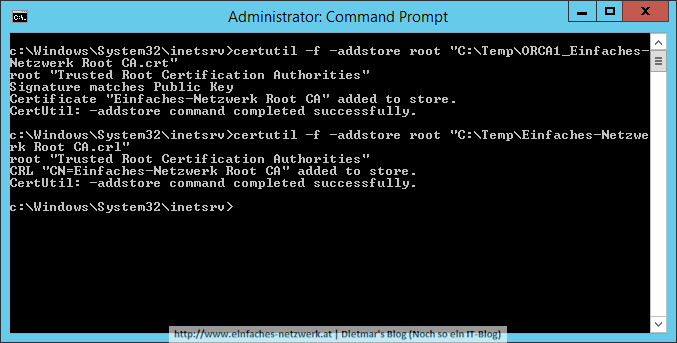

In Teil 5 habe ich das Zertifikat und die CRL der Root CA nach C:\Temp kopiert. Die folgenden zwei Befehle speichern diese im lokalen Speicher von APP1, damit das Erstellen der SubCA ohne Probleme durchgeführt werden kann.

- Als Administrator an APP1 anmelden

- Command Prompt (Admin) starten

- Mit folgenden Befehlen das Root CA-Zertifikat und die CRL im lokalen Speicher von APP1 speichern

certutil -f -addstore root "C:\Temp\ORCA1_Einfaches-Netzwerk Root CA.crt" certutil -f -addstore root "C:\Temp\Einfaches-Netzwerk Root CA.crl"

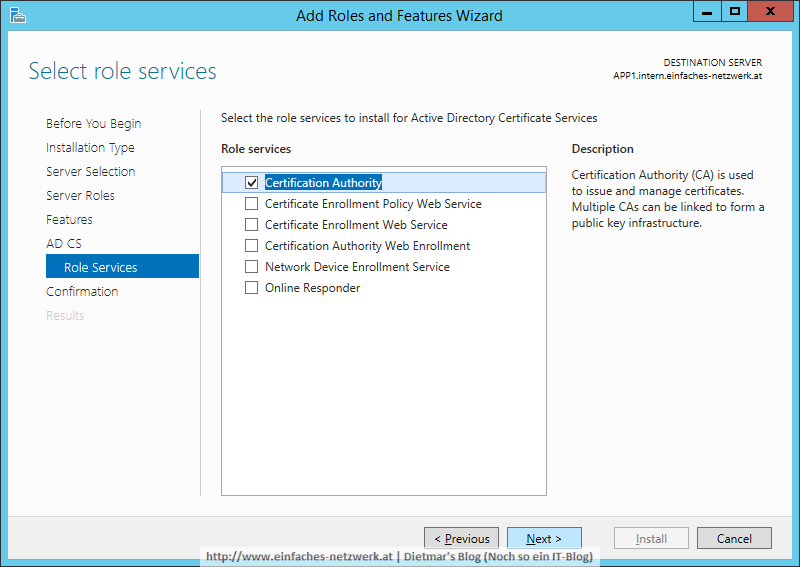

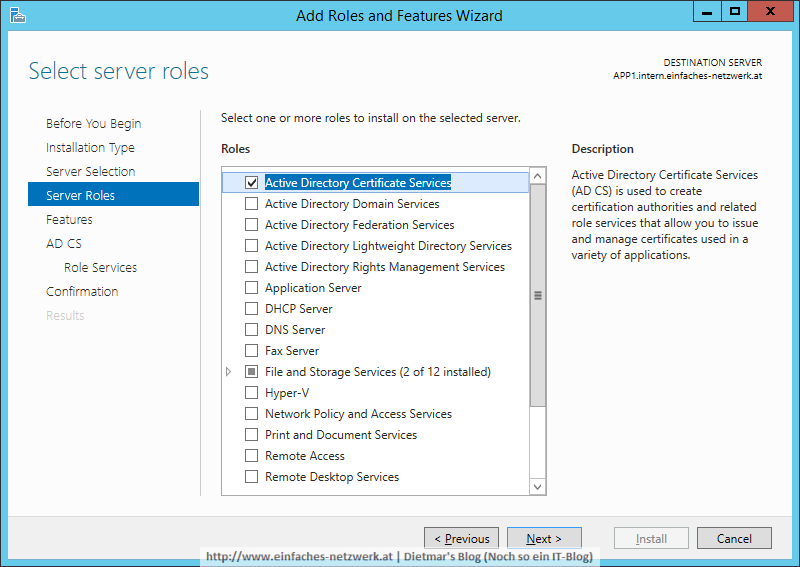

Certification Authority auf APP1 installieren

- Server Manager > Manage > Add Roles and Features

- Add Roles and Features Wizard

- Before You Begin > Next

- Installation Type: Role-based or feature-based installation > Next

- Server Selection: APP1.intern.einfaches-netzwerk.at > Next

- Server Roles: Active Directory Certificate Services > Add Features > Next

- Features > Next

- AD CS > Next

- Confirmation > Next

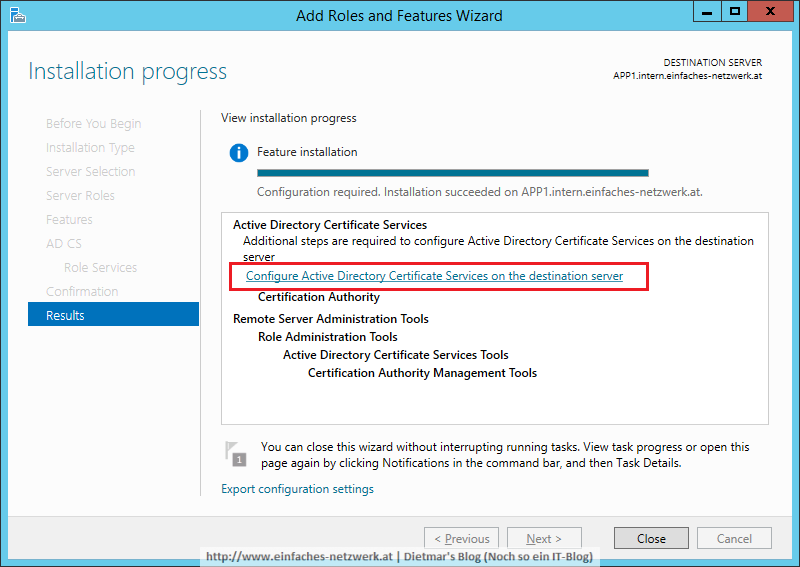

- Results > Configure Active Directory Certificate Services on the destination server > Close

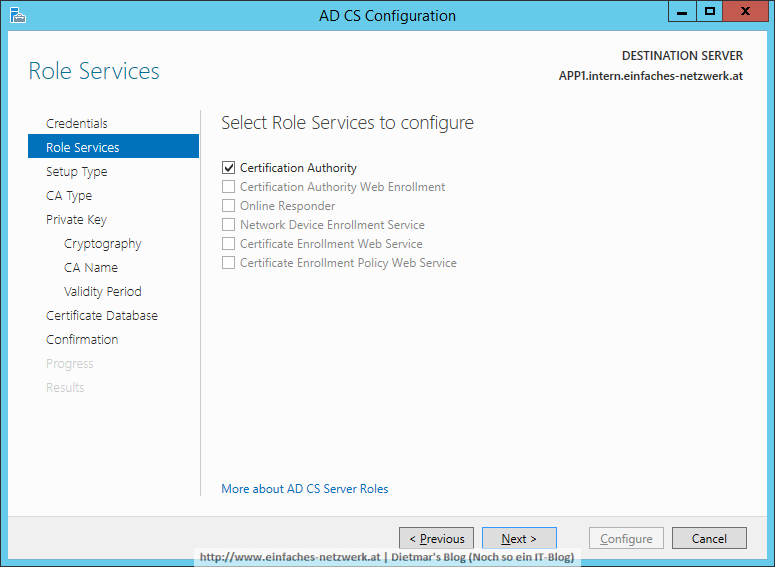

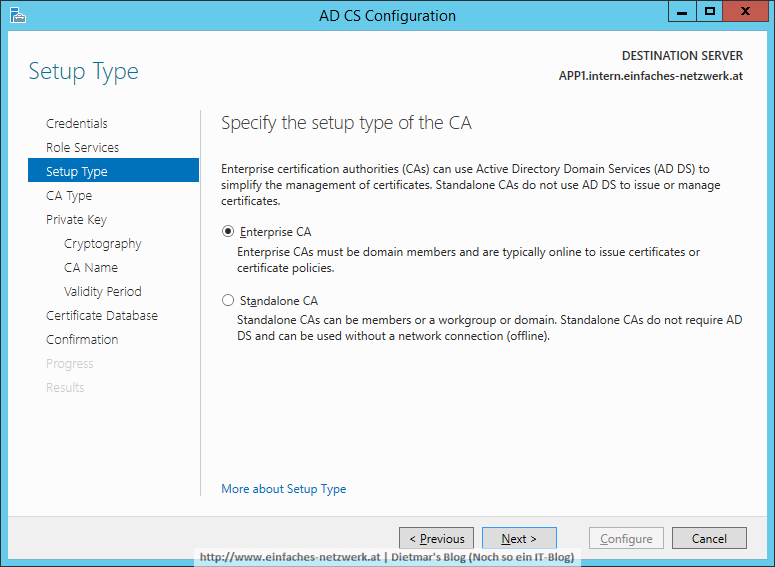

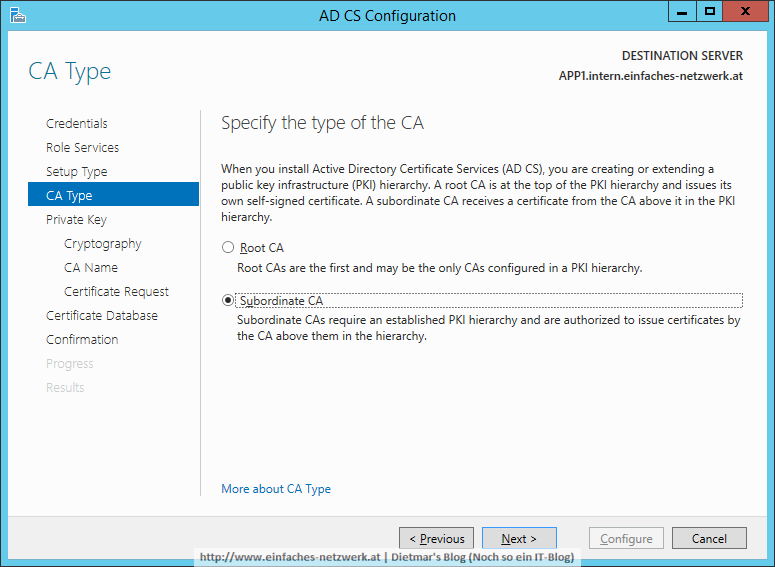

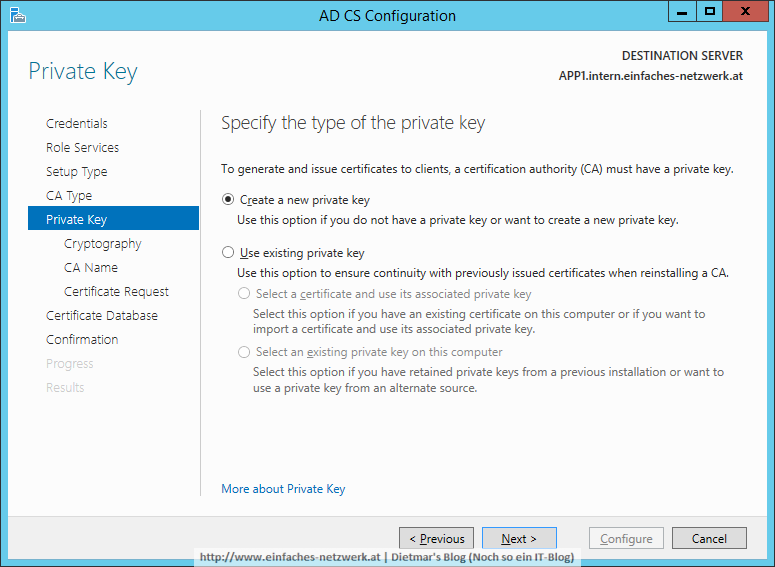

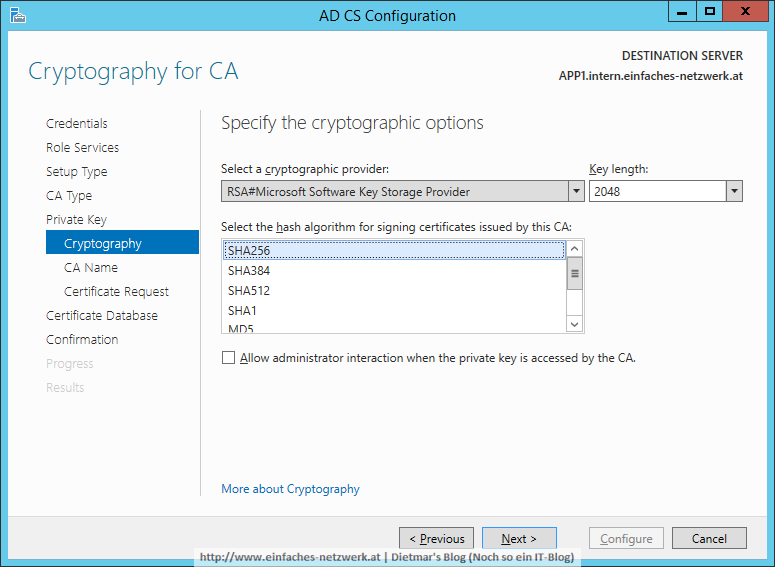

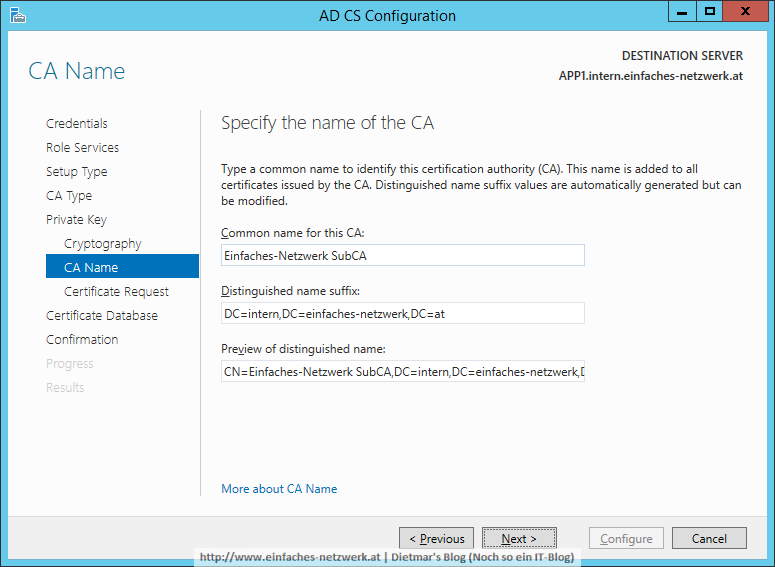

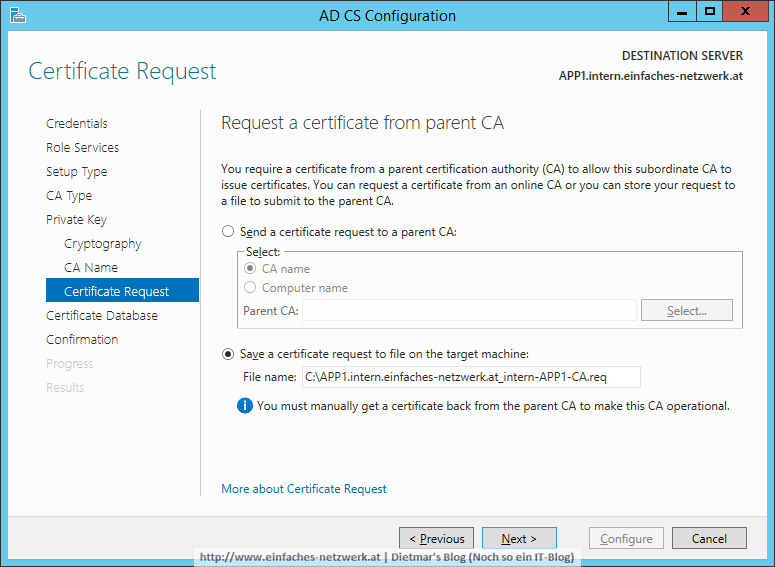

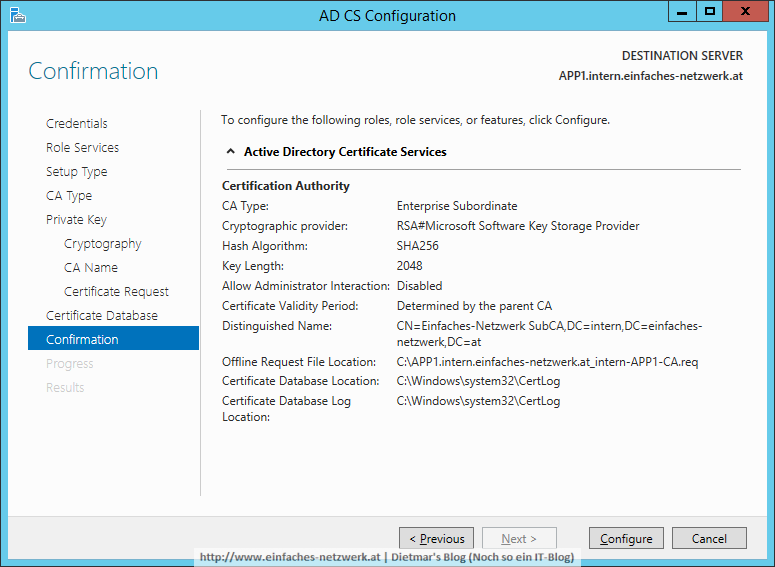

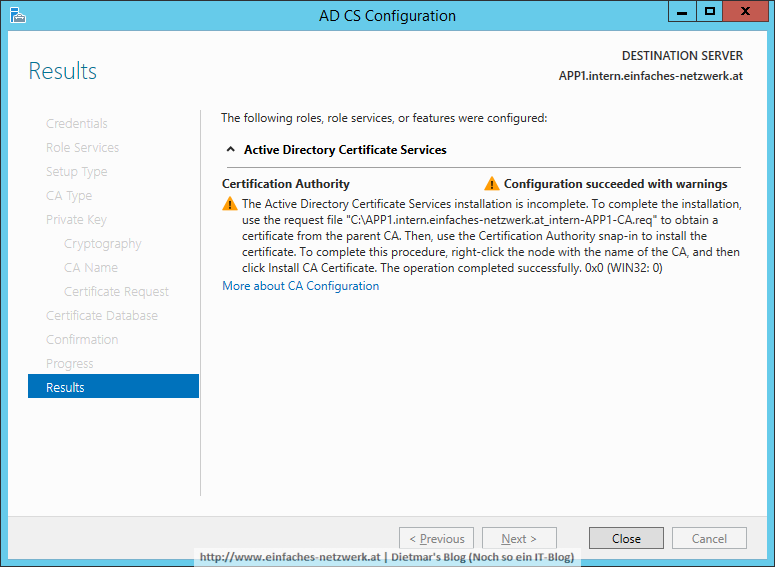

Certification Authority auf APP1 konfigurieren

- AD CS Configuration

- Die Datei C:\APP1.intern.einfaches-netzwerk.at_intern-APP1-CA.req nach ORCA1 > C:\Temp kopieren

Das Zertifikat für die SubCA ausstellen und installieren

- Als lokaler Administrator an ORCA1 anmelden

- Command Prompt (Admin) starten

- Mit folgendem Befehl die Zertifikatsanforderung von APP1 an die Root CA senden

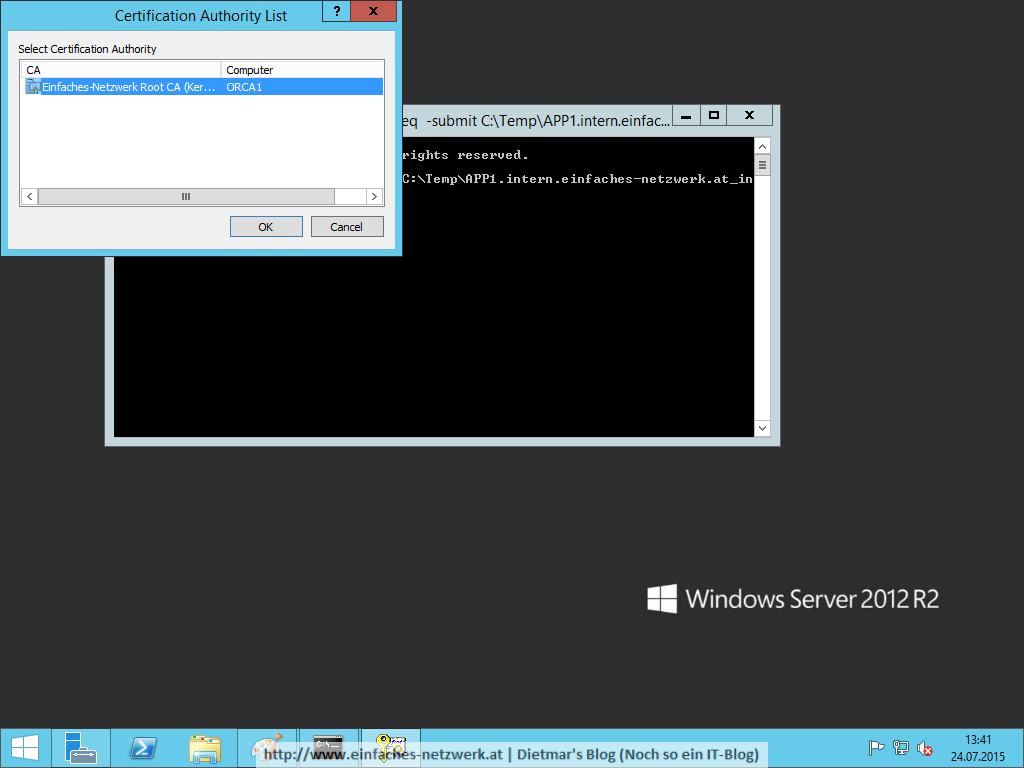

certreq -submit C:\Temp\APP1.intern.einfaches-netzwerk.at_intern-APP1-CA.req

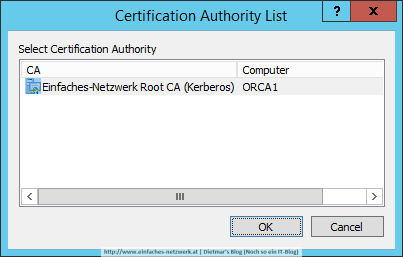

- Certification Authority List > OK

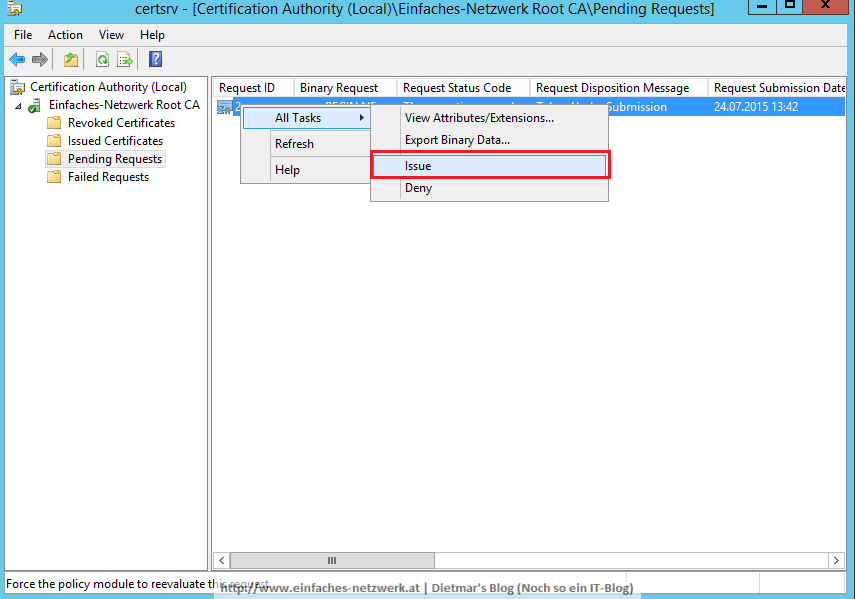

- Server Manager > Tools > Certification Authority

- Einfaches-Netzwerk Root CA\Pending Requests anklicken

- Die Anforderung rechts anklicken > All Tasks > Issue

- Request ID notieren > hier die Nummer 2

- Fenster schließen

- Im Command Prompt (Admin) mit folgendem Befehl das Zertifikat erhalten

certreq -retrieve 2 C:\Temp\APP1.intern.einfaches-netzwerk.at_Einfaches-Netzwerk SubCA.crt

- Certification Authority List > OK

- Die Datei C:\Temp\APP1.intern.einfaches-netzwerk.at_Einfaches-Netzwerk SubCA.crt nach APP1 > C:\Temp kopieren

- ORCA1 herunterfahren

- Auf APP1 Command Prompt (Admin) starten

- Mit folgendem Befehl alle Dateien von C:\Temp nach C:\CertEnroll kopieren

copy C:\Temp\*.cr* C:\CertEnroll\

- Mit folgendem Befehl das Zertifikat installieren

certutil -installcert C:\Temp\APP1.intern.einfaches-netzwerk.at_Einfaches-Netzwerk SubCA.crt

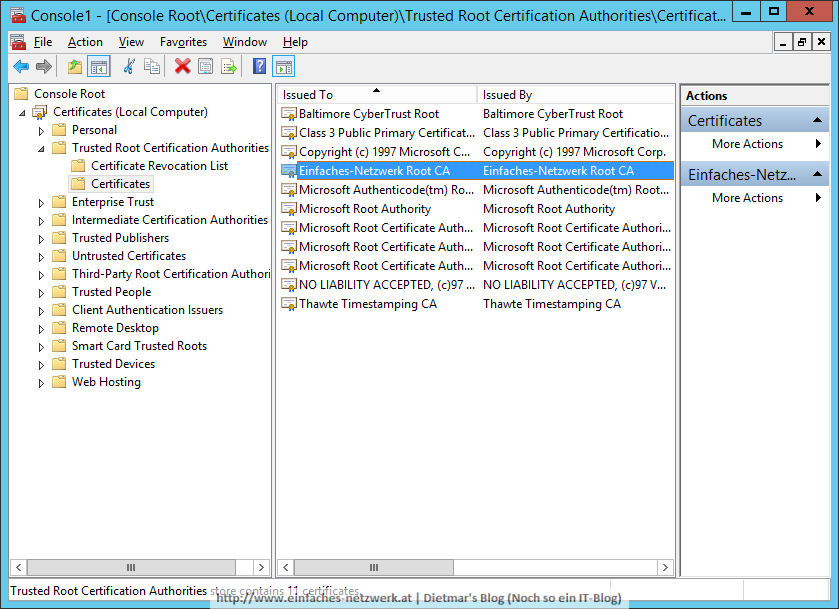

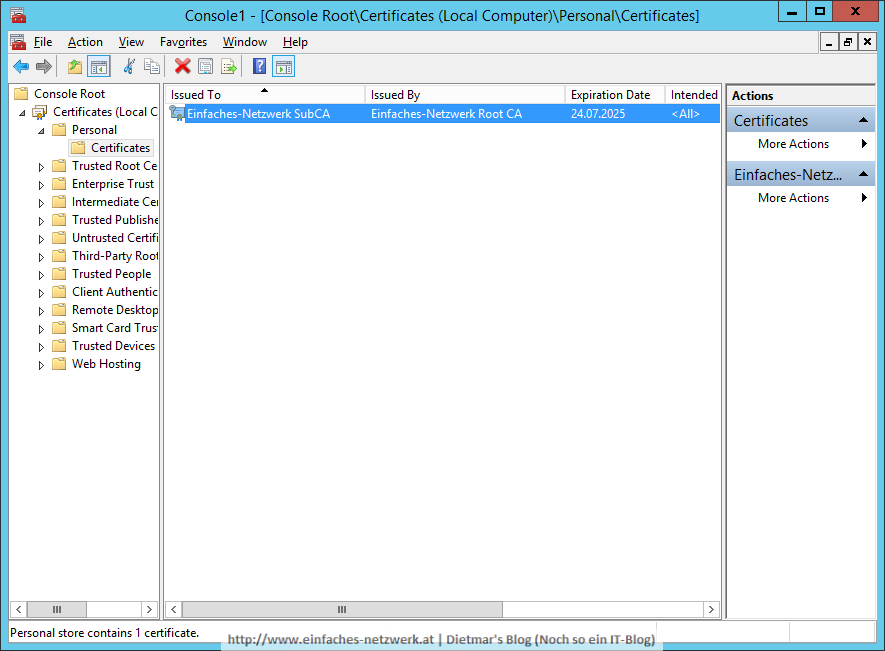

- Certificates Snap-In für Local Computer auf APP1

- Mit folgendem Befehl den CertSvc starten

net start certsvc

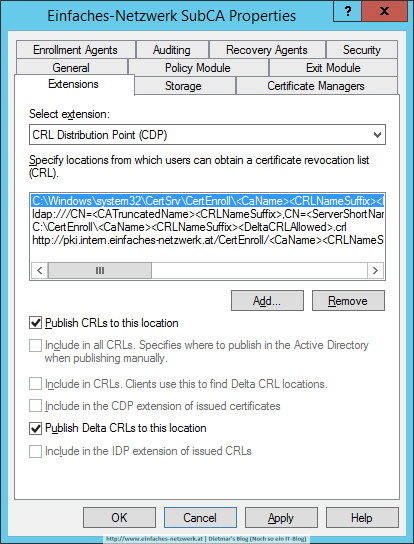

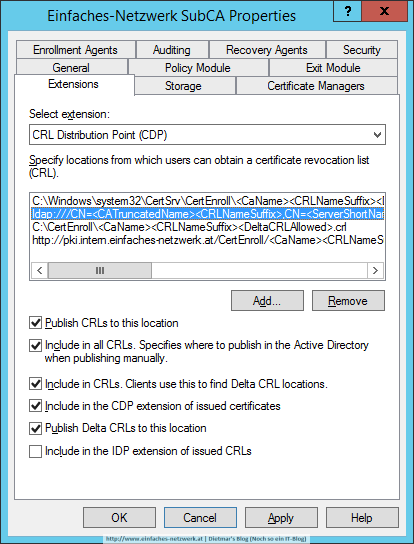

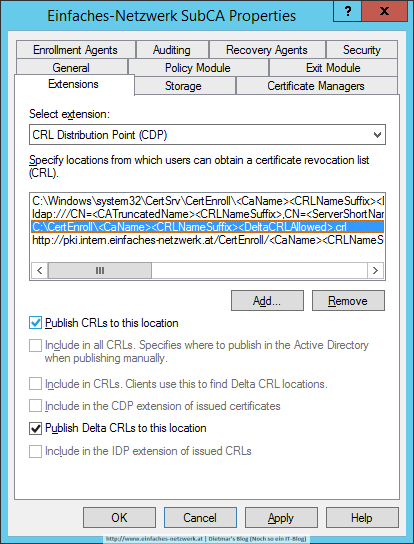

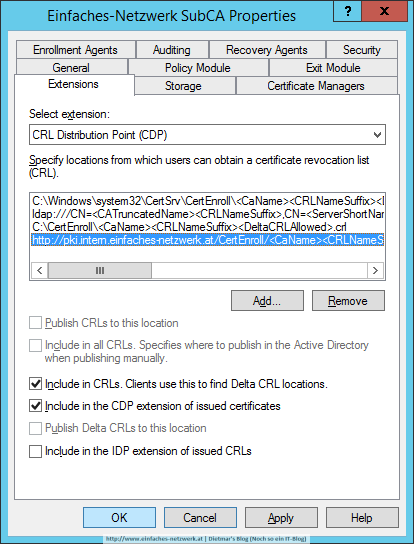

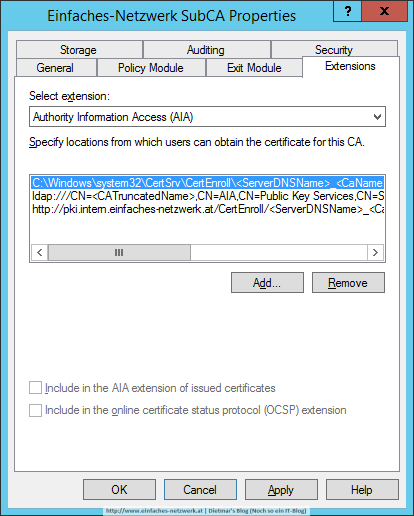

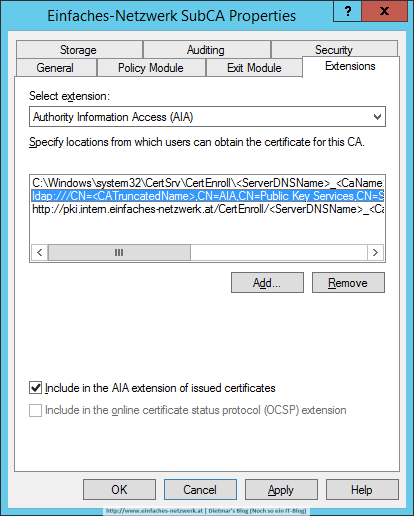

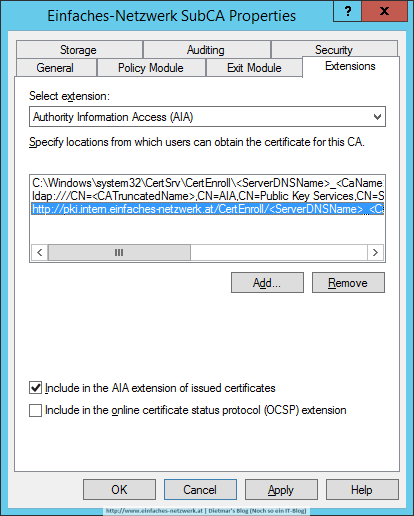

Die CDPs und AIAs von SubCA konfigurieren

- Server Manager > Tools > Certification Authority

- SubCA1 rechts anklicken > Properties

- Auf den Reiter Extensions wechseln

- Select extension: CDP

- Wie folgt konfigurieren:

C:\Windows\System32\CertSrv\CertEnroll\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl ldap:///CN=<CATruncatedName><CRLNameSuffix>,CN=<ServerShortName>,CN=CDP,CN=Public Key Services,CN=Services,<ConfigurationContainer><CDPObjectClass> C:\CertEnroll\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl http://pki.intern.einfaches-netzwerk.at/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

- Select extension: AIA

- Wie folgt konfigurieren:

C:\Windows\system32\CertSrv\CertEnroll\<ServerDNSName>_<CaName><CertificateName>.crt ldap:///CN=<CATruncatedName>,CN=AIA,CN=Public Key Services,CN=Services,<ConfigurationContainer><CAObjectClass> http://pki.intern.einfaches-netzwerk.at/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

- Fenster schließen, der Dienst wird später neu gestartet

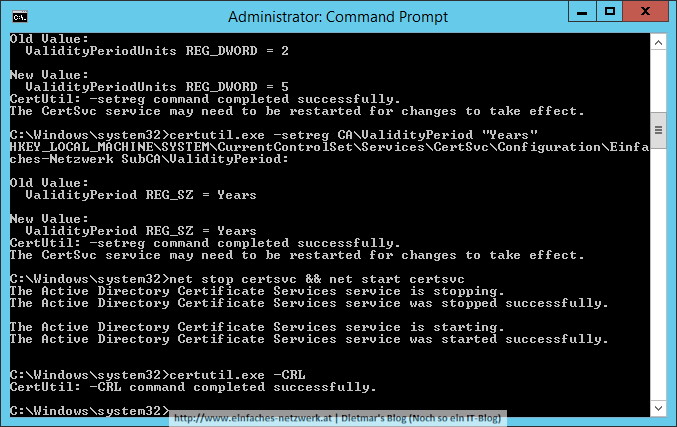

- Im Command Prompt (Admin) mit folgenden Befehlen die Gültigkeitsdauer der CRL und den Zertifikaten konfigurieren

certutil.exe -setreg CA\CRLPeriodUnits 1 certutil.exe -setreg CA\CRLPeriod "Weeks" certutil.exe -setreg CA\CRLDeltaPeriodUnits 1 certutil.exe -setreg CA\CRLDeltaPeriod "Days" certutil.exe -setreg CA\CRLOverlapPeriodUnits 12 certutil.exe -setreg CA\CRLOverlapPeriod "Hours" certutil.exe -setreg CA\ValidityPeriodUnits 5 certutil.exe -setreg CA\ValidityPeriod "Years"

- Mit folgenden Befehlen den CertSvc neu starten und die CRL erstellen

net stop certsvc && net start certsvc certutil.exe -CRL

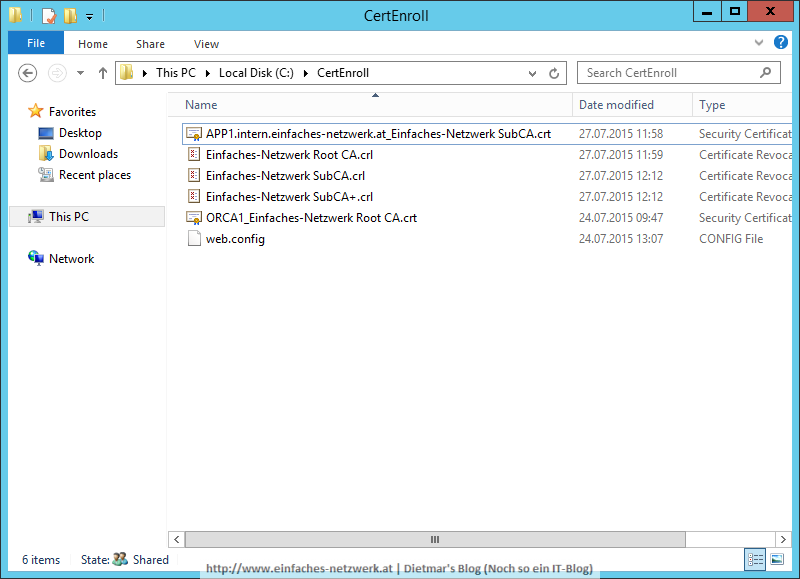

- Der Ordner C:\CertEnroll

Die Konfiguration überprüfen

- MMC (Admin) starten

- Das Snap-in Enterprise PKI hinzufügen

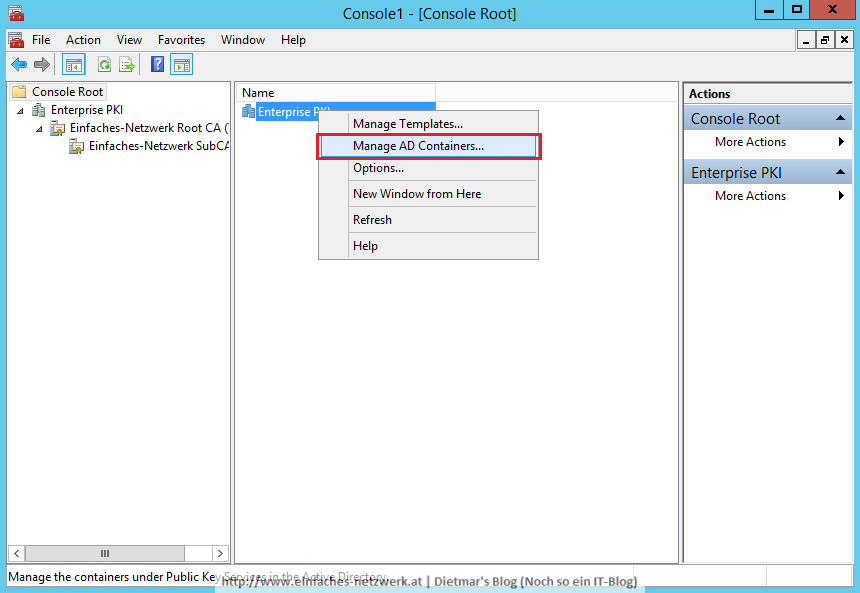

- Enterprise PKI rechts anklicken > Manage AD Containers…

- Manage AD Containers

- Reiter NTAuthCertificates

- Reiter AIA Container

- Reiter CDP Container

- Reiter Certification Authorities Container

- Reiter Enrollment Services Container

- Fenster mit OK schließen

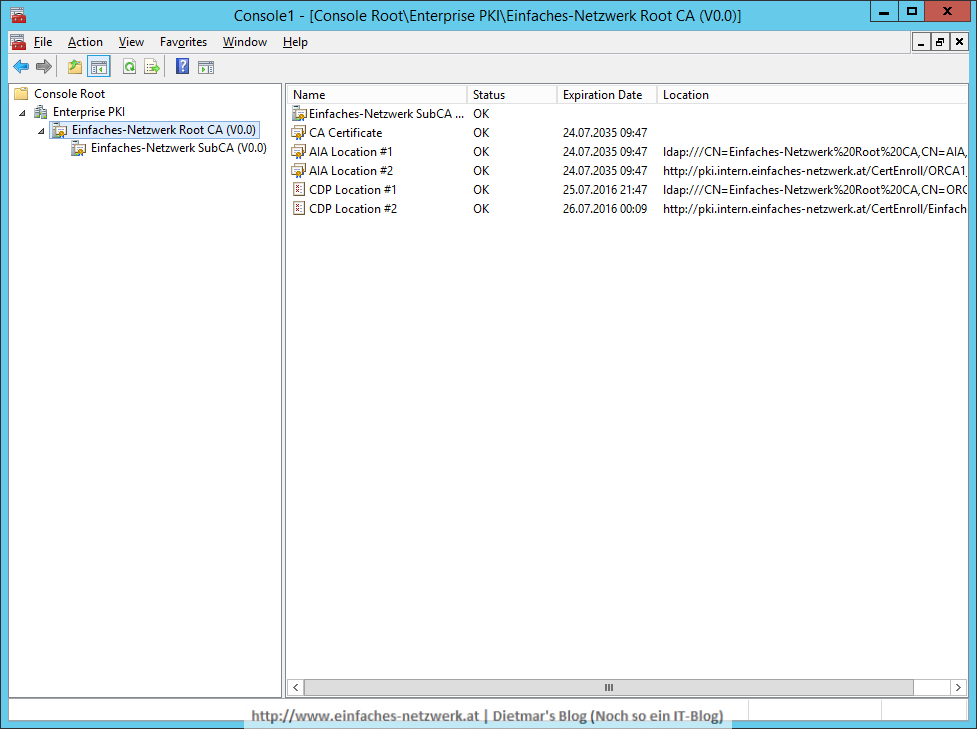

- Pfade der Einfaches-Netzwerk Root CA sind alle erreichbar

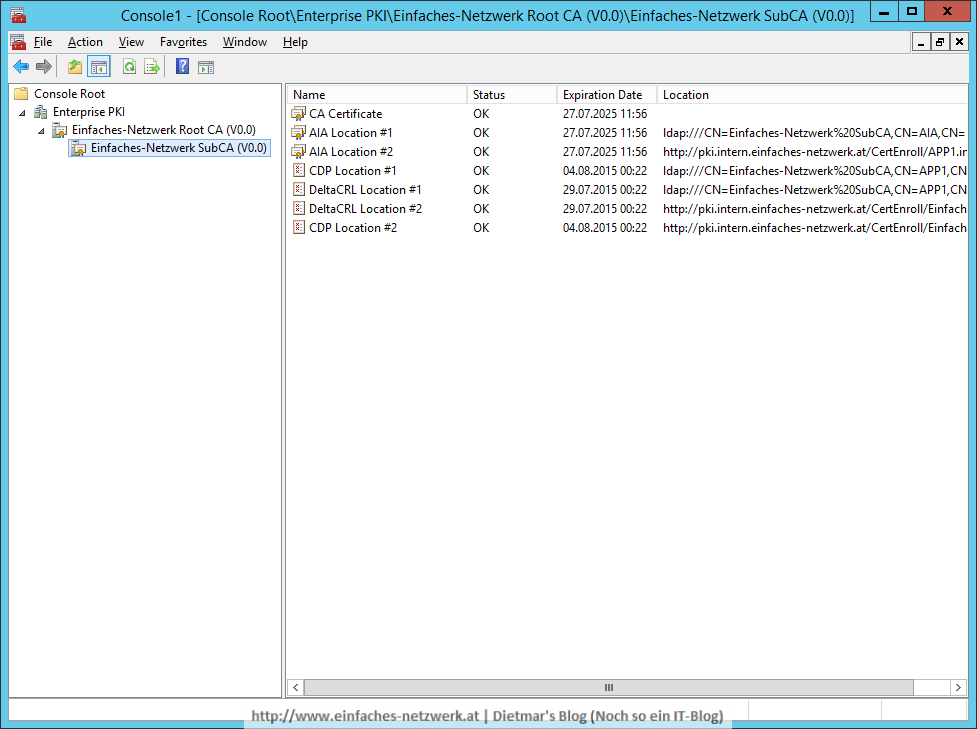

- Pfade der Einfaches-Netzwerk SubCA sind alle erreichbar

Alles klar! 🙂